前言

2023年网络安全行业的前景看起来非常乐观。根据当前的趋势和发展,一些趋势和发展可能对2023年网络安全行业产生影响:

5G技术的广泛应用:5G技术的普及将会使互联网的速度更快,同时也将带来更多的网络威胁和安全挑战。网络安全专家需要开发和实现新的技术和解决方案来确保5G网络的安全性。

物联网的扩张:物联网将改变我们生活的方方面面,但它也将增加网络威胁的数量。网络安全专家需要制定安全策略和技术,以确保物联网设备和网络的安全性。

人工智能和机器学习的应用:随着人工智能和机器学习技术的进一步发展和应用,网络安全将变得更加复杂。网络安全专家需要开发和实现新的安全方案来应对这些新的挑战。

加密货币和区块链技术的应用:加密货币和区块链技术的广泛应用将为网络安全行业提供新的机遇和挑战。网络安全专家需要了解加密货币和区块链技术的工作原理,以便制定相应的安全策略和技术。

总的来说,随着技术的发展和网络威胁的增加,网络安全行业的需求将会持续增长。这意味着,将会有更多的工作机会和职业发展空间,而且薪资也将会不断增长。

所以,未来5-10年网络安全仍是网络安全的红利阶段!

随着全球数字化程度的不断提高,网络安全问题变得越来越重要。未来的网络安全前景充满挑战,需要有足够的专业人才来应对。因此,学习网络安全成为了一条有前途的职业道路。通过系统的网络安全学习路线,可以掌握相关的知识和技能,为未来网络安全行业的发展做出贡献。

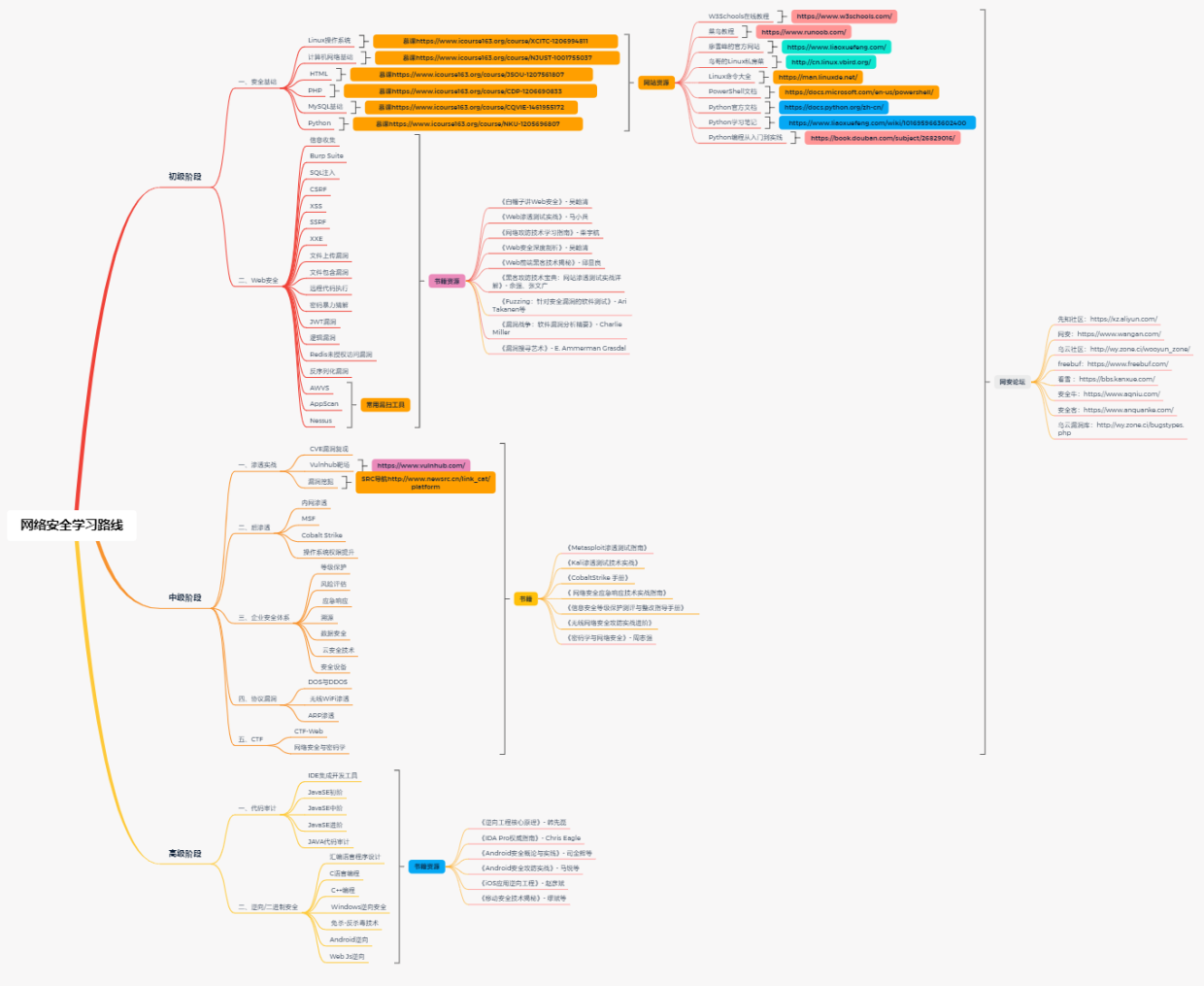

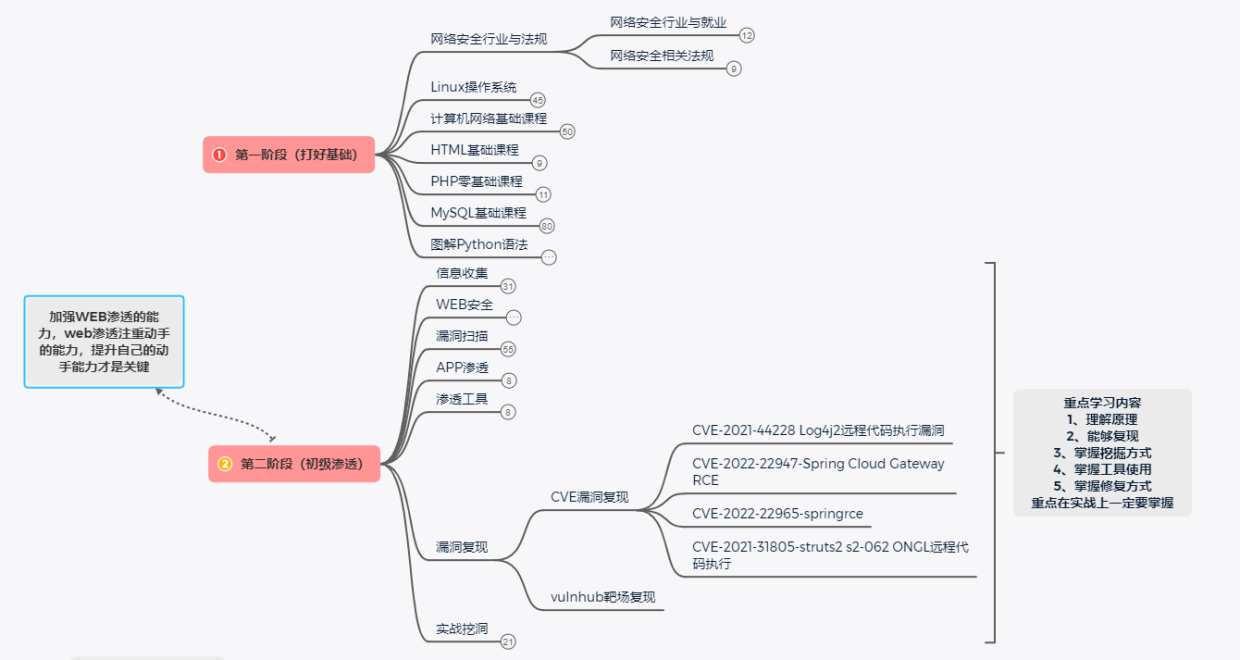

以下是网络安全学习的主要知识重点。

基础没有在上面罗列出来了,太多内容堆叠不下。需要了解基础阶段详细内容的可以观看我往期的文章。

安全Web渗透

初级阶段(6月~1年)

1、熟悉网络基础知识,包括 TCP/IP、DNS、HTTP 等协议。

2、掌握 Linux 和 Windows 操作系统基础知识。

3、学习编程语言,如 Python、JavaScript、PHP 等。

4、熟悉常见的漏洞类型,如 SQL 注入、XSS、CSRF 等。

5、学习渗透测试工具,如 Nmap、Metasploit、Burp Suite 等。

6、学习渗透测试方法论,如 OWASP Top 10 等。

中级阶段(1年~2年)

1、掌握常见的漏洞利用技术,如缓冲区溢出、格式化字符串漏洞等。

2、学习网络协议的深入知识,如 TCP 三次握手、SYN Flood 攻击等。

3、学习 Web 应用程序的安全设计和开发,如安全编码、防御 XSS 和 CSRF 等。

4、学习密码学基础知识,如对称加密、非对称加密、数字签名等。

5、掌握常见的渗透测试工具和框架,如 Cobalt Strike、Empire、BloodHound 等。

6、熟悉常见的攻击和防御技术,如反弹 Shell、权限提升、入侵检测等。

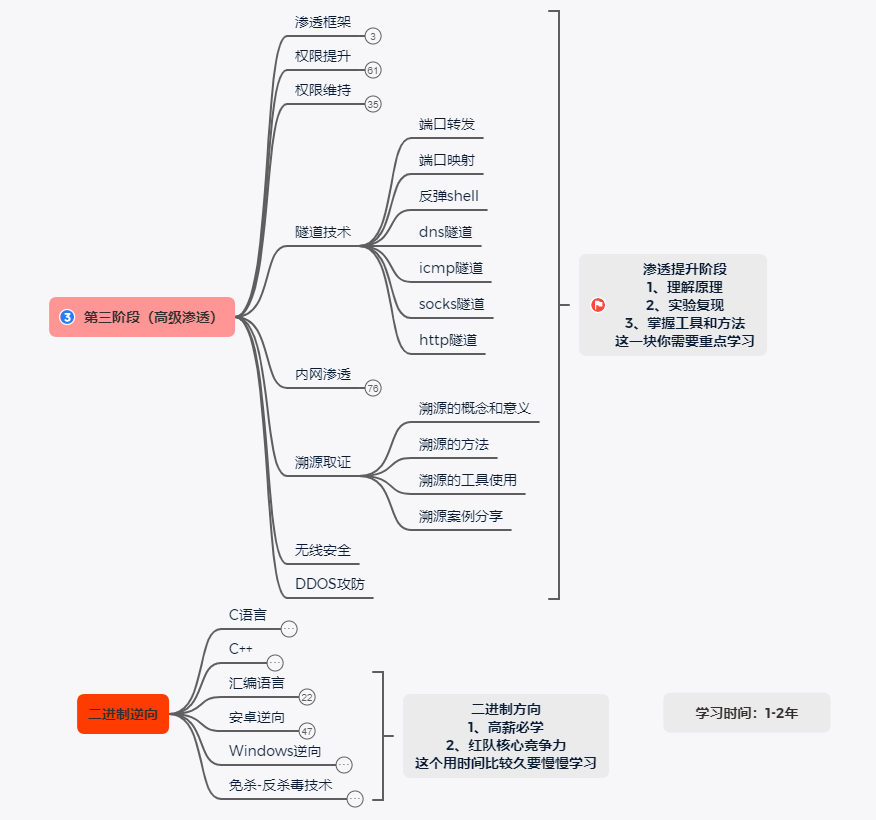

高级阶段

掌握高级漏洞利用技术,如堆溢出、ROP 攻击等。

学习物联网、云计算等新兴技术的安全风险和防御措施。

学习红队攻击方法和技术,如钓鱼、社会工程学等。

掌握反向渗透技术,如内网渗透、横向渗透等。

熟悉虚拟化和容器技术的安全风险和防御措施。

学习安全工具开发和自动化测试。

时间要求:2 年以上。

内网安全

熟悉内网基础知识,如子网、路由、交换机等。

掌握常见的内网漏洞类型,如内网钓鱼、SMB 漏洞、弱口

需要上面全套资源点这里👉《黑客&网络安全入门&进阶学习资源包》

###网络安全重难点

网络安全学习的过程中可能会遇到许多重点和难点。我把可能遇到的问题以及解决方案都罗列出来了:

网络基础知识不足:网络安全学习需要对计算机网络有一定的了解。如果对网络基础知识不熟悉,建议首先学习网络基础知识,例如:IP地址、子网掩码、TCP/IP协议等。

解决方案:可以阅读网络基础知识相关的书籍或网上的学习资源,如网络协议、网络拓扑、IP地址和子网掩码等。

系统知识不足:要进行渗透测试,需要了解操作系统和网络设备的运行机制以及漏洞。

解决方案:可以通过学习操作系统的相关知识、网络安全实验和模拟攻击漏洞环境,提高对系统的理解和漏洞的识别能力。

学习材料质量参差不齐:网络安全学习的资源繁多,但质量也参差不齐,其中包括广告、误导性内容和陈旧的信息。

解决方案:建议选择来自出版商和学术机构的资源进行学习。阅读一些高质量的网络安全书籍或学习课程,或者加入一个好的网络安全社区,了解最新的渗透测试技术和最佳实践。

缺乏实站经验:渗透测试需要实站经验。如果缺乏实战,可能很难识别和利用系统漏洞。

解决方案:可以通过加入CTF比赛、参加hw、漏洞挖掘和HackTheBox等平台练习实际攻击和防御技术,还可以自己搭建实验环境,模拟攻击和防御漏洞。

了解并应用渗透测试工具:渗透测试工具是渗透测试中至关重要的一部分。但是,在学习和使用这些工具时,可能会遇到一些挑战。

解决方案:阅读工具的文档和手册,掌握其使用方法和在实战中的运用。同时,可以加入渗透测试和网络安全社区,学习和分享使用工具的经验和技巧。

###Web安全/渗透测试推荐书单

如果你对网络安全渗透有浓厚的兴趣,那么推荐几本相关书籍

《网络安全技术入门与实战》

《Web渗透测试:实战指南》

《黑客攻防技术宝典:Web实战篇》

《Metasploit渗透测试指南》

《Kali Linux渗透测试指南》

《TCP/IP协议详解:卷一》

《Hacking:艺术与科学》

以上是一些网络安全学习方面的书籍推荐,但是随着技术的发展和变化,书籍内容也会更新迭代。建议在学习过程中随时关注最新的网络安全技术。

别看东西很多,其实都是很简单的基础知识。计算机专业的同学都应该接触了解过,可以略过。

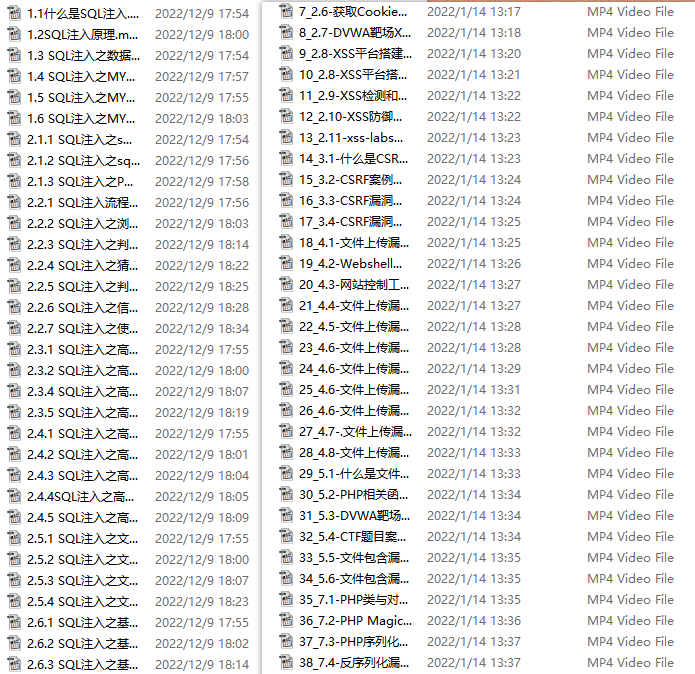

Web安全/渗透测试推荐视频

没学过的同学也不要慌,可以再看点文献或者去B站看相关视频

总结了一些零基础入门精品视频,相对于比较·杂乱的教程要系统一些。

Web安全/渗透测试推荐工具

网络安全需要常用到的工具合集,当然不常见用到了也帮大家整理好了,这里就不一一展示。

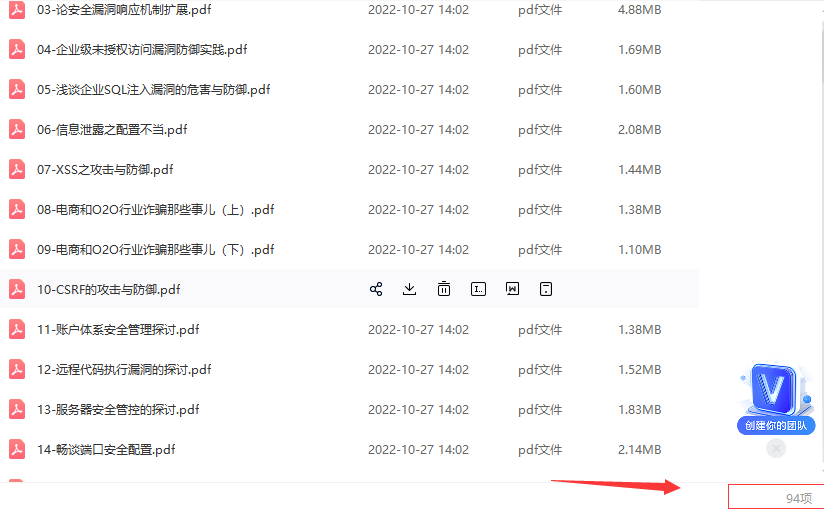

Web安全/渗透测试推荐文档

偶尔也需要看一些文献帮助了解网络安全行业现阶段的需求和内容。

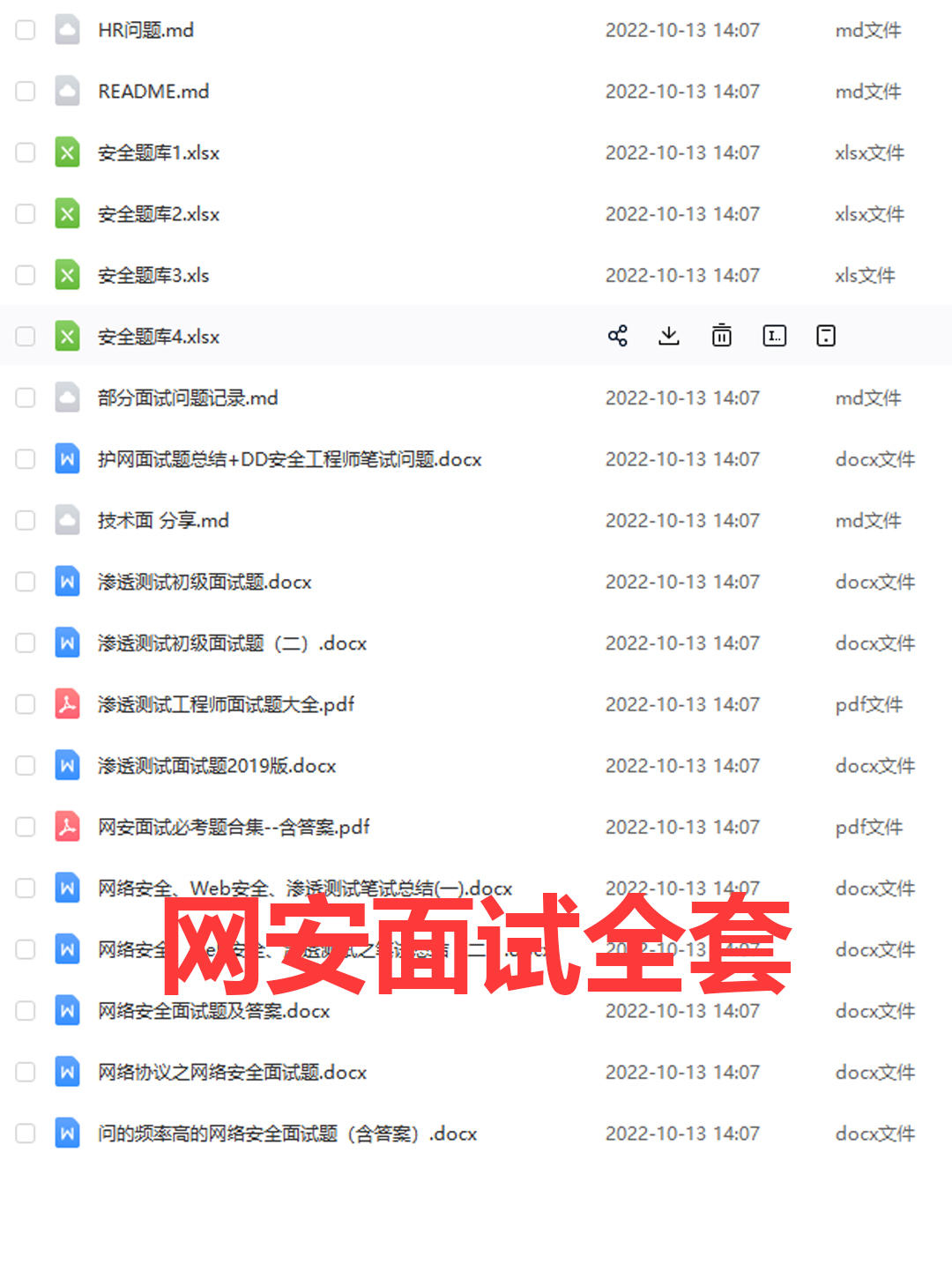

Web安全/渗透测试推荐面试题

1、什么是 XSS 攻击?如何防止它?

XSS(跨站脚本攻击)是一种常见的网络攻击,攻击者利用漏洞在网站中注入恶意代码,以获取用户的敏感信息或执行任意操作。要防止 XSS 攻击,网站开发人员应该采取以下措施:

- 对用户提交的数据进行过滤和验证,确保其不包含恶意代码。

- 使用编码来防止代码注入。

- 避免将用户提交的数据直接输出到网页中。

- 设置 HTTP 响应头来防止浏览器解释恶意脚本。

2、什么是 SQL 注入攻击?如何防止它?

SQL 注入攻击是利用应用程序的漏洞,在 SQL 查询中注入恶意代码,以获取敏感信息或执行恶意操作。要防止 SQL 注入攻击,应该采取以下措施:

- 对用户输入的数据进行过滤和验证。

- 使用参数化查询来避免直接拼接 SQL 查询字符串。

- 对数据库用户的权限进行限制,避免攻击者通过注入恶意代码获取更高的权限。

- 对数据库进行定期的安全审计和漏洞扫描。

3、什么是 DDOS 攻击?如何防止?

DDOS(分布式拒绝服务攻击)是一种通过向目标服务器发送大量的请求来使其无法响应正常请求的攻击方式。为了防止 DDOS 攻击,应该采取以下措施:

- 部署防火墙和入侵检测系统来检测异常流量并拦截攻击。

- 配置负载均衡器来分散流量,并在攻击发生时将流量重定向到备份服务器。

- 限制网络流量并设置流量阈值来检测和防止异常流量。

- 部署反 DDOS 服务,例如云服务提供商提供的防御服务。

4、什么是黑客攻击?如何防止它?

黑客攻击是指利用计算机系统中的漏洞或弱点,以获取非法访问、控制计算机系统或窃取敏感信息的行为。要防止黑客攻击,应该采取以下措施:

- 对计算机系统进行及时的补丁更新和漏洞修复。

- 配置强密码和访问控制来限制对计算机系统的访问。

- 部署防病毒软件和防火墙来保护计算机系统。

最后就是关于面试的相关问题和答案