一、2023年2月安全更新补丁

近日,微软发布了2023年2月安全更新补丁,共发布了75个漏洞的补丁程序,其中18个漏洞值得关注(包括个7严重漏洞、11个重要漏洞)

Microsoft Windows是美国微软公司以图形用户界面为基础研发的操作系统 ,主要运用于计算机、智能手机等设备。 共有普通版本、服务器版本( Windows Server )、手机版本( Windows Phone )、嵌入式版本( Windows PE )等子系列,是全球应用最广泛的操作系统之一。

漏洞详情如下:

1.CVE-2023-21808 .NET 和 Visual Studio 远程代码执行漏洞

风险等级:重要

漏洞类型:远程代码执行

漏洞简介:此漏洞允许攻击者或受害者从本地设备执行代码。

2.CVE-2023-21716 Microsoft Word 远程代码执行漏洞

风险等级:严重

漏洞类型:远程代码执行

漏洞简介:未经身份验证的攻击者可以发送包含 RTF 有效负载的恶意电子邮件,从而允许他们访问在用于打开恶意文件的应用程序中执行命令,预览窗格也可能是攻击途径之一。

3.CVE-2023-21718 Microsoft SQL ODBC 驱动程序远程代码执行漏洞

风险等级:重要

漏洞类型:远程代码执行

漏洞简介:攻击者可以通过诱骗未经身份验证的用户尝试通过 ODBC 连接到恶意 SQL 服务器数据库来利用此漏洞。这可能会导致数据库返回恶意数据,从而导致在客户端上执行任意代码。

4.CVE-2023-21815、CVE-2023-23381 Visual Studio 远程代码执行漏洞

风险等级:严重

漏洞类型:远程代码执行

漏洞简介:此漏洞允许攻击者或受害者从本地设备执行代码。

5.CVE-2023-21803 Windows iSCSI 发现服务远程代码执行漏洞

风险等级:严重

漏洞类型:远程代码执行

漏洞简介:攻击者可通过向 32 位计算机上的 iSCSI 发现服务发送特别设计的恶意 DHCP 发现请求来利用此漏洞。成功利用此漏洞的攻击者然后可以获取在目标系统上执行代码的能力。

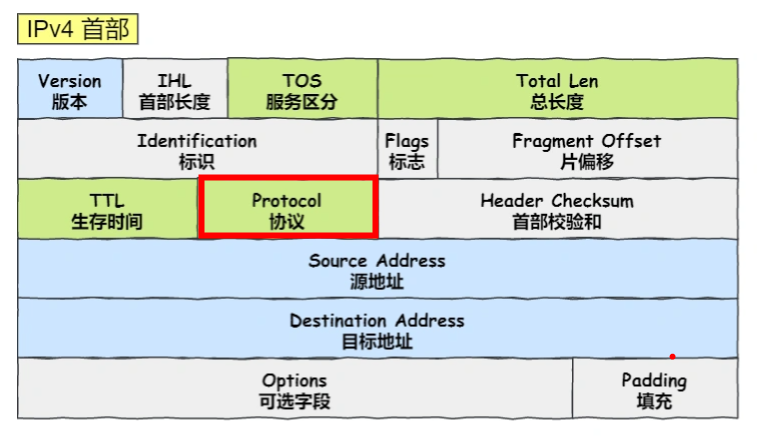

6.CVE-2023-21692、CVE-2023-21690、CVE-2023-21689 Microsoft Protected Extensible Authentication Protocol (PEAP) 远程代码执行漏洞

风险等级:严重

漏洞类型:远程代码执行

漏洞简介:未经身份验证的攻击者可通过网络发送特别设计的恶意 PEAP 数据包来攻击 Microsoft 受保护的可扩展身份验证协议 (PEAP) 服务器。

7.CVE-2023-23376、CVE-2023-21812 Windows CLFS驱动程序权限提升漏洞

风险等级:重要

漏洞类型:权限提升

漏洞简介:经过身份认证的攻击者可通过执行特制程序来利用此漏洞,从而在目标系统上以SYSTEM权限执行任意代码。

8.CVE-2023-21823、CVE-2023-21822 Windows 图形组件权限提升漏洞

风险等级:重要

漏洞类型:权限提升

漏洞简介:经过身份认证的攻击者可通过在目标系统上执行特制程序来利用此漏洞,成功利用此漏洞可提升至SYSTEM权限。

9.CVE-2023-21715 Microsoft Publisher安全功能绕过漏洞

风险等级:重要

漏洞类型:安全特性绕过

漏洞简介:攻击者可通过诱导用户从网站下载并打开特制文件来利用此漏洞,成功利用此漏洞的攻击者可以绕过用于阻止不受信任或恶意文件的Office宏策略。

10.CVE-2023-21707、CVE-2023-21706、CVE-2023-21529 Microsoft Exchange Server远程代码执行漏洞

风险等级:重要

漏洞类型:远程代码执行

漏洞简介:经过身份认证的远程攻击者可以尝试通过网络调用在服务器帐户的上下文中触发恶意代码。

11.CVE-2023-21688 NT OS Kernel权限提升漏洞

风险等级:重要

漏洞类型:权限提升

漏洞简介:经过身份认证的攻击者可通过在目标系统上执行特制程序来利用此漏洞,成功利用此漏洞可提升至SYSTEM权限。

影响产品:

Windows 11

Windows 10

Windows 8.1

Windows RT 8.1

Windows Server 2008

Windows Server 2008 R2

Windows Server 2012

Windows Server 2012 R2

Windows Server 2016

Windows Server 2019

Windows Server 2022

Microsoft Office

Microsoft 365

Azure

Microsoft SharePoint

Microsoft Exchange

修复建议:

Windows自动更新,或者到微软官方下载补丁