目录

1.什么是数据认证,有什么作用,有哪些实现的技术手段?

2.什么是身份认证,有什么作用,有哪些实现的技术手段?

3.什么VPN技术?

4. VPN技术有哪些分类?

5. IPSEC技术能够提供哪些安全服务?

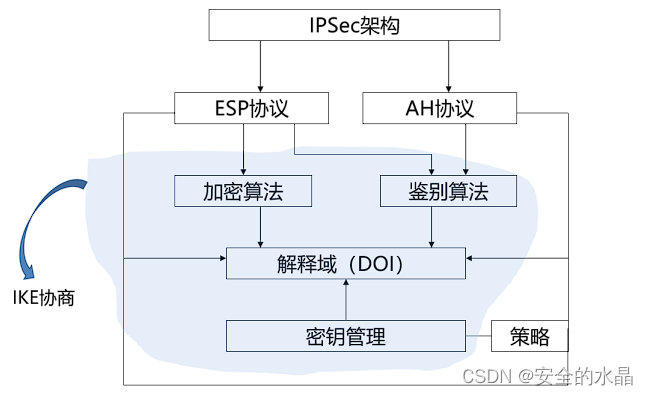

6. IPSEC的技术架构是什么?

编辑

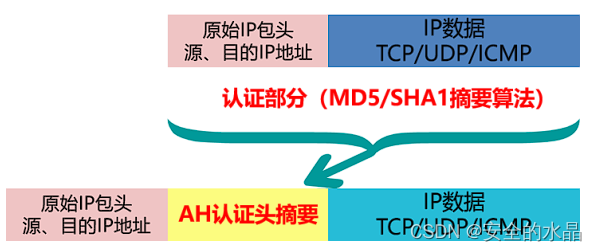

7. AH与ESP封装的异同?

编辑

8. IKE的作用是什么?

9.详细说明IKE的工作原理?

10. IKE第一阶段有哪些模式?有什么区别,使用场景是什么?

11. ipsec在NAT环境下会遇到什么问题?

12.详细分析NAT环境下IPSEC的兼容问题

13.多VPN的NAT环境下ipsec会有哪些问题?如何解决?

14.描述NHRP的第三阶段工作原理?

15. IPSEC是否支持动态协议?为什么?

16. DSVPN的工作原理及配置步骤?

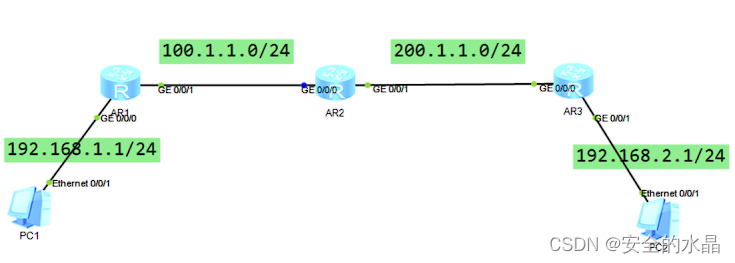

17.路由器中ipsec的配置

编辑

1.什么是数据认证,有什么作用,有哪些实现的技术手段?

数字认证证书它是以数字证书为核心的加密技术可以对网络上传输的信息进行加密和解密、数字签名和签名验证,确保网上传递信息的安全性、完整性。

使用了数字证书,即使您发送的信息在网上被他人截获,甚至您丢失了个人的账户、密码等信息,仍可以保证您的账户、资金安全。 简单来说就是保障你的在网上交易的安全。

预主密钥, 共享密钥,HMAC认证密钥,初始化向量

2.什么是身份认证,有什么作用,有哪些实现的技术手段?

身份认证也称为“身份验证”或“身份鉴别”,是指在计算机及计算机网络系统中确认操作者身份的过程,从而确定该用户是否具有对某种资源的访问和使用权限,进而使计算机和网络系统的访问策略能够可靠、有效地执行,防止攻击者假冒合法用户获得资源的访问权限,保证系统和数据的安全,以及授权访问者的合法利益。

数字签名,客户端支持的最高版本,加密套件列表,压缩算法列表,客户端随机数

3.什么VPN技术?

vpn---virtual private network 虚拟私有网,实现隧道技术。就是通过建立一条虚拟隧道(虚拟隧道依附于物理隧道之上),将私网地址连接起来。

常见的vpn分类为:

业务分类:client to lan 和 lan to lan。

网络层分类:

应用层:SSL VPN等

传输层:Sangfor VPN

网络层:IPSec,GRE等

网络接口层:L2F/L2TP,PPTP等。

4. VPN技术有哪些分类?

隧道技术

加解密技术

数据认证技术

身份认证技术

密钥管理传输技术

隧道技术之间的比较:

| 隧道协议 | 保护 范围 | 使用场景 | 用户身份认证 | 加密和验证 |

| GRE | IP层及 以上 数据 | Intranet VPN | 不支持 | 支持简单的关 键字验证、校 验 |

| L2TP | IP层及 以上 数据 | Access VPNExtranet VPN | 支持基于PPP的CHAP、 PAP、EAP认证 | 不支持 |

| IPSec | IP层及 以上 数据 | ntranet VPN Access VPN Extranet VPN | 支持预共享密钥或证书认 证、支持IKEv2的EAP认证 | 支持 |

| SangforVPN | IP层及 以上 数据 | Intranet VPNExtranet VPN | 支持多种身份认证 | 支持 |

| SSL VPN | 应用 层特 定数 据 | Access VPN | 支持多种身份认证 | 支持 |

5. IPSEC技术能够提供哪些安全服务?

机密性 完整性 数据源鉴别 重传保护 不可否认行

6. IPSEC的技术架构是什么?

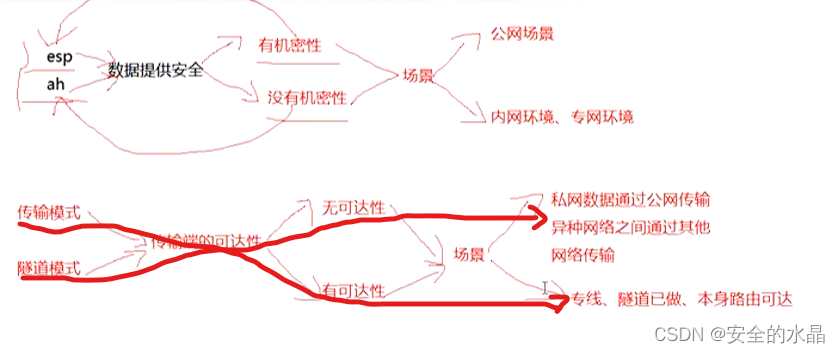

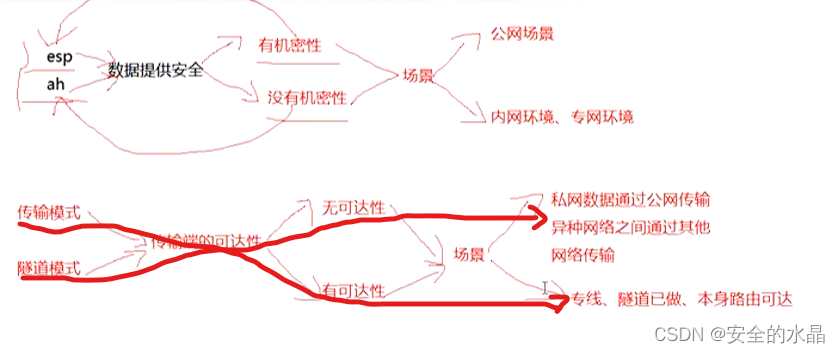

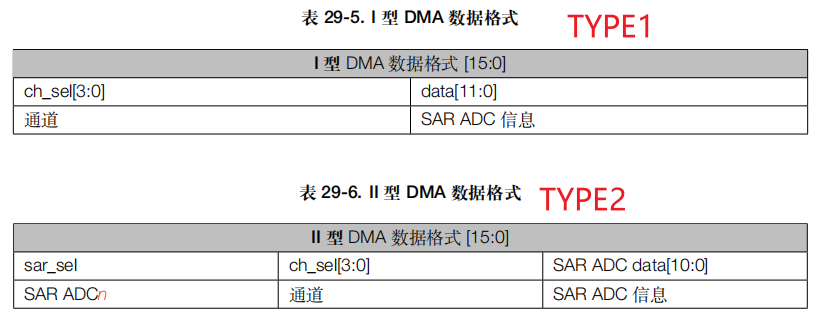

ipsec有俩个安全封装协议

ESP 加密算法 鉴别算法 机密性 完整性 可用性

AH 鉴别算法 完整性 可用性

密钥管理与分发协议 IKE internet key exchange

IKE

协商封装协议以及工作模式 esp ah

协商加密和鉴别算法

密钥参数的协商---密钥产生算法、密钥有效期、密钥分发者身份认证、密钥长度、认证算法

俩种工作模式 传输模式 隧道模式

俩个通信协议 ESP encapsulation security header 封装安全载荷

AH authenticition header 鉴别头

俩个数据库 安全策略数据库 SPD

安全管理数据库 SAD

解释域 负责运行

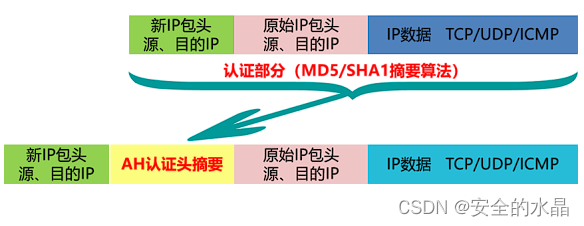

7. AH与ESP封装的异同?

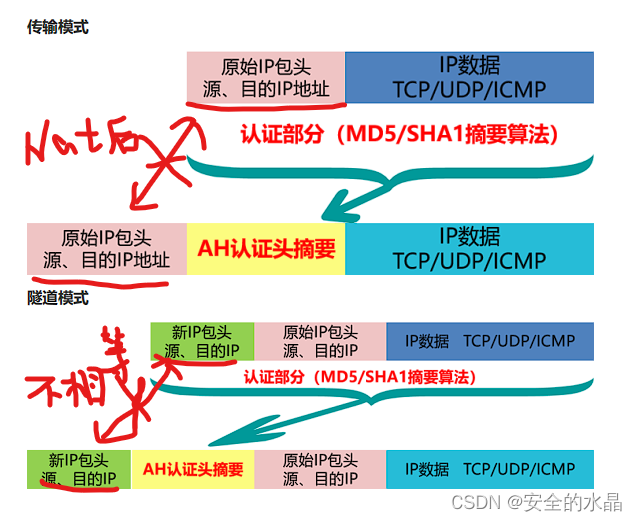

AH没有机密性,没有使用加密算法

传输模式

隧道模式

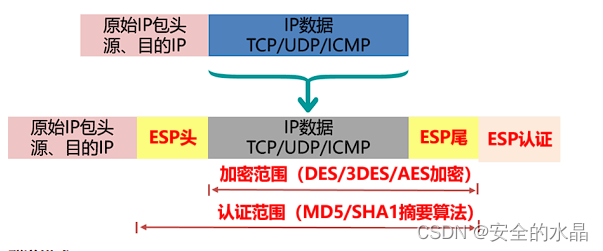

ESP

数据完整性 、数据源认证、 数据抗重放、数据机密性 、数据流保护

传输模式

隧道模式

8. IKE的作用是什么?

建立安全联盟有俩种,一种是静态,一种是动态。如果需要建立安全联盟的节点较多时静态手工配置将 会非常困难,也容易出错,并且安全低。可以使用动态的方式进行协商来解决,IKE internet key exchange自动协商安全联盟建立密钥交换过程。

ike用途

为ipsec通信双方,动态的建立安全联盟SA,对SA进行管理与维护。

为ipsec生成密钥,提供AH/ESP加解密和验证使用

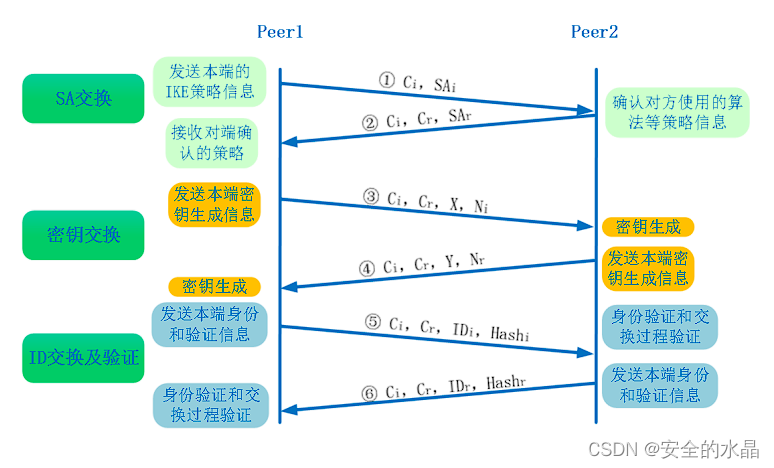

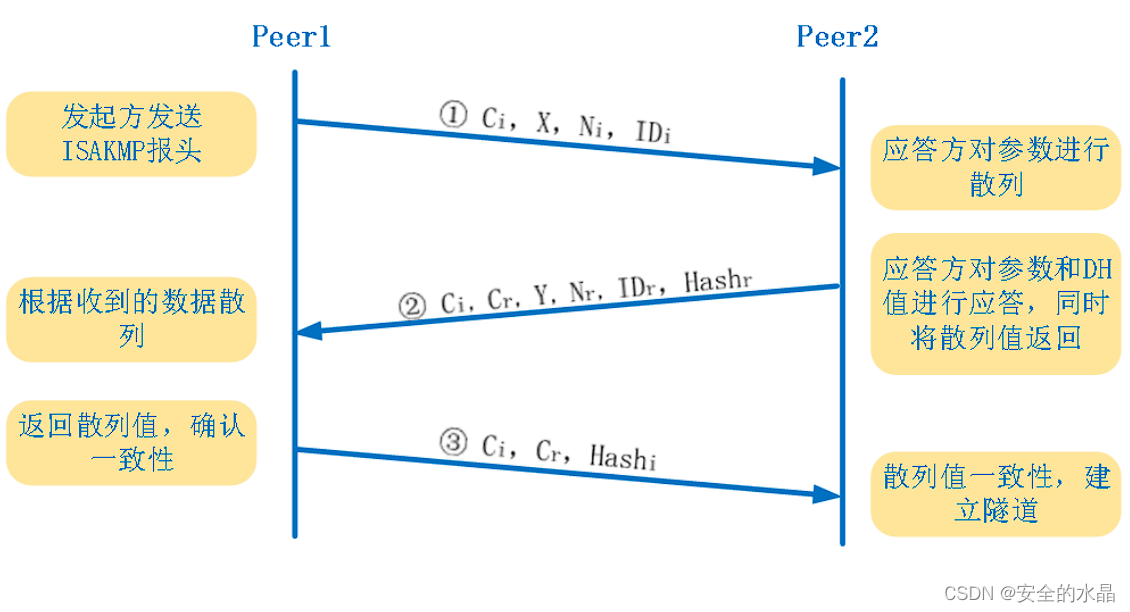

9.详细说明IKE的工作原理?

第一个阶段:通信各方彼此之间需要建立一个已通过身份验证和安全保护的通道,交换建立一个iskmp 安全联盟,iskmp sa。

主模式 野蛮模式

第二个阶段:用已经建立的安全联盟 iskmp sa(ike sa)的安全通道为ipsec协商安全服务,建立ipsec sa,产生用于业务数据加密的密钥。

10. IKE第一阶段有哪些模式?有什么区别,使用场景是什么?

主模式 6个包交互,默认使用IP地址作为身份标识,默认传递自己的接口地址作为身份标识,对方的公网地址作 为对端身份标识去检查。

安全提议:加密算法、hash算法、身份认证方式、密钥交换算法、密钥有效期

野蛮模式

11. ipsec在NAT环境下会遇到什么问题?

NAT会破坏IPSEC的完整性。

具体场景:当我们ipsec设备没有部署在企业边界,而是部署企业内网时,ipsec的通信地址会被边界 NAT设备做地址转换,这种情况下,需要考虑NAT与IPSEC的兼容性。

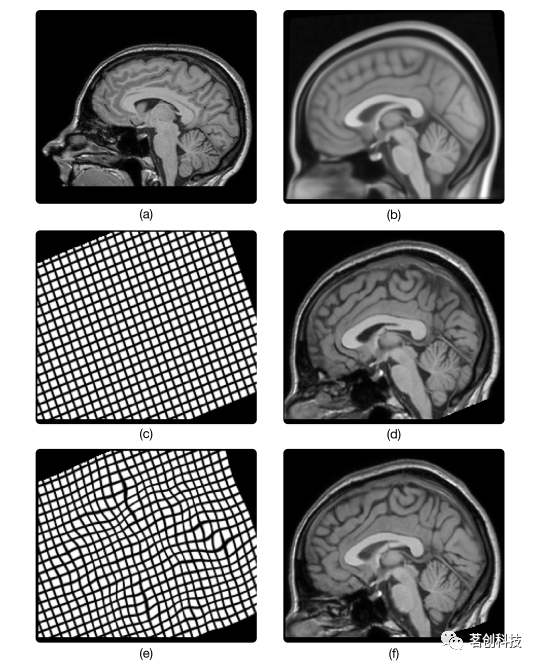

12.详细分析NAT环境下IPSEC的兼容问题

IPSec的NAT问题是会破坏IPSec的完整性,从IPSec的两个阶段来分新:

第一阶段:

- 主模式

- 野蛮模式

第二阶段:

- ESP的传输模式和隧道模式

- AH的传输模式和隧道模式

主模式存在的问题:IPSec的工作中主模式会存在六个包,一二包的作用就是 协商建立ike sa安全参数,三四包交换密钥相关信息,并生成密钥,而最大问题就在五六包,原因是五六包的作用是交换身份信息,验证信息,他们采取的是IP来传送身份信息;在进行NAT转换的过程,IP值进行转换,NAT破坏后无法完成身份认证。

野蛮模式存在的问题:野蛮模式他是三个包,由于它的id值可以自定义为字符串,NAT是无法破坏IPSec的完整性,可以进行正常的完成第一阶段的身份认证。

在第二阶段AH的传输模式和隧道模式:

由图可看出:AH协议会校验外层IP地址,无论是传输模式还是隧道模式,在进行nat转换的过程中都会转换外层IP地址,所以完整性都会被破坏,AH协议无法与nat兼容。

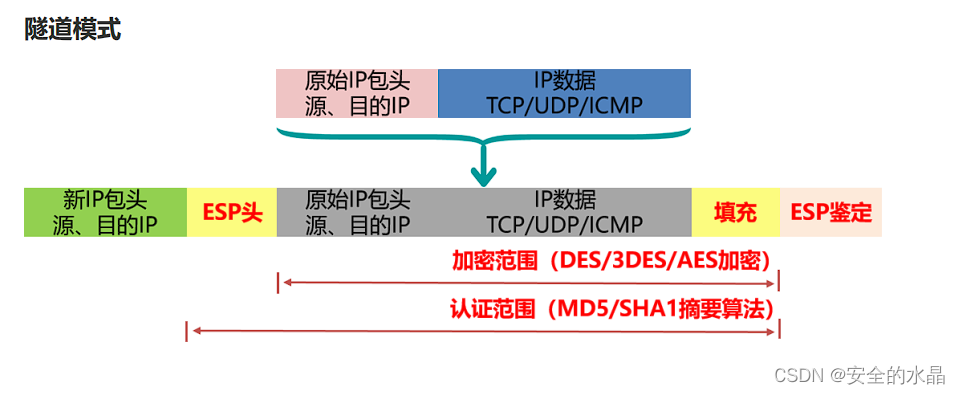

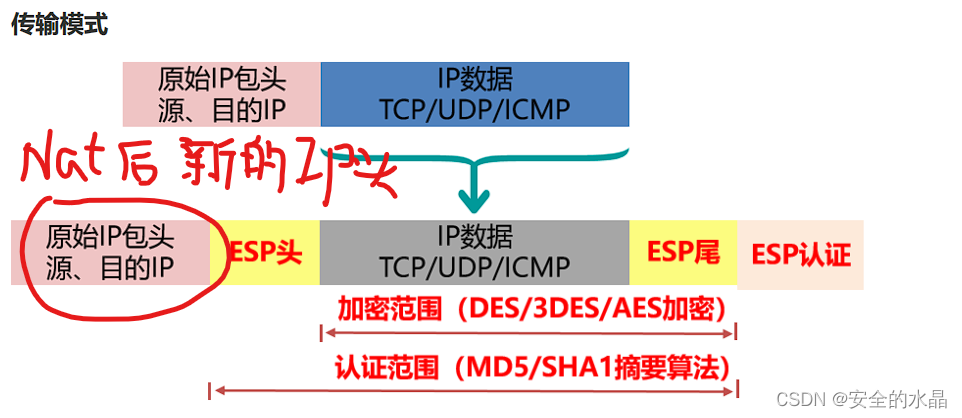

ESP协议的传输模式和隧道模式:

ESP的隧道模式下NAT修改IP是在新头部中,而伪首部校验和针对是原始IP头故而不会导致伪首部校验失败。

但是ESP的传输模式,根据伪首部校验原理,数据最终在接收pC上由于之前加密NAT设备无法伪首部校 验值,导致伪首部校验失败,数据包被丢弃。所以ESP传输模式无法与NAT兼容。

ESP隧道模式,伪首部校验针对的是原始IP头,而NAT转换的是新IP头,所以不存校验失败问题,EPS隧道模式可以与NAT兼容。

ESP隧道模式,伪首部校验针对的是原始IP头,而NAT转换的是新IP头,所以不存校验失败问题,EPS隧道模式可以与NAT兼容。

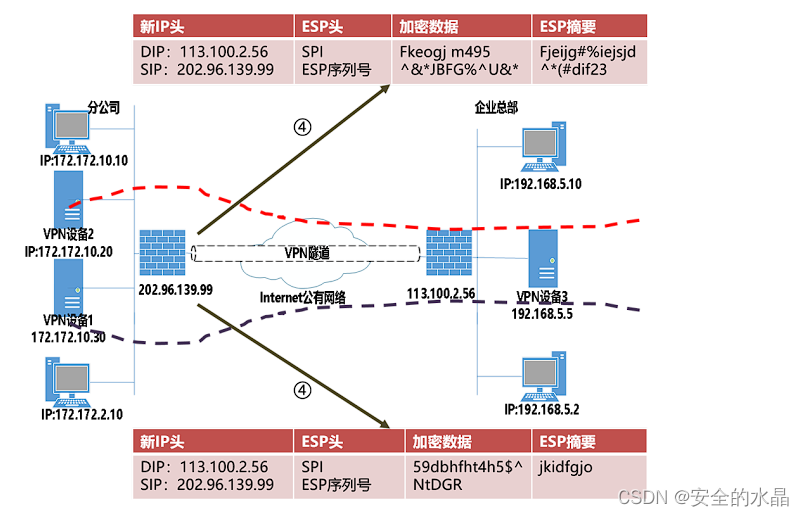

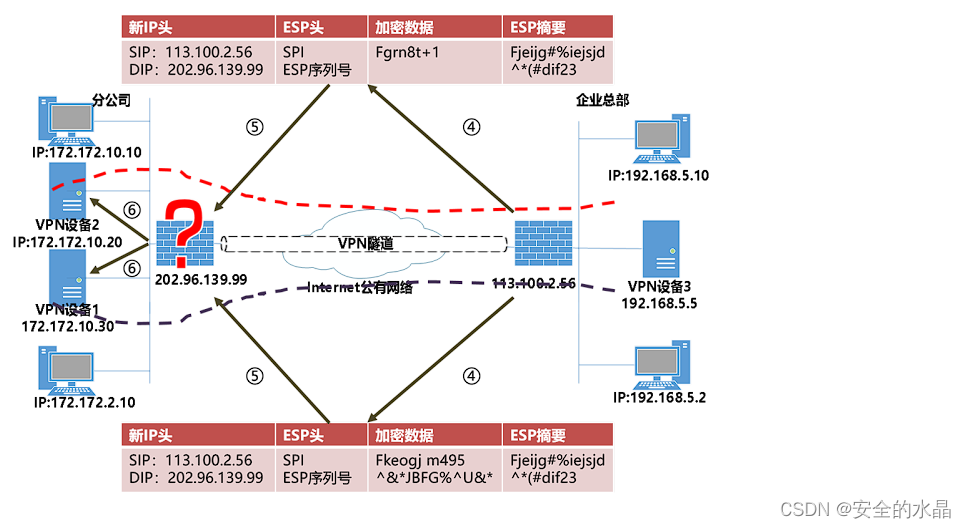

13.多VPN的NAT环境下ipsec会有哪些问题?如何解决?

ESP加密数据----ESP协议没有端口号

有多个vpn设备不知道给哪个传数据所以需要通过加udp头部来增加端口号

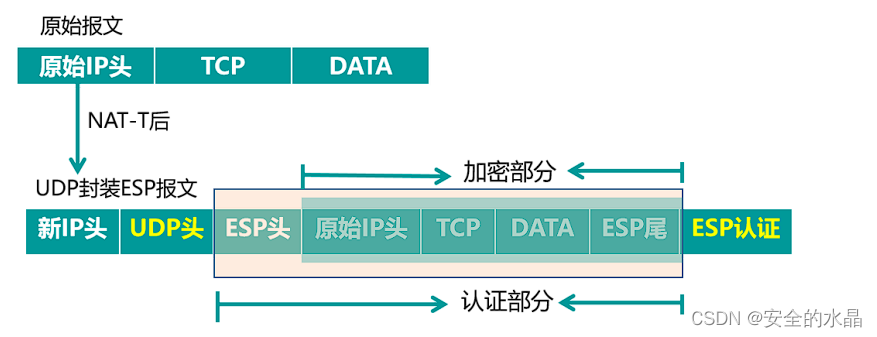

NAT环境下IPSEC最终解决方案:NAT-T技术,改技术规定在NAT模式下IPSEC的IKE SA阶段使用目的端 口UDP 500或4500作为端口号,源端口允许被修改(这种情况下防火墙写策略时不要规定其源端口 号),IPSEC SA数据加密流传输阶段规定使用目的端口UDP 4500来传输ESP加密流,源端口允许被修 改,解决了ESP没有端口号的问题。

NAT环境下IPSEC最终解决方案:NAT-T技术,改技术规定在NAT模式下IPSEC的IKE SA阶段使用目的端 口UDP 500或4500作为端口号,源端口允许被修改(这种情况下防火墙写策略时不要规定其源端口 号),IPSEC SA数据加密流传输阶段规定使用目的端口UDP 4500来传输ESP加密流,源端口允许被修 改,解决了ESP没有端口号的问题。

14.描述NHRP的第三阶段工作原理?

定义: 动态多点VPN

技术组成: MGRE+NHRP+IPSEC

MGRE——解决隧道的封装技术

NHRP——解决多点网络的通信技术

IPSEC——解决专线的加密技术

技术特点:由客户自行配置维护,不需要ISP来管理

技术缺点:由于用封装技术穿越公共网络,所以稳定性不高

作用:解决在公共网络上多站点(私有网络)的互通问题

15. IPSEC是否支持动态协议?为什么?

IPSec不支持动态协议

16. DSVPN的工作原理及配置步骤?

官方文档详解

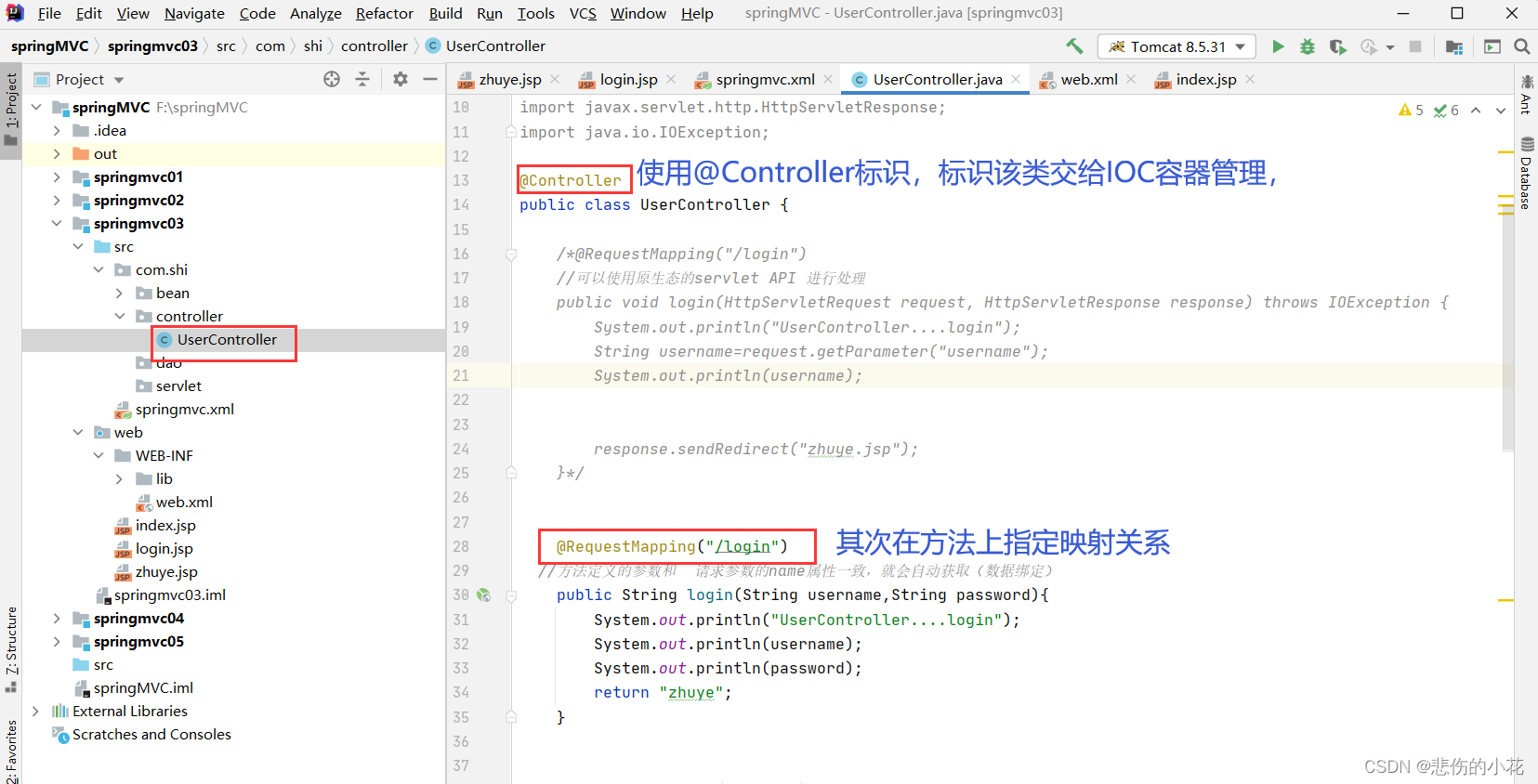

17.路由器中ipsec的配置

AR1的配置

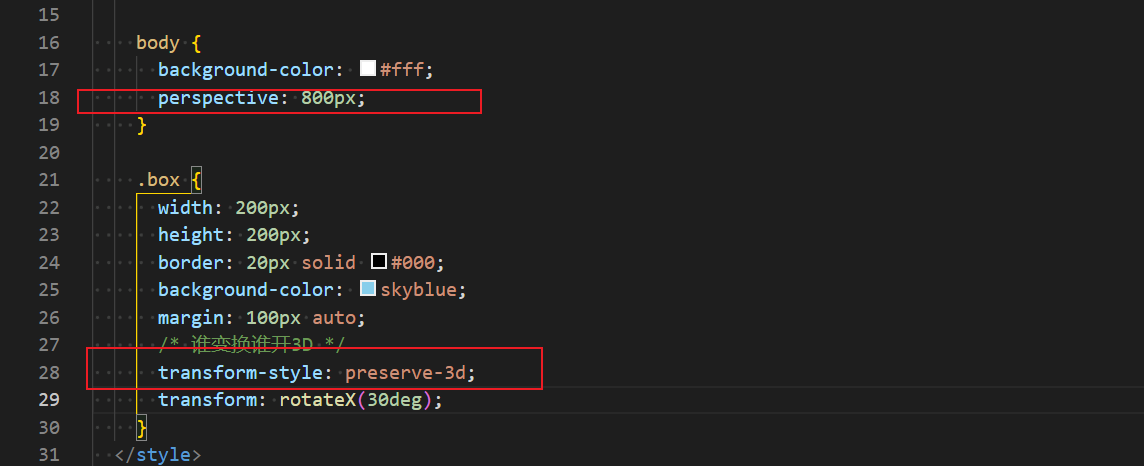

第一阶段

第一步

配置感兴趣流 acl number 3000 rule 1 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

第二步

配置IKE SA的安全提议

ike proposal 1 //安全提议编号

encryption-algorithm aes-cbc-128 //加密算法

dh group5 //DH算法

authentication-algorithm md5 //认证算法

authentication-method pre-share //认证模式

sa duration 3600 //密钥周期

第三步

配置IKE SA的身份认证信息

ike peer yyy v1 exchange-mode main //设置为主模式

pre-shared-key simple 999 //预共享密钥

ike-proposal 1 //调用安全提议编号

remote-address 200.1.1.1 //对方IP地址

或

ike peer yyy v1 exchange-mode aggressive //设置为野蛮模式

pre-shared-key simple 999

ike-proposal 1

local-id-type name //定义本地ID为name

remote-name kkk //远程ID是 kkk

remote-address 200.1.1.1

ike local-name kkk //全局定义本地ID

第四步 第二阶段

配置IPSEC的提议安全参数

ipsec proposal yyy esp authentication-algorithm sha1 //封装与认证算法

或

ipecac proposal yyy

transform esp(选协议)//传输时选的协议

esp authentication-algorithm sha1//认证算法

esp encryption-algorithm 3des //封装与加密算法

encapsulation-mode tunnel //封装模式,隧道模式 一般默认是隧道模式

如果这个实验做了隧道接口则上调命令要改成 encapsulation-mode transport

第五步

配置安全策略集

ipsec policy k 1 isakmp //定义安全策略集编号与协议

security acl 3000 //调用感兴趣流

ike-peer yyy //调用身份认证信息

proposal yyy //调用IPSEC SA 提议

pfs dh-group2 打开完美向前 (第二个周期不用第一个周期的衍生出的密钥)

第六步

在接口调安全策略集

interface GigabitEthernet0/0/1

ip address 100.1.1.1 255.255.255.0

ipsec policy k//在公网接口调用策略集

查看第一阶段联盟是否建立成功

配置display ike sa

第二阶段

display ipsec sa

![[SWPUCTF] 2021新生赛之(NSSCTF)刷题记录 ①](https://img-blog.csdnimg.cn/a085f20bd96945be8e5572d55425dba3.png)