目录

- 一、复现实验

- 1、防火墙的IPSECVPN点到点实验

- -1,拓扑图的搭建

- -2,配置IP,开通ping,并且设置策略

- -3,在网络中的IPSEC进行配置

- 第一阶段:发出的UDP500流量

- 第二阶段 发出的ESP流量

- 二台防火墙建立策略

- 禁用其它策略,在IPSEC上配置策略和感兴趣流(往返流量)

- 配置往返流量

- 改造IPSEC-FW12均配置

- 感兴趣流合并

- 二,GRE实验

- 封装前的流量(FW12)

- 封装后的流量

- 三,DSVPN=MHRE+IPSEC(动态多点VPN,一次性封装)多层分支实验(重点)

- 1,拓扑图的搭建

- 2,隧道IP,接口IP,公网IP的配置,R2=ISP

- 3,配置静态IP

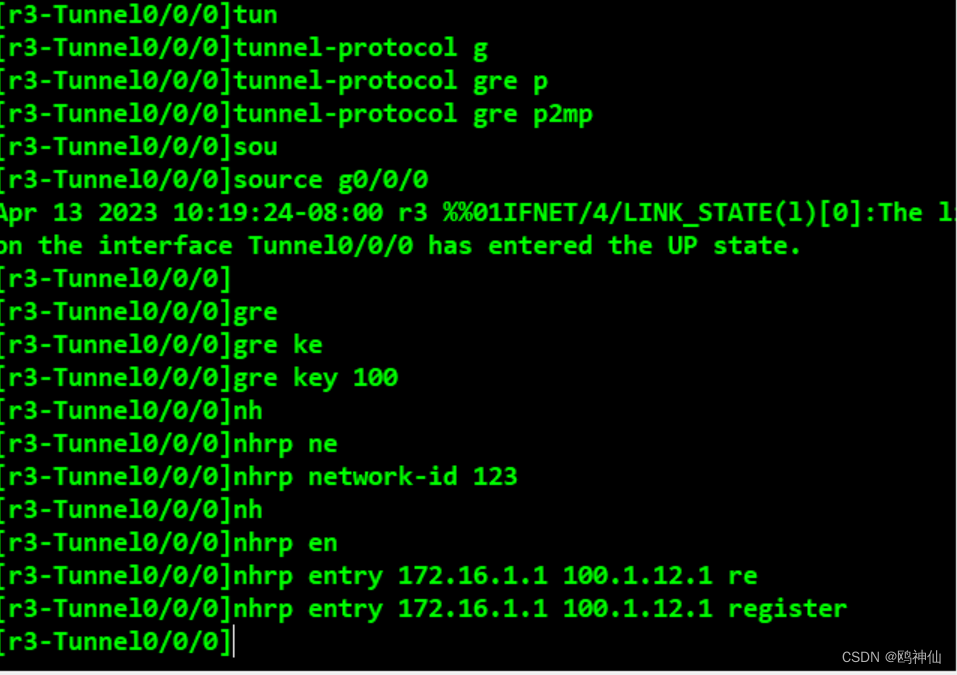

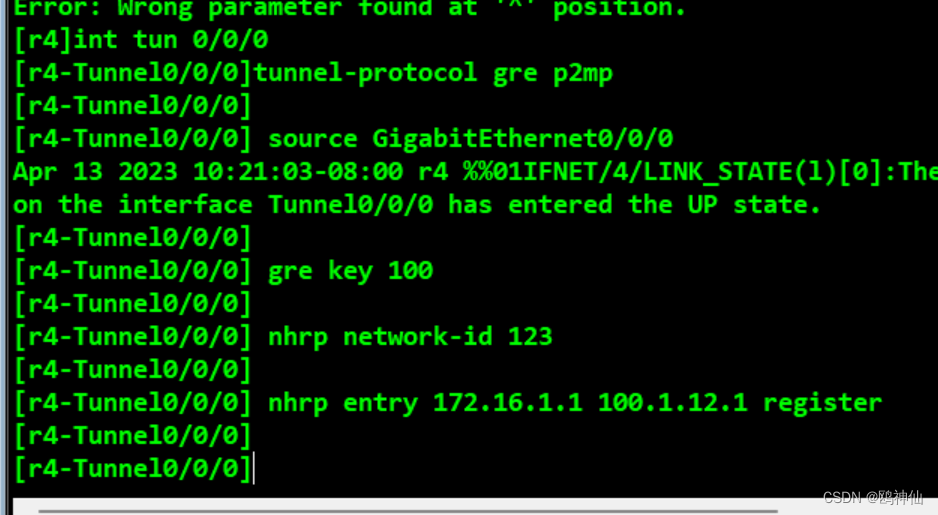

- 4,配置MGRE

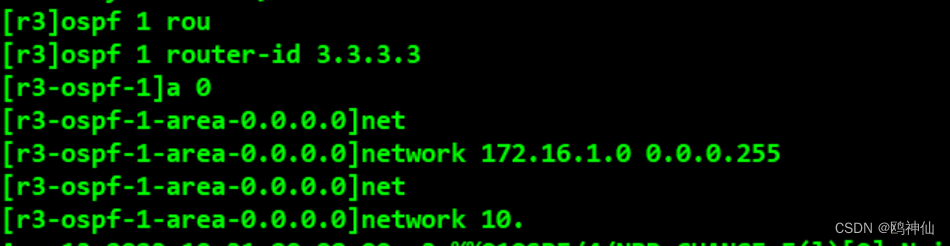

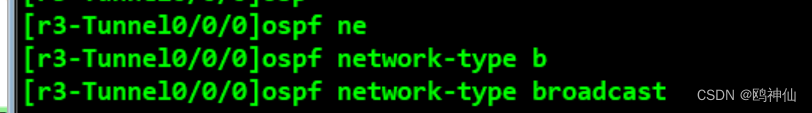

- 5,配置OSPF

- 查看R1注册情况

- 加密

一、复现实验

1、防火墙的IPSECVPN点到点实验

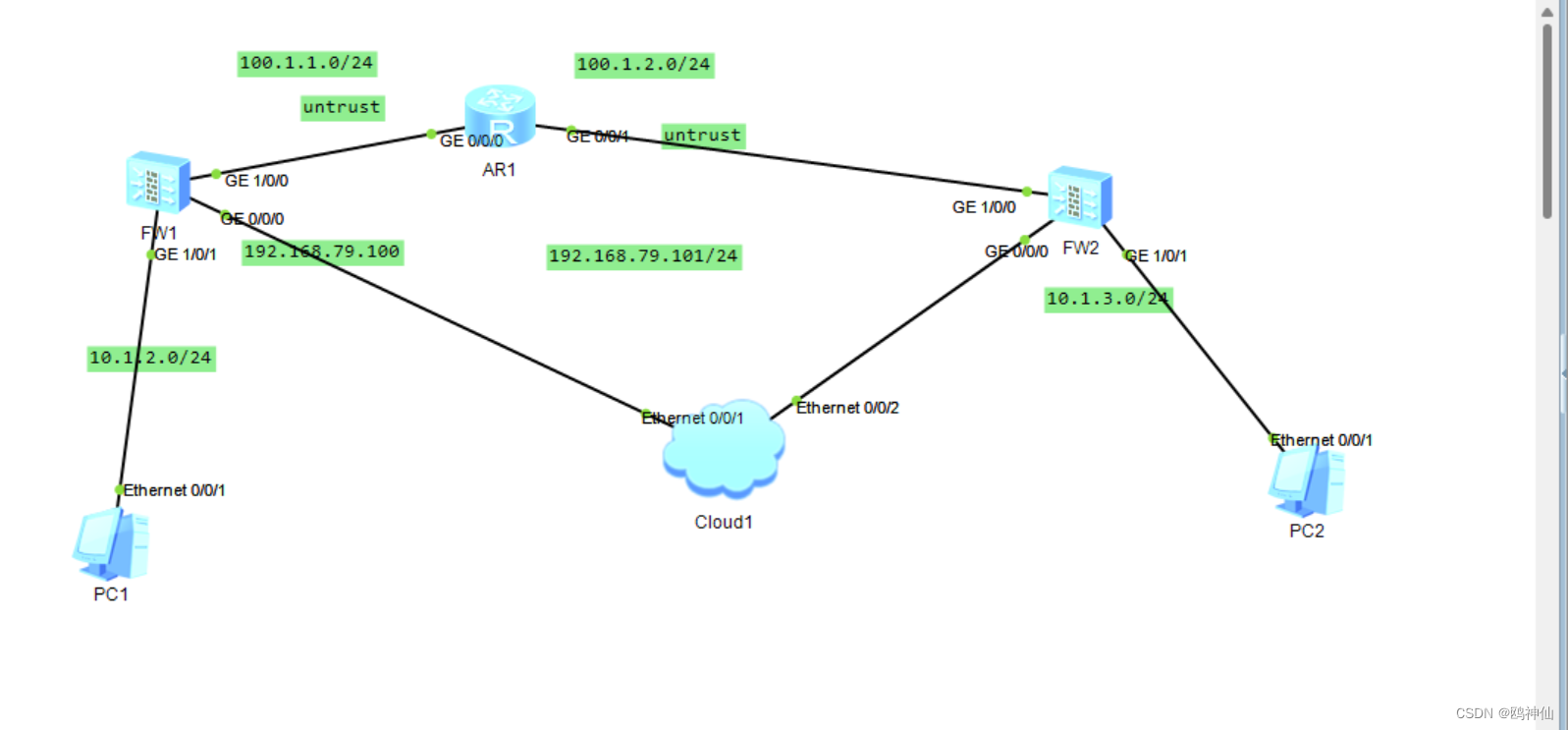

-1,拓扑图的搭建

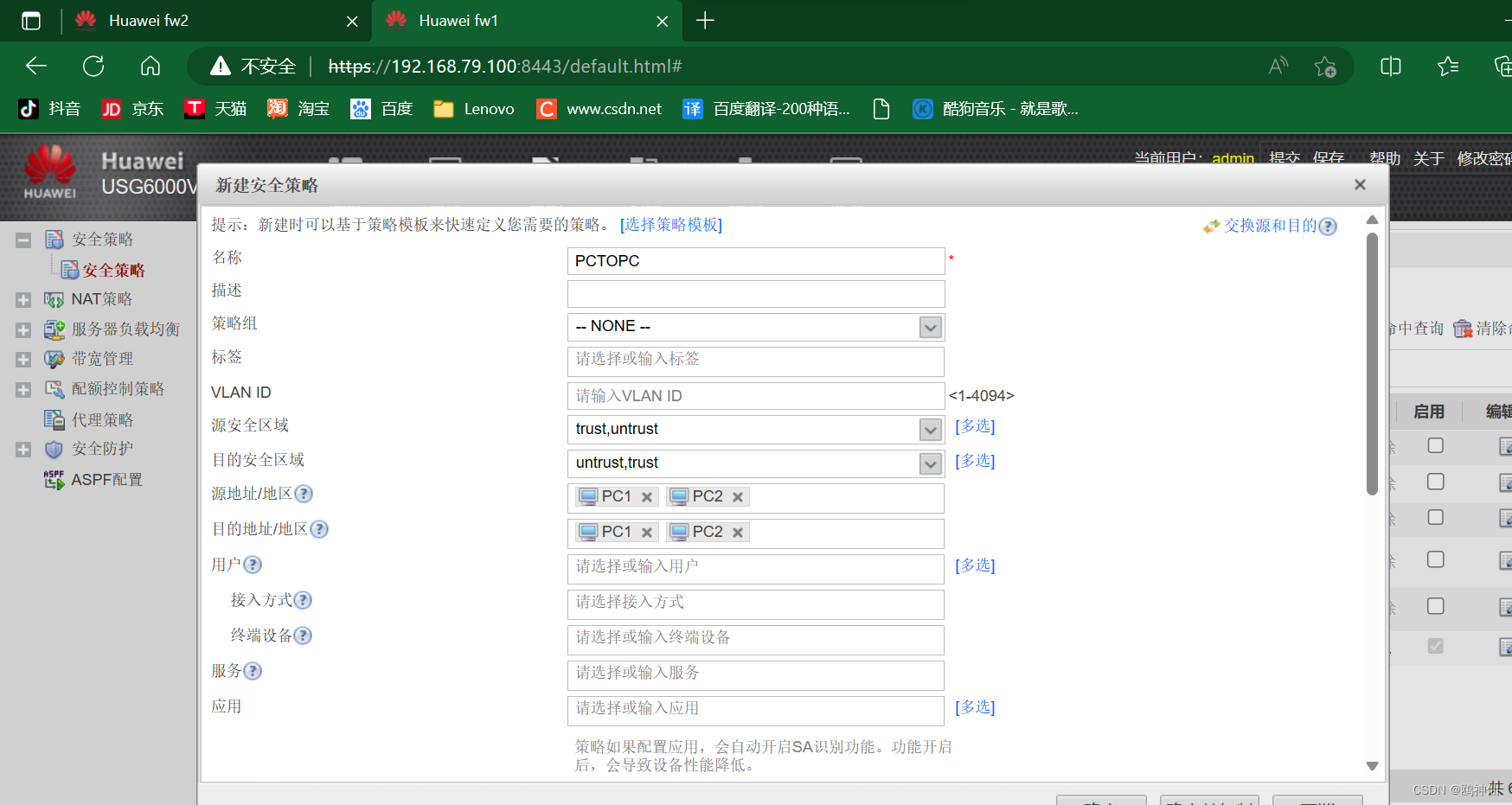

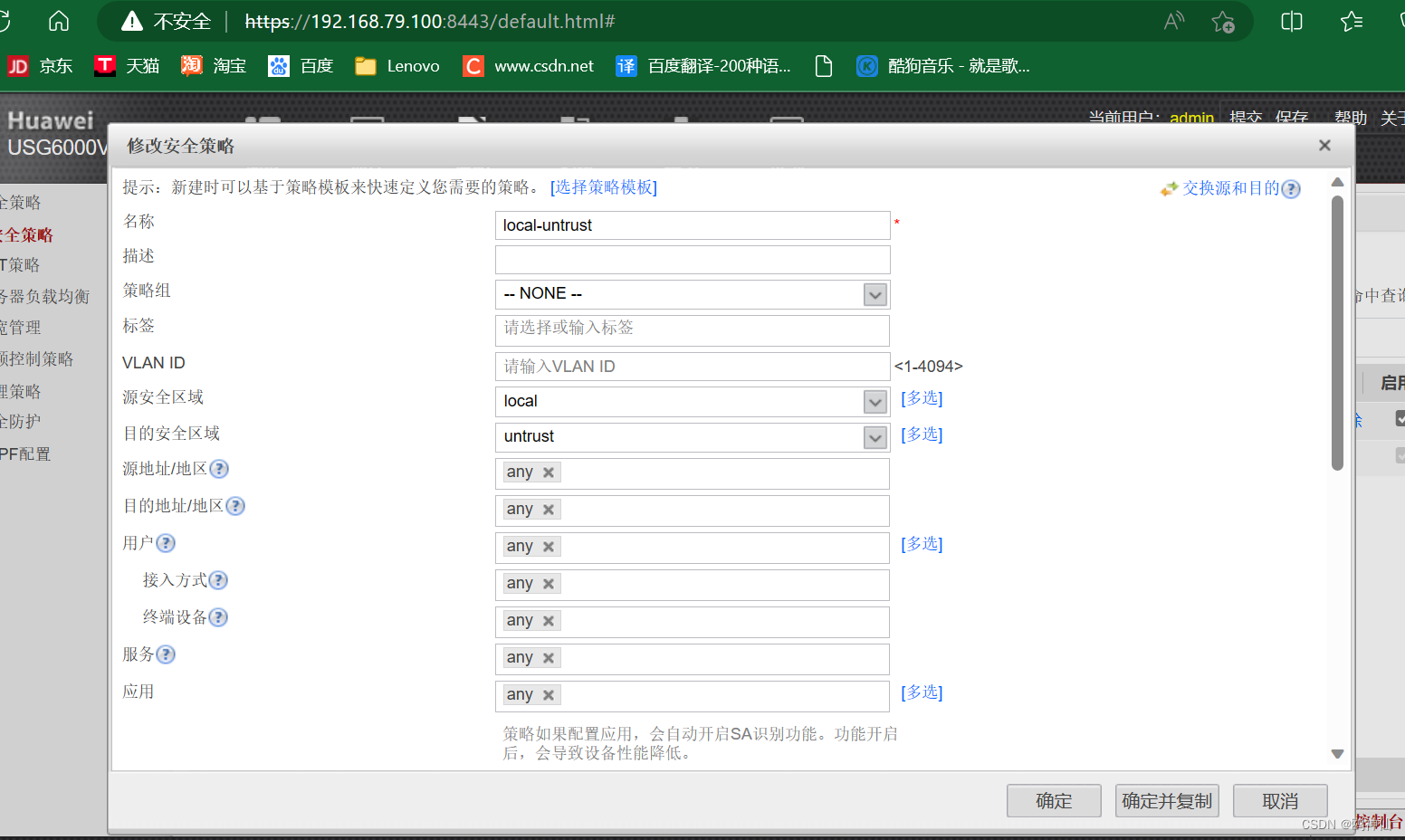

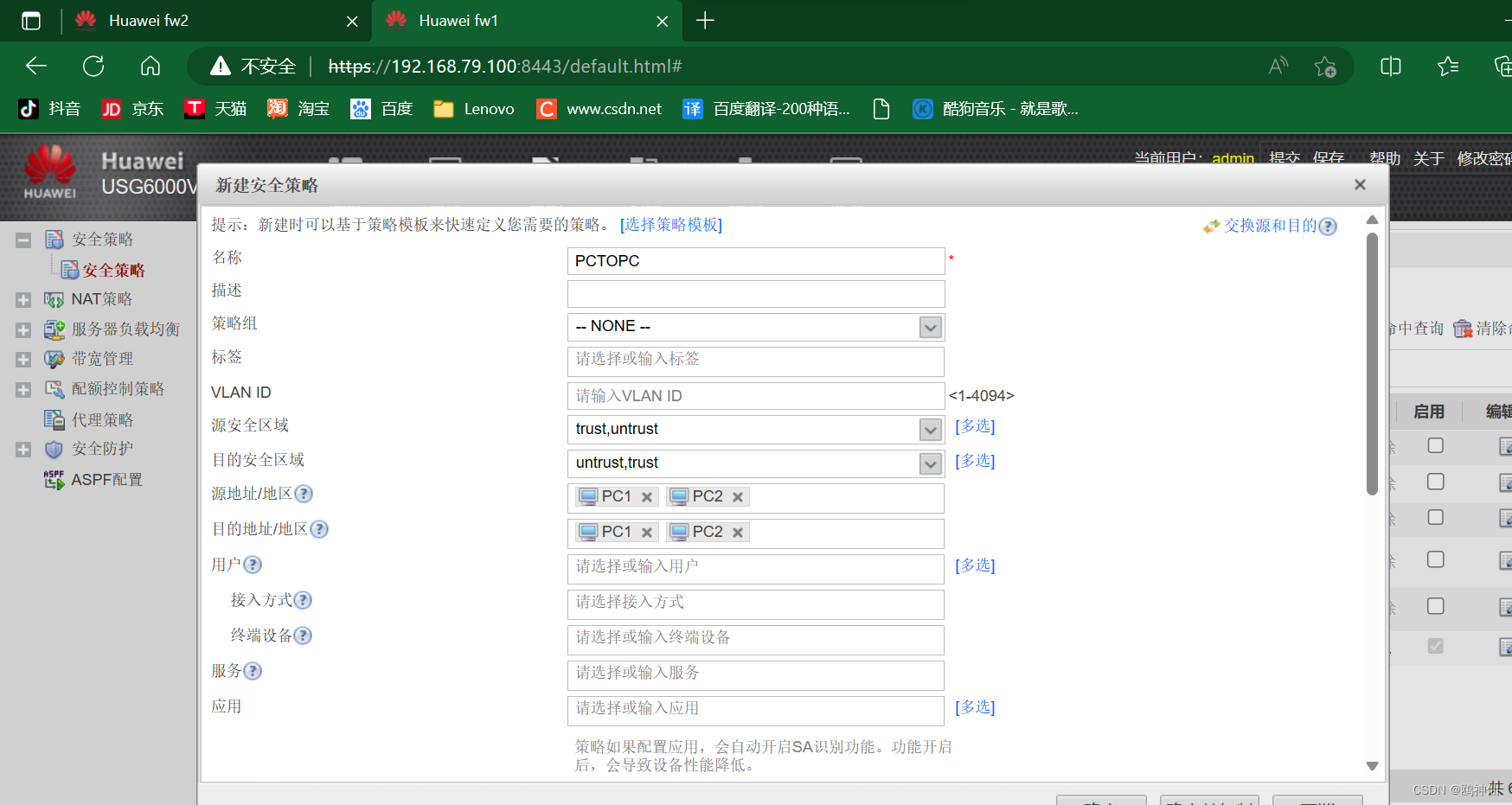

-2,配置IP,开通ping,并且设置策略

之后在FW1上ping192.168.79.101

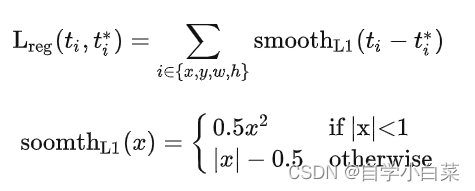

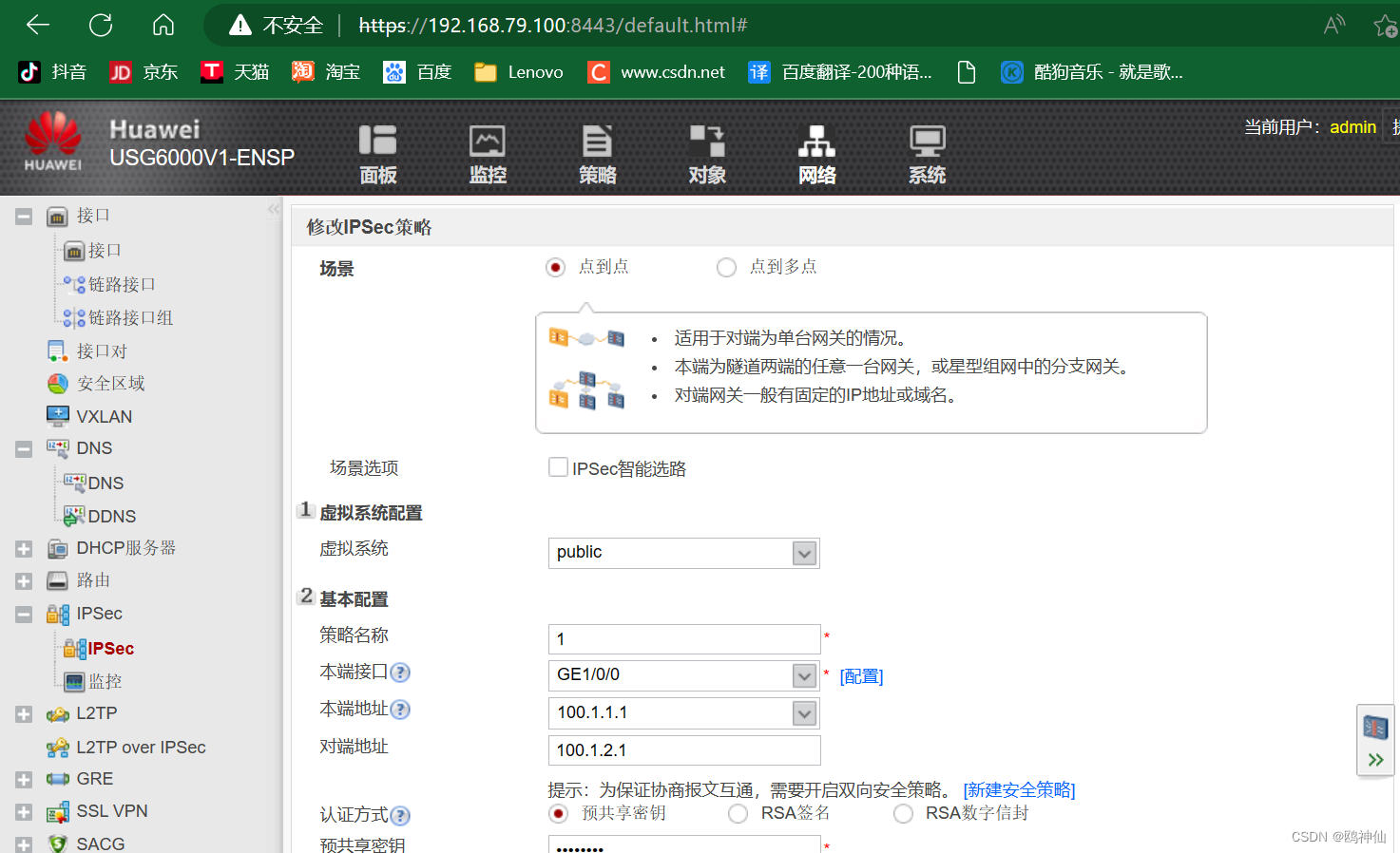

-3,在网络中的IPSEC进行配置

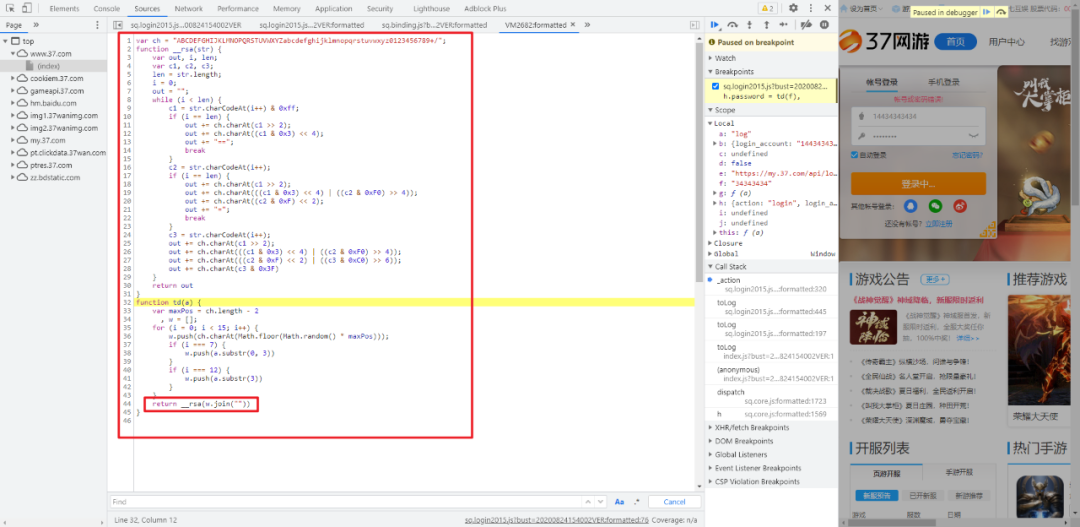

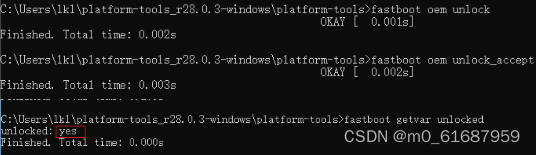

第一阶段:发出的UDP500流量

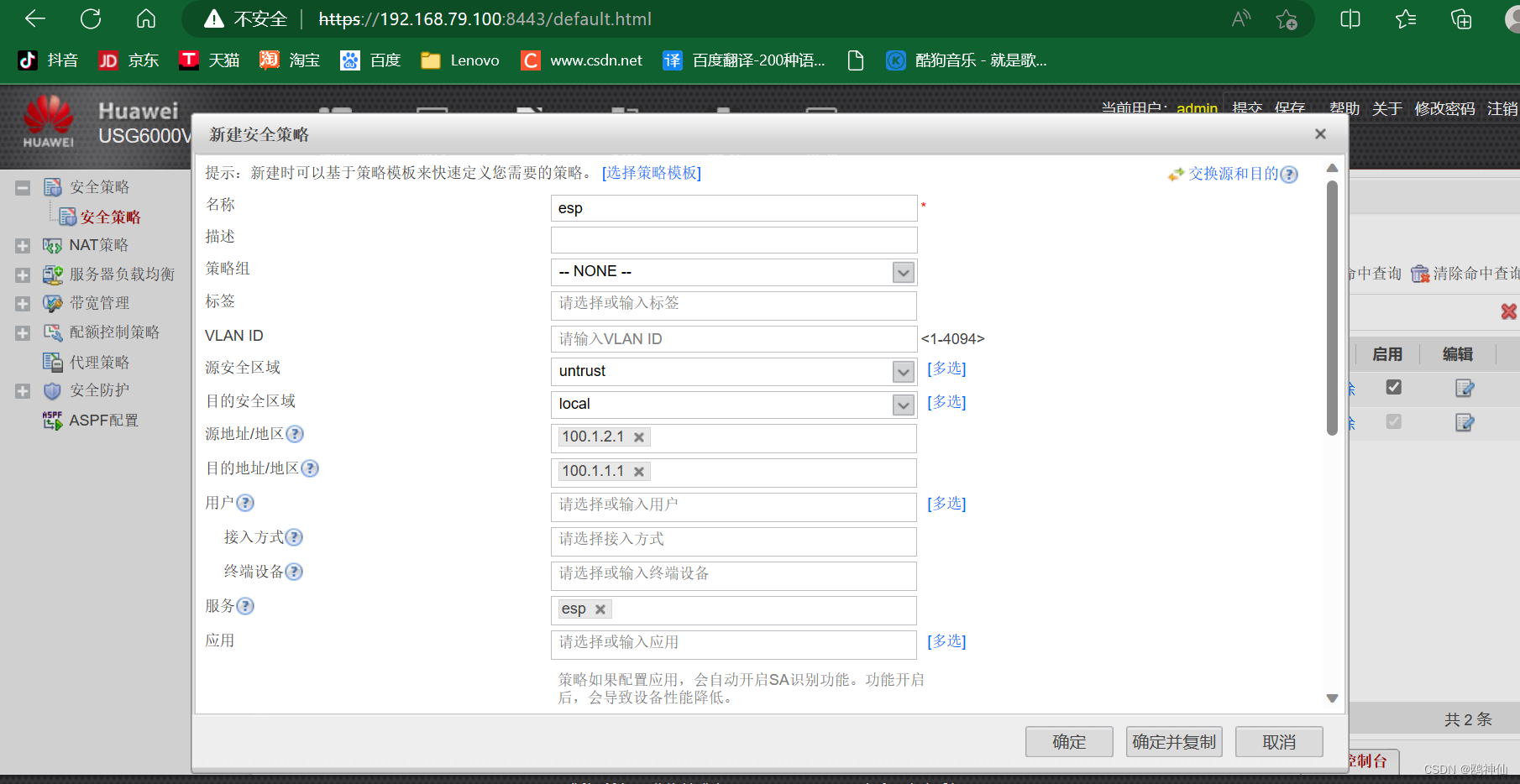

第二阶段 发出的ESP流量

分别在101和100上配置

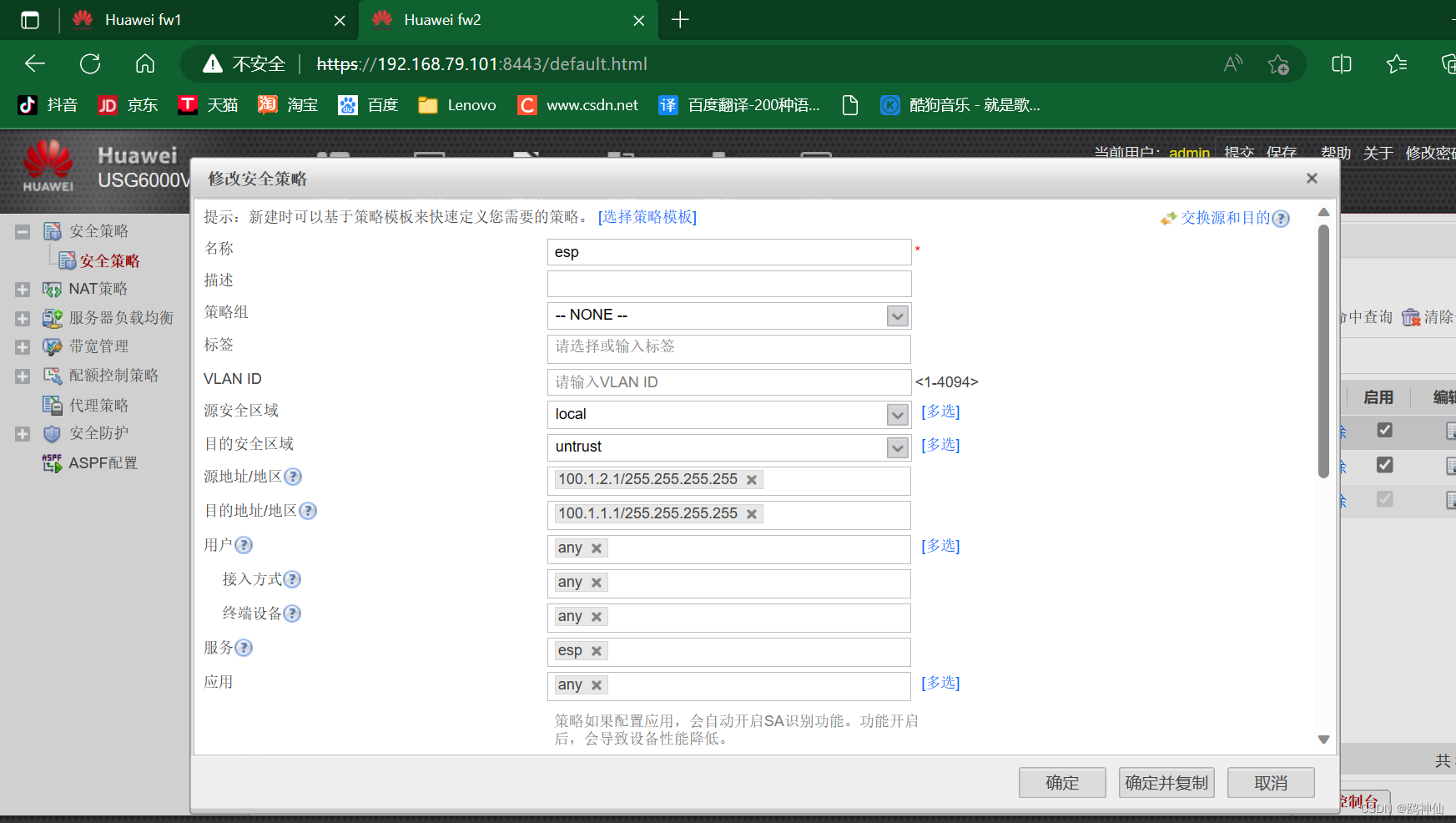

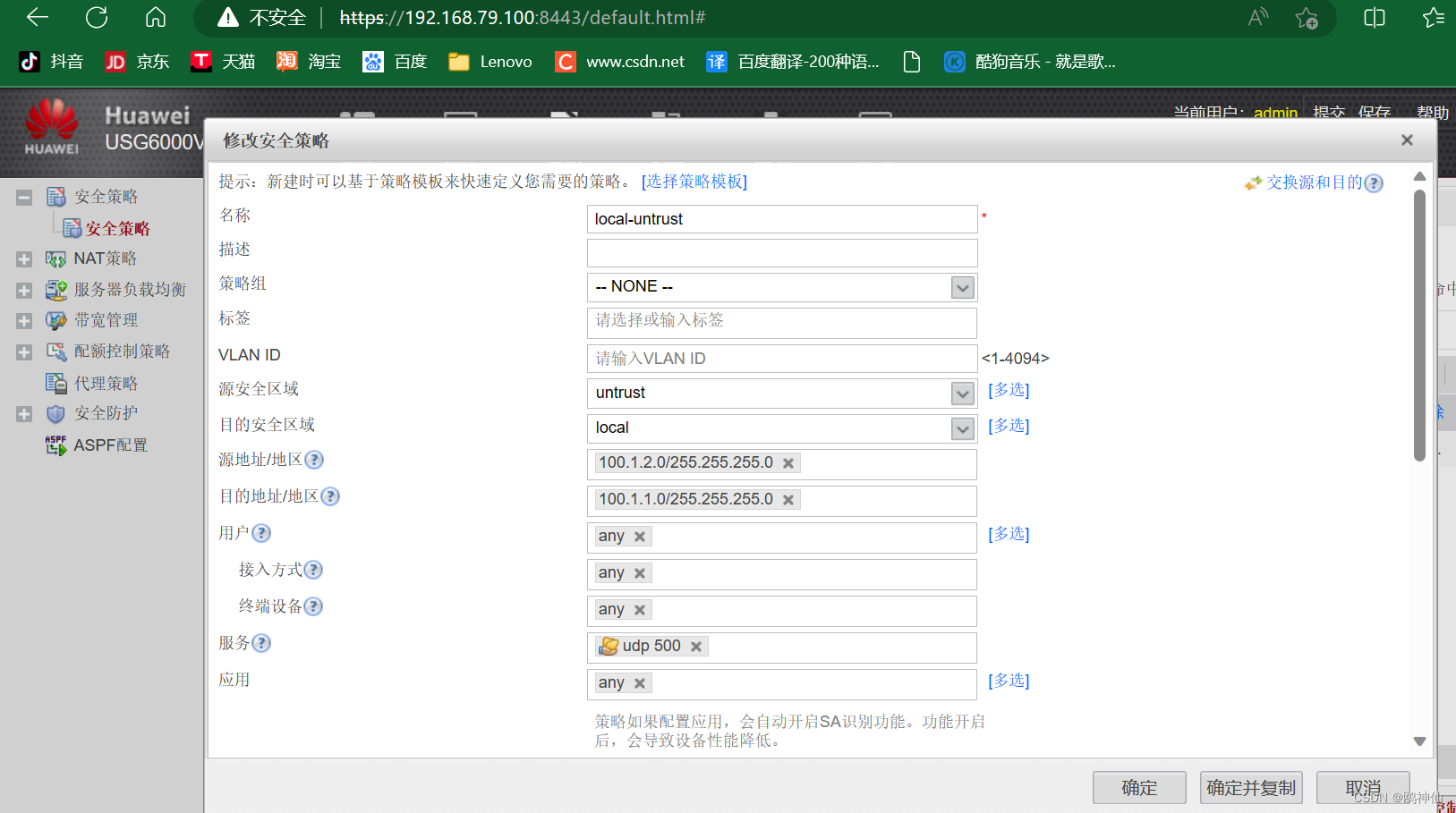

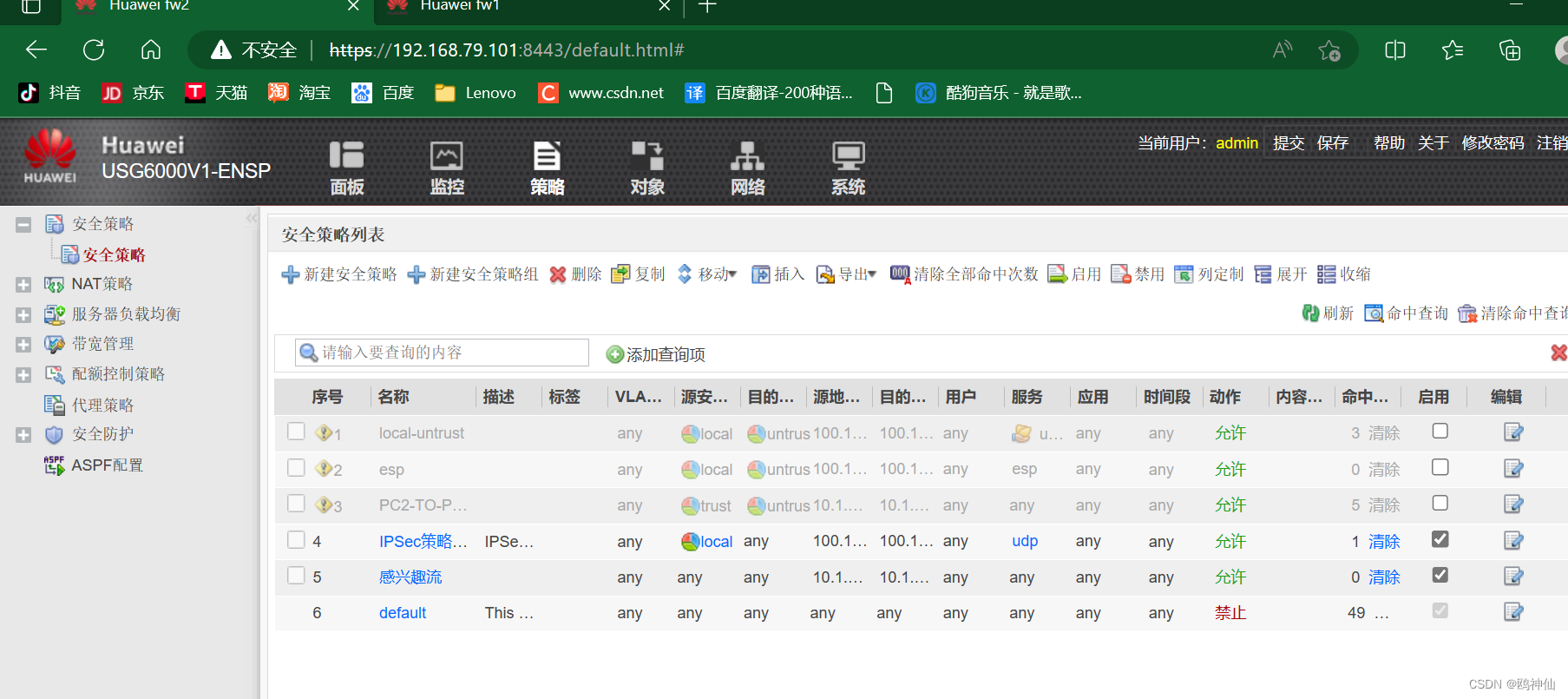

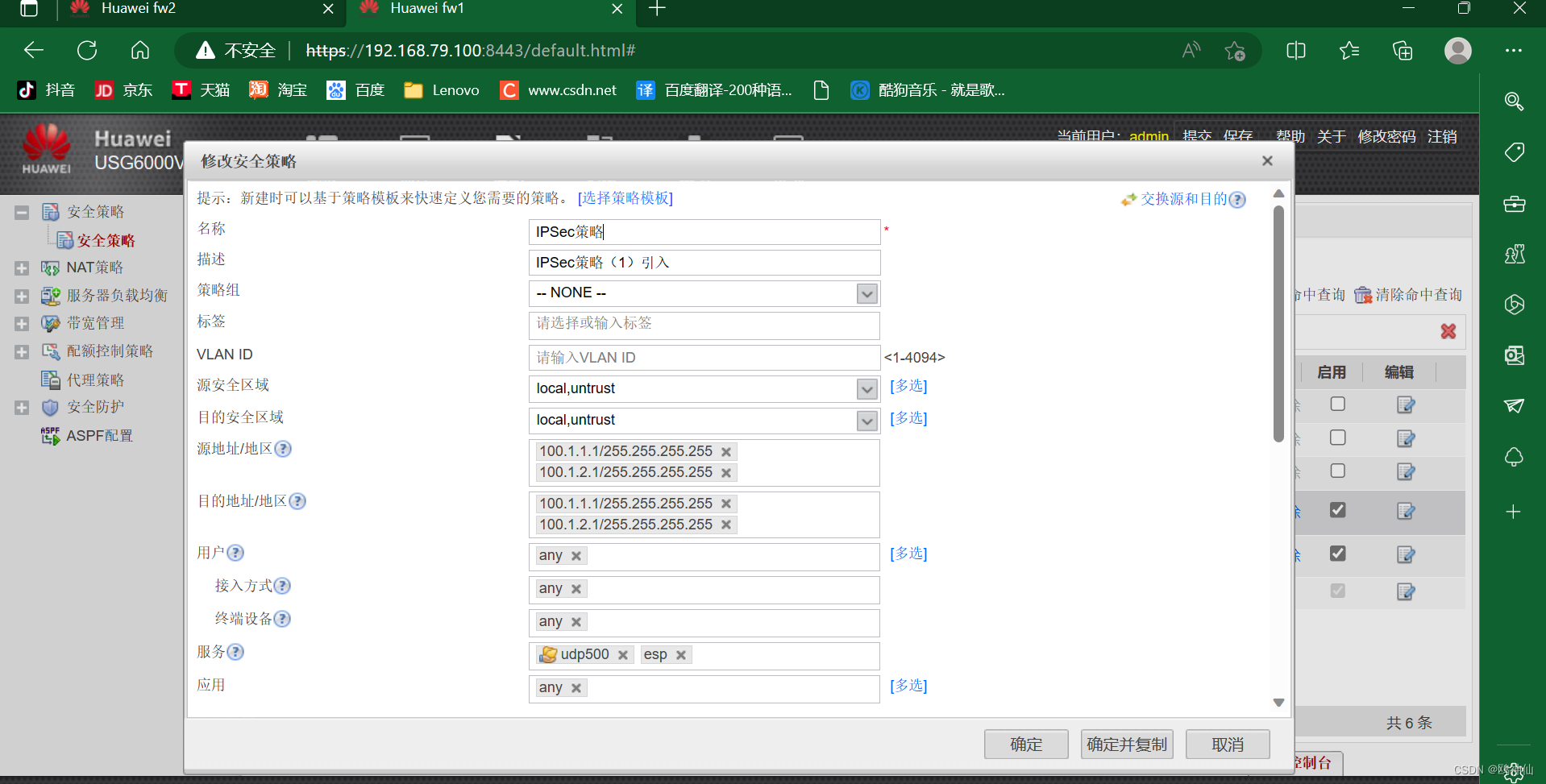

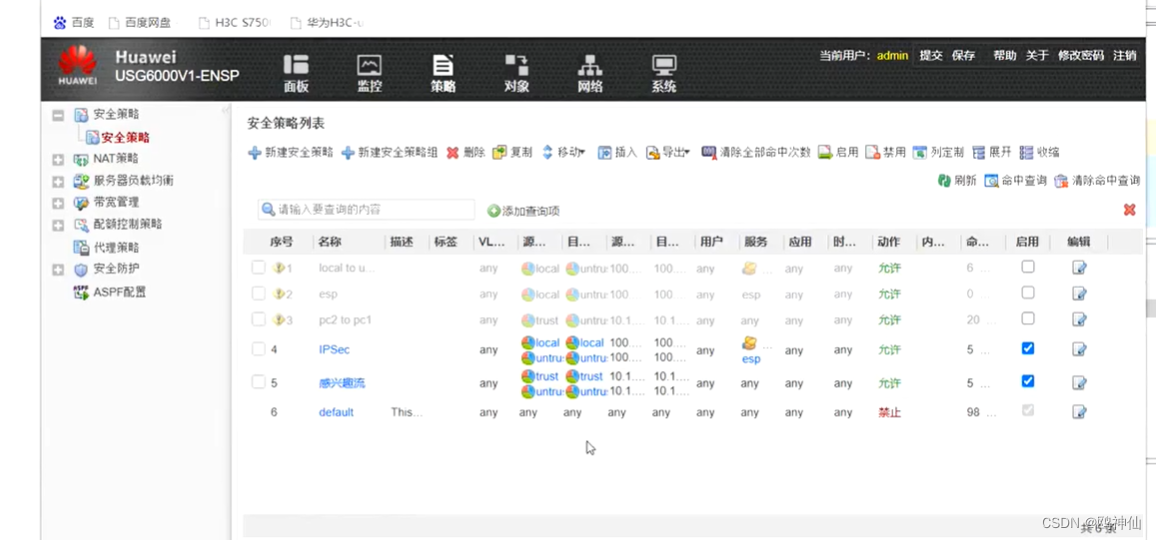

二台防火墙建立策略

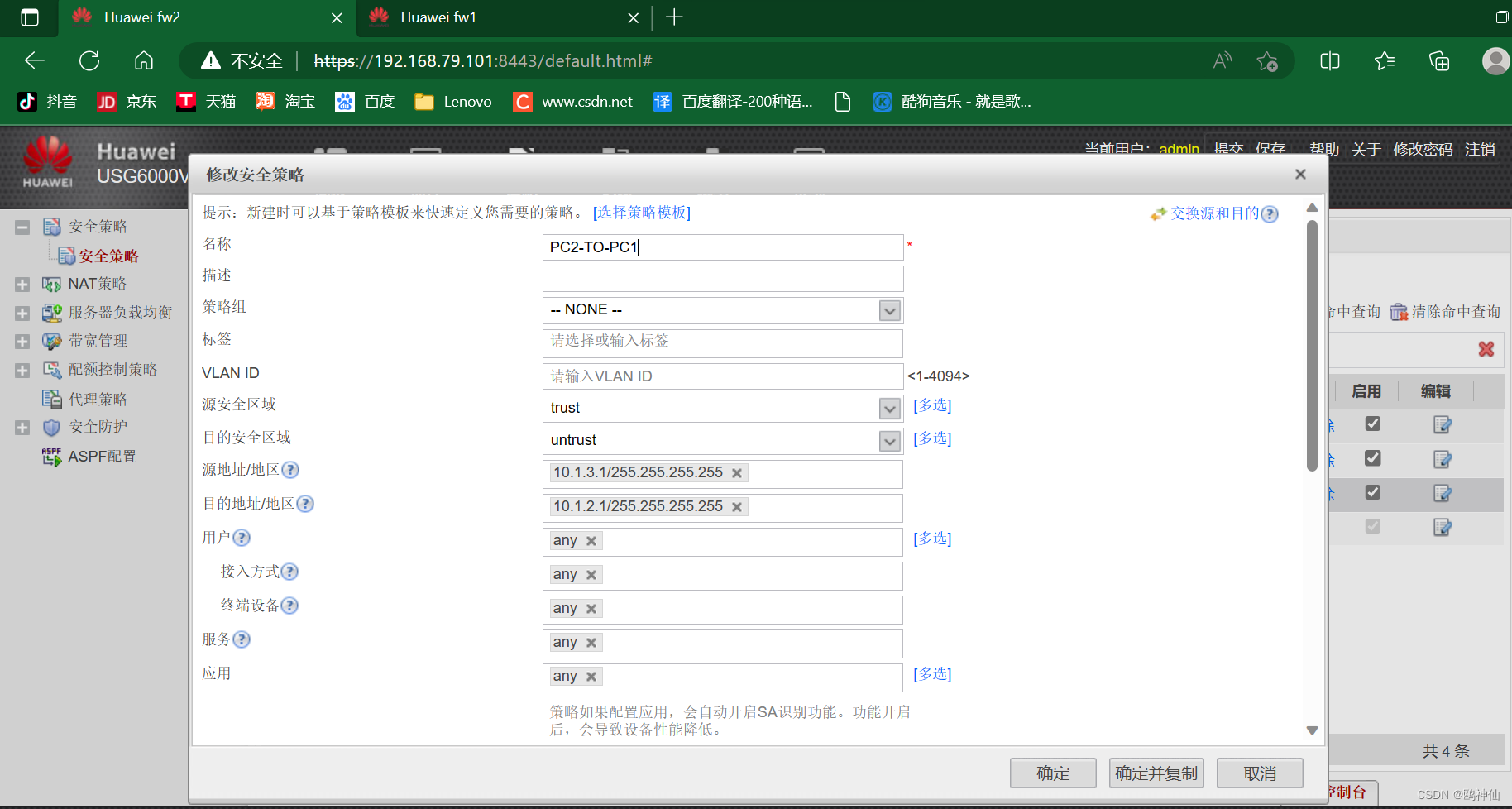

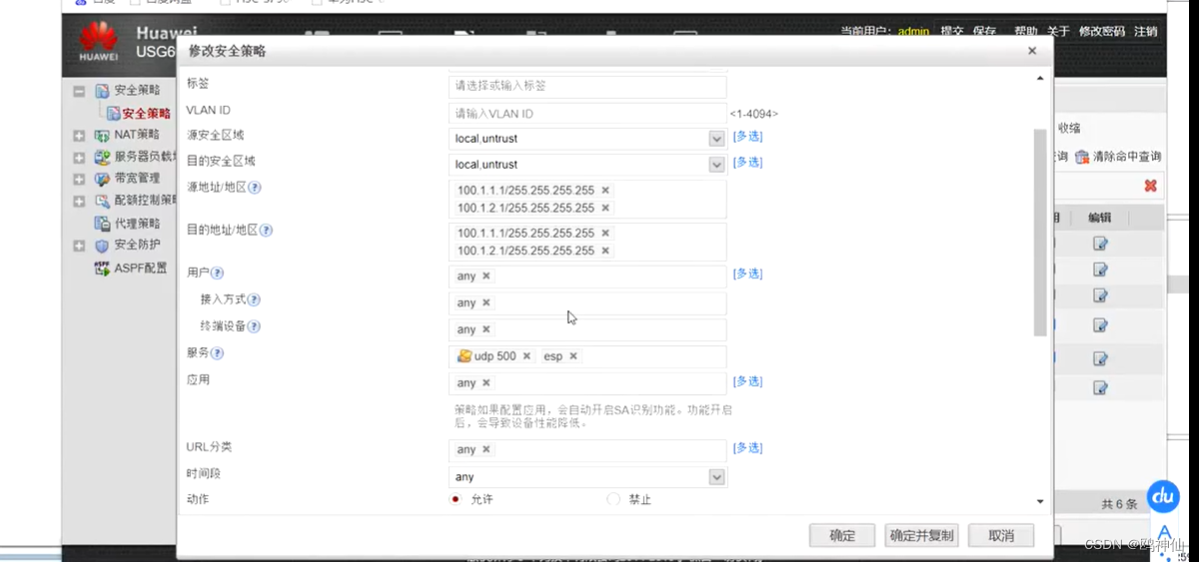

禁用其它策略,在IPSEC上配置策略和感兴趣流(往返流量)

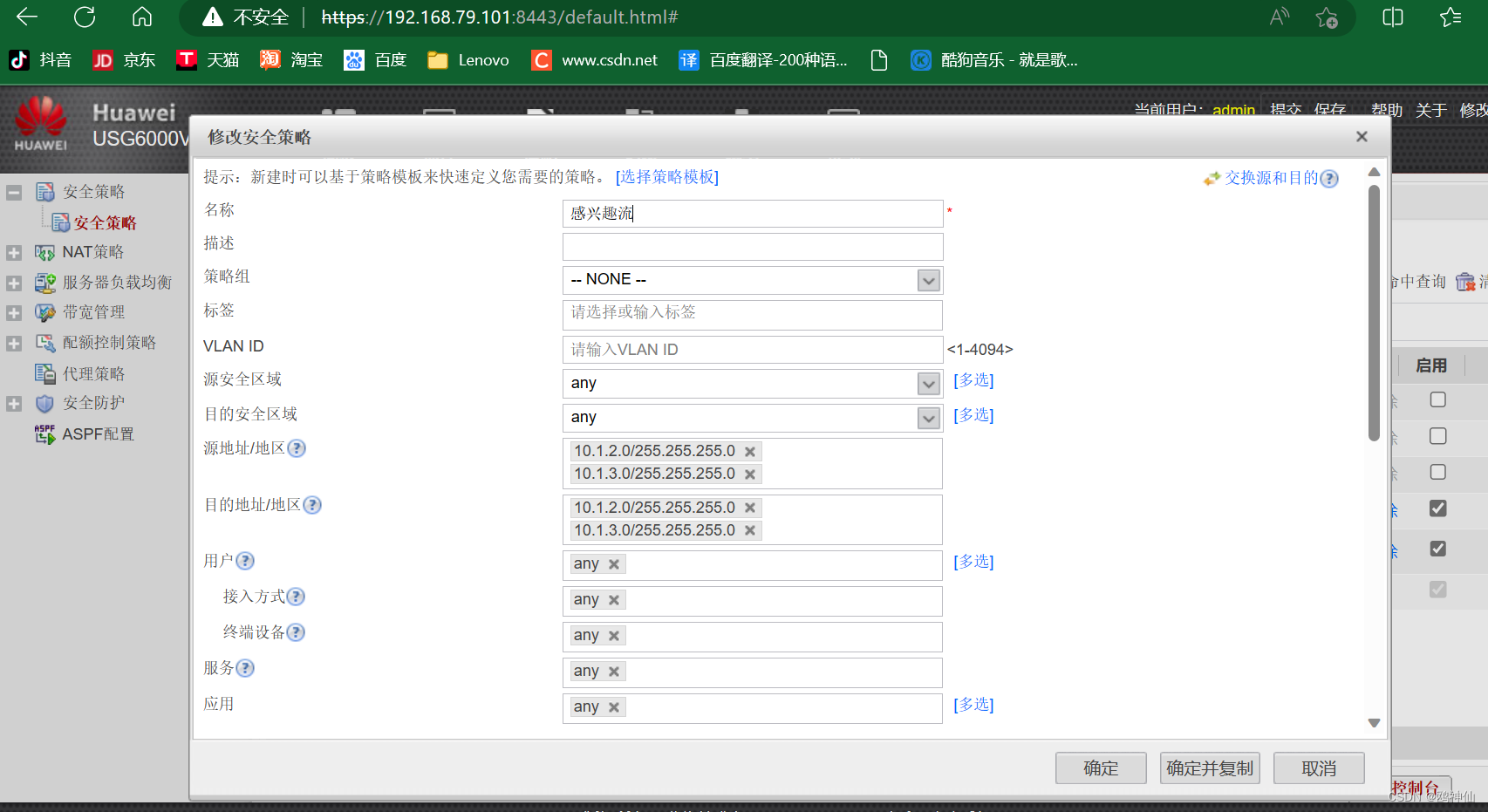

配置往返流量

改造IPSEC-FW12均配置

感兴趣流合并

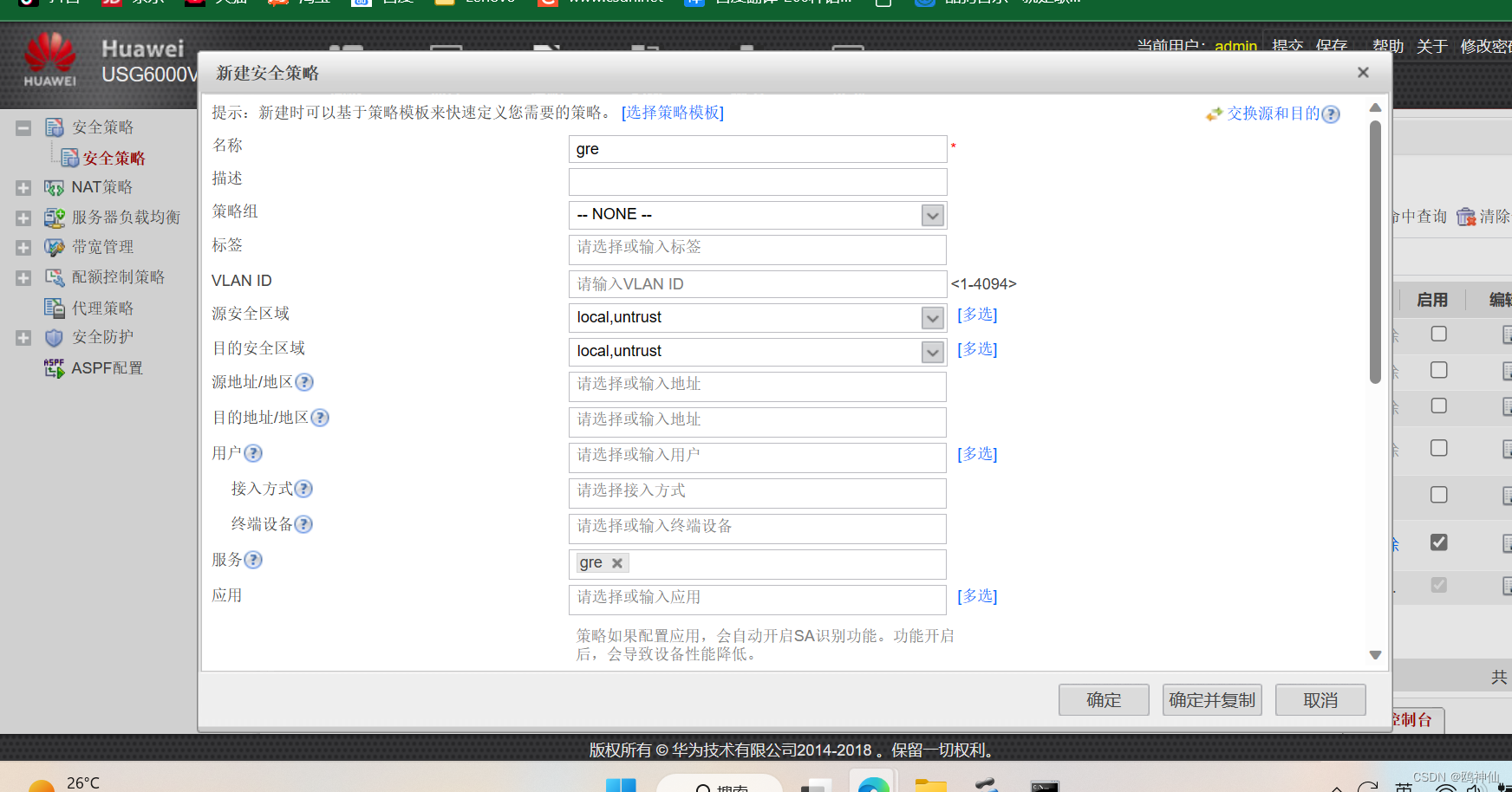

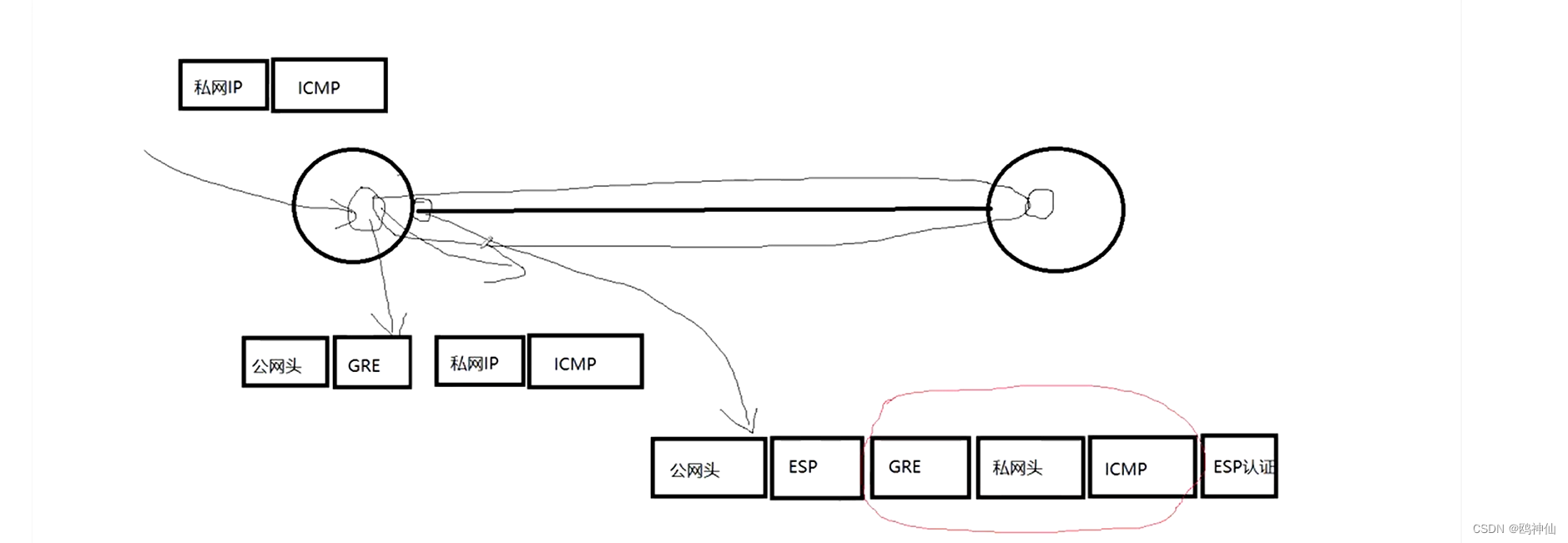

二,GRE实验

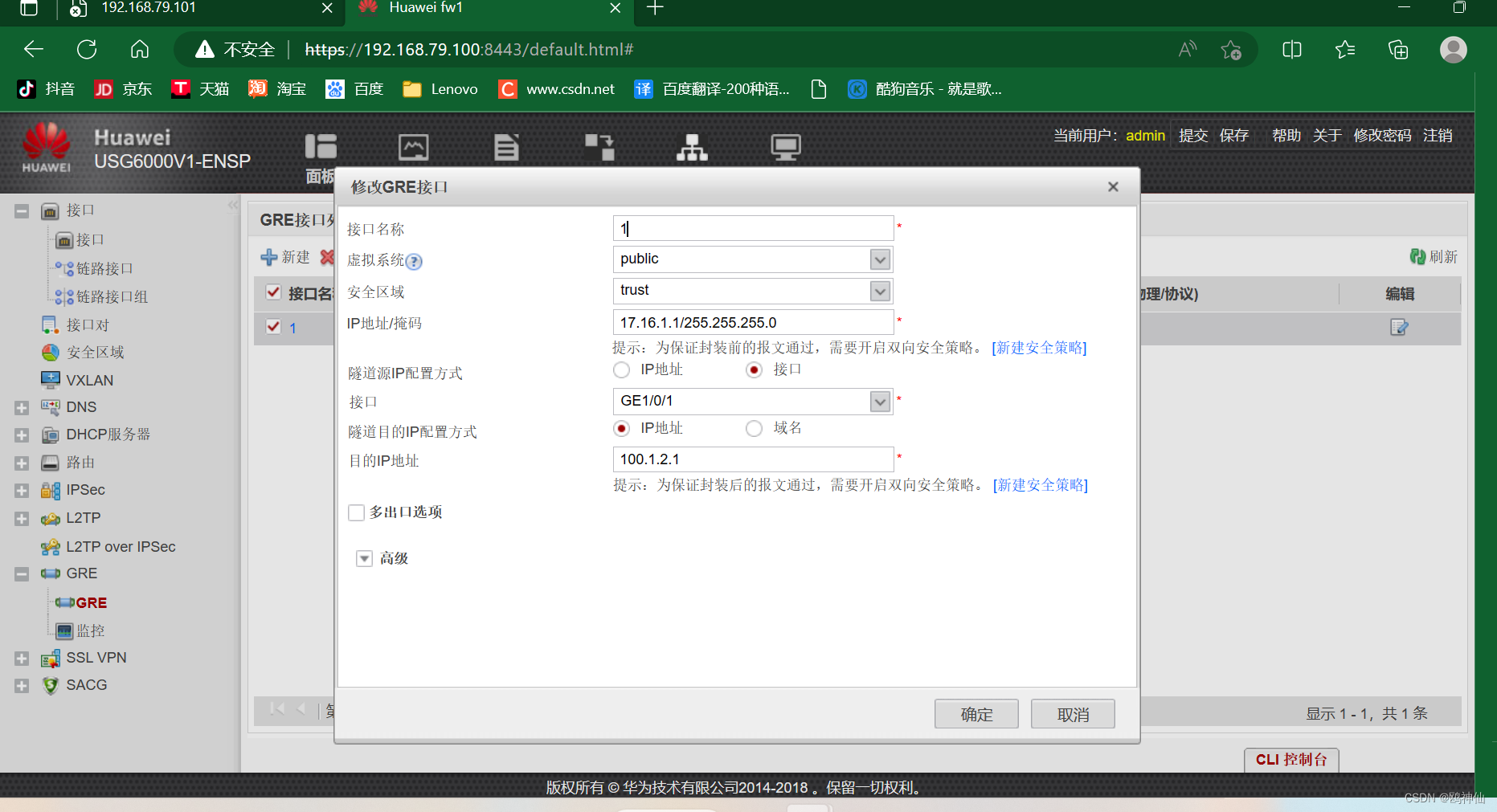

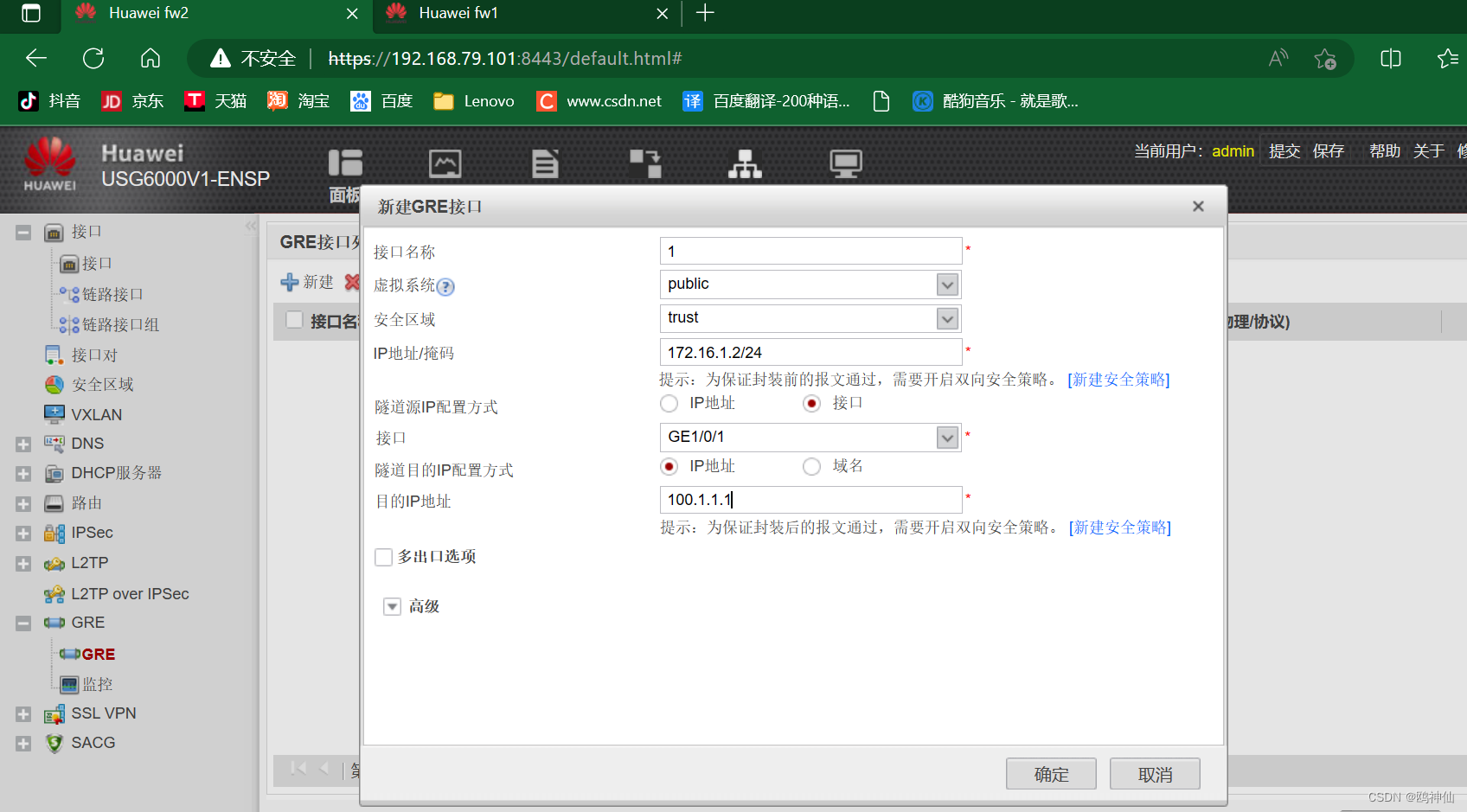

封装前的流量(FW12)

封装后的流量

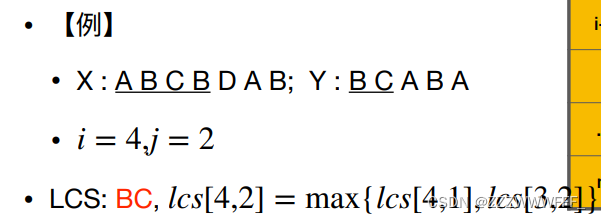

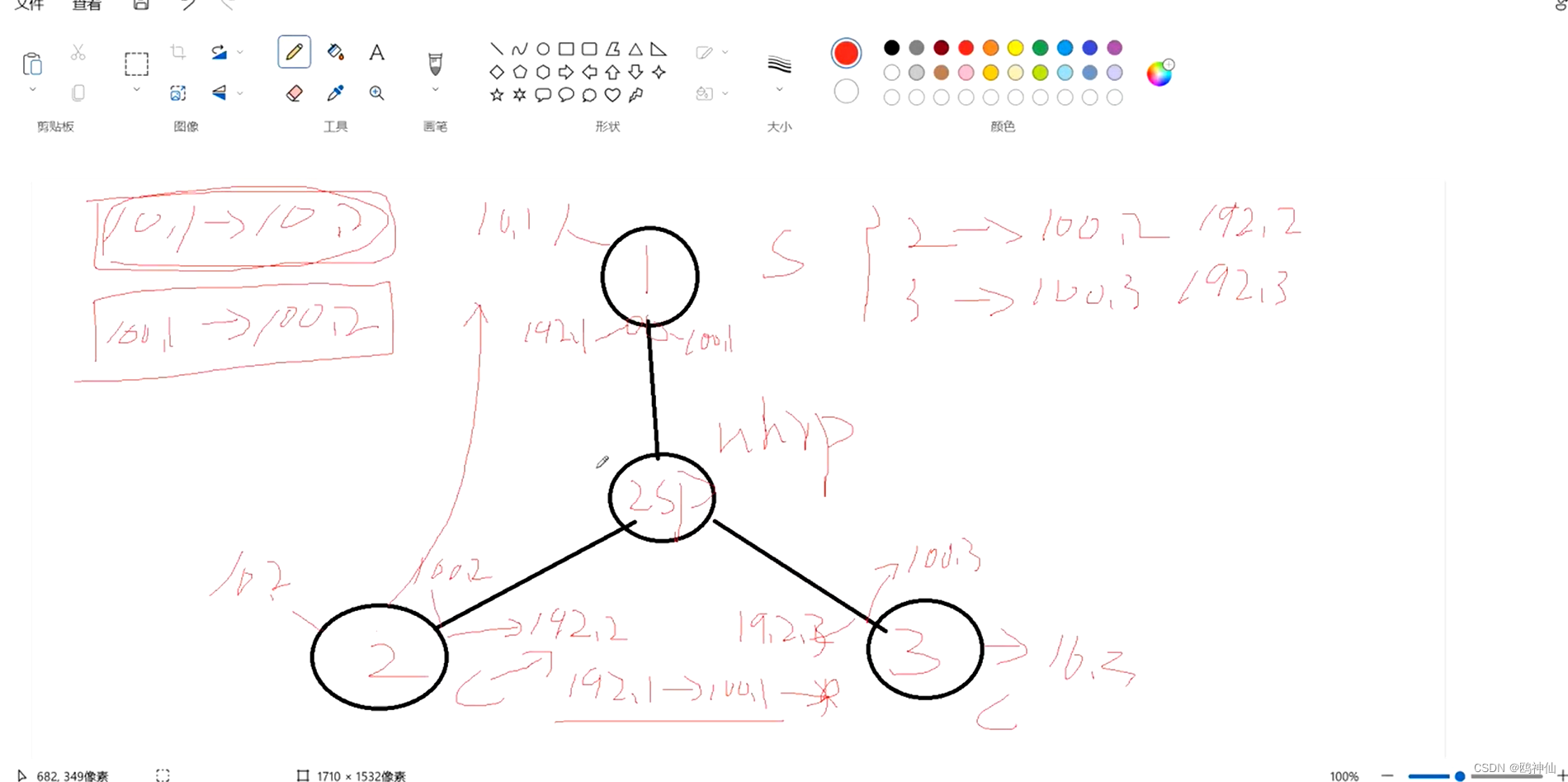

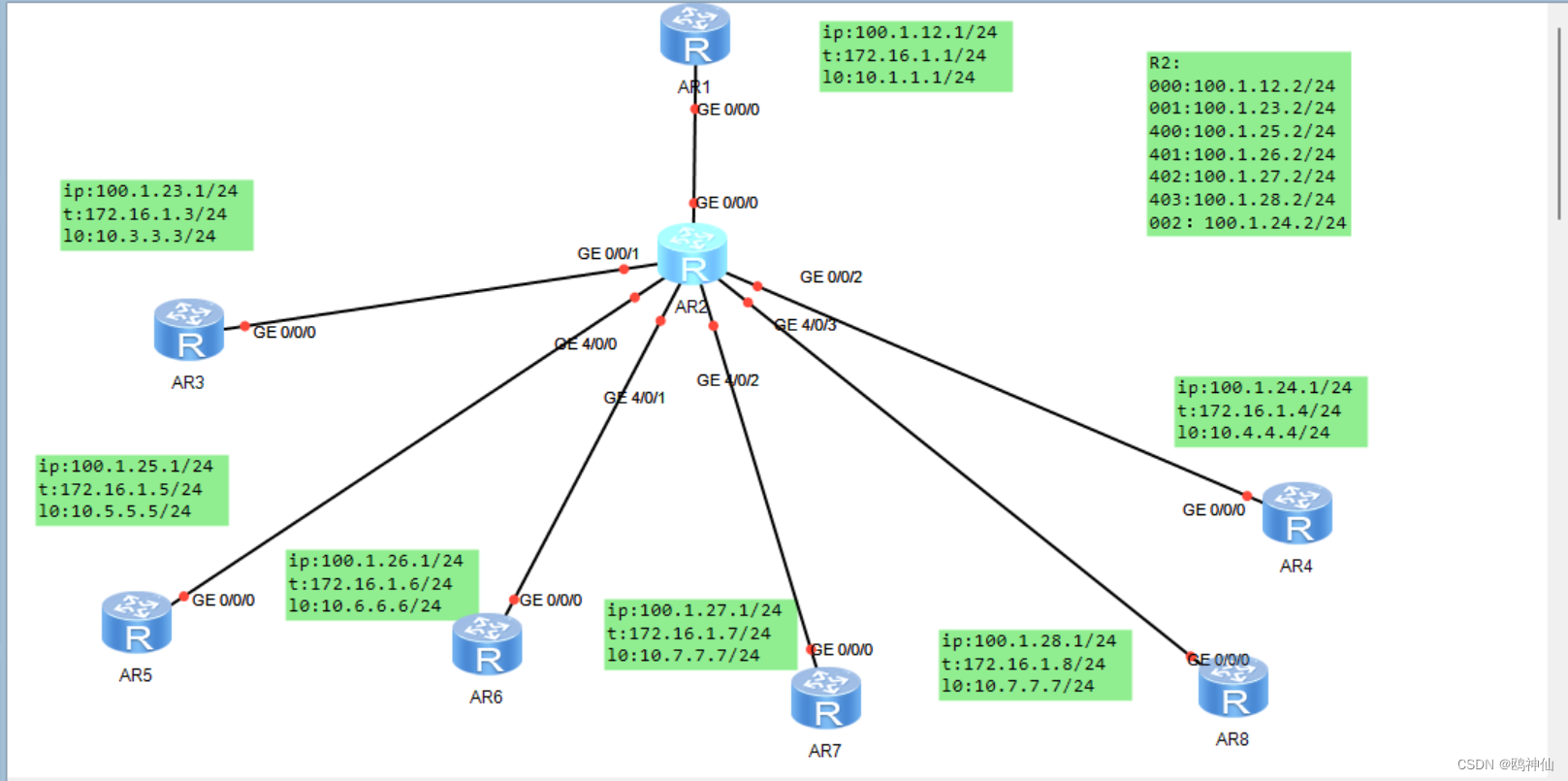

三,DSVPN=MHRE+IPSEC(动态多点VPN,一次性封装)多层分支实验(重点)

1,拓扑图的搭建

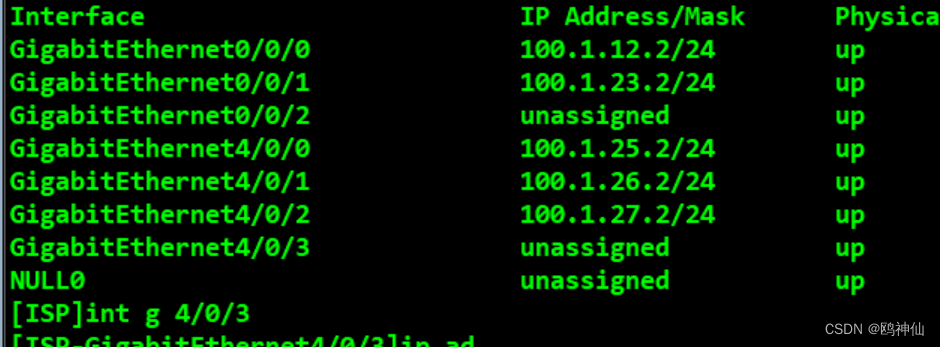

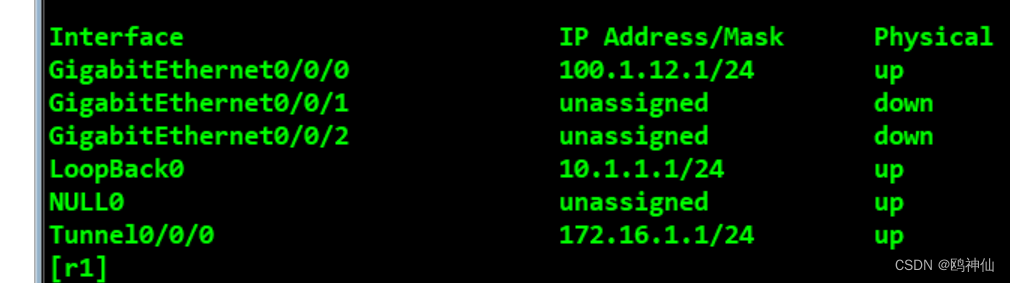

2,隧道IP,接口IP,公网IP的配置,R2=ISP

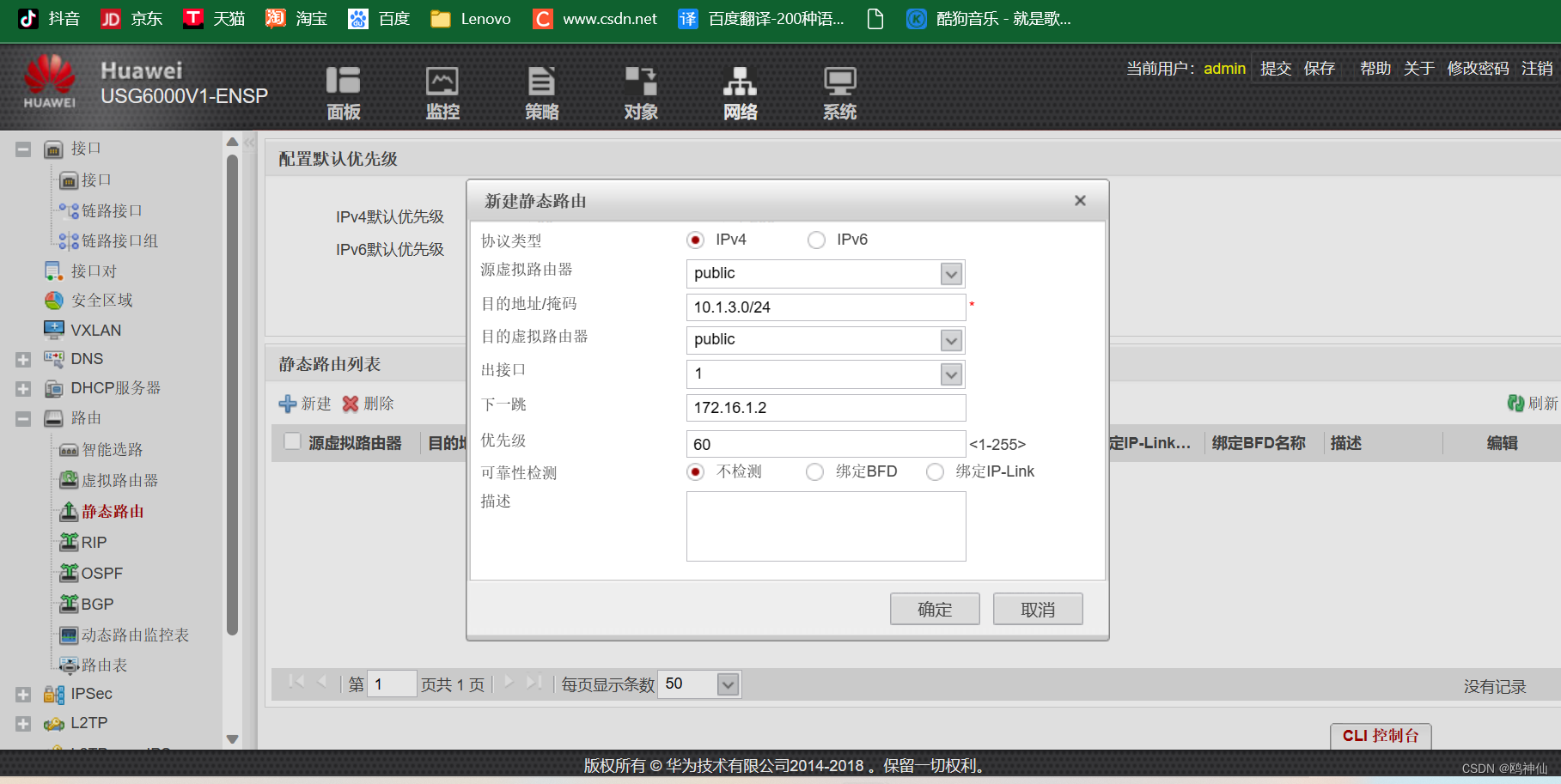

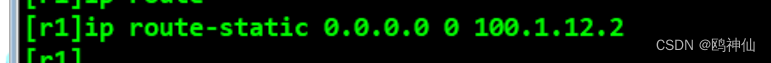

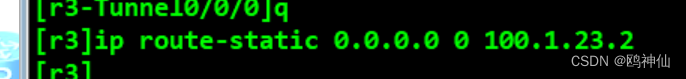

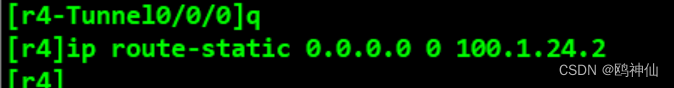

3,配置静态IP

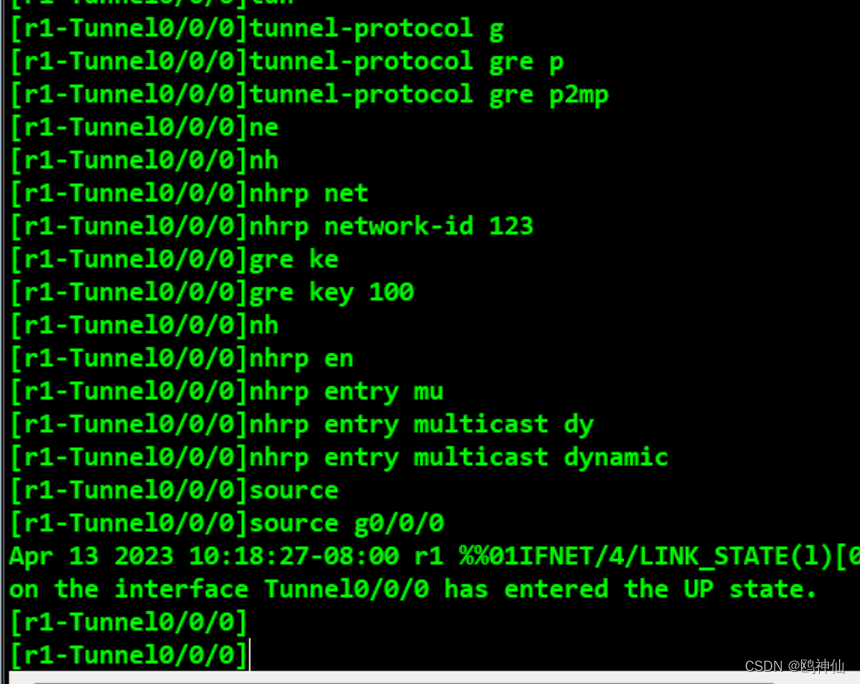

4,配置MGRE

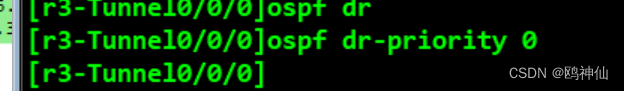

5,配置OSPF

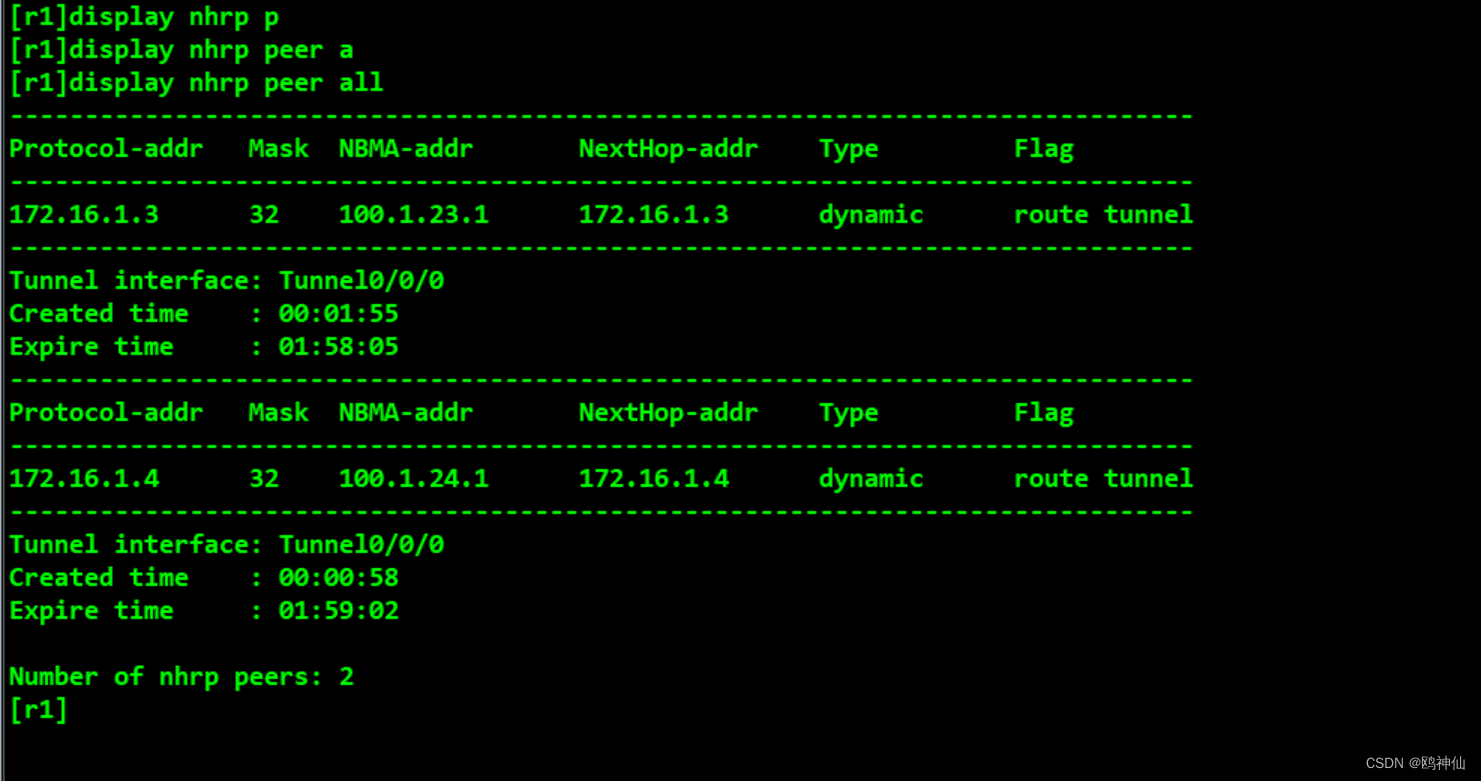

查看R1注册情况

加密

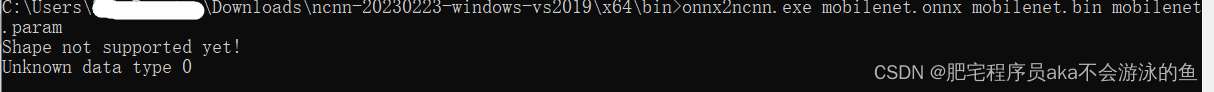

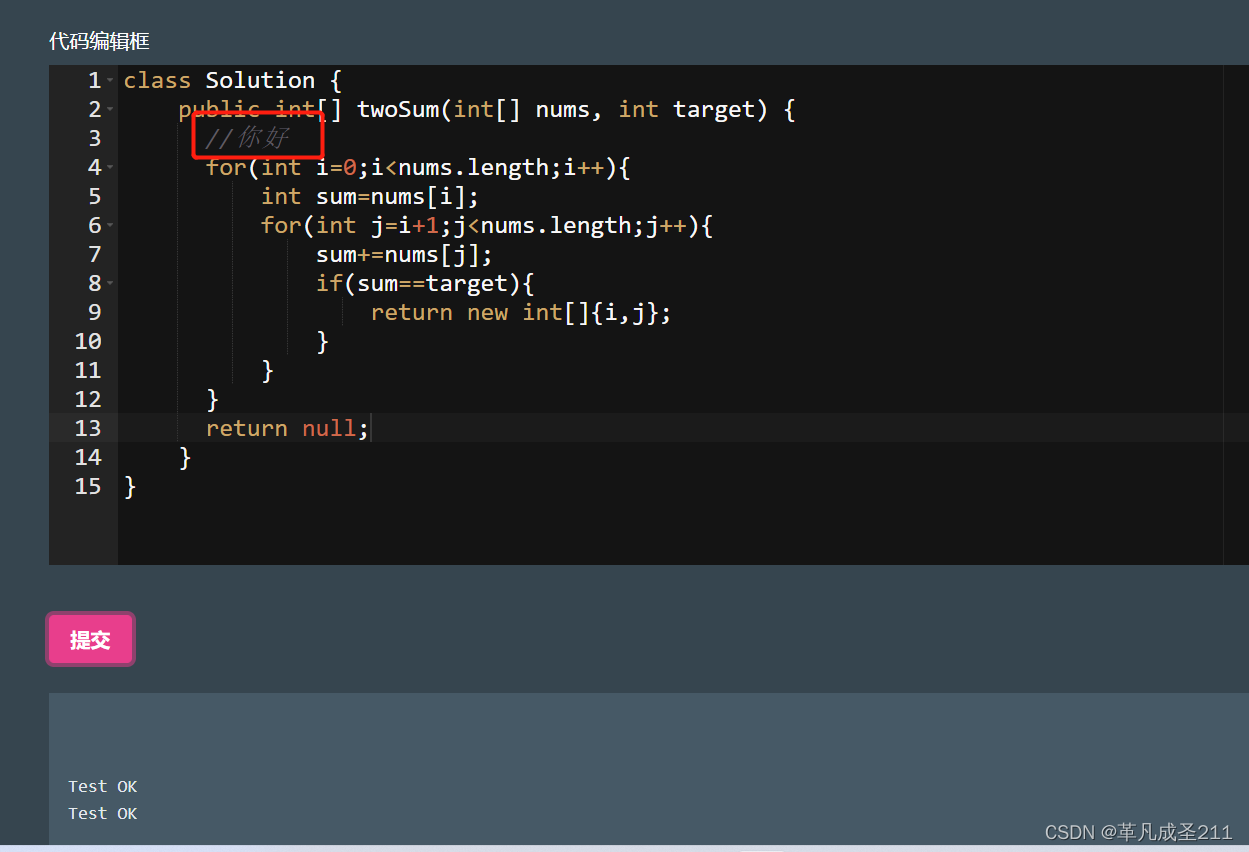

[r3]ike proposal 1 //安全提议编号

[r3-ike-proposal-1]q

[r3]ipsec proposal 1 //配置IPSEC的安全提议参数

[r3-ipsec-proposal-1]encapsulation-mode transport //封装模式为传输

[r3-ipsec-proposal-1]transform ah-esp //使用esp封装

[r3]ike peer 1 v1 //配置IKE SA的身份认证信息

[r3-ike-peer-1]pre-shared-key simple 123 //设置预共享密钥

[r3-ike-peer-1]ike-proposal 1 //调用安全提议编号

[r3-ike-peer-1]q

[r3]ipsec profile 1 配置一个文件

[r3-ipsec-profile-1]ike-peer 1 调用身份认证

[r3-ipsec-profile-1]proposal 1 调用提议参数

[r3-ipsec-profile-1]

[r3-Tunnel0/0/0]ipsec profile 1