作者 | 陆杰 上海控安可信软件创新研究院研发工程师

来源 | 鉴源实验室

01 背 景

汽车已成为现代社会生活不可或缺的一部分。车辆蓝牙[1]安全非常重要,因为未经保护的蓝牙连接可能会被黑客利用来获取车辆的敏感信息、控制车辆等,从而对车辆的安全和车主的隐私构成威胁。以下是一些车辆蓝牙安全如此重要的原因:

● 敏感信息泄露:如果黑客能够通过未经保护的蓝牙连接获取您的车辆信息,例如车辆位置、车速、行驶路线等,这些信息可能会被用来进行盗窃或其他不良活动。

● 车辆控制被攻击:黑客也可能通过未经保护的蓝牙连接控制您的车辆,例如通过远程方式启动或停止引擎、刹车、加速等,这可能会导致车辆失控或发生严重的事故。

● 窃听和监控:黑客还可能通过未经保护的蓝牙连接窃听您的电话通话或其他敏感信息,这可能会导致个人隐私泄露或其他不良后果。

● 病毒和恶意软件感染:未经保护的蓝牙连接也可能导致您的车载系统感染病毒或恶意软件,这可能会破坏您的车载系统或者使您的车辆暴露在其他安全风险中。

车辆蓝牙安全非常重要,保护车辆蓝牙安全可以最大程度地避免这些潜在的风险。

02 蓝牙攻击事件

蓝牙攻击方式多种多样,黑客可以利用不同的攻击方式来获取目标设备的敏感信息、控制目标设备或者破坏目标设备的正常运行。常规的攻击方式有如下几种:蓝牙监听、蓝牙破解、蓝牙中间人攻击、蓝牙碰撞攻击、蓝牙蠕虫攻击、蓝牙DoS攻击。以下是近十年来典型蓝牙攻击事件:

图1 蓝牙攻击事件时间线图

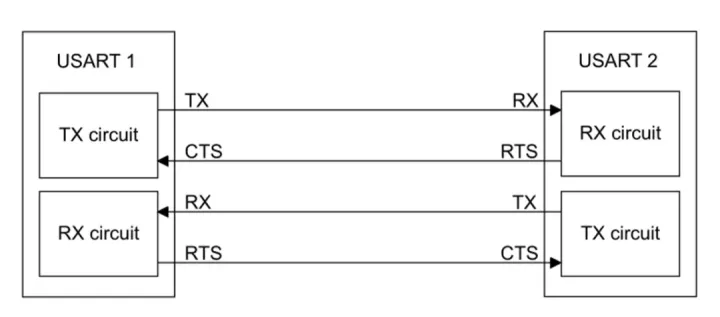

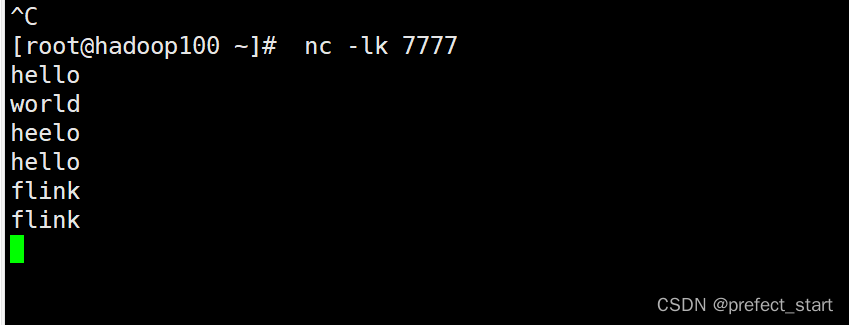

2015年,研究人员发现了一种名为“Bluetooth Pineapple”[2]的攻击,属于中间人攻击,攻击者伪造受害者设备的蓝牙地址,向受害者设备发送大量无效的数据包,导致设备停止响应。

图2 中间人攻击图

2017年,科恩实验室对 2017 款雷克萨斯 NX300 车型进行安全研究后,在该车型的蓝牙和车辆诊断功能上发现了一系列安全问题,并能够危及到 AVN 系统、车内 CAN 网络和相关车载电子控制单元(ECU)的安全性[3]。通过结合利用这些安全问题,科恩实验室能够在无需任何用户交互的情况下,通过无线方式破解并控制汽车的 AVN 系统,将恶意 CAN 指令发送到车内 CAN 网络,从而实现对存在漏洞的车辆执行一些非预期的物理操作。

2017年,蓝牙设备中包含(%c 或 %x )通过蓝牙与宝马 330i 进行连接,会导致多媒体软件崩溃[4]。

蓝牙加密漏洞:2018年,研究人员发现了一种名为“KNOB”的攻击,利用蓝牙安全密钥长度漏洞,允许攻击者窃取蓝牙连接的加密流量[5]。

2018年,安全研究人员发现了一种名为“ScreamingChannel”[6]的攻击,该攻击属于蓝牙碰撞攻击,通过在蓝牙通信中注入错误数据来破坏蓝牙连接,从而导致设备崩溃或拒绝服务攻击。

2018年,Privacy4Cars小组发现一种通过蓝牙入侵汽车的CarsBlues[7]攻击,该攻击方法与现代车辆中的车载娱乐系统有关,通过蓝牙协议,攻击者可获得用户的联系人列表、通话记录、文本日志甚至是短信内容等个人信息。Privacy4Cars称这种攻击只需要使用廉价且易于获得的硬件/软件在几分钟内即可完成,并且不需要高深的技术知识。全球数千万辆汽车疑受到影响,部分厂商已经发布了更新。

2018年,一组安全研究人员发现了Linux内核中的蓝牙堆栈漏洞,称为“BleedingTooth”[8],该漏洞可能允许攻击者执行远程代码或导致拒绝服务攻击。

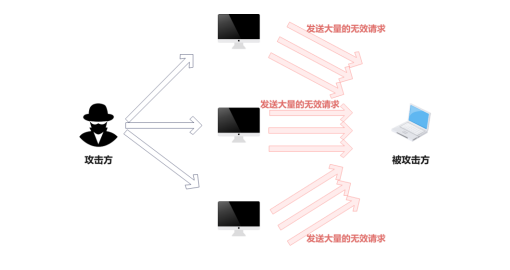

2022年,一名黑客通过“中继攻击”(Relay Attack)方式打开特斯拉车门,并在特斯拉Model Y电动汽车上进行了演示[9]。现实世界中的中继攻击不需要两个实际攻击者。中继设备可以藏在花园、衣帽间或家中、餐厅或办公室的其他偏僻地方。当目标到达目的地并进入藏匿设备的蓝牙范围内时,它会检索秘密凭证并将其中继到位于附近汽车设备。

图3 中继攻击图

这些攻击事件表明,蓝牙技术的漏洞和安全问题仍然存在,攻击者仍然利用这些漏洞来攻击用户的设备和数据。因此,用户应该采取必要的安全措施来保护自己的设备和数据,例如保持设备和软件的更新、关闭不必要的蓝牙功能、使用安全密码和加密连接等等。

03 蓝牙基础

蓝牙(Bluetooth)是一种无线通信技术,广泛用于短距离无线通信,如在手机、电脑、耳机、音箱、汽车等设备之间传输数据和音频信号。

图4 蓝牙应用场景图

以下是一些蓝牙的基础知识:

蓝牙技术基于无线电波,使用2.4 GHz的ISM频带进行无线通信。

蓝牙技术支持短距离通信,通信距离一般为10米到100米,取决于设备类型、信号强度和环境等因素。

蓝牙技术具有广泛的应用领域,例如个人消费电子、汽车电子、医疗保健、物联网等。

蓝牙技术支持点对点连接和广播连接两种模式。点对点连接用于一对一的通信,广播连接用于一对多的通信,例如在蓝牙广播传输音频信号。

蓝牙技术支持多种通信协议,例如RFCOMM、L2CAP、HID、A2DP、AVRCP等。

蓝牙技术提供了不同的安全性和隐私保护措施,例如对连接进行加密、使用PIN码进行认证、限制设备可见性等。

蓝牙技术已经成为现代生活中不可或缺的一部分,为人们提供了便捷的无线通信和数据传输方式。

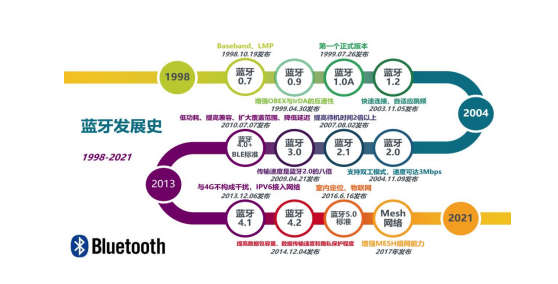

3.1蓝牙技术的发展历史

蓝牙是一种短距离无线通信技术,最初由瑞典的Ericsson公司于1994年提出,旨在用于替代传统的有线连接方式。这些年来,蓝牙技术不断演进和发展,已经推出了多个版本。各版本间差别在于传输速率、最大连接距离和能耗等。

最早的蓝牙版本是1.0和1.0B(1998年),它们的传输速率较慢,最大连接距离也较短。随后推出的2.0版本(2004年)引入了 Enhanced Data Rate(EDR)功能,在传输速率方面有所提高。

蓝牙3.0版本(2009年)则推出了蓝牙低功耗(BLE)功能,使得蓝牙设备在省电模式下也能保持连接。蓝牙4.0版本(2010年)则进一步提高了传输速率,同时继续支持BLE功能。

蓝牙5.0版本(2016年)则在传输速率和距离方面取得了显著提升,同时还增加了一些新功能,例如支持多设备连接和低功耗蓝牙mesh网络等。

图5 蓝牙发展时间线图

蓝牙技术的发展经历了从初始的概念到标准化,再到广泛应用的过程,从1.0到5.0的版本升级不断提高了传输速率、连接稳定性和安全性,使得蓝牙技术得以应用于更多的设备和场景。不同的应用场景可能会有不同的蓝牙版本需求。如果需要使用蓝牙耳机进行通话,那么支持高传输速率的蓝牙版本可能会更优;如果需要使用蓝牙连接智能家居设备,则支持低功耗的蓝牙版本可能会更合适。

3.2车载蓝牙发展历史

汽车蓝牙技术的发展可以追溯到上世纪末,当时这项技术被广泛应用于移动电话和耳机等设备中。随着时间的推移,蓝牙技术不断发展,应用范围逐渐扩大,逐渐进入了汽车行业。

在早期,汽车蓝牙技术主要用于免提电话通话,即通过蓝牙连接车载音响和手机,使驾驶员可以在驾驶时进行电话通话,而无需手持手机。这样可以提高行车安全,减少因操作手机而导致的事故。

随着技术的不断进步,汽车蓝牙技术的应用范围也不断扩大,现在的汽车蓝牙技术已经可以连接手机、平板电脑、音乐播放器等多种智能设备,并能够实现音频、视频、导航等多种功能。例如,汽车蓝牙技术可以与车内的多媒体系统相连,使驾驶员可以通过语音控制来调整音乐播放、切换收音机频道、导航等功能。

同时,随着5G等新技术的发展,汽车蓝牙技术也在不断更新和升级。未来,汽车蓝牙技术还将更加智能化,具备更高的传输速度、更强的连接稳定性和更丰富的应用功能,这将为驾驶员带来更加安全、舒适、智能的行车体验。

车辆蓝牙技术的安全问题是一个长期的问题。在早期,由于车辆蓝牙技术的安全标准尚未得到广泛采用,因此车辆蓝牙存在一些安全风险,如黑客攻击、数据泄露等问题。例如,黑客可以通过对车辆蓝牙系统的攻击,控制车辆蓝牙连接的智能设备,进而对车辆的控制权进行攻击,造成严重的安全威胁。

为了解决这些安全问题,车辆蓝牙技术不断进行改进和升级,引入了更加安全的加密技术和认证机制,以确保车辆蓝牙系统的安全性和稳定性。现代车辆蓝牙系统通常采用AES-128等高强度加密算法对蓝牙连接进行加密,从而防止黑客攻击和数据泄露等安全问题。此外,一些车辆厂商还采用双因素认证机制等多种手段来进一步提高车辆蓝牙系统的安全性。

随着车辆蓝牙技术的发展和应用越来越广泛,车辆蓝牙安全问题也在不断引起关注。未来,随着人工智能和物联网等新技术的发展,车辆蓝牙技术的安全问题也将不断得到挑战和解决。车辆厂商和安全专家需要不断地研究和改进车辆蓝牙技术,保证车辆蓝牙系统的安全性和可靠性。

参考文献:

[1]Woolley M. Bluetooth Core Specification Version 5.2[J]. Feature Summary [online]. Jan, 2020, 6.

[2]ByOPS32.Bluetooth Pineapple. https://forums.hak5.org/topic/41807-bluetooth-pineapple/.Sep,12, 2017.

[3]腾讯科恩实验室. 腾讯科恩实验室:雷克萨斯汽车安全研究综述报告.https://keenlab.tencent.com/zh/2020/03/30/Tencent-Keen-Security-Lab-Experimental-Security-Assessment-on-Lexus-Cars/.Mar,30,2020.

[4]CVE.CVE-2017-9212.https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-9212.May,23,2017.

[5]Antonioli D, Tippenhauer N O, Rasmussen K B. The KNOB is Broken: Exploiting Low Entropy in the Encryption Key Negotiation Of Bluetooth BR/EDR. [C]//USENIX Security Symposium. 2019: 1047-1061.

[6]Camurati G, Poeplau S, Muench M, et al. Screaming channels: When electromagnetic side channels meet radio transceivers. [C]//Proceedings of the 2018 ACM SIGSAC Conference on Computer and Communications Security. 2018: 163-177.

[7]Privacy4Cars.CarsBlues Vehicle Hack Exploits Vehicle Infotainment Systems Allowing Access to Call Logs, Text Messages and More.https://www.prnewswire.com/news-releases/carsblues-vehicle-hack-exploits-vehicle-infotainment-systems-allowing-access-to-call-logs-text-messages-and-more-300751244.html.Nov,15,2018.

[8]Andy Nguyen. BleedingTooth: Linux Bluetooth Zero-Click Remote Code Execution.https://google.github.io/security-research/pocs/linux/bleedingtooth/writeup.October,14, 2020.

[9]Dan Goodin. New Bluetooth hack can unlock your Tesla—and all kinds of other devices. https://arstechnica.com/information-technology/2022/05/new-bluetooth-hack-can-unlock-your-tesla-and-all-kinds-of-other-devices/.May,19,2022.