每台计算机都有一个IP地址,发送的任何数据都被分成许多块(“数据包”),每个数据包单独传输,当这些数据包到达链的末端时,就会重新组装并作为一个整体呈现。此外,每个数据包还有其可识别信息(“标头”),其中包括来自源和目标的 IP 地址。

IP 欺骗使用源 IP 标头并更改一些细节以使其看起来更加真实,这使得IP欺骗难以被发现,网络工程师经常尝试寻找新的方法来保护通过网络传输的信息,例如通过使用IPv6来保护信息。IPv6是一种构建加密和身份验证的新协议,安全外壳 (SSH) 和安全套接字层 (SSL)有助于缓解攻击,虽然这并不能解决问题,但至少在理论上,实施的加密步骤越多,就越能保护计算机。

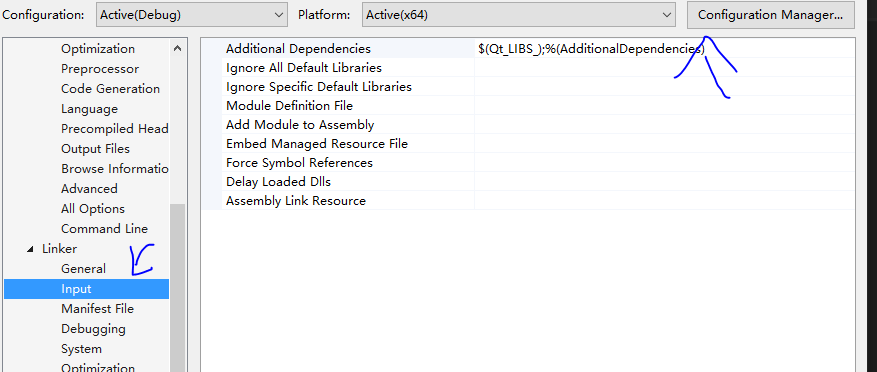

IP 欺骗的 3 种最常见的攻击类型

1. 僵尸网络

僵尸网络Botnet是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序)病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。

攻击者通过各种途径传播僵尸程序感染互联网上的大量主机,而被感染的主机将通过一个控制信道接收攻击者的指令,组成一个僵尸网络。之所以用僵尸网络这个名字,是为了更形象地让人们认识到这类危害的特点:众多的计算机在不知不觉中如同中国古老传说中的僵尸群一样被人驱赶和指挥着,成为被人利用的一种工具。黑客通过恶意软件等感染获得控制权,执行垃圾邮件攻击、DDoS 攻击、广告欺诈、勒索软件攻击等等。

造成这种情况的部分原因是IP欺骗。每个僵尸程序通常都有一个欺骗性IP,这使得恶意行为者难以追踪。也就是说,如果没有 IP 欺骗,就无法掩盖僵尸网络。

2. 拒绝服务 (DDoS) 攻击

通过制造并发送大流量无用数据,造成通往被攻击主机的网络拥塞,耗尽其服务资源,致使被攻击主机无法正常和外界通信。这涵盖了几种相关的欺骗攻击和技术,它们结合起来形成了整个攻击。

DNS 欺骗

2006年09月12日,多地网友反映百度无法正常使用,出现“请求超时”(Request timed out)的信息,百度搜索服务在全国各地出现了近30分钟的故障。百度被黑事件的发生再次揭示了全球DNS体系的脆弱性,并说明互联网厂商如果仅有针对自身信息系统的安全预案,就不足以快速应对全面而复杂的威胁。

DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。通过冒充域名服务器,把用户想要查询的IP地址设为攻击者的IP地址,用户就直接访问了攻击者的主页,这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

恶意用户会利用 DNS 欺骗来渗透网络,将与 DNS 关联的域名更改为另一个 IP 地址。至此,恶意攻击者可以进行任意方式的攻击,恶意软件感染是最常见的一种,通过将流量从合法来源转移到恶意来源而避免被检测到,导致更多的机器感染并创建僵尸网络以有效地执行 DDoS 攻击。

IP 地址欺骗

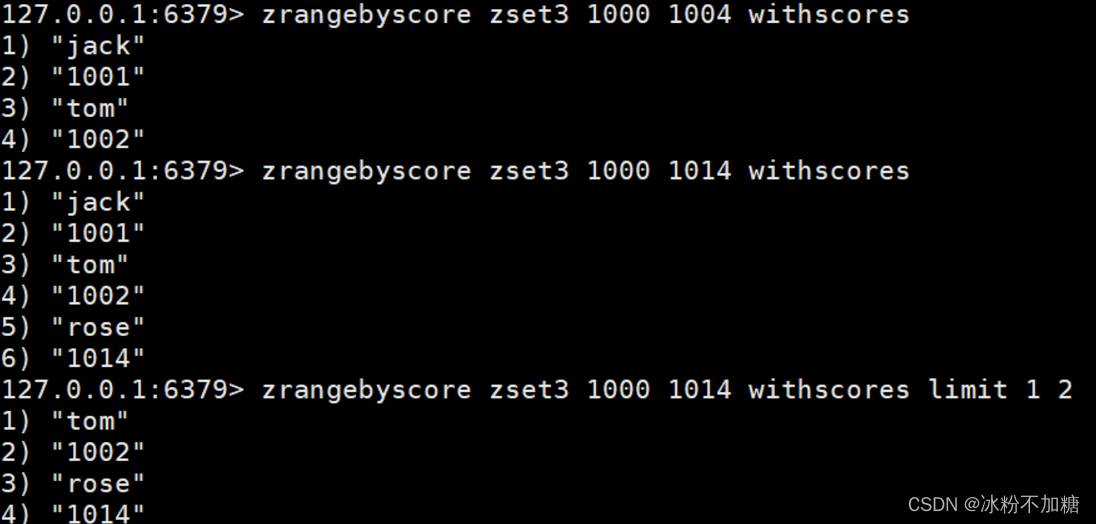

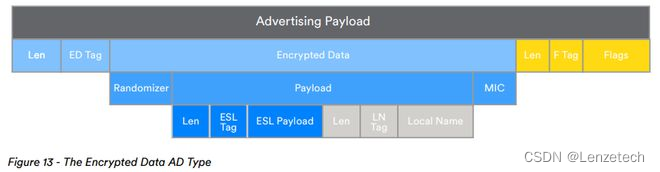

在 DNS 欺骗之后,攻击者将执行多个IP 地址欺骗,以帮助混淆网络中的攻击源。这通常一个随机化的过程,在这个过程中, 随机变化,这使得攻击源难以检测和追踪。这种网络级攻击使得用户无法检测,同时也难倒了许多服务器端专家。

ARP中毒

ARP 欺骗(或“中毒”)是进行 DDoS 攻击的另一种方式。它结合了掩蔽僵尸网络和 IP 欺骗,但较之复杂得多。

ARP中毒是指通过针对局域网 (LAN) 并发送恶意ARP数据包来更改MAC表中设置的 IP 地址。这是攻击者一次性攻击大量计算机的简便方法。ARP 中毒的目标是操纵受感染的计算机引导所有网络流量,攻击者可以通过他们的计算机选择进行 DDoS 或 MITM 攻击。

3. MITM攻击

中间人 (MITM) 攻击则更加复杂、高效且更具危害性。

通过在数据到达用户连接的服务器之前拦截,攻击者可以使用虚假网站与用户进行交互以窃取信息。在MITM 攻击中,所涉及的两方可能会觉得通信正常,但在消息到达目的地之前,中间人就非法修改或访问了消息。

一旦攻击者通过欺骗 IP 地址获得对个人通信帐户的访问权限,就可以跟踪该通信的任何方面:窃取信息、将用户引导到虚假网站等。

MITM 攻击依赖于 IP 欺骗,因为需要在用户不知情的情况下进行信息的获取和拦截,黑客甚至可以长期收集数据并将其出售给他人。

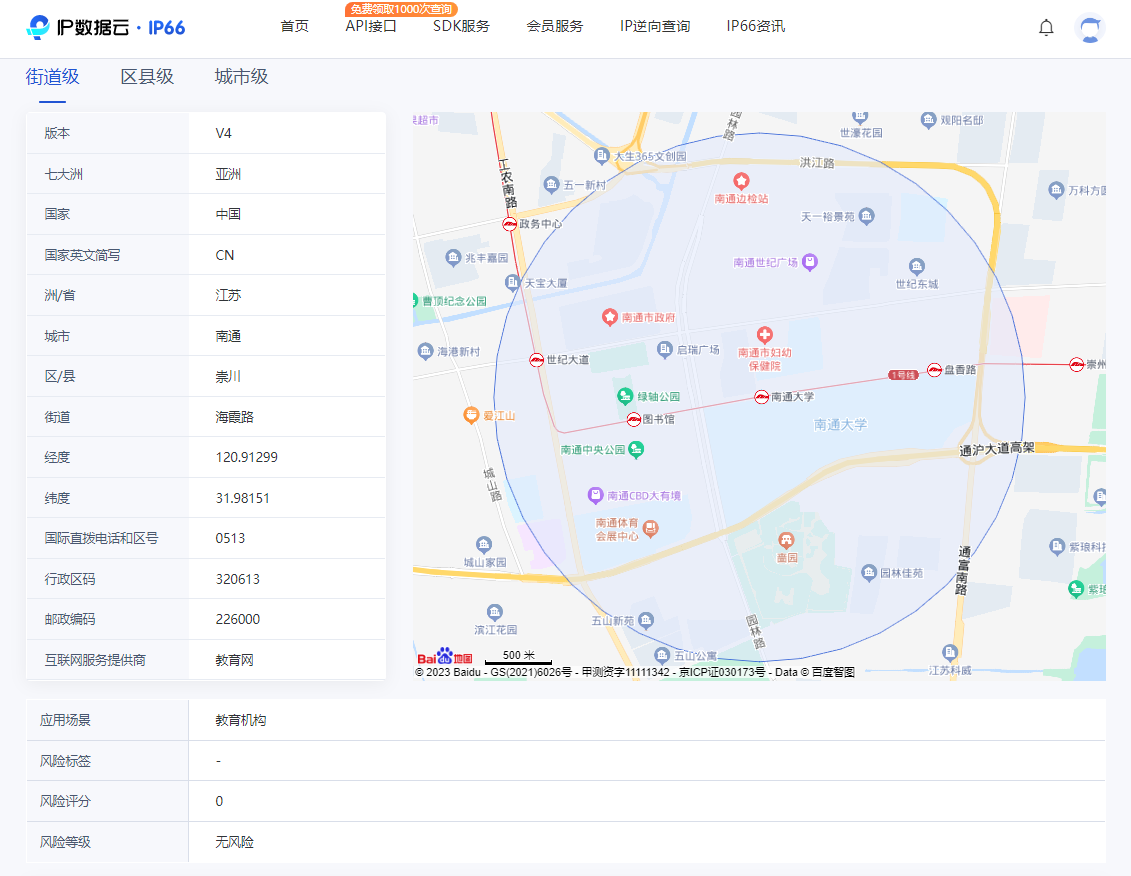

IP66:https://www.ip66.net/?utm-source=LJ&utm-keyword=?1146

![[神经网络]Swin Transformer网络](https://img-blog.csdnimg.cn/0eb30b31a0534c80947d9eb198b09967.png)