文章目录

- 环境配置:

- 信息搜集:

- 漏洞测试:

- 漏洞利用:

- 提权:

- 得到flag:

下载地址:

环境配置:

直接将其与攻击机放在同一网段。

信息搜集:

arp-scan -l

nmap -sP 192.168.28.0/24

漏洞测试:

发现有一个传东西的地方,试一下。

发现跳转到了thankyou.php下

该参数后没反应,扫一下目录。

发现一个footer.php新文件,访问一下。

发现是刚刚页面下边的时间

并且也会随着更新变化,所以每一次都相当于从新加载了该文件。

传入了file后发现时间没了,所以该参数即是接收文件名称处。

发现文件包含漏洞,利用日志文件包含来getshell,环境为Nginx。

nginx日志文件路径

/var/log/nginx/access.log

成功包含,所以直接去传入一句话木马。

漏洞利用:

直接连接蚁剑。

提权:

先查看可用命令。

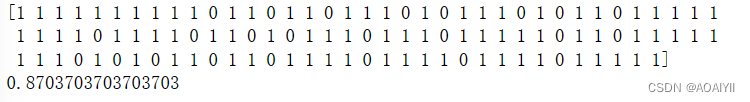

find / -perm -u=s -type f 2>/dev/null

发现了/bin/screen-4.5.0,搜索paylaod。

searchsploit screen 4.5.0

然后启动apache服务,将payload移到html下。

systemctl start apache2.service

cp /usr/share/exploitdb/exploits/linux/local/41154.sh /var/www/html

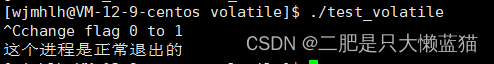

反弹shell,然后给权限,运行脚本。

提权成功。

得到flag:

然后find找flag。

find / -name *fla*