信息收集

当我们需要渗透某一个网站、服务器。。。。时

我们首先得收集它得相关信息

比如: 域名、ip、端口、web cms指纹、目录扫描、网络空间测绘。。。。等等等等手段尽可能的去收集它的信息。

收集越多信息,相对于我们越有利,让我们有更多手段去对它进行一个渗透

如何收集这些信息呢

1.子域名爆破

大家接触过域名就会知道,从技术角度来看,域名是在Internet上用于解决IP地址的一种方法。一个完整的域名由2个或2个以上的部分组成,各部分之间用英文的句号“.”来分隔,最后一个“.”的右边部分称为顶级域名(TLD,也称为一级域名),最后一个“.”的左边部分称为二级域名(SLD),二级域名的左边部分称为三级域名,以此类推,每一级的域名控制它下一级域名的分配。

而我们要渗透某个公司的网站,可以从搜索引擎上搜索道它的官网

san.com----->就可能会出现

www.san.com

zhang.san.com

wang.san.com

li.san.com不明白的可以看一下域名解析

而我们要收集san.com 它的所有子域名,就需要对这个域名进行一个爆破

用各种手段,对带有.san.com的域名进行一个前缀组装

a.san.com

b.san.com

c.san.com

只要尝试到Status Code 为200的情况,就请求成功了,就说明这个子域名存在

这么一直尝试下去,当然这里需要工具替我们去实现,有编程基础的也可以自己实现

端口扫描

65535一般是内存地址最大值:1×1111111

二进制:1111111111111111

65535是计算机16位二进制最大数

所以端口1~65535个

TCP/UDP常见端口常用对照表-常用TCP/UDP端口号大全-懒人工具|www.ab173.com懒人站长工具提供TCP/UDP常见端口常用对照表,常用TCP/UDP端口号大全等。![]() http://www.ab173.com/gongju/doc/port.php以上为常见各种端口对应的服务,而我们服务器/电脑来说不一定都会开放这些端口,很有可能更多的后端服务都不会在上面列表中,那么我怎么知道这个电脑开放了哪些端口呢?

http://www.ab173.com/gongju/doc/port.php以上为常见各种端口对应的服务,而我们服务器/电脑来说不一定都会开放这些端口,很有可能更多的后端服务都不会在上面列表中,那么我怎么知道这个电脑开放了哪些端口呢?

我们也是可以通过对1~65535这些端口进行尝试,看看是否具备联通性,可以联通就说明该端口已经对外开放,那么这些通过人工一个一个去尝试好像又不太现实,那么也需要工具替我们去实现

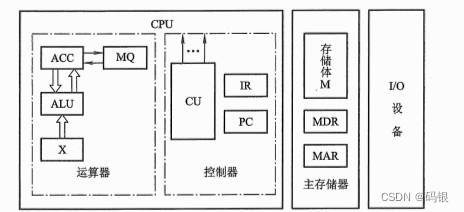

指纹识别

通常我们建立网站会用到各种框架或者模板,而我们需要做的就是去根据它的痕迹去分析出它的来源,

比如:这个网站用什么开发语言,这个开发语言什么版本,用到了哪些前端技术,应用服务器的容器是什么,等等等等

就像认识一个人一样,我们一旦了解了这个人,他什么性格,习惯是什么,我们是不是轻而易举就可以知道他的弱点,张三怕老婆,你在他老婆面前搬弄是非说“张三在外面勾搭老刘家媳妇”,你猜张三会不会受到惩罚。同理也一样,我们了解了这个站,那么是不是就可以知道他的弱点曾经出现过的漏洞

其它信息我这边就不再多讲了,大家课外了解。

目录扫描

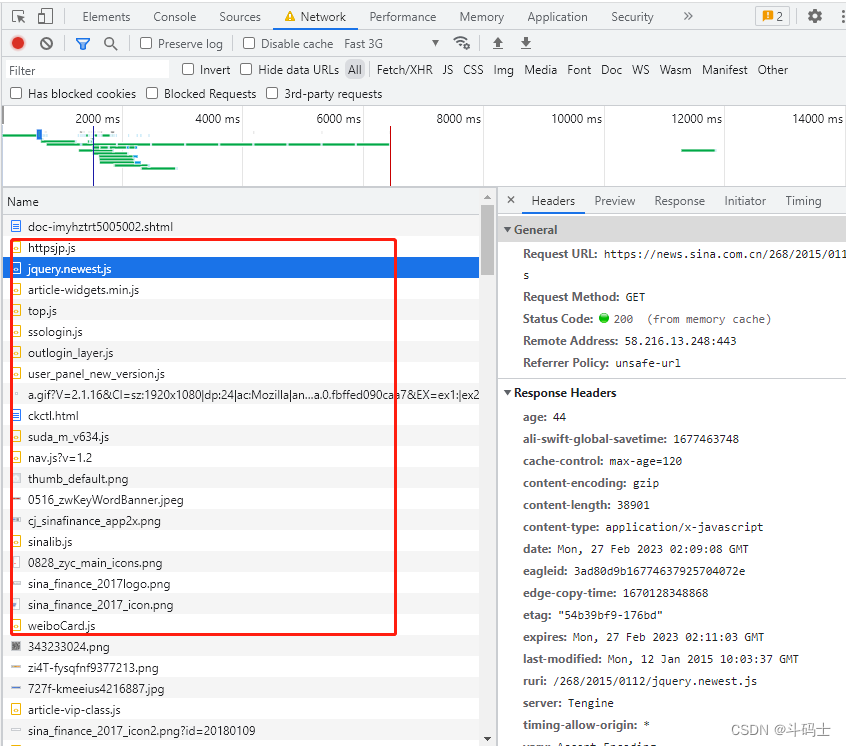

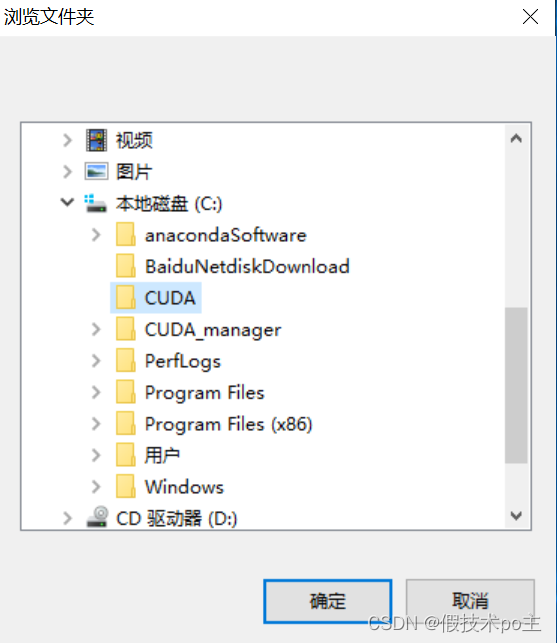

就像我们访问浏览器,我们经常可以看到![]()

![]()

这些东西

域名或者ip后面带的这些东西到底是什么呢?

这些有可能是文件有可能是目录等等。。。。

那就该有人想到,那我是不是可一个一个去尝试它存在的目录及文件呢?这样也是可以

大家打开一个页面也可以看到在开发者工具里面,会出现很多加载的地址,有图片有地址。。。。

那么有没有一些私密的敏感文件或者链接呢?比如官网管理后台地址?

如果有管理后台地址,且有没有可能爆破它的管理员账号密码呢?

漏洞数据中心

世界信息安全漏洞披露中心

CVE security vulnerability database. Security vulnerabilities, exploits, references and moreCVEdetails.com is a free CVE security vulnerability database/information source. You can view CVE vulnerability details, exploits, references, metasploit modules, full list of vulnerable products and cvss score reports and vulnerability trends over time![]() https://www.cvedetails.com/

https://www.cvedetails.com/

国家信息安全漏洞共享平台

https://www.cnvd.org.cn/![]() https://www.cnvd.org.cn/这里大家应该重点记住,而哪些杀毒软件所生成的补丁什么有非常多的部分都是根据这些披露的漏洞生成的

https://www.cnvd.org.cn/这里大家应该重点记住,而哪些杀毒软件所生成的补丁什么有非常多的部分都是根据这些披露的漏洞生成的

好像很多杀毒软件都会告诉你 CVE-2023-XXXX补丁需要下载 或者CNVD-2023-XXXX补丁什么的

而这些披露的漏洞,是不是也能复现它的产生情况,这是肯定的,漏洞提交报告上面都会说明它的出现情况,就像需要证明水到100度会煮沸一样。

![【GO】k8s 管理系统项目22[前端部分–工作负载-Deployment]](https://img-blog.csdnimg.cn/facdb5a304a94524bd9166e51c23be6f.png)