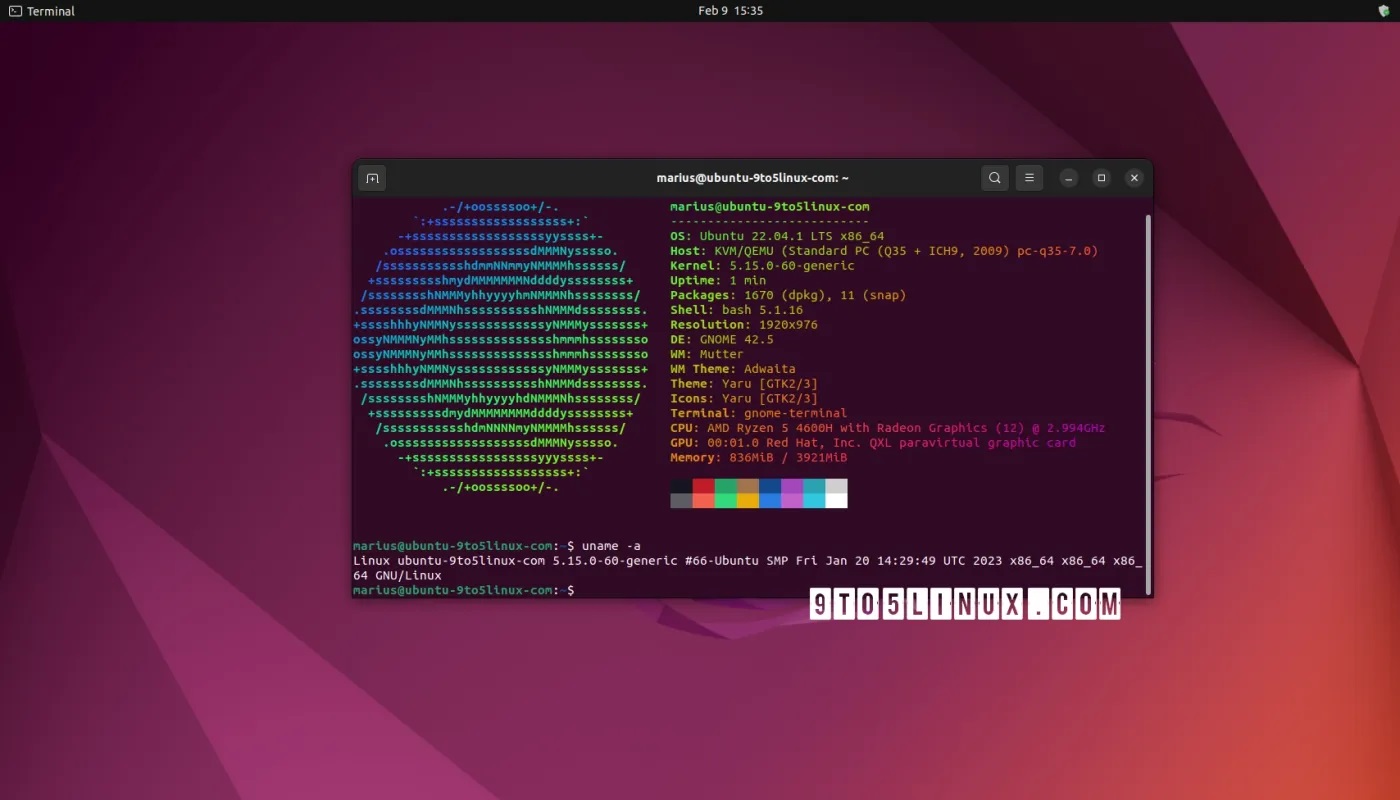

| 导读 | Canonical近日为所有支持的Ubuntu LTS系统发布了新的Linux内核更新,以解决总共19个安全漏洞。 |

新的Ubuntu内核更新仅适用于长期支持的Ubuntu系统,包括Ubuntu 22.04 LTS(Jammy Jellyfish)、Ubuntu 20.04 LTS(Focal Fossa)和Ubuntu 18.04 LTS(Bionic Beaver)。

这些Ubuntu内核更新是为了修补多达19个漏洞,包括CVE-2022-41849和CVE-2022-41850,这是在Roccat HID和SMSC UFX USB驱动中发现的两个竞赛条件,可能导致免费使用后漏洞。这些影响到上述所有的Ubuntu LTS系统,并可能允许本地和物理上接近的攻击者导致拒绝服务(系统崩溃)或执行任意代码。

另外三个漏洞影响了运行Linux内核5.15 LTS的Ubuntu 22.04 LTS和Ubuntu 20.04 LTS系统,以及运行Linux内核5.4 LTS的Ubuntu 20.04 LTS和Ubuntu 18.04 LTS系统。

这些都是CVE-2022-3640,在蓝牙堆栈中存在一个免费使用后的漏洞,可能允许本地攻击者CVE-2022-3628,Broadcom FullMAC USB WiFi驱动中的安全漏洞,可能允许近距离攻击者制作恶意USB设备,导致拒绝服务(系统崩溃)或执行任意代码,以及CVE-2022-42895,蓝牙L2CAP实现中的漏洞,可能允许近距离攻击者暴露敏感信息(内核内存)。

运行Linux内核5.15 LTS的Ubuntu 22.04 LTS和Ubuntu 20.04 LTS系统也受到CVE-2022-3623的影响,在hugetlb实现中发现的一个竞赛条件,可能允许本地攻击者导致拒绝服务(系统崩溃)或暴露敏感信息(内核内存),以及CVE-2022-3543,在Unix域套接字实现中发现一个内存泄漏,可能允许本地攻击者导致拒绝服务(内存耗尽)。

CVE-2022-3619也是如此,它是在蓝牙HCI实现中发现的一个安全问题,可能允许攻击者造成拒绝服务(内存耗尽),以及CVE-2023-0590,在qdisc实现中发现的一个竞赛条件,可能允许本地攻击者造成拒绝服务(系统崩溃)或执行任意代码。

此外,CVE-2022-47940已经为运行Linux内核5.15 LTS的Ubuntu 22.04 LTS和Ubuntu 20.04 LTS系统打了补丁。这是Arnaud Gatignol、Quentin Minster、Florent Saudel和Guillaume Teissier在Linux内核的KSMBD实现中发现的一个安全漏洞,这可能会允许认证的攻击者造成拒绝服务(系统崩溃),暴露敏感信息(内核内存),或执行任意代码。

运行Linux内核5.4 LTS的Ubuntu 20.04 LTS和Ubuntu 18.04 LTS系统,以及运行Linux内核4.15的Ubuntu 18.04 LTS系统也受到CVE-2022-3649的影响,该漏洞由Khalid Masum在NILFS2文件系统实现中发现,可能允许本地攻击者造成拒绝服务或执行任意代码。

新的Ubuntu内核更新还修补了其他八个安全漏洞,这些漏洞只影响运行Linux内核4.15的Ubuntu 18.04 LTS系统。这些缺陷包括CVE-2022-20369,一个在Video for Linux 2(V4L2)实现中发现的越界写入漏洞;CVE-2022-2663,一个由David Leadbeater在netfilter IRC协议跟踪实现中发现的缺陷;以及CVE-2022-29900和CVE-2022-29901。Johannes Wikner和Kaveh Razavi在Linux内核对AMD和Intel x86-64处理器的投机性分支目标注入攻击的保护中发现的两个漏洞,该漏洞可能允许本地攻击者暴露敏感信息。

CVE-2022-43750(USB监控(usbmon)组件中发现的安全问题)、CVE-2022-3646(NILFS2文件系统实现中发现的缺陷)、CVE-2022-39842(Hyunwoo Kim在PXA3xx图形驱动中发现的整数溢出漏洞)和CVE-2022-26373(影响某些英特尔处理器的eIBRS(增强间接分支限制性推测)的缺陷也一样。这些可能允许本地攻击者暴露敏感信息,导致拒绝服务(系统崩溃或内存耗尽),或执行任意代码。

Canonical敦促所有Ubuntu LTS用户尽快更新他们的安装到新的内核版本(Ubuntu 22.04 LTS的linux-image 5.15.0-60.66,Ubuntu 20.04 LTS的linux-image 5.15.0-60.66~20.04.1和linux-image 5.4.0.139.137,以及Ubuntu 18.04 LTS的linux-image 4.15.0.204.187)。

要更新你的系统,请在终端应用中运行sudo apt update && sudo apt full-upgrade命令或使用软件更新工具。请记住,在安装新的内核版本后要重新启动你的设备,以及重建和重新安装你可能需要的任何第三方内核模块。

更多Linux资讯请查看:https://www.linuxprobe.com