渗透测试之DNS域名信息探测实验

- 实验目的

- 一、实验原理

- 1.1 域名

- 1.2 .域名的构成

- 1.3 域名的基本类型

- 1.4 域名级别

- 二、实验环境

- 2.1 操作机器

- 三、实验步骤

- 1. 使用sp查询域名信息

- 2. 进行探测实验

实验目的

- 掌握使用nslookup进行DNS域名信息探测的原理和方式

- 了解子域名查询网站

一、实验原理

1.1 域名

企业、政府、非政府组织等机构或者个人在域名注册商上注册的名称,是互联网上企业或机构间相互联络的网络地址。Internet地址中的一项,如假设的一个地址与互联网协议(IP)地址相对应的一串容易记忆的字符,由若干个从a到z的26个拉丁字母及0到9的10个阿拉伯数字及“-”、“.”符号构成并按一定的层次和逻辑排列。目前也有一些国家在开发其他语言的域名,如中文域名。域名不仅便于记忆,而且即使在IP 地址发生变化的情况下,通过改变解析对应关系,域名仍可保持不变。

1.2 .域名的构成

- 以一个常见的域名为例说明,baidu网址是由二部分组成,标号“baidu”是这个域名的主体,而最后的标号“com”则是该域名的后缀,代表的这是一个com国际域名,是顶级域名。而前面的www.是网络名,为www的域名。 DNS规定,域名中的标号都由英文字母和数字组成,每一个标号不超过63个字符,也不区分大小写字母。标号中除连字符

- 外不能使用其他的标点符号。级别最低的域名写在最左边,而级别最高的域名写在最右边。由多个标号组成的完整域名总共不超过255个字符

- 近年来,一些国家也纷纷开发使用采用本民族语言构成的域名,如德语,法语等。我国也开始使用中文域名,但可以预计的是,在我国国内今后相当长的时期内,以英语为基础的域名(即英文域名)仍然是主流。

1.3 域名的基本类型

- 一是国际域名(international top-level domain-names,简称 iTDs),也叫国际顶级域名。这也是使用最早也最广泛的域名。例如表示工商企业的.com,表示网络提供商的.net,表示非盈利组织的.org等。

- 二是国内域名,又称为国内顶级域名(national top-level domainnames,简称 nTLDs),即按照国家的不同分配不同后缀,这些域名即为该国的国内顶级域名。目前200多个国家和地区都按照ISO3166国家代码分配了顶级域名,例如中国是cn,美国是us,日本是jp等。

1.4 域名级别

域名可分为不同级别,包括顶级域名、二级域名等。

-

顶级域名顶级域名又分为两类:

- 一是国家顶级域名(national top-level domainnames,简称 nTLDs),目前200多个国家都按照ISO3166国家代码分配了顶级域名,例如中国是cn,美国是us,日本是jp等;二是国际顶级域名(international top-level domain names,简称iTDs),例如表示工商企业的 .com,表示网络提供商的.net,表示非盈利组织的.org 等。目前大多数域名争议都发生在.com的顶级域名下,因为多数公司上网的目的都是为了赢利。为加强域名管理,解决域名资源的紧张,Internet 协会、Internet 分址机构及世界知识产权组织(WIPO)等国际组织经过广泛协商,在原来三个国际通用顶级域名:(com)的基础上,新增加了7 个国际通用顶级域名:firm(公司企业)、store(销售公司或企业)、Web(突出WWW活动的单位)、arts(突出文化、娱乐活动的单位)、rec (突出消遣、娱乐活动的单位)、info (提供信息服务的单位)、nom(个人),并在世界范围内选择新的注册机构来受理域名注册申请。 -

二级域名

二级域名是指顶级域名之下的域名,在国际顶级域名下,它是指域名注册人的网上名称,例如ibm,yahoo,microsoft等;在国家顶级域名下,它是表示注册企业类别的符号,例如com,edu,gov,net等。 -

Nslookup

name server lookup( 域名查询):是一个用于查询 Internet 域名信息或诊断DNS 服务器问题的工具。

nslookup可以指定查询的类型,可以查到DNS记录的生存时间还可以指定使用哪个DNS服务器进行解释。在已安装TCP/IP协议的电脑上面均可以使用这个命令。主要用来诊断域名系统 (DNS) 基础结构的信息。

Nslookup是一个检测网络中DNS服务器是否能正确实现域名解析的命令行工具。它在Windows NT/2000/XP(在之后的Windows系统也可以使用,比如win7、win8等)中均可使用,但是在Windows98中却没有集成这个工具。

Nslookup必须要安装TCP/IP协议的网络环境之后才能使用。

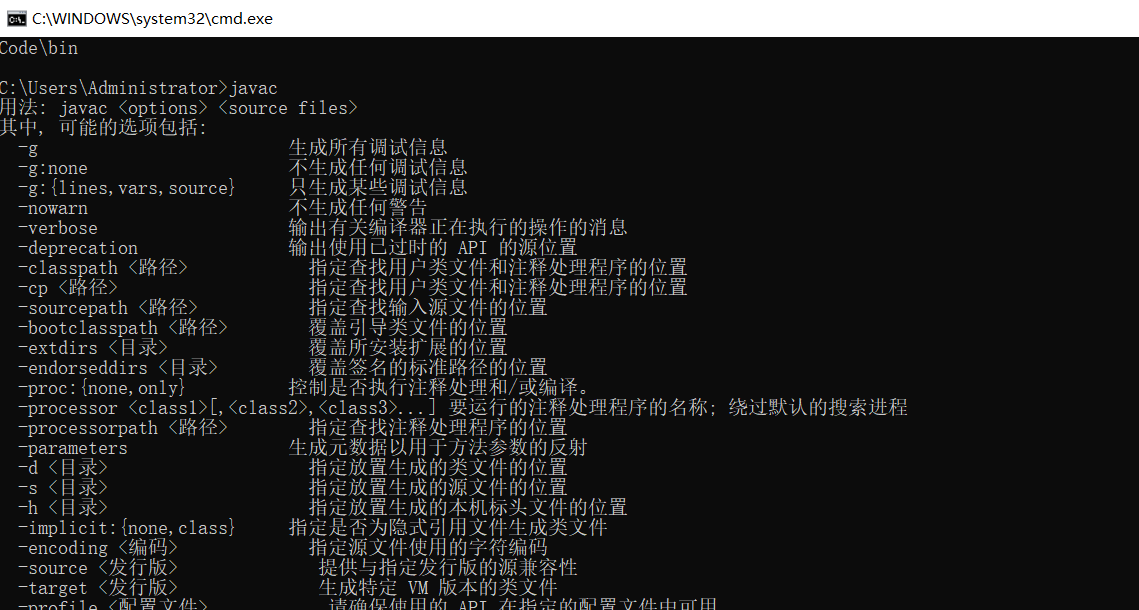

指定查询记录类型的指令格式如下:

nslookup –qt=类型 目标域名 (注意qt必须小写。)

类型可以是以下字符,不区分大小写:

A 地址记录(Ipv4)

AAAA 地址记录(Ipv6)

AFSDB Andrew文件系统数据库服务器记录(不懂)

ATMA ATM地址记录(不是自动提款机)

CNAME 别名记录

HINFO 硬件配置记录,包括CPU、操作系统信息

ISDN 域名对应的ISDN号码

MB 存放指定邮箱的服务器

MG 邮件组记录

MINFO 邮件组和邮箱的信息记录

MR 改名的邮箱记录

MX 邮件服务器记录

NS 名字服务器记录

PTR 反向记录(从IP地址解释域名)

RP 负责人记录

RT 路由穿透记录(不懂)

SRV TCP服务器信息记录(将有大用处)

TXT 域名对应的文本信息

X25 域名对应的X.25地址记录

攻击者能获得的敏感主要包括:

- 网络的拓扑结构,服务器集中的IP地址段。

- 数据库服务器IP地址。

- 测试服务器的IP地址

- VPN服务器地址泄露

- 其他敏感服务器

二、实验环境

2.1 操作机器

操作机:Linux_Kali

三、实验步骤

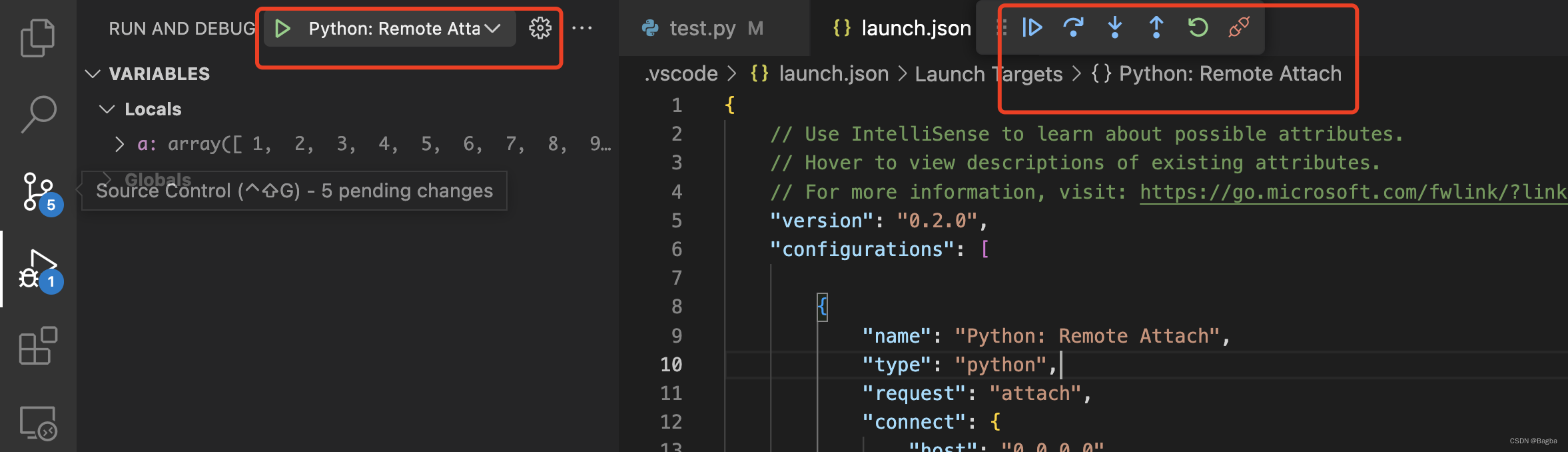

1. 使用sp查询域名信息

-

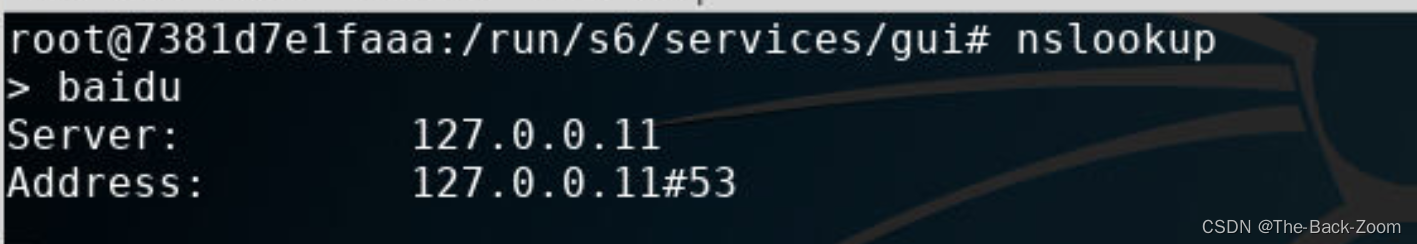

在操作机上打开命令终端,输入nslookup命令,进入交互式shell。

-

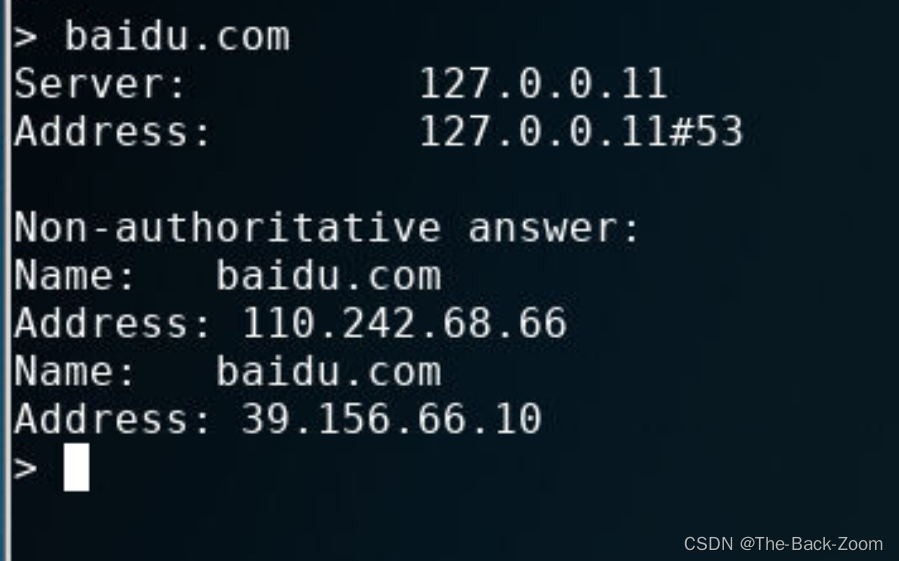

在交互式接口中输入要查询的域名,比如“baidu.com”。

以上结果显示:域名baidu.com所对应的的IP地址为…等。

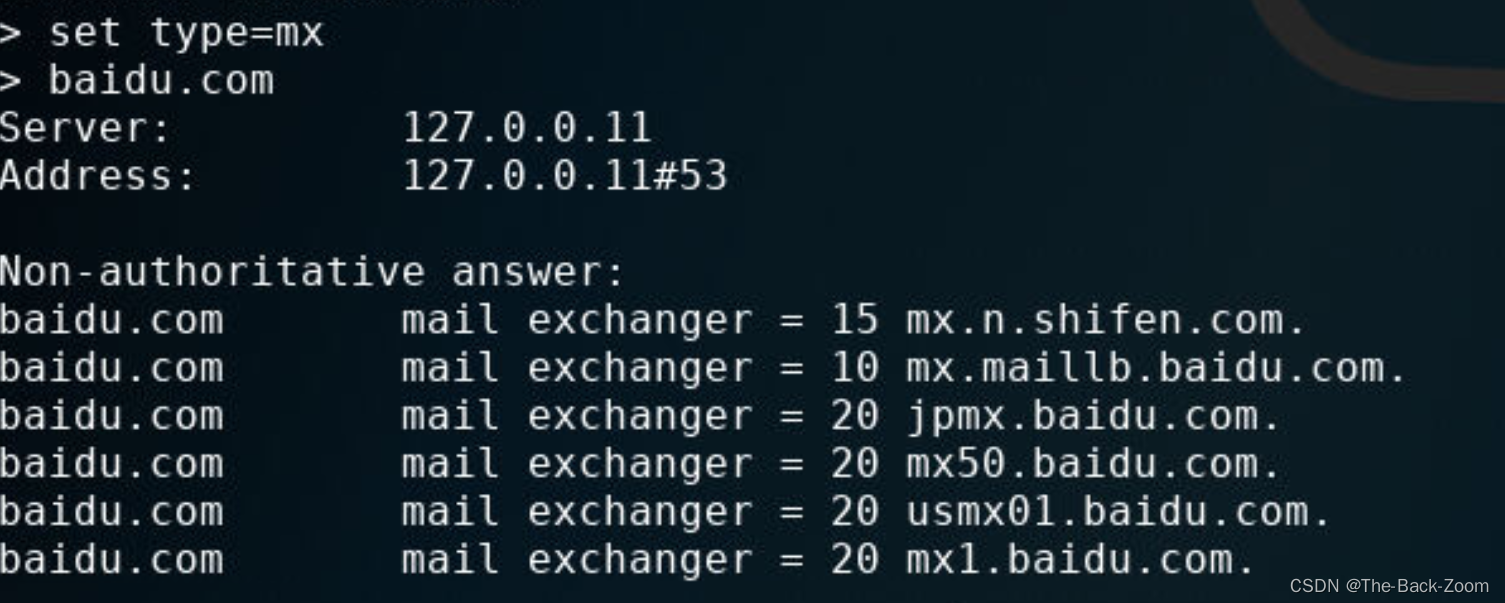

- 输入如下命令来切换查询类型为“mx”,即Mail Exchanger邮件交换的意思。

- 输入set type=mx,进入MX记录查询模块 。

- 输入要查询的域名,比如“baidu.com”,即可查询到该域名的MX记录解析详情,如下

可以从上看出百度的邮件交换服务器是mx.n.shifen.com等5个。

- 输入如下命令来切换查询类型为“ns”,即Name Server 域名服务的意思。

- set type=ns

- 然后再次输入要查询的域名,比如“baidu.com”,即可查询的该域名的DNS记录解析详情,如下图

- 输入如下命令来切换查询类型为“any”,即所有的意思。

set type=any- 然后再次输入要查询的域名,比如“baidu.com”。

2. 进行探测实验

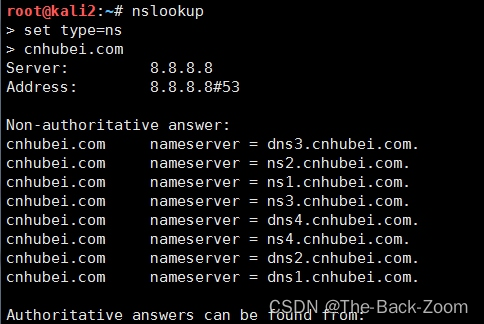

- 命令行中输入nslookup命令进入交互式接口中:

settype=ns

cnhubei.com

上述结果显示:cnhubei.com的外部DNS服务器有8 个。

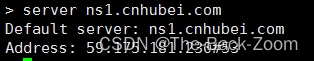

- 在命令行输入server ns1.cnhubei.com 查询域名服务器为其中一台存在域名遍历漏洞的目标域名服务器,这里选用ns1.cnhubei.com服务器,如图所示:

以上是在交互式shell中测试DNS服务器是否存在域传送漏洞。

baidu.com操作基本步骤是:

1) 输入nslookup命令进入交互式shell

2) Server命令参数设定查询将要使用的DNS服务器

3) Exit命令退出程序