网络安全-域名相关收集

前言

一,我也是初学者记录的笔记

二,可能有错误的地方,请谨慎

三,欢迎各路大神指教

四,任何文章仅作为学习使用

五,学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

学习网络安全知识请勿适用于违法行为

重要的事情说几次

玩出事了,无论你做了几层NAT

几层代理,都能抓到你

相信中央相信党,犯罪没有好下场

域名相关信息收集,我们访问的很多时候都只是这个域名的主站,他下面还有子域名,旁站,C段等,往往这些东西会做的没那么安全,就有了渗透的机会,有寻找漏洞的机会

whois

这个是一个标准的协议,可以用来收集网络注册信息,注册域名,IP等,我们经常使用whois来收集目标域名相关信息

站长之家:https://tool.chinaz.com/

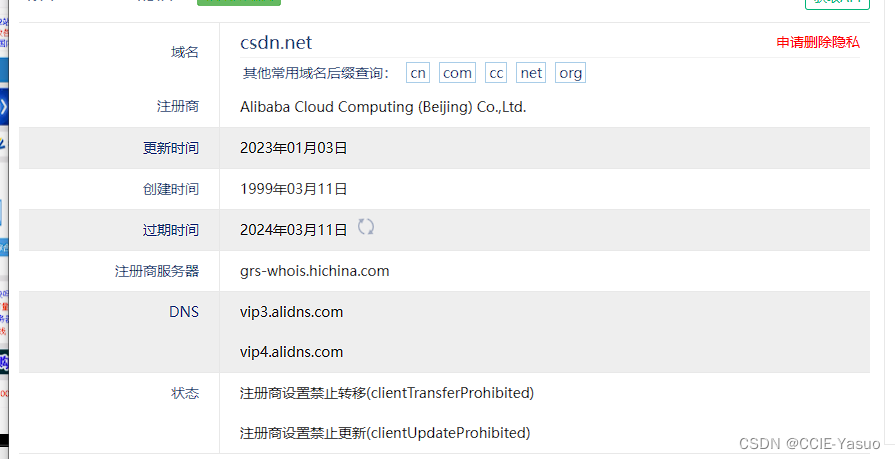

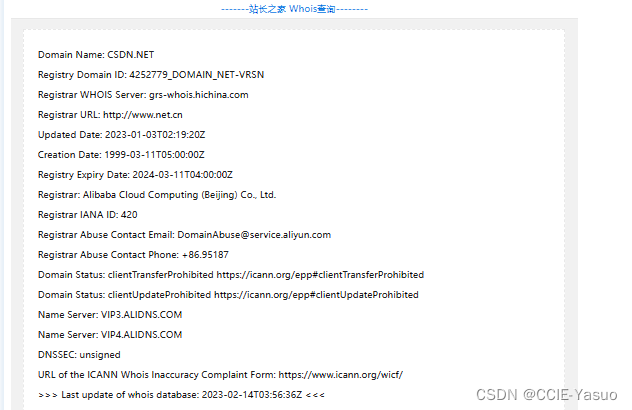

可以看到csdn的注册时间,服务器,dns等

csdn是放在阿里云上上面的

翻译一波

域名:csdn.net

注册域ID:4252779_domain_net-vrsn

注册Whois服务器:grs-Whois.hichina.com

注册URL:http://www.net.cn

更新日期:2023-01-03T02:19:20Z

创建日期:1999-03-11T05:00:00Z

注册到期日期:2024-03-11T04:00:00Z

注册:阿里云计算(北京)有限公司。

注册IANA ID:420

注册滥用联系人电子邮件:DomainAbuse@service.aliyun.com

注册滥用联系电话:+8695187

域状态:禁止客户端传输https://icann.org/epp#clientTransferProhibited

域状态:ClientUpdateProhibitedhttps://icann.org/epp#clientUpdateProhibited

名称服务器:vip3.alidns.com

名称服务器:vip4.alidns.com

DNSSEC:未签名

不准确投诉表格的ICANN网址:https://www.icann.org/wicf/

>>>世卫组织数据库的最新更新:2023-02-14T03:56:36Z<<<

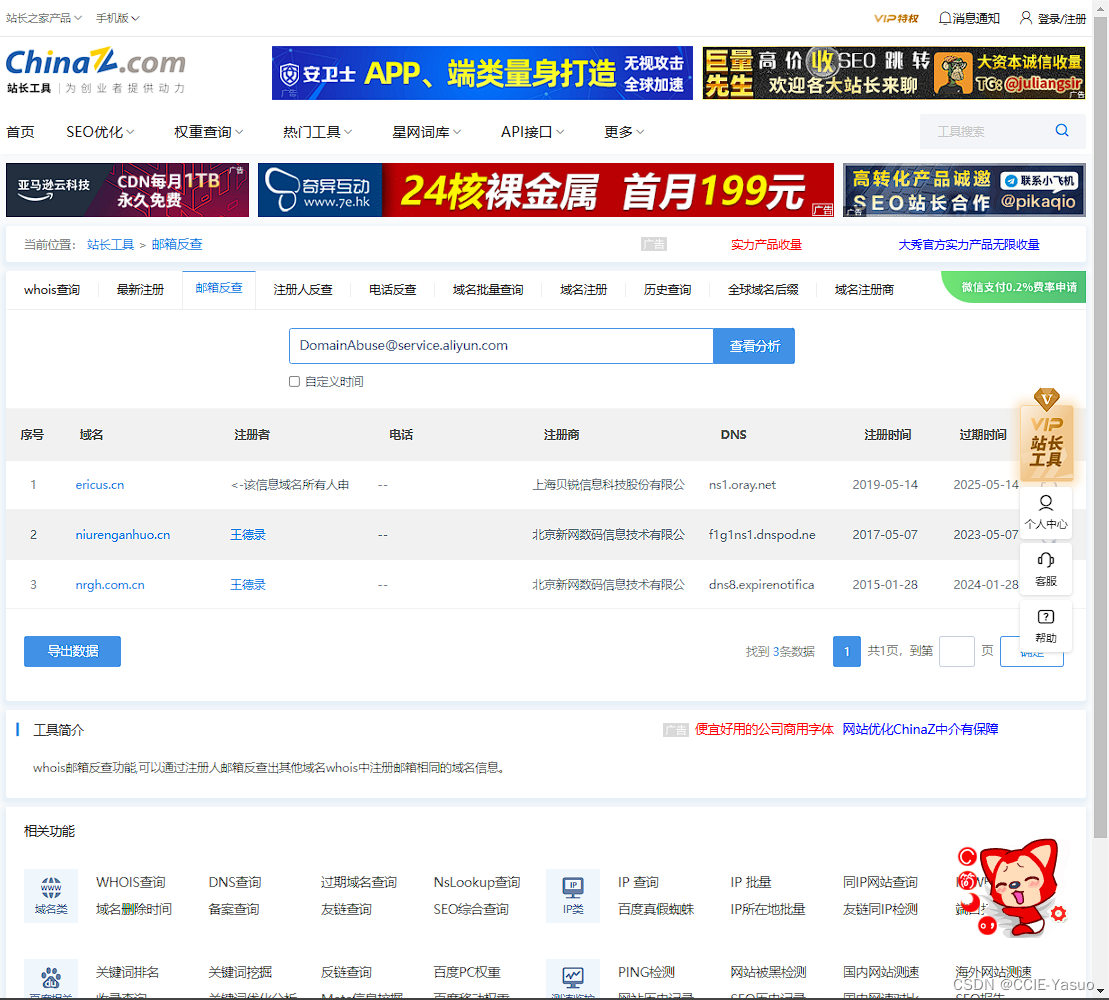

邮箱反查

可以通过网站注册的邮箱来反查这个邮箱注册过那些网站,从而快速的收集目标资产。

还是在这站长之家

然后我用刚刚查出来的阿里云的邮箱去反查他的网站

然后绑定了这个邮箱的其他的网站就都出来了

这样就可以通过邮箱去定位他注册过什么网站

对于收集资产也是比较有用的

这里的全部东西就不一个一个举例子了,都是这些公开的在公网上的信息

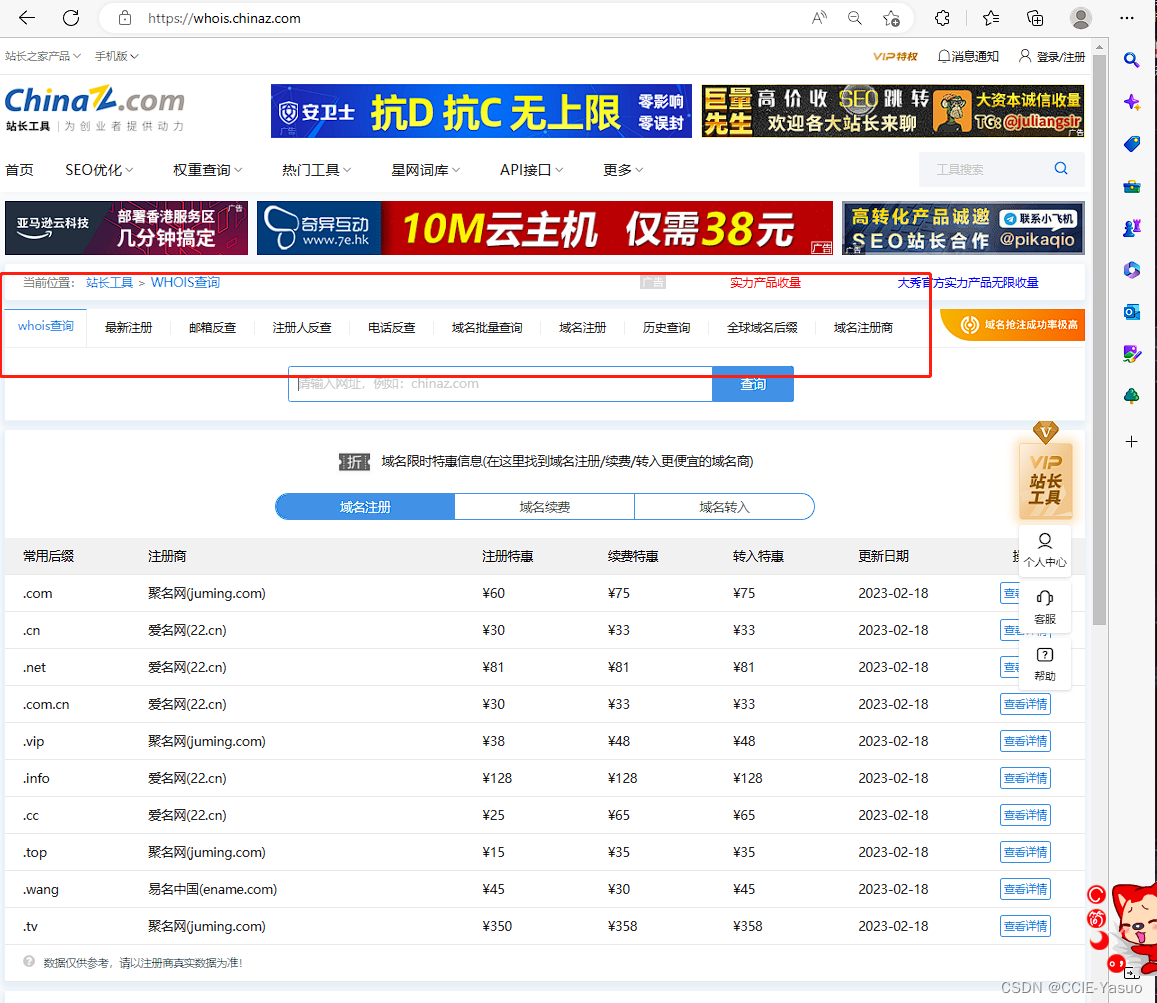

https://whois.chinaz.com/

子域名

比如目标为www.baidu.com

那么他就有可能的子域名是啥呢

sys.baidu.com

aaa.baidu.com

ftp.baidu.com

mail.baidu.com

反正啥都有可能的,这些就叫做子域名

收集子域名是为了扩大攻击面

因为有可能的是

主站和子域名是存在同一个服务器下的

那么只要爆掉了子域名

就有机会爆掉主站

再进一步的去渗透他的服务器

可以利用这个网站去查询网站的子域名

而且这些都是真实存在的

c段,旁站

旁站可以理解为,军队下的除了老大的任何人

不然他就不叫旁站叫主站了

比如攻破了老二,那么可以从中渗透,直到把老大端了

C段的话

每个IP有ABCD四个段

比如192.168.0.1

A=192

B=168

C=9

D=1

而C段的意思就是拿下他同一个C段中的其中一台服务器

也就是说D段的1-255(主机地址)的一台服务器

这个理解为IP段我觉得也是可以的

这也是可以使用在线寻找的

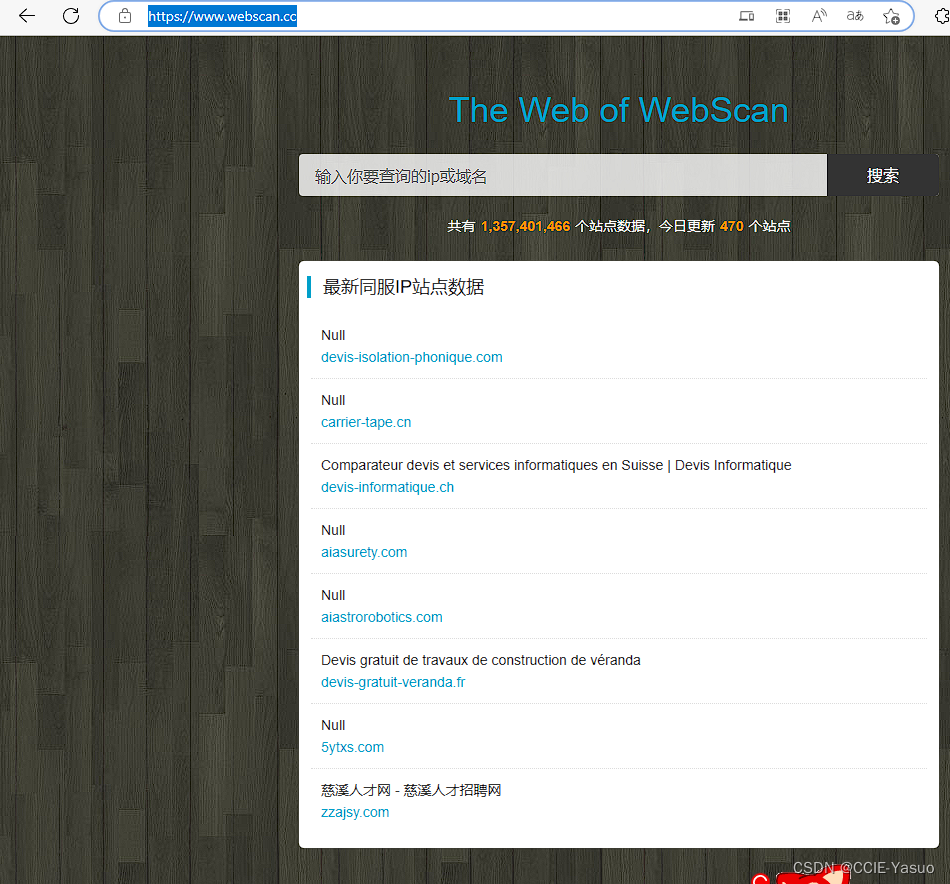

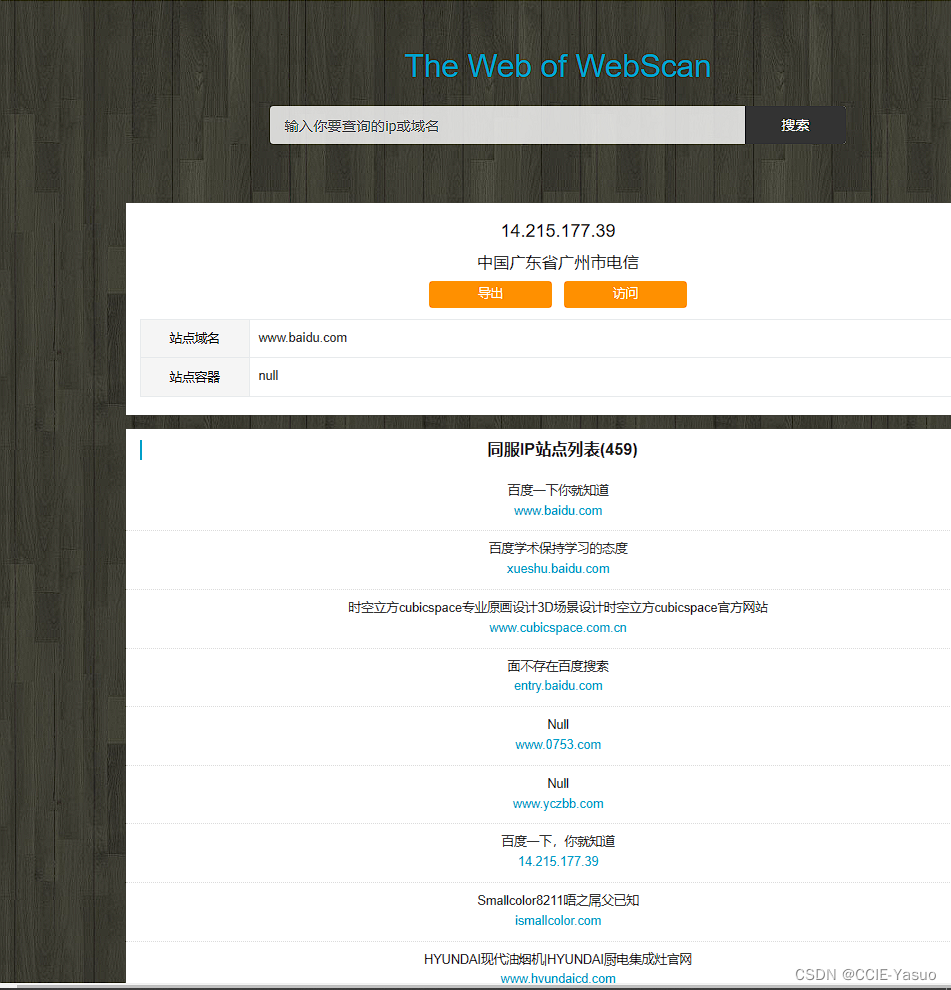

https://www.webscan.cc/

还是百度好举例子哈

再比如,H3C,新华三

以上的就是域名相关收集的知识

1.域名相关信息查询

2.子域名

3.C段,旁站