网络世界中常见的攻击方法

窃听攻击

窃听攻击是网络世界最常见的一种攻击方式,一些不能泄露的隐私信息,例如银行卡密码,账号密码,如果被窃听泄露的话通常会带来比较严重的后果。

中间人攻击

在中间人攻击中,小明准备向小红告白,准备发送一条告白信息,”我喜欢你“,小芳也喜欢小明,这个时候小芳发起中间人攻击,小芳假扮成小红,给小明回复了一条”我不喜欢你“的消息,同时,小芳又假扮成小明,对小红发送了一条”我不喜欢你“的消息,就这样,小芳就成功的破坏了小明跟小红之间的通信。

针对常见攻击的解决手段

加密

通常,针对窃听攻击,采用加密的方式就可以防止窃听攻击。

加密方法的分类

加密根据密钥的性质可以分为两类:对称加密、非对称加密。

对称加密:加密解密采用同一把密钥。

非对称加密:密钥分为公钥,私钥。公钥加密的数据必须采用私钥解密,私钥加密的数据必须适用公钥解密。

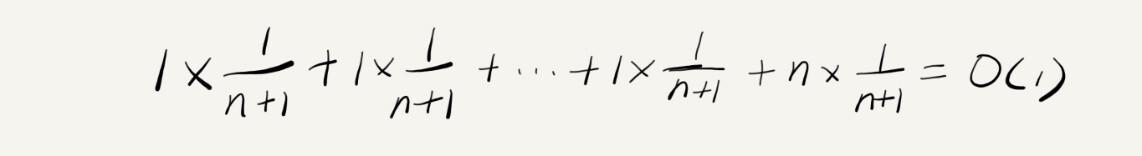

我们先来说说对称加密,假设现在在窃听攻击中我们采用对称加密的方式来加密消息,那我们就碰到了一个非常棘手的问题:密钥配送问题。如何安全的将密钥交到通信者的手中?如果直接将密钥发送给对方的话,那窃听者也就能拿到密钥,拿到密钥后就能顺利的解密密文。消息中的内容还是泄露了。通常,解决密钥配送问题有以下几种方法。

- 通过事先共享密钥

- 通过KDC(key distribution center 密钥分发中心)来解决

- 通过 Diffie-Hellman 密钥交换来解决

- 通过非对称加密解决

事先共享密钥:局限性比较大,如果通信双方是认识的、且距离比较近,那么就可以直接把密钥告诉他,但是网络世界中的通信觉大部分都是不安全的、不认识的,你无法事先将密钥跟你需要通信的对象共享。

KDC:密钥分发中心,密钥的管理全部交由KDC负责。但一般通信中可能是没有KDC这个角色的,只有发送者接受者。

DH密钥交换算法:可以通过交换一些信息各自生成密钥,同时这些信息被窃听后,窃听者是无法推算出密钥的。

非对称加密:接收者可以事先本地生成公钥、私钥,通信时将公钥发送给发送者,发送者采用公钥对需要发送的信息加密,这样的话,只有拥有私钥的接收者才能解密,就算是公钥跟密文被窃听,窃听者也无法从公钥中推算出私钥去解密。

非对称加密的问题

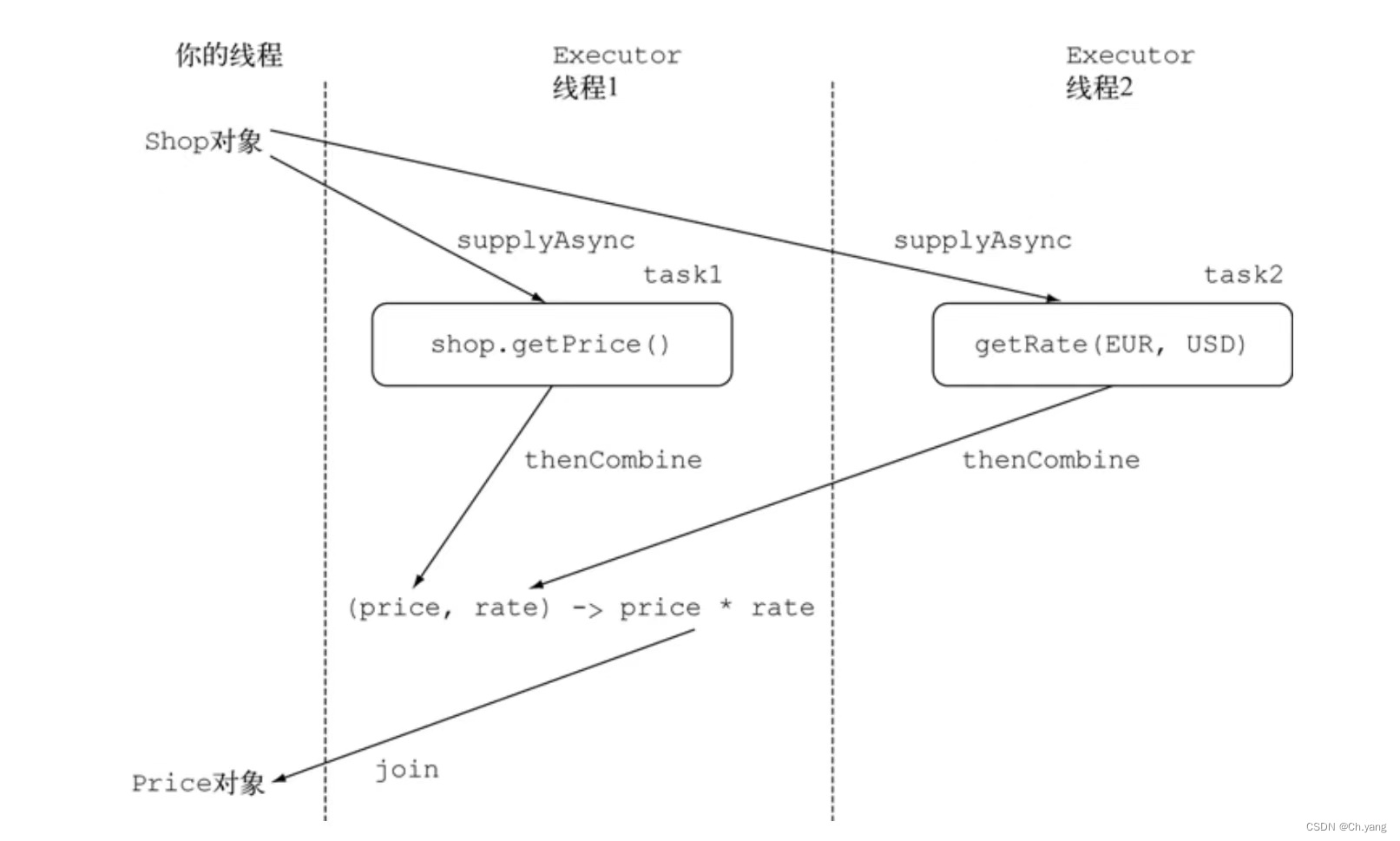

非对称加密既然可以解决密码配送问题,那是不是加密通信使用的都是非对称加密呢?其实不是,非对称加密的数学特性导致非对称加密的效率只有对称加密的几百分之一,所以在实际的应用中,都是采用对称加密与非对称加密的组合。具体流程如下:

采用非对称密钥的公钥加密作为会话密钥的对称密钥,保证会话密钥的安全,同时保证了通信效率。那事情到此是不是就结束了呢?不,上面的通信方式只阻止了窃听攻击,并不能阻止中间人攻击。下面我们来看一看在中间人攻击中上述方式是如何失效的。

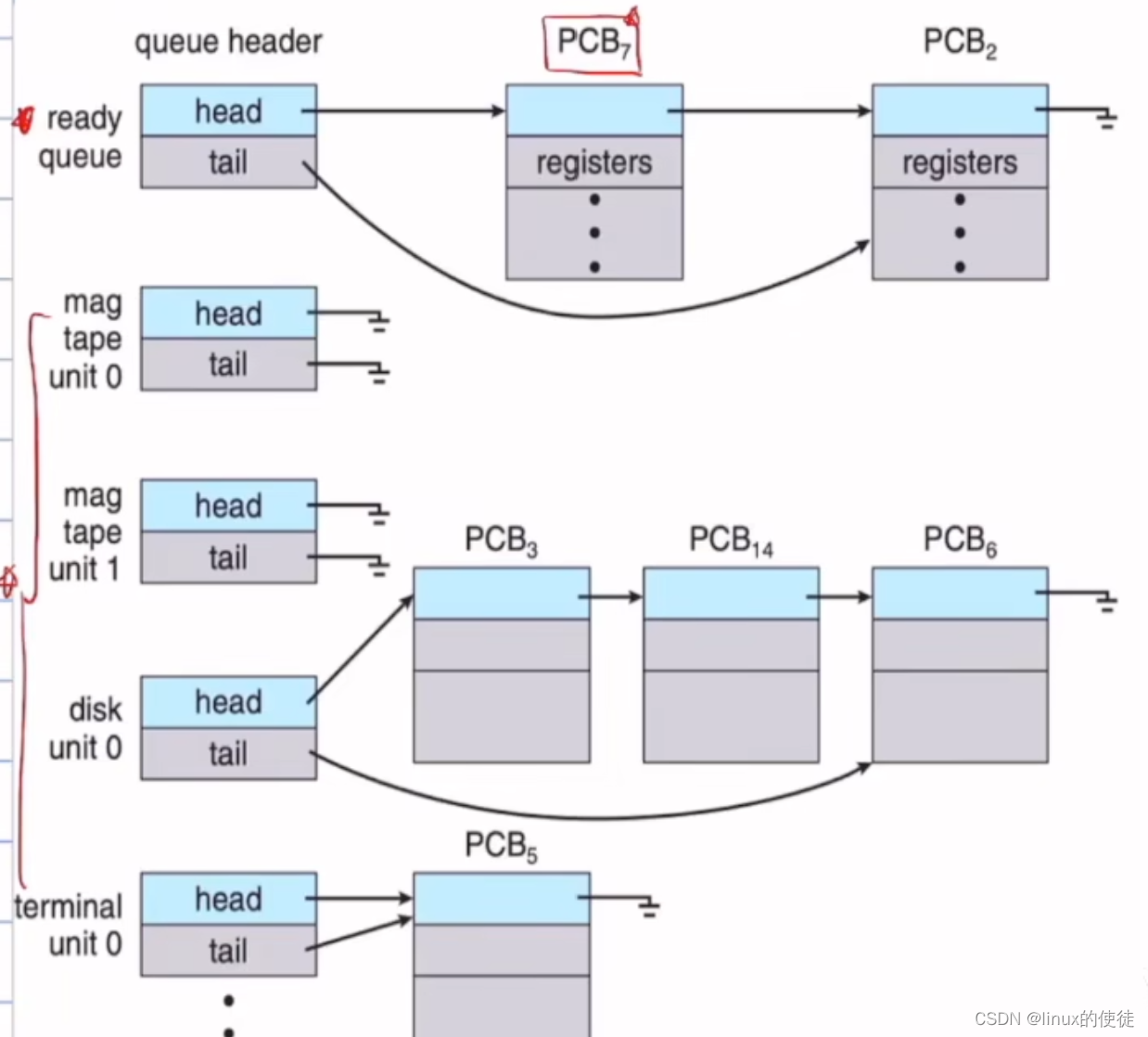

针对混合加密系统的中间人攻击

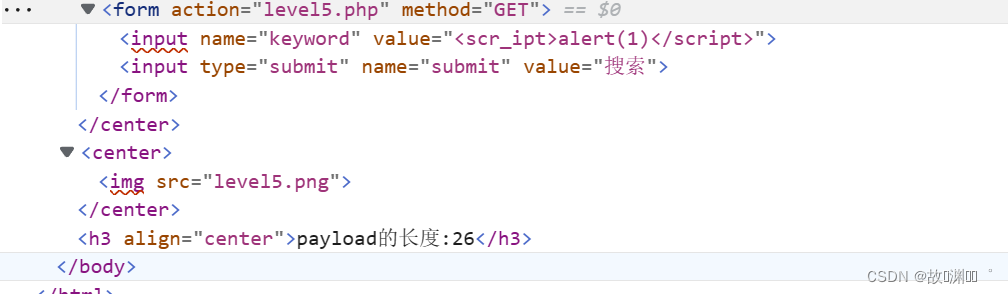

如上图所示,中间人将通信双方的公钥替换了,导致通信过程中的加密数据完全被破解。那这里存在的是什么问题呢?

认证

什么是认证呢?认证就是证明我就是我(是不是很哲学)。认证的方式有很多,例如:

- 登录网站时使用的账号密码,你拥有了密码,就能证明你是这个账号的主人,你就你了。

- 收到冒充亲人的诈骗对话时,询问对方一些只有亲人才知道的秘密问题,也可以证明对方的身份。

网络世界中如何认证呢

在上面的中间人攻击中,只要小明能够确认他收到的公钥的确是小红的公钥,而不是其他人的公钥,那么小明跟小红的通信就是安全的了。那么在小明小红不认识的情况下,该如何证明呢?找第三方的权威机构证明,就如同担保人一样。你可以信任担保人,那么担保人担保的这个人就可以信任。这其实就是信任的转移。A信任B,B信任C,那么A就可以信任C,这就是网络世界的信任机制。证书就是担保人签发的担保信,有了这个担保信,就能证明我是可信的。

数字签名

在聊证书之前,我们先来聊一聊数字签名。什么是数字签名呢?数字签名是现实生活中签名在数字世界中的应用。那么签名有什么特征呢?在看到签名之后,就能证明签名的有效性,因为笔记是无法模仿的,模仿的再逼真,在笔迹鉴定下也会有破绽的。那么担保信上的担保人的签名就代表着担保人的证明。网络世界中这个担保人就是证书颁发机构(CA, Certificate Authority)来承担。

非对称密钥的另一个用法

在上面的通信中,发送者使用接收者的公钥加密数据,然后接收者使用自己的私钥解密数据,保证数据的安全。数字签名是非对称加密的另一个用法。发送报文时,发送方用一个哈希函数从报文文本中生成报文摘要,然后用发送方的私钥对这个摘要进行加密,这个加密后的摘要将作为报文的数字签名和报文一起发送给接收方,接收方首先用与发送方一样的哈希函数从接收到的原始报文中计算出报文摘要,接着再公钥来对报文附加的数字签名进行解密,如果这两个摘要相同、那么接收方就能确认该报文是发送方的。这样就相当于发送者对这个报文进行了签名操作,证明了这个报文的确是发送方发送的。

证书

证书实际上就是由CA使用了自己私钥经过数字签名过的本人的公钥。由CA保证了这个公钥就是我的。我们从华为的官网上导出华为的证书看看是什么样的。通过点击网址前面的小锁就可以到处对应网站的证书。

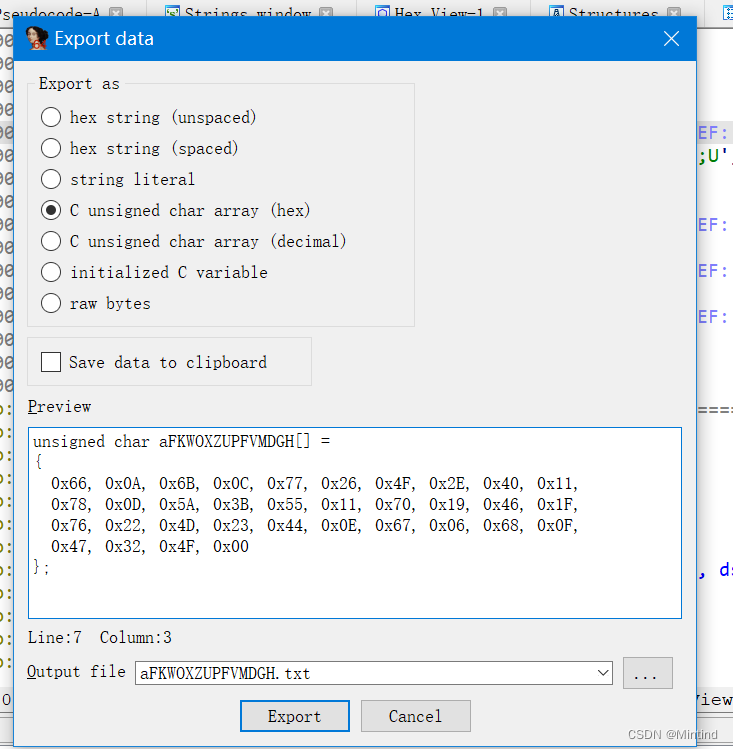

导出的证书格式为.crt,直接用cat查看,内容如下,是一串看不出意义的数字+字母。

我们使用 openssl 命令查看证书的内容看看,使用以下命令:openssl x509 -in zhengshu.crt -noout -text

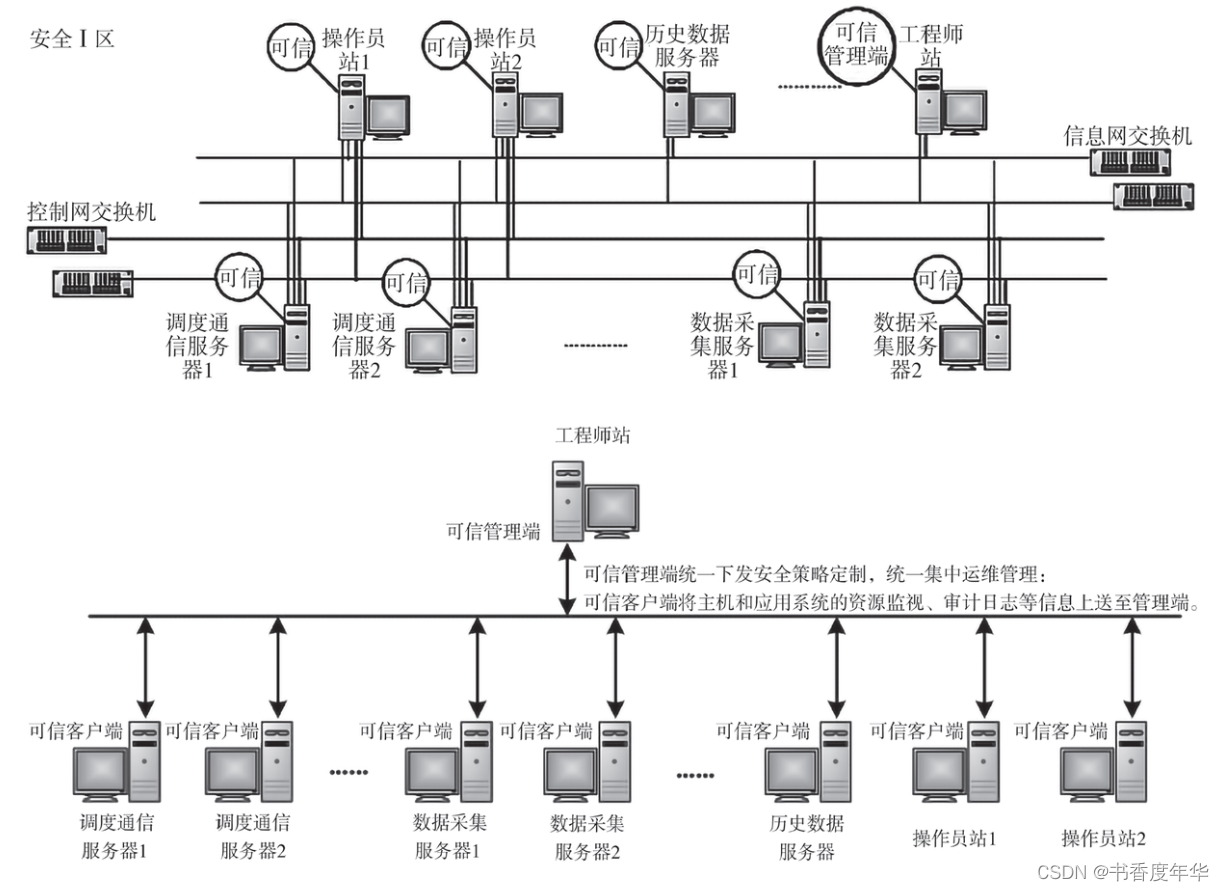

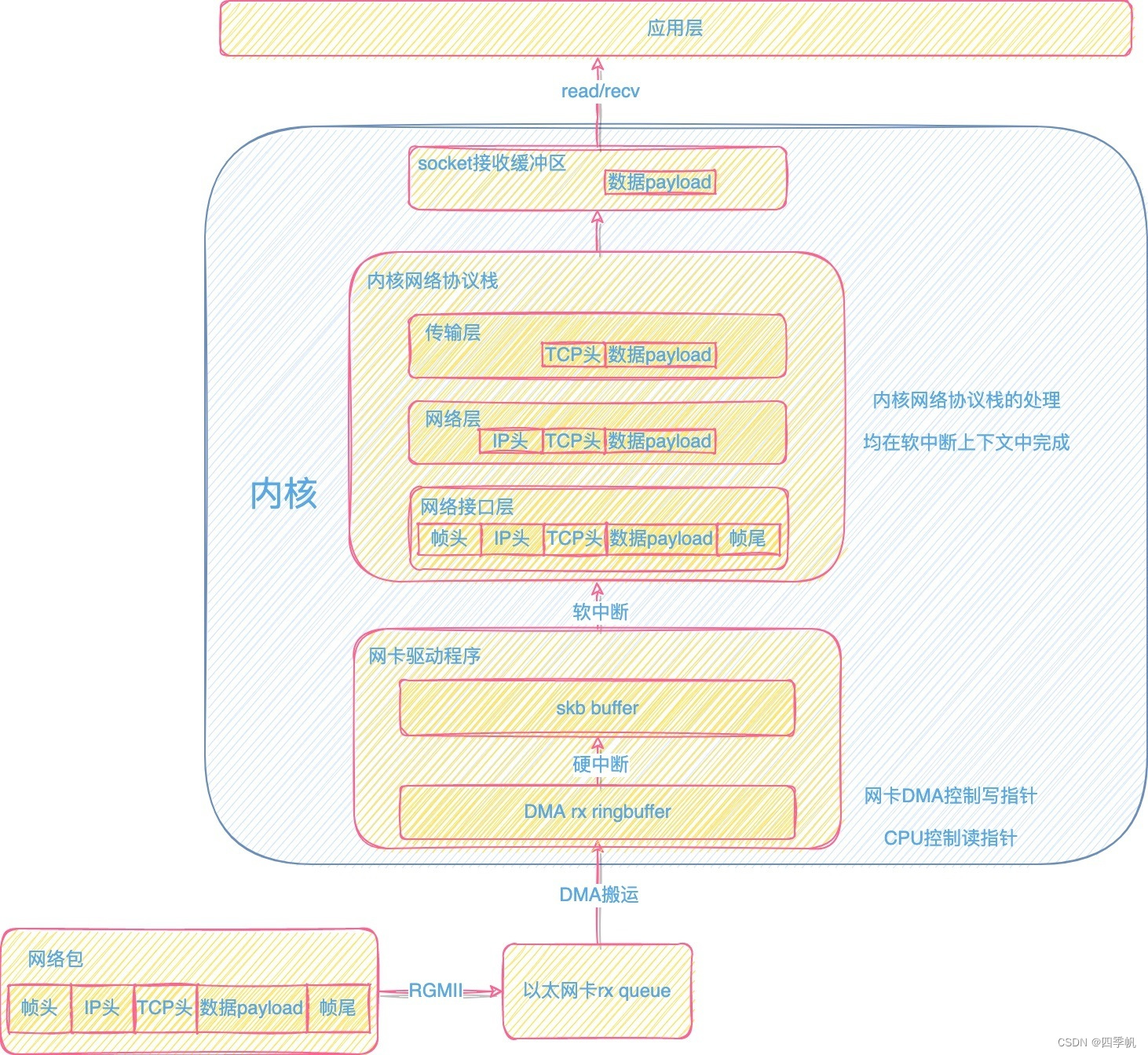

证书是如何起到作用的

我们先来说说一种特别的证书,自签名证书。大家想一想,一般的证书是的格式是公钥 + CA私钥的数字签名。那CA的证书呢,CA的证书也是由CA的公钥 + 数字签名组成,那CA是由谁去签名呢?答案就是自己。CA的证书里包含自己的公钥 + 私钥的数字签名,CA的权威性由自己保证。一般的浏览器中都会预先存放好知名的CA机构的证书。

我们来看一看我们在访问华为官网的时候发生了什么?

以上就是浏览器对华为证书单向认证的过程,有些场景下,服务器也要对客户端的合法身份进行认证,这时候就需要双向认证了。当然上图是一个简单的示意图,我们下面来看看TLS协议中是如何实现的。

关于密码的知识就今天就介绍到这了,本文中还有不少知识点没有细说,只是说了个大概,了解以下全貌,感兴趣的可以看下图解密码技术,非常生动形象的讲述了密码世界的各种知识。

参考书目:图解密码技术