可信计算组织(Ttrusted Computing Group,TCG)是一个非盈利的工业标准组织,它的宗旨是加强在相异计算机平台上的计算环境的安全性。TCG于2003年春成立,并采纳了由可信计算平台联盟(the Trusted Computing Platform Alliance,TCPA)所开发的规范。现在的规范都不是最终稿,都还在不断的更新中,比如:TPM的规范就从原来的v1.0更新到v1.2,现在还在不断的修订。

PLC控制系统可信架构及硬件技术研究

-

这个文章讲的是TPM在PLC中的应用研究

-

PLC广泛用于工控领域,随着接入网络,安全上受到挑战

-

PLC中引入了基于TPM的两阶段三区域的安全架构,提升内生安全

TPM技术在云计算可信平台建设中的应用研究

-

这篇文章主要讲的是云虚拟化环境下TPM的应用研究

-

云计算技术包括数据安全技术(加密、隔离、容灾)、接入认证技术、数据中心防护技术、安全审计技术

-

可信平台虚拟环境设计图如下:虚拟主机所在的物理主机集成TPM模块,对租户系统数据、文件数据和应用数据进行加密,保证应用服务器和存储服务器间传输时的安全

安全可信平台在巨型水电站监控系统中的设计及应用

- 这篇文章描述了利用可信计算3.0保护水电站安全的设计应用。

-

水电站监控系统是电站运行的中枢控制系统,是电力自动化的重要保障,同时也需要完善的防护体系,可信3.0可以保证系统各服务器的操作系统、基础软件以及上层业务程序的完整性,又能实现对恶意程序的主动免疫。

-

可信3.0技术的安全可信平台构建可信计算环境、可信边界、可信网络通信三重防护

- 由国家电网全球互联网能源研究院开发

-

可信计算平台的核心安全组件包括PCI-E硬件密码板卡和可信软件基

-

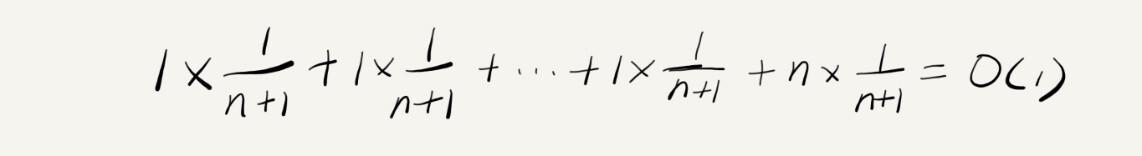

可信计算平台由可信策略管理端和可信计算安全模块客户端组成,实现安全策略定制、集中运维管理、系统资源监控、审计信息统一收集

-

可信计算平台软硬件完全国产:国产服务器(曙光&浪潮)、国产操作系统(凝思、麒麟)、国产商用数据库、国产电力中间件、国产网络及安全防护设备

-

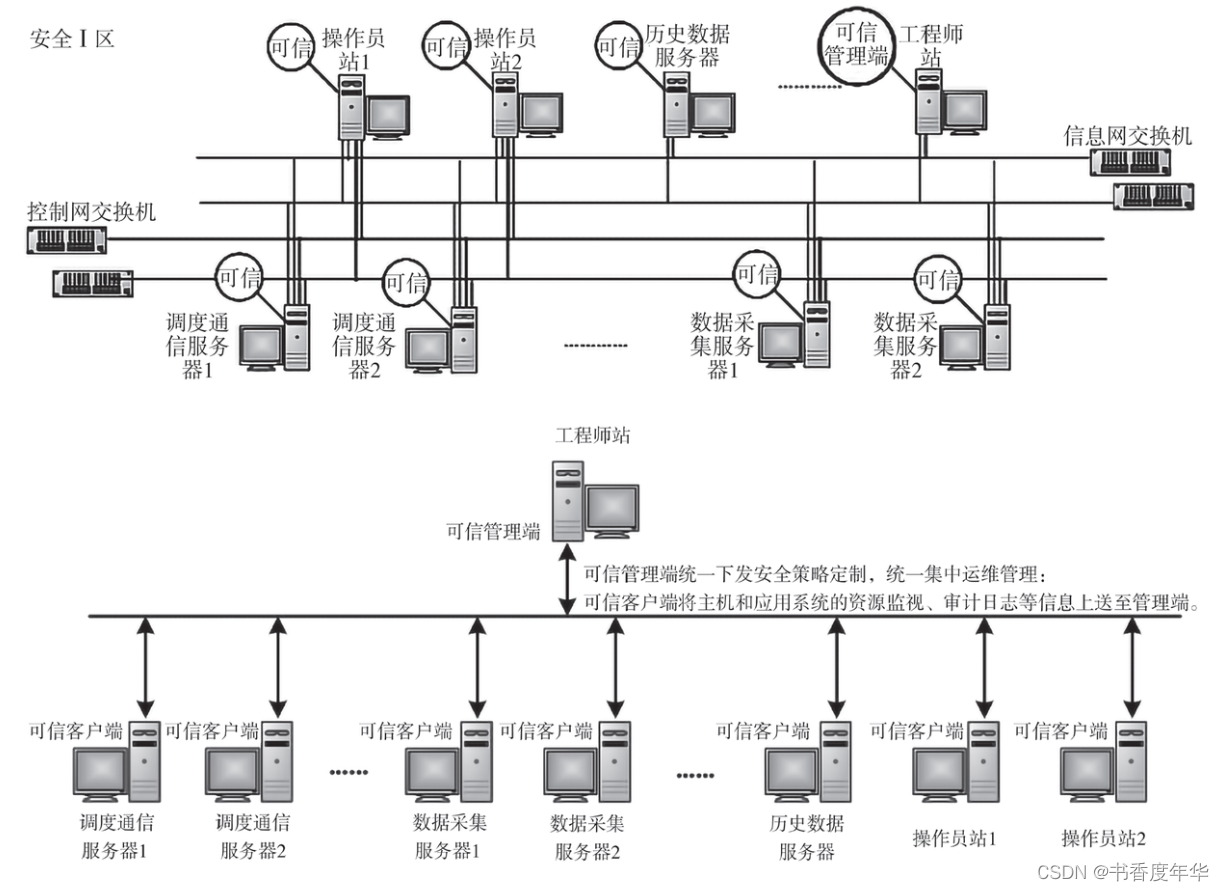

水电站二次安全防护分区原则:生产控制大区(控制区-安全区I,非控制区-安全区II)、管理信息大区,安全区I是重中之重,部署了可信计算平台,架构如下图

安全可信终端设备与系统关键技术研发与应用

- 什么叫零信任SOC,动态调试和身份匹配

不可信内核环境下的系统安全技术研究

-

这边文章研究了在内核同层引入可信基的方法,较高权限可信基具有更好的性能,属于内核安全范畴

-

内核安全保护技术包括:1.内核监控 2.内核完整性保护 3.内核隔离 4.内核最小化 5.应用程序保护

-

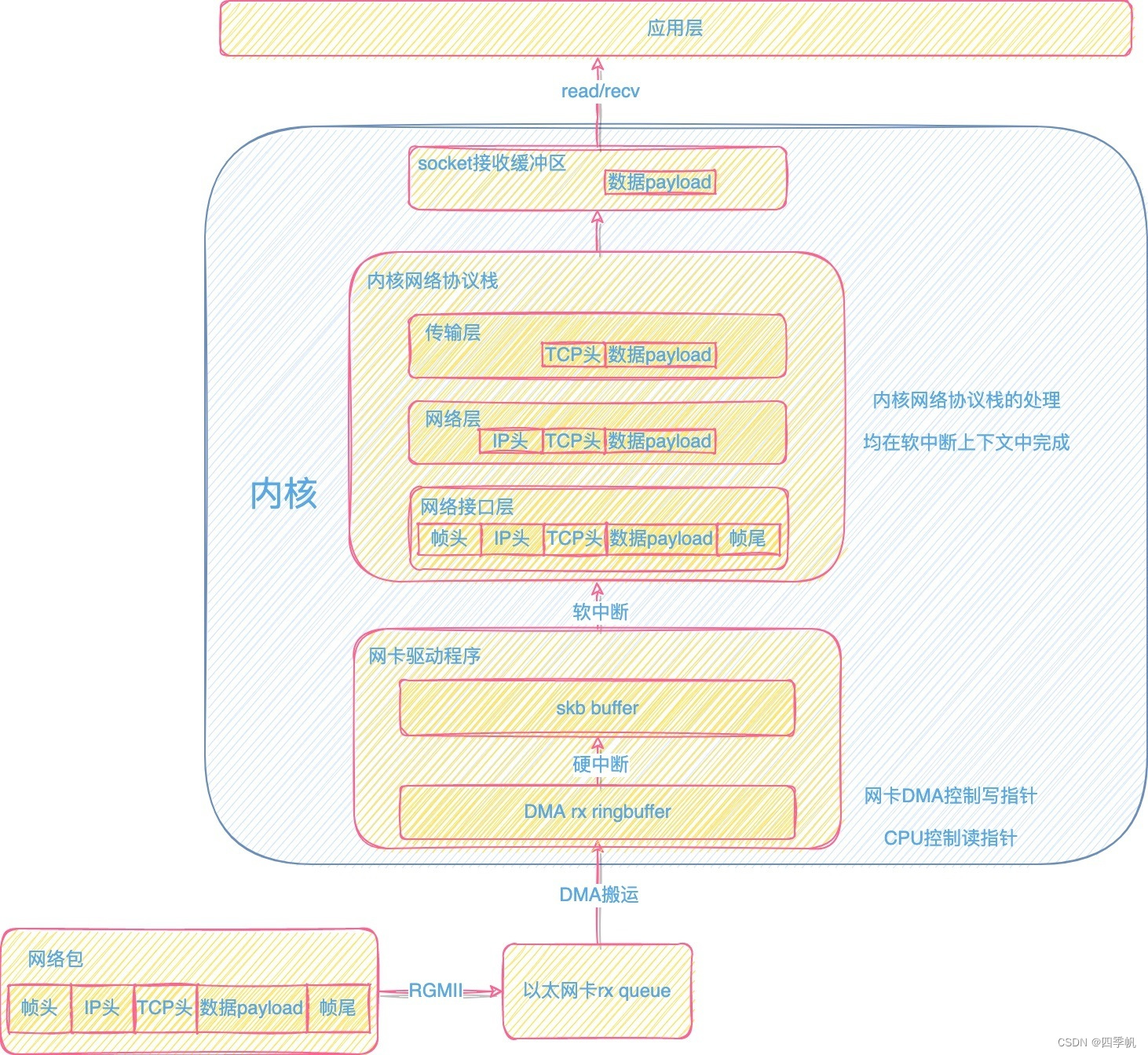

内核监控的是数据、代码和控制流,技术包括:out of vm和in vm的监控、系统管理模式监控、改进硬件体系结构、协处理器监控、DRAM做系统监控、多核私有可信执行环境

-

内核完整性包括数据、代码和控制流的完整性,技术包括运行地址权限控制、指令随机化、权限隔离、内核签名;数据完整性技术包括:动态加载模块验证、软件错误隔离(编译器访问控制表和静态分析)、地址权限控制、libos结合地址空间随机化

-

控制流保护主要是对函数指针进行保护,包括:函数指针重定向到只读页面、编译期改变返回地址为索引,通过ret指令前增加索引到地址的转换来防止跳转攻击、编译期控制流数据索引化、KCoFI通过对系统所有间接控制流进行保护,通过形式化验证。

-

内核隔离主要针对不可信内核模块,虚拟化将内核和内核模块隔离,部署访问策略,对动态内核数据维护元数据,实现细粒度的内核模块隔离和审查、内核模块运行在用户空间、安全敏感和性能敏感拆解到用户和内核、不同功能模块放在不同虚拟机下、基于IOMMU/PCI-e和MSI用户空间模拟内核空间

- 内核最小化:libos技术将内核部分减少为资源管理和调度,提供受限的ABI,每个应用具有一个libos、内核裁剪技术静态或者动态分析系统中不必要的接口或逻辑,手动或者自动化裁剪,FACE-CHANGE为每个应用程序定制最小化内核,通过虚拟化技术实现最小化切换

- 应用程序保护技术,在不可信内核环境下,应用程序可以通过特定技术来保证应用程序安全,1)TPM late launch(DRTM,动态信任度量)技术动态构建安全隔离的、可验证的执行环境、运行程序的代码(TXT&AMD-V提供初始静态信任根),并向第三方机构远程验证 2)基于虚拟化的软件层TPM 3)软件状态连续性保护 4)将内核安全敏感调用引入到可信的VM中 5)更高特权层虚拟机监控器监控应用的系统调用、内核表操作、中断异常处理、IO操作,保证应用程序数据隔离、控制流完整性、文件数据完整性,AppSec、APPShield、shield execuation通过虚拟化技术、访问控制技术、设备隔离技术进一步提升安全性

-

内核不可信的解决思路:1)硬件定制 2)内核最小化 3)引入更高特权层可信基 4)同层可信基(本文)

-

同层可信基挑战:同样的隔离、虚拟、管理等能力,同样的安全性

基于RISC-V软核处理器的可信计算芯片设计

-

基于FPGA的Risc-v SOC设计,来实现飞腾D2000主板的BIOS主动度量启动

-

对于os和应用的主动度量未实现,后面可以通过PCIe接口进行(这个和hook有何关系?)

基于PCIe接口的可信计算应用平台的设计

基于TPCM 的终端数据泄露防护技术研究

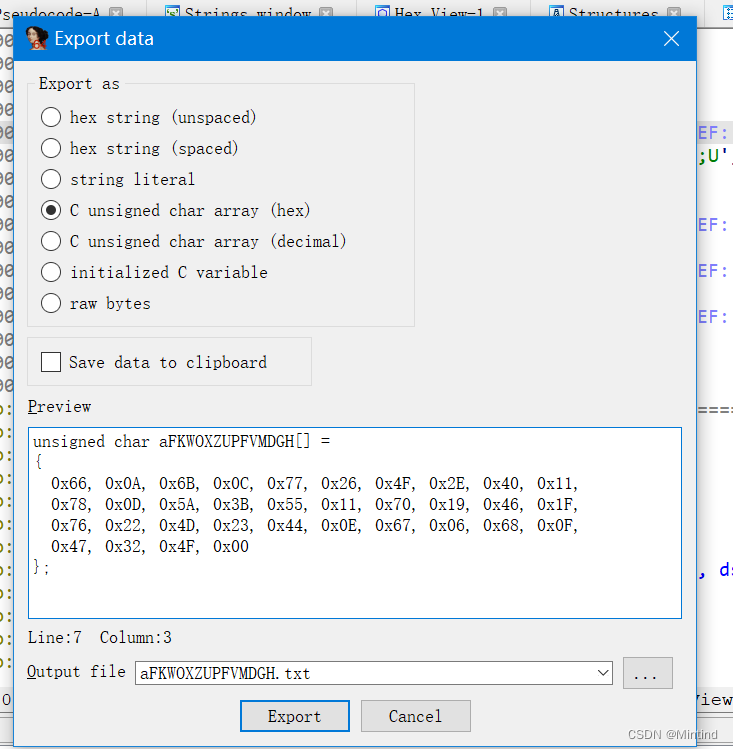

数据密封和平台状态绑定,enc(random||pcr,key),enc(data,random)

基于可信计算3.0的电力工业控制系统信息安全解决方案_王杨

基于可信计算的操作系统加固技术研究_李墨泚

-

以可信计算技术为基础、访问控制(BLP/BIBA)为核心、操作系统主动防御为抓手,打造完整的信息安全立体防护体系

-

安全管理平台+用户身份认证+系统内核增强

基于可信计算平台的作战数据保障体系结构_陈明宇

基于嵌入式系统的可信链构建技术研究_钱宇辉

-

TCG可信链的链式传播导致信任损失

-

各组件采用静态度量,只能反应启动状态,不能反应运行状态

-

Linux IMA对配置文件和执行文件进行度量,结合TPM PCR记录系统运行状态

皮格马利翁效应心理学指出,赞美、赞同能够产生奇迹,越具体,效果越好~

“收藏夹吃灰”是学“器”练“术”非常聪明的方法,帮助我们避免日常低效的勤奋~

![[oeasy]python0088_字节_Byte_存储单位_KB_MB_GB_TB](https://img-blog.csdnimg.cn/img_convert/4e15f43aa93478ff245eef53f12c5d3a.jpeg)