1月份,行业领导者通过了新的 S/MIME基线要求,旨在规范全球范围内公开信任电子邮件签名证书的颁发和管理。以下是关于此次更新的重点……

根据abnormal security发布的报告称,近92%的受访者表示,他们在过去一年中至少经历过一次或多次与电子邮件相关的安全事件。其中就包括BEC攻击,而这些攻击可以通过教育和安全措施来预防,比如:

提供网络安全意识培训

要求员工对所有外发的邮件进行数字签名,并使用S/MIME数字证书对包含敏感数据的电子邮件进行加密。

用于对数据签名和加密的电子邮件签名证书本身就是个小型数据文件,但证书的管理和颁发方面并未引起企业的足够重视,而现在,CA/B论坛签署了一套名为基线要求(BRs)的新标准,为管理S/MIME证书提供了指导。

采用新S/MIME基线要求的原因

2023年1月1日,CA/B论坛通过了一项关于公开信任电子邮件安全证书的第一个基线要求(版本1.0.0)基础的投票。这些需求是发布和管理公开信任电子邮件签名证书的基础,且这些新标准是基于对现有标准的充分考量,并不会破坏现有的部署。

什么是 S/MIME?

S/MIME,即安全/多用途 Internet邮件扩充协议,是一种被广泛用于加强电子邮件安全的技术协议,它基于S/MIME证书和非对称加密来实现传输数字签名和加密电子邮件。

S/MIME证书也是数字证书的一种,企业和个人可以将其安装到设备上以声明他们的数字身份是经过验证的。在正确安装后,它们用于对所有外发的电子邮件进行数字签名。如果发件人和收件人都使用电子邮件签名证书,那他们就能实现发送加密邮件,发件人使用收件人的公钥加密邮件,收件人使用他们的私钥解密邮件。

新基线要求何时生效

早在2022年11月1号,CA/B论坛就已经通过该项新标准的投票,但新标准的推出并非一蹴而就,考虑到要在全行业实施,就需要时间才能逐渐在全球范围内被整个行业采用,所以S/MIME BR将会在2023年9月1日生效。

关于S/MIME基线要求

S/MIME基线要求是确保数字证书正确颁发并符合既定行业安全标准的一项新标准。这份84 页的文档是由S/MIME证书工作组编写的,该工作组由50个证书颁发机构(CA)、技术公司、Web浏览器公司和其他相关方组成。

这些要求旨在为如何颁发和管理这些证书设定最低标准。他们还旨在向公众信任的CA(或其指定的注册机构)提供有关其证书操作声明(CPS)中应包含哪些内容。

所有这些都是为了向电子邮件收件人提供“保证”,即基于S/MIME证书发出的电子邮件是邮件发送人本人,而这种数字信任的实现是基于数字身份验证的基础之上。

适用对象

S/MIME BR适用于公开信任的CA,如DigiCert或Sectigo,以及使用这些证书在其网络之外发送电子邮件的企业。如果您的企业颁发或请求包含以下两项的S/MIME 证书,那么您就是这些标准的目标受众:

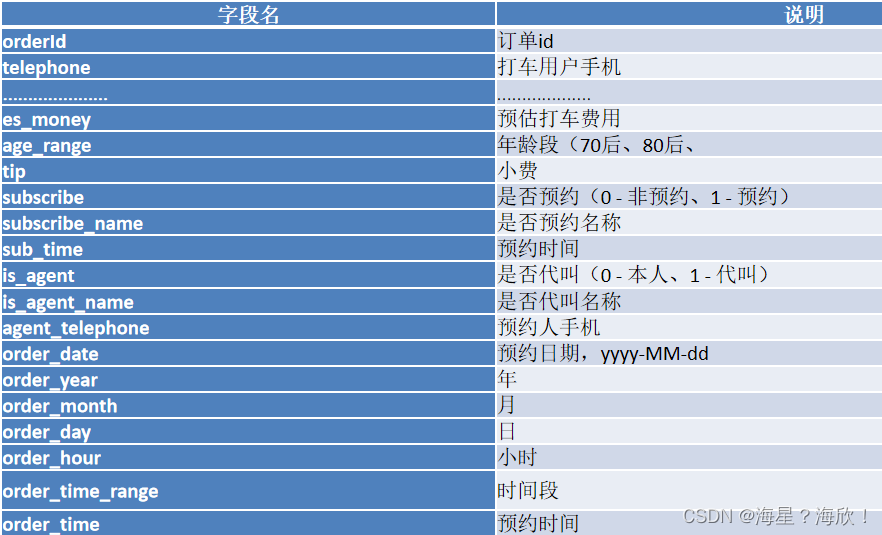

id-kp-emailProtection (OID: 1.3.6.1.5.5.7.3.4)的扩展密钥用法(EKU)

RFC822Name的SubjectAlt字段信息

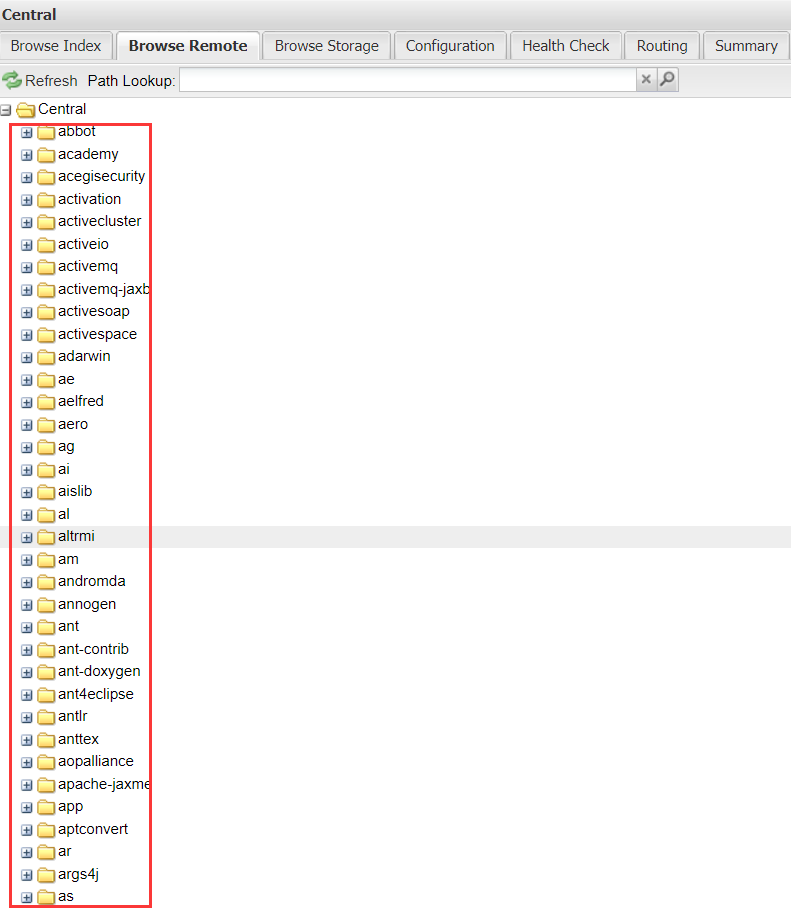

以下是 SAN 字段信息在电子邮件签名证书中示例:

该项新标准并不适用于在企业内部运行的私有CA,它们仅适用于面向公众的公钥基础设施(PKI) 和在外部使用这些证书的企业。

默认情况下,任何操作系统或邮件客户端都不会信任内部 S/MIME 证书;用户必须手动将私人CA添加到操作系统或邮件客户端的信任库中,以便将它们识别为有效和可信的。而对于由公开信任的CA颁发的S/MIME证书,默认情况下它们是受到信任的。

为什么需要这些新的行业标准

需要这些准则是因为证书颁发机构、注册机构 (RAS) 和公司颁发、部署或管理证书的方式存在重大差异,这些差异可能会导致安全风险存在。

在发布任何类型的公开可信数字证书时,同一标准是关键,不管是SSL /TLS 证书、代码签名证书还是文档签名证书。

新基线要求涵盖的内容

这些要求涵盖与电子邮件签名证书相关的各种主题,包括:

证书的适当和不适当使用

身份验证,通过证书验证邮件和域名

CA或RA在身份验证要求和流程中会确保邮件主体身份的真实性

签发CA和证书主体的操作规范和安全控制

审计和合规相关的注意事项

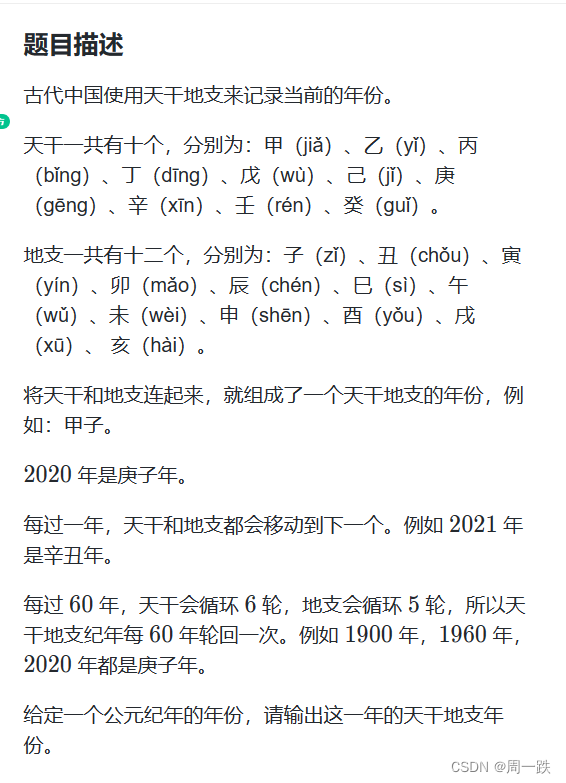

BR确定四种类型的S/MIME证书

当我们谈论不同类型的电子邮件签名证书时,我们通常会从验证的角度(个人验证、组织验证和扩展验证)讨论。新Br采用了不同方法,在原基础上做了一些调整和补充。

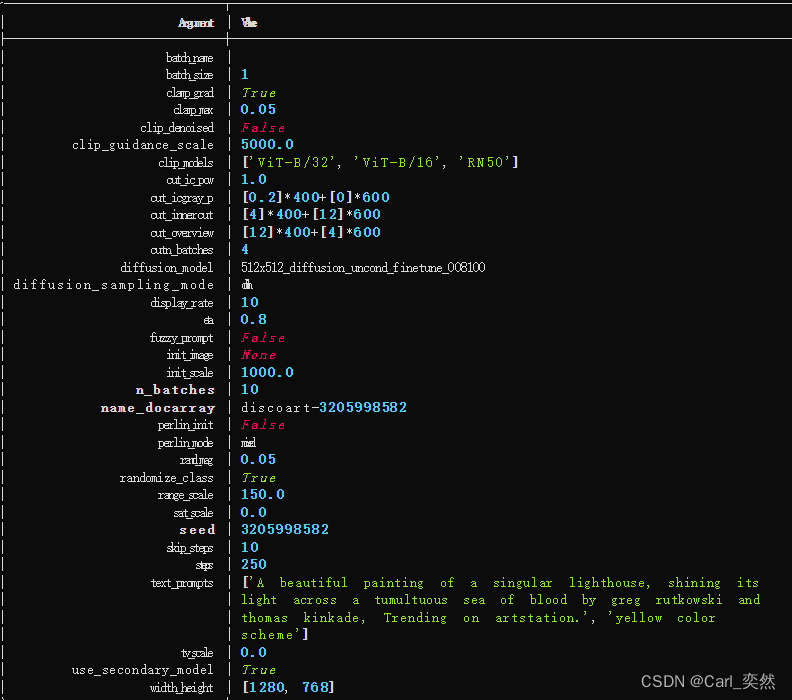

在1.2节“文档名称和标识”中,br根据证书定义了这四种类型的证书配置文件,分别是个人验证的 S/MIME、邮箱验证的 S/MIME、组织验证的 S/MIME、赞助方验证的 S/MIME,这些证书类型又可以进一步被定义为以下三个生成配置文件之一。

1、遗留配置文件:此类文件仅适用于现有的S/MIME证书以提供灵活性,在未来的 S/MIME BR 版本中它将会被弃用。这一代密钥对使用期限最长为1185天(约3.25年)。S/MIME 工作组讨论了最终为遗留文件发布特定计划弃用日期的目标,但这是必须在未来版本的基线要求中解决的问题。

2、多用途配置文件:顾名思义,它的用途广泛,因为它具有额外的扩展密钥使用 (EKU) 选项并且可以允许交叉使用。例如,它也可以用于文档签名,而不仅仅是电子邮件签名证书。它的最长有效期为 825 天,即2.25年多一点。

严格配置文件:这一代是最严格的,作为S/MIME证书的长期目标配置文件,仅支持id-kp-emailProtection以及其他限制。此配置文件类型的最长有效期为 825 天。

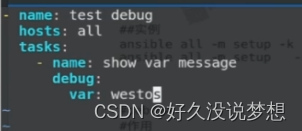

openpki