记录一下自己重新开始学习web安全之路⑦。

操作系统的一些简单基础:

windows:

查询IP地址:ipconfig

查看完整的网卡信息:ipconfig/all

列出当前目录下的文件信息:dir

切换目录:cd

读取文件内容:type

测试跟目标的连通性:ping

linux:

查看IP地址:ifconfig 或者 ip add

列出当前目录下的文件信息:ls

切换目录:cd

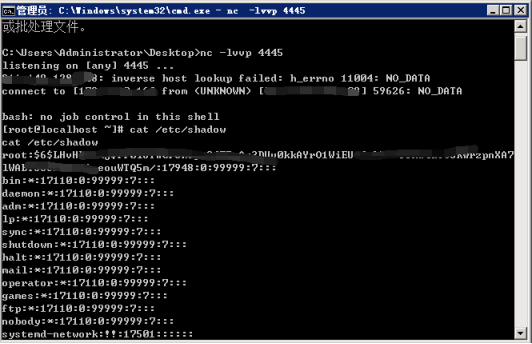

读取文件内容:cat

测试跟目标的连通性:ping(在linux中会一直ping下去,按CTRL+C 停止ping)

判断操作系统的类型:

用ls判断,ls只能在limux系统中

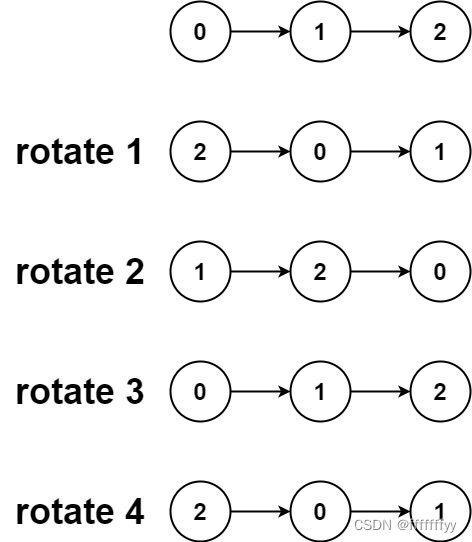

管道符/连接符:

“|”:直接执行后面的语句,例:127.0.0.1|ipconfig ,会直接执行ipconfig

“||”:如果前面的语句正确,就不会执行后面的语句,例:127.0.0.1||ipconfig,会执行127.0.0.1

如果前面的语句错误,那么执行后面的语句,例:127.0.0.1||ipconfig,会执行ipconfig

“&”:(and符号),前后两个语句都会执行,不管对错

“&&”:如果前面语句正常,就会正常执行后面的语句,如果前面的语句不正常,那么不执行后面的语句。

RCE漏洞 远程代码执行漏洞 / 远程命令执行漏洞

一、先判断操作系统是linux还是windows

用| ls 判断

二、用管道符执行命令

| type 查看文件内容

暴力破解(利用brupsuite)

只知道账号的情况:

一、打开dvwa靶场

二、打开burpsuite进行抓包

鼠标右击,第一个模块 send to intruder(快捷键ctrl+l)

三、先将变量全部清除

四、将忘记的密码添加变量

五、选择破解的类型

只有一个变量的情况下,通常选择sniper

多个变量的情况下,我们选择Cluster bomb

六、来到字典上传的环节

七、上传好字典之后,开始暴力破解

八、暴力破解完了之后,点击length

账号密码都忘记的情况

步骤与只忘记密码的步骤差不多,唯一有区别的地方就是

一是变量多了一个,导致破解的类型变成了Cluster bomb

二是,在Payloads模块中,有1,2。

1就是上传账号的字典,2就是上传密码的字典。(这个顺序是看变量的先后顺序来看的)

)]

二是,在Payloads模块中,有1,2。

1就是上传账号的字典,2就是上传密码的字典。(这个顺序是看变量的先后顺序来看的)