腾讯零信任介绍

腾讯零信任是一种信息安全架构,旨在通过限制对计算设备、数据和应用程序的访问来保护敏感信息。腾讯零信任的主要思想是,任何计算设备、数据或应用程序都不应被自动信任,并需要经过授权后才能访问敏感信息。

腾讯零信任的实施方式通常是采用两步认证和限制网络访问等安全技术。这样,即使黑客在内部网络内获取敏感信息,仍然不能对敏感信息造成威胁,从而保护组织的敏感信息。

腾讯零信任架构适用于各类型的组织,特别是那些处理敏感信息的组织,如金融机构、医疗机构、政府机构等。腾讯零信任架构的实施可以帮助组织保护敏感信息,并提高信息安全水平。

腾讯零信任是一种信息安全架构,旨在通过限制对计算设备、数据和应用程序的访问来保护敏感信息。它的基本概念是:不自动信任任何计算设备、数据或应用程序,需要通过授权后才能访问敏感信息。通过采用两步认证和限制网络访问等安全技术,保护敏感信息不受到威胁。

腾讯零信任发展时间线及关键时间节点

- 从2016年起,腾讯开始实践在公司内部实现零信任整体的体系建设;

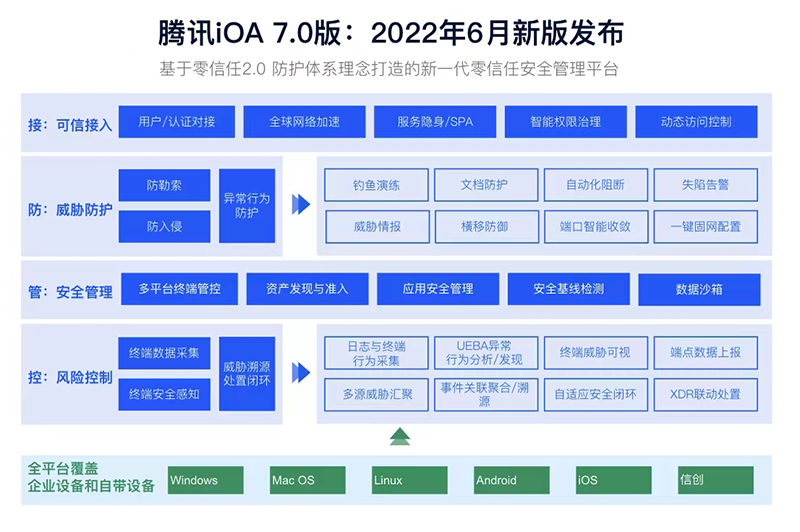

- 2019年前后,腾讯将内部实践和研发出来的解决方案对外发布,形成了商业版iOA零信任安全管理系统,实现访问全程的4T可信零信任;

- 2021年和2022年,腾讯将零信任解决方案升级,以接、防、管、控一体化实现零信任自适应持续保护机制。

腾讯零信任所涉及产品

腾讯零信任架构涉及多种产品,其中包括:

- 终端安全:包括终端防护、终端管理等产品,保障终端安全。

- 身份认证:包括多因素认证、访问控制等产品,保障身份安全。

- 网络安全:包括网络隔离、防火墙、VPN等产品,保障网络安全。

- 应用安全:包括应用隔离、应用沙箱、应用管理等产品,保障应用安全。

- 数据安全:包括数据加密、数据备份、数据恢复等产品,保障数据安全。

以上产品都是腾讯零信任架构的重要组成部分,通过对各个环节的保障,实现信息的安全保护。

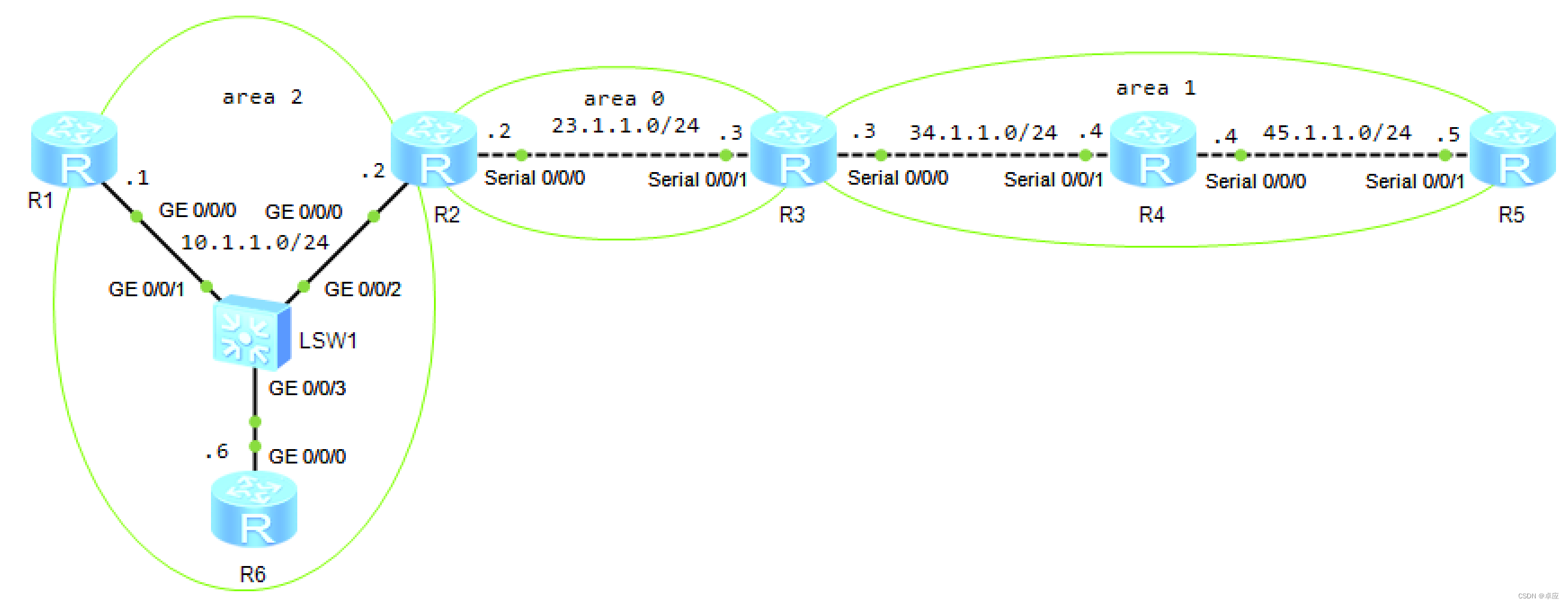

腾讯零信任架构拓扑介绍

腾讯零信任架构的拓扑一般分为三层:终端安全层、网络安全层和数据安全层。

- 终端安全层:对终端设备进行安全管理,防止病BD毒感染、防止数据泄露等。

- 网络安全层:对网络进行安全管理,防止网络攻击、防止数据泄露等。

- 数据安全层:对数据进行安全管理,包括数据加密、数据备份、数据恢复等。

通过以上三层的保障,腾讯零信任架构实现了对信息安全的全面保障,保护了敏感信息的安全。

注解:

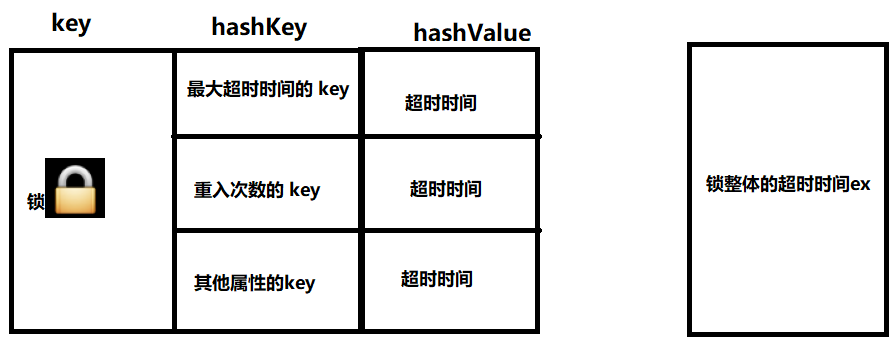

- Trusted Identity 可信身份:适配多种身份认证登录方式 ,针对用户/用户组制定网络访问策略,非授权的应用完全不可见,做到最小特权的授权。

- Trusted Link 可信链路:采用独有的访问链路加密/解密网关,针对设备指定WEB或应用程序流量加密,对不稳定网络做网络传输协议优化。

- Trusted Device 可信终端:集成全方位的终端管控功能模块,持续检查设备安全状态,限制任何不符合安全要求的设备对企业应用的访问。

- Trusted Application 可信应用:支持细粒度识别应用和进程,远程下发进程黑名单,发现恶意程序即拦截访问,无法建立针对业务的连接请求。

腾讯零信任架构的应用场景

- 银行、保险、证券等金融机构:保护敏感的财务信息、客户信息等。

- 政府机构:保护国家机密信息、政务信息等。

- 医疗卫生机构:保护医疗记录、病历等敏感信息。

- 企业:保护公司内部信息、客户信息等。

通过应用腾讯零信任架构,可以有效保护敏感信息的安全,防止数据泄露和滥用。

腾讯零信任架构方案的优势

动态可信评估:多因素认证机制,杜绝身份盗用和伪造问题。策略分析引擎实时分析终端状况和用户行为,对可疑行为进行二次认证或阻断,确保访问合法可靠。

无客户端接入:零信任网关支持 B/S 模式接入,用户可通过标准浏览器或企业微信等多种方式接入并访问企业应用(支持 HTTP/HTTPS,RDP,SSH 等应用)。

终端安全保护:终端防护平台采用模块化架构,根据用户的部署场景灵活拓展安全或管理功能,包括:安全管控、合规检测、威胁感知、数据防泄漏等。

一键快速部署:为客户提供多种部署模式,支持 SaaS 化模式及私有化模式,SaaS 模式下支持多租户共享及资源独享两种模式,可一键部署及开通服务。

腾讯零信任的未来发展展望

由于信息安全需求的不断增加,以及对隐私保护的日益关注,腾讯零信任的发展前景非常广阔。未来,预计将有以下几个方面的发展:

- 技术不断提升:腾讯零信任架构将继续提升技术,以满足不断增加的信息安全需求。

- 更多的产品推出:腾讯将不断推出更多支持零信任架构的产品,以满足市场需求。

- 应用领域的扩大:腾讯零信任架构将不断进入更多的应用领域,如物联网、区块链等。

- 与其他技术的融合:腾讯零信任架构将不断与其他技术融合,如人工智能、云计算等,以提供更强的信息安全保护能力。

因此,腾讯零信任架构将是未来信息安全技术的重要组成部分,具有广阔的发展前景。