信息安全保障

- 信息安全保障基础

- 信息安全保障背景

- 信息安全保障概念与模型

- 基于时间的PDR模型

- PPDR模型(时间)

- IATF模型--深度防御保障模型(空间)

- 信息安全保障实践

- 我国信息安全保障实践

- 各国信息安全保障

- 我国信息安全保障体系

信息安全保障基础

信息安全保障背景

-

定义:通过技术和guanlshoudaun防护信息系统不破坏、不更爱、不泄露等

-

信息的以下三个基本属性习惯上简称为CIA

- 保密性(动态+静态)

- 完整性(数据+语义)

- 可用性

-

信息安全视角

- 国家(战争立法标准产业等)

- 组织(合规、业务)

- 个人(隐私)

-

信息安全特征

- 信息阿暖是系统的安全

- 信息安全师动态的安全

- 信息安全是无边界的安全

- 信息安全是非传统的安全

-

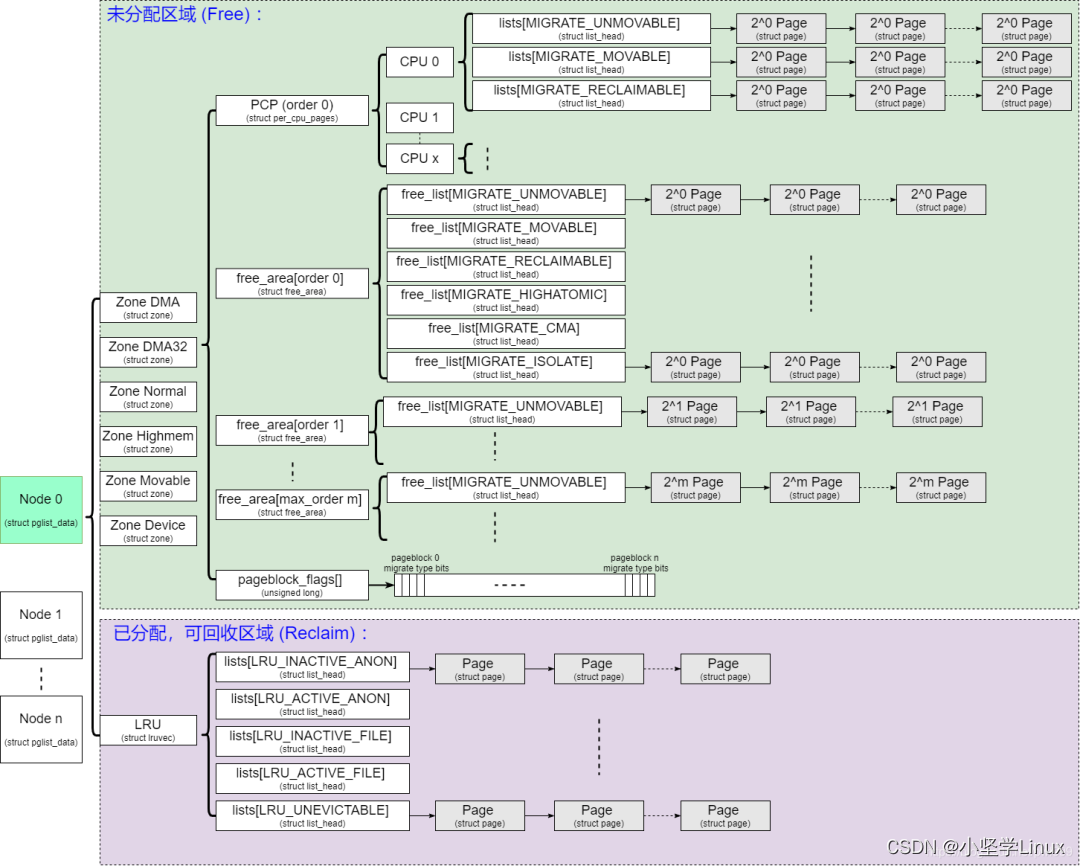

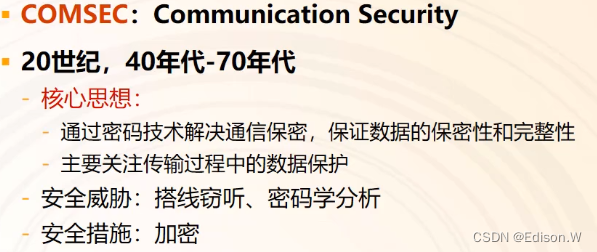

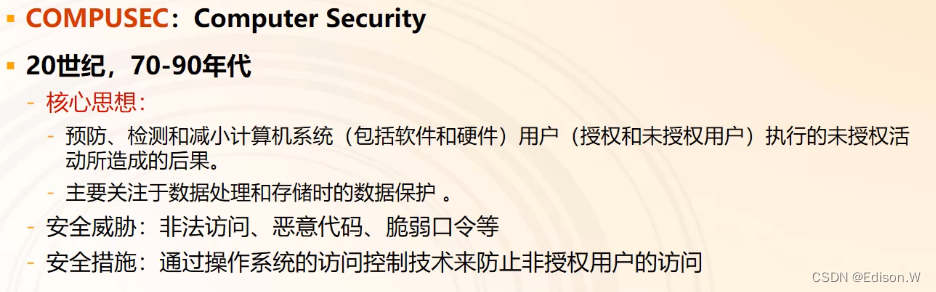

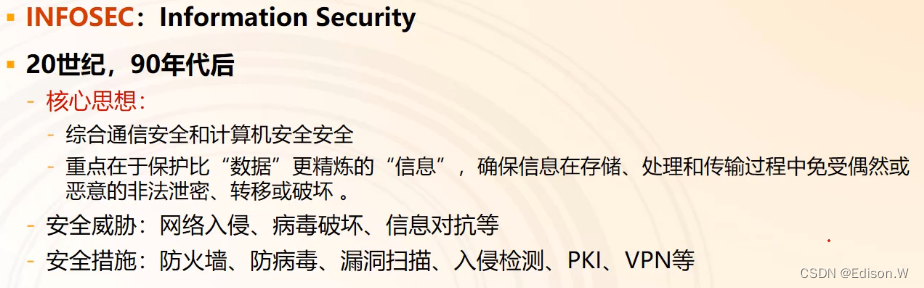

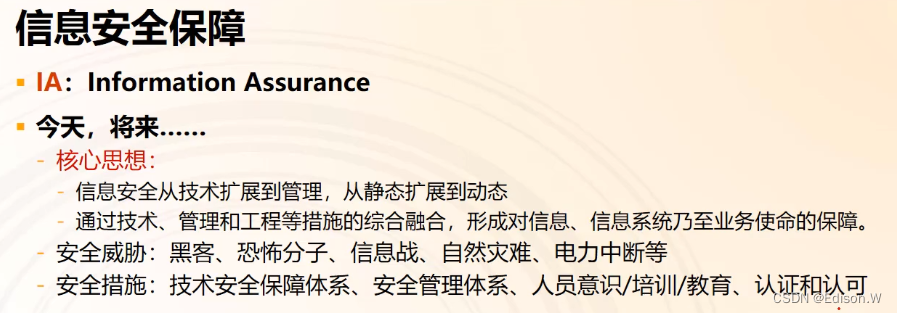

信息安全发展

- 通信、计算机、信息系统、信息安全保障、网络空间等安全。

-

网络空间安全

- 学科、应用和物理范围上扩展;

- 防御情报威慑三位一体的安全

- 威胁情报和态势感知

-

信息安全发展阶段

-

通信安全

-

计算机安全

-

信息系统安全

- 信息安全保障

信息安全保障概念与模型

基于时间的PDR模型

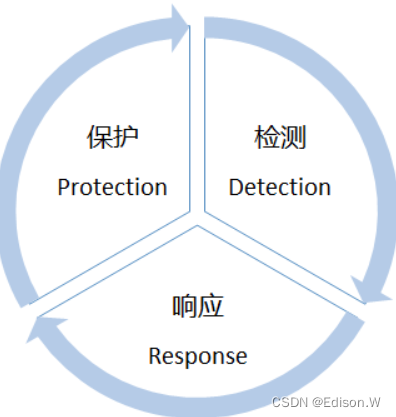

- 保护-检测-响应( Protection-Detection-Response, PDR )模型是信息安全保障工作中常用的模型,是最早体现主动防御思想的一种网络安全模型,其思想是承认信息系统中漏洞的存在,正视信息系统面临的威胁,通过采取适度防护、加强检测工作、落实对安全事件的响应、建立对威胁的防护来保障系统的安全。

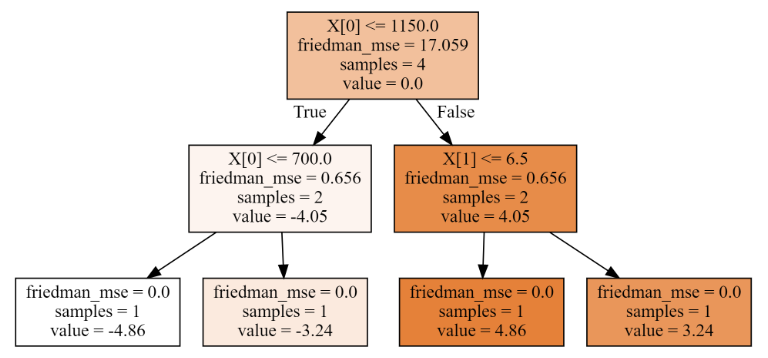

模型图如下图所示:

P-protection,保护就是采用一切可能的措施来保护网络、系统以及信息的安全。通常采用的技术及方法主要包括加密、认证、访问控制、防火墙及防病毒等。

D-detect,检测可以了解和评估网络和系统的安全状态,为安全防护和安全响应提供依据。常用的检测技术主要包括入侵检测、漏洞检测及网络扫描等技术。

R-response,应急响应在安全模型中占有重要地位,是解决安全问题的最有效办法。解决安全问题就是解决紧急响应和异常处理问题,因此,建立应急响应机制,形成快速安全响应的能力,对网络和系统至关重要。

PDR模型直观、实用,建立了一个所谓的基于时间的可证明的安全模型,定义了防护时间Pt(攻击者发起攻击时,保护系统不被攻破的时间)、检测时间Dt(从发起攻击到检测到攻击的时间)和响应时间Rt(从发现攻击到做出有效响应的时间)3个概念,并给出了评定系统安全的计算方式,当Pt>Dt+Rt时,即认为系统是安全的,也就是说,如果在攻击者攻破系统之前发现并阻止了攻击的行为,那么系统就是安全的。

局限性:系统的Pt、Dt、Rt 很难准确定义,面对不同攻击者和不同种类的攻击,这些时间都是变化的,其实还是不能有效证明-一个系统是否安全。并且该模型对系统的安全隐患和安全措施采取相对固定的前提假设,难于适应网络安全环境的快速变化。

- 思想:承认漏洞、正式威胁、适度防护、加强检测、落实反应、建立威慑

PPDR模型(时间)

1)组成:策略(P)、防护(P)、检测(D)和响应(R)。

2)思想:填充安全间隙,安全在时间上连续性、动态性和有效性。

3)公式:Pt>攻击时间>Dt+Rt, Et={(Dt+Rt)- Pt}<=0

- 其中Pt=防护时间(有效防御攻击的时间),Dt=检测时间(发起攻击到检测的时间),Rt=响应时间(检测到攻击到处理完成时间),Et=暴露时间

- 如果,Pt>Dt+Rt,那么系统是安全的

- 如果,Pt<Dt+Rt,那么Et=(Dt+Rt)-Pt

- PPDR模型(时间)

1)组成:策略(P)、防护(P)、检测(D)和响应(R)。

2)思想:填充安全间隙,安全在时间上连续性、动态性和有效性。

3)公式:Pt>攻击时间>Dt+Rt, Et={(Dt+Rt)- Pt}<=0;

4)策略(Policy):模型的核心,所有的防护、检测和响应都是依据安全策略实施的。安全策略一般由总体安全策略和具体安全策略两部分组成。

保护(Protection):保护是根据系统可能出现的安全问题而采取的预防措施,这些措施通过传统的静态安全技术实现。采用的防护技术通常包括数据加密、身份认证、访问控制、授权和虚拟专用网(VPN)技术、防火墙、安全扫描和数据备份等。

检测(Detection):当攻击者穿透防护系统时,检测功能就发挥作用,与防护系统形成互补。检测是动态响应的依据。

响应(Response):系统一旦检测到人侵,响应系统就开始工作,进行事件处理。响应包括应急响应和恢复处理,恢复处理又包括系统恢复和信息恢复。

区别:

| PDR | PPDR | |

|---|---|---|

| 意义 | 最早体现主动防御思想的一种网络安全模型 | 是动态网络是安全体系的代表模型,动态安全模型的雏形 |

| 组成 | 保护-检测-响应( Protection-Detection-Response, PDR ) | 策略-保护检测-响应模型( Policy-Protection-Detection-Response, PPDR ) |

| 特点 | PDR模型建立了一个所谓的基于时间的可证明的安全模型,定义了:防护时间Pt (黑客发起攻击时,保护系统不被攻破的时间)、检测时间Dt (从发起攻击到检测到攻击的时间)和响应时间Rt (从发现攻击到作出有效响应的时间)。当Pt>Dt+Rt时,即认为系统是安全的,也就是说,如果在黑客攻破系统之前发现并阻止了黑客的行为,那么系统就是安全的。 | 给出了安全一个全新的定义:“即使的检测盒恢复就是安全”而且,这样的定义为安全问题的解决给出了明确的方向:提高系统的防护时间Pt,降低检测时间。Dt和响应时间Rt |

| 局限性 | 系统的Pt、Dt、Rt很难准确定义,面对不同攻击者和不同种类的攻击,这些时间都是变化的,其实还是不能有效证明一个系统是否安全。并且该模型对系统的安全隐患和安全措施采取相对固定的前提假设,难于适应网络安全环境的快速变化 | 忽略了内在的变化因素,如人员的流动、人员的素质和策略贯彻的不稳定性。系统本身安全能力的增强、系统和真个网络的优化,以及人员在系统中最重要角色的素质提升,都是该安全系统没有考虑到的问题。 |

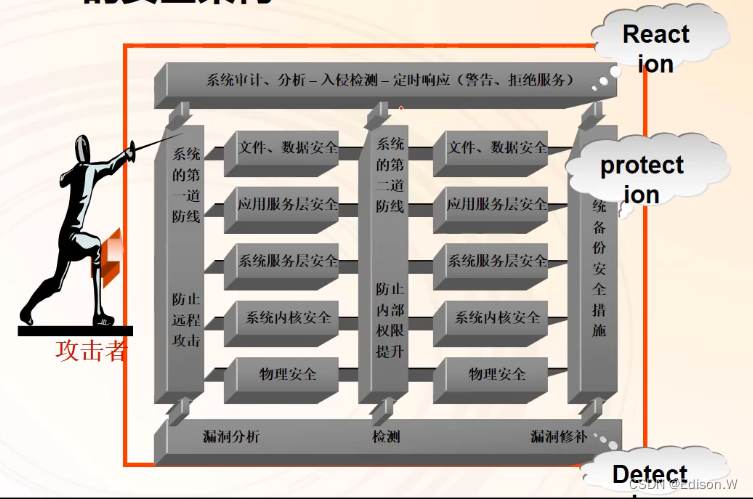

IATF模型–深度防御保障模型(空间)

有美国国家安全局(NSA)栈顶,温保护美国政府和工业界的信息与信息技术设施提供技术指南。

IATF的代表理论为“深度防御”

1)思想:深度防御。

2)要素:人、技术、操作。

3)四个方面:计算环境、网络边界、网络基础设施、支撑性基础设施。

信息安全保障实践

我国信息安全保障实践

关键基础设施仍是信息安全保障的最核心内容

各国信息安全保障

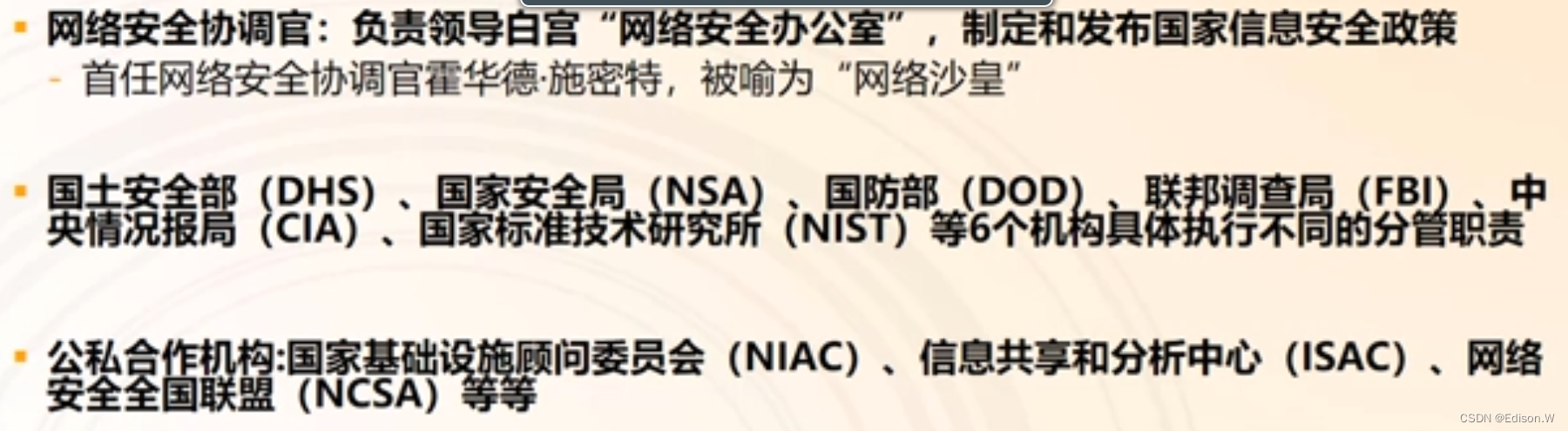

- 美国信息安全保障组织机构

- 英国

跟紧美国,注重信息安全标准组织建设,注重标准向海外推广,积极参见国际信息安全标准制定 - 德国

第一个建立电子政务标准,注重极限安全防御 - 法国

强化四大安全目标(领导同意、政府通信、反攻击能力、信息安全纳入安全政策范围) - 俄罗斯

注重测评

分级管理

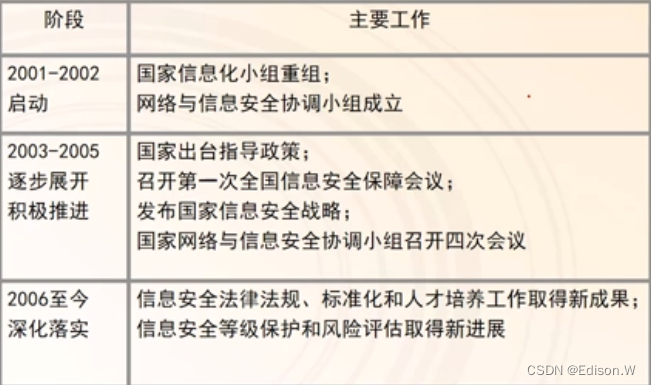

我国信息安全保障工作发展阶段

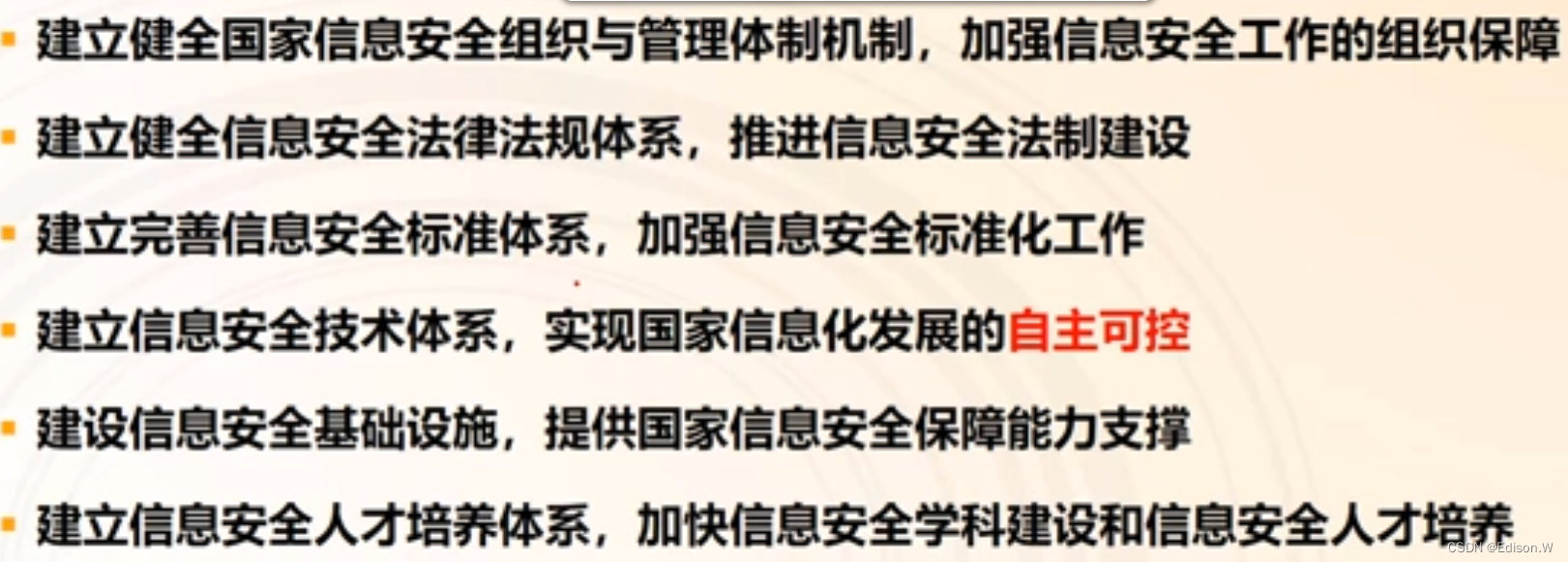

我国信息安全保障体系