目前我们使用的访问控制授权方案,主要有以下4种:

DAC自主访问控制

ACL 访问控制列表

MAC强制访问控制

RBAC 基于角色的访问控制

笔者将拆解和分析这4种权限管理方案的逻辑,并告诉你,这4种权限分别可以运用在什么样的场景中,以及它们应该怎么设计。

一、DAC自主访问控制

DAC(DiscretionaryAccess Control)自主访问控制方式:该模型针对每个用户指明能够访问的资源,对于不在指定的资源列表中的对象不允许访问。

《信息系统系项目管理师教程》(第3版)P656

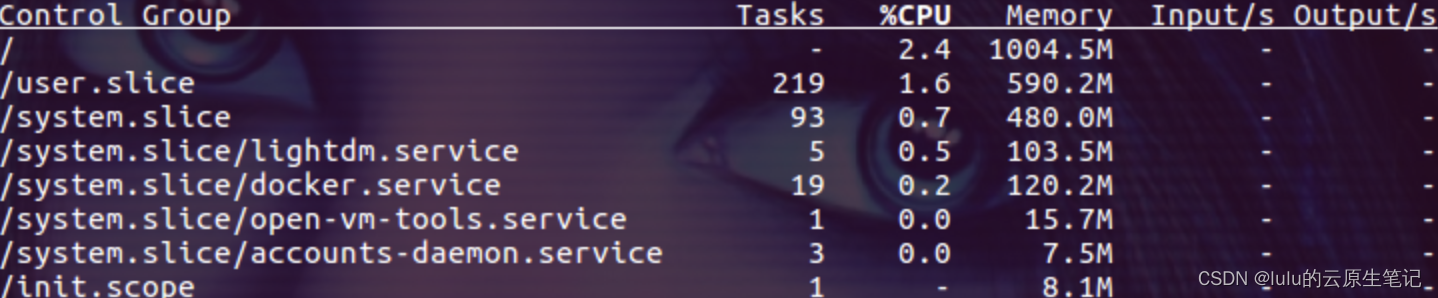

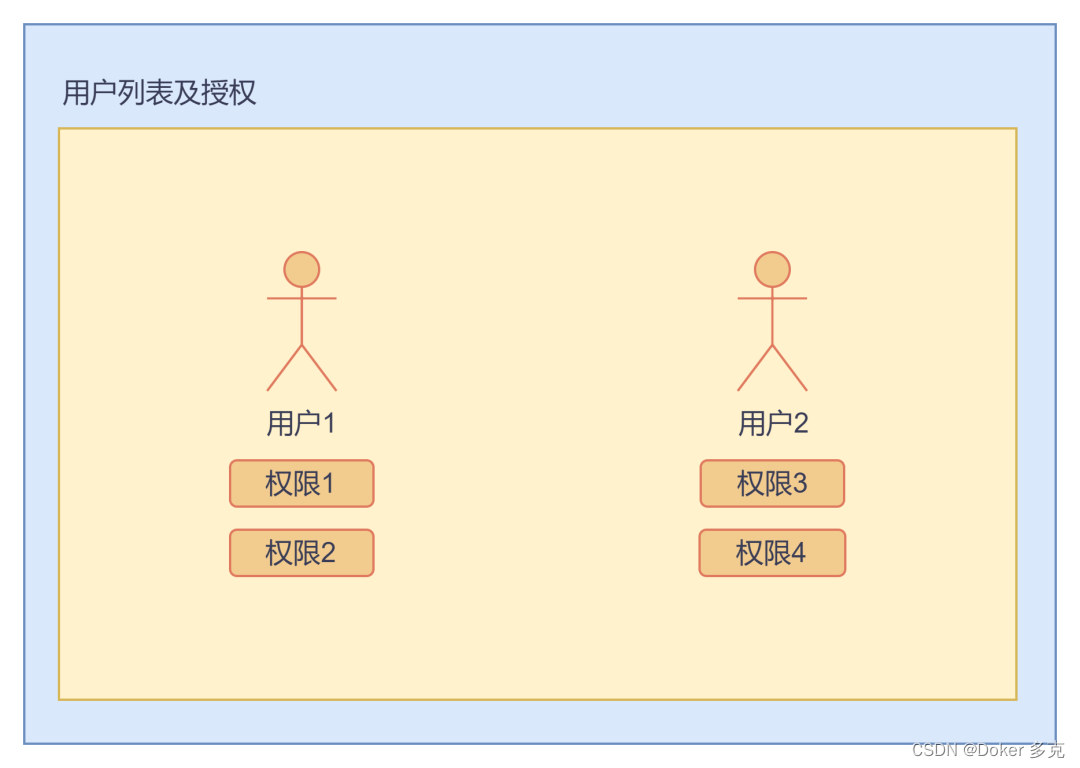

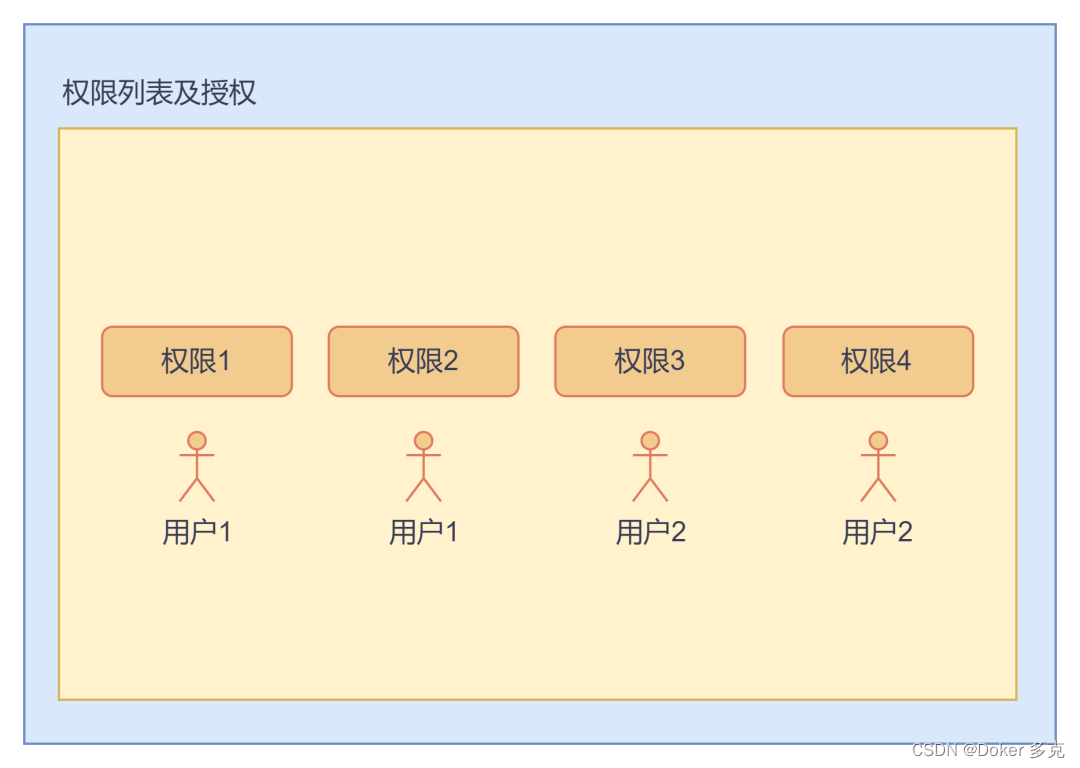

如上图所示,我们假设有两名用户(用户1、用户2)和4个权限(权限1~4),用户1指明能够访问权限1和权限2,用户2指明能够访问权限3和权限4,授权成立之后就会出现如下的情况:

用户1可以正常访问权限1和权限2,但是如果想访问权限3或权限4,由于自身权限列表中没有这2个权限,所以不允许访问;用户2也是相同道理,可以访问权限3和权限4,但无法访问权限1和权限2。

这种授权方式适用于用户少权限多的场景,常见于网盘的资源分享中.

用过网盘的人都知道,网盘的分享功能就是选择想要分享的文件,点击分享,这个时候会生成分享链接,而这个分享链接,其实就是一个“用户对象”,这个“用户对象”指定了可以访问我们所选取的文件,这样当我们把链接分享出去的时候,打开链接的人就可以看到我们所选取的文件,但对于我们没有选取的网盘内的其他文件,是无法看到的。

同理,这个时候如果我选取另外的文件并创建新的分享链接,则等同于创建了一个新的“用户对象”,虽然新的分享链接中的文件可能与之前的分享链接中的文件重叠甚至完全相同,但是访问的时候,本质上还是根据不同的“用户对象”访问他们被指定允许访问的资源。

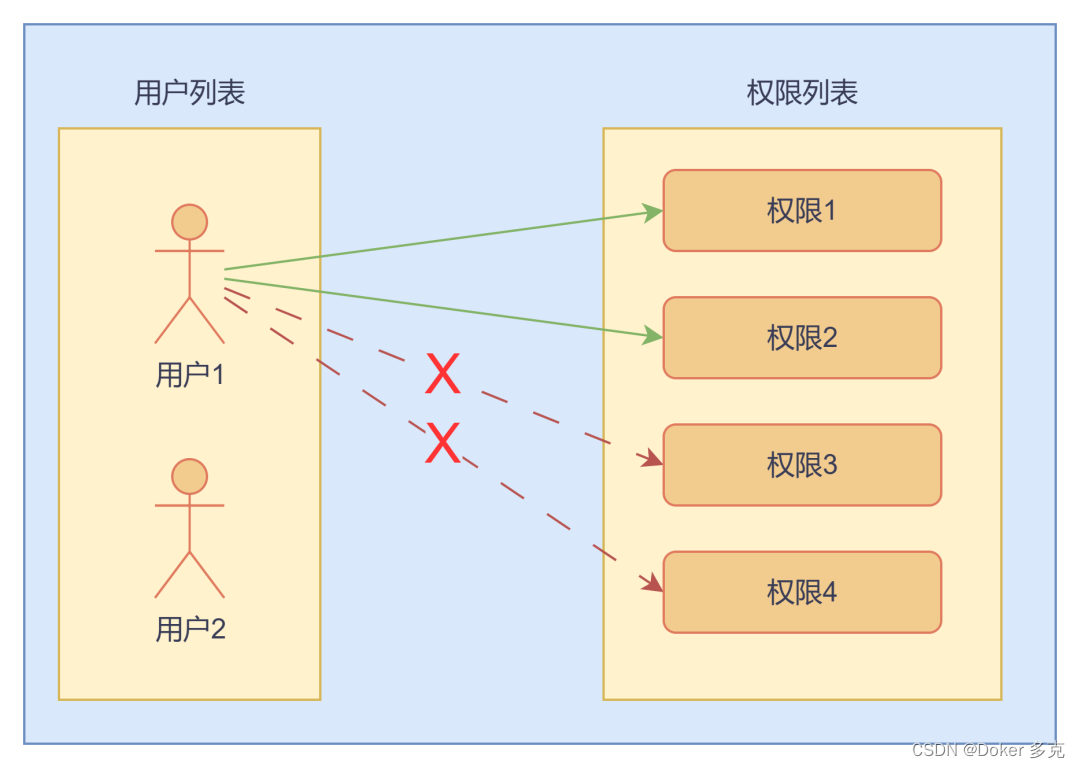

二、ACL 访问控制列表

ACL(AccessControlList)访问控制列表方式:该模型是目前应用最多的方式。目标资源拥有访问权限列表,指明允许哪些用户访问。如果某个用户不在访问控制列表中,则不允许该用户访问这个资源。

《信息系统系项目管理师教程》(第3版)P656

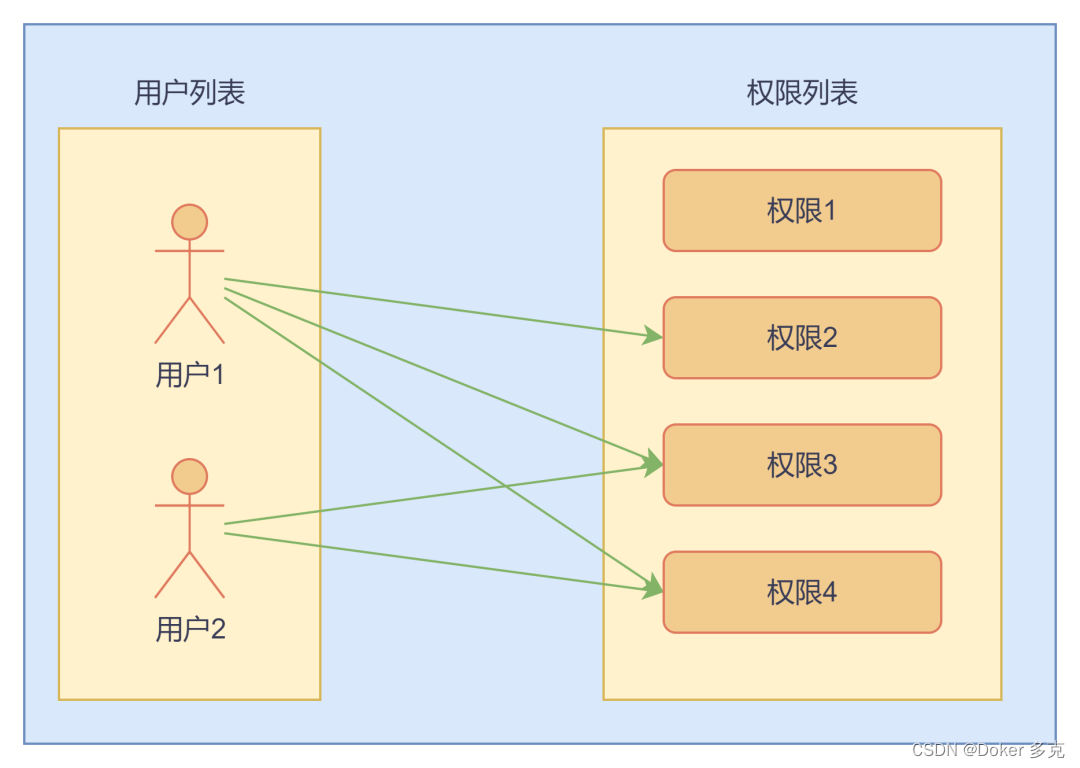

从定义上来看,这种授权方式跟上一种授权方式本质是一样的,但是授权的逻辑相反。

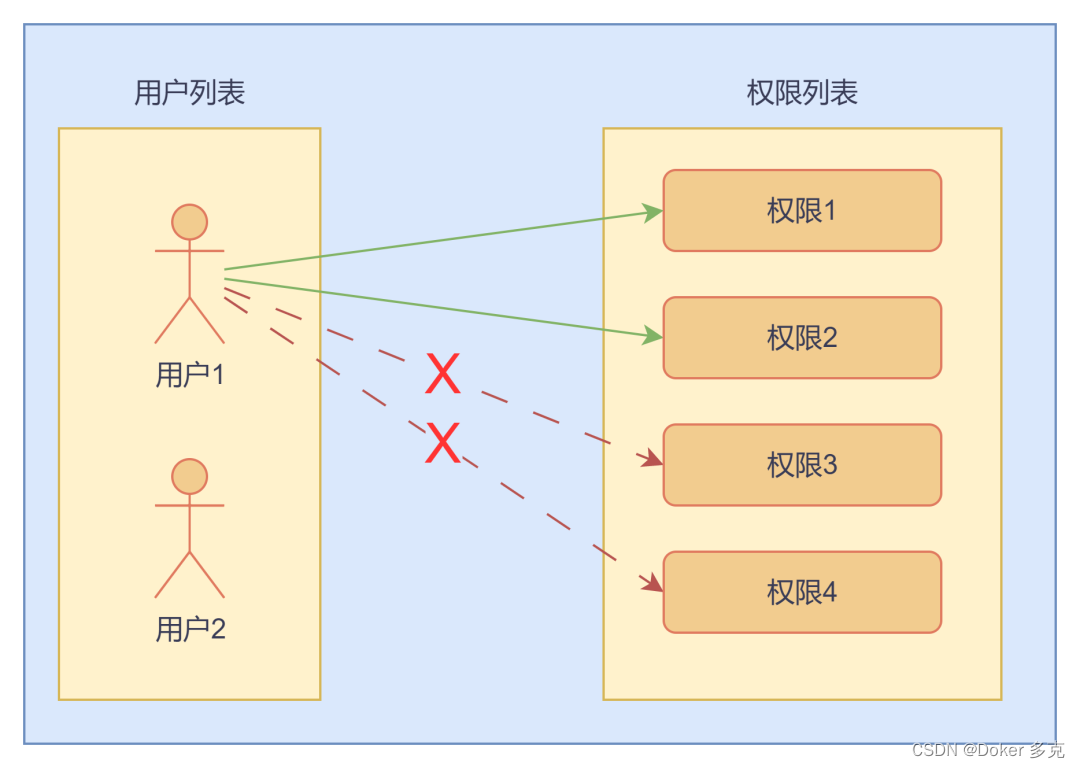

如上图,权限1和权限2分别指明允许用户1访问,权限3和权限4分别指明允许用户2访问。同样的,如果用户1想要访问没有被授权的权限3和权限4的时候,便访问不了。

这种授权方式与上一种授权方式适用的场景相反,更适用于权限少用户多的场景,常用于“抄送”功能中,比如发邮件时候的抄送功能,或者 OA 系统审批后的抄送功能,添加抄送人的过程其实就是针对当前的这个权限(邮件或审批单)指明允许哪些用户访问的过程。

三、MAC 强制访问控制

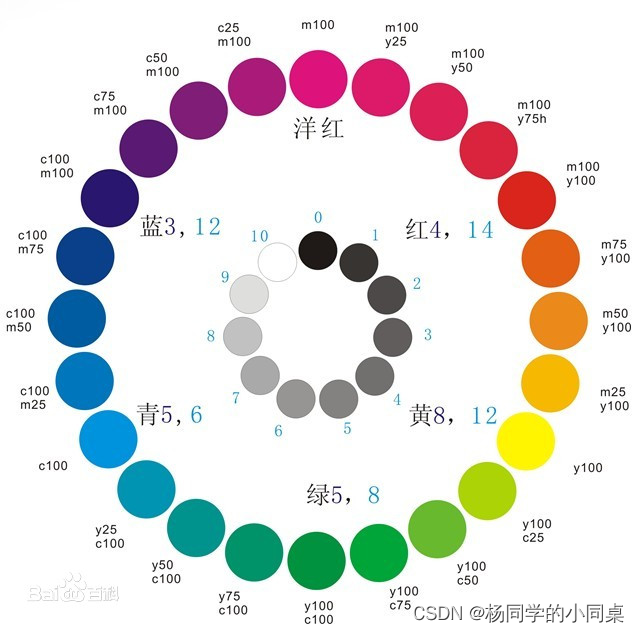

MAC(MandatoryAccess Control)强制访问控制方式,该模型在军事和安全部门中应用较多,目标具有一个包含等级的安全标签(如:不保密、限制、秘密、机密、绝密);访问者拥有包含等级列表的许可,其中定义了可以访问哪个级别的目标:例如允许访问秘密级信息,这时,秘密级、限制级和不保密级的信息是允许访问的,但机密和绝密级信息不允许访问。

《信息系统系项目管理师教程》(第3版)P656

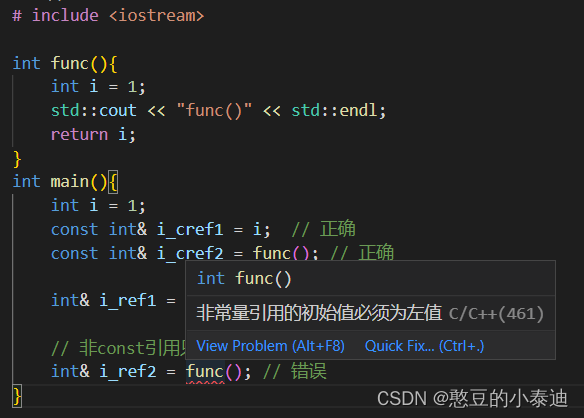

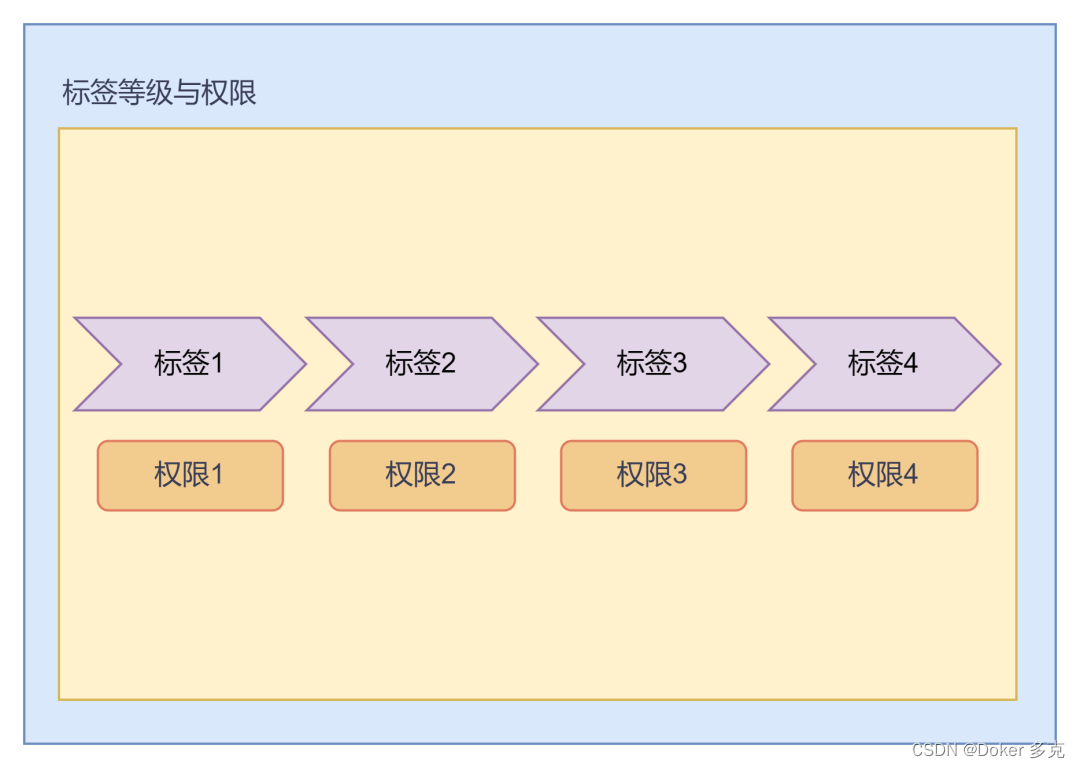

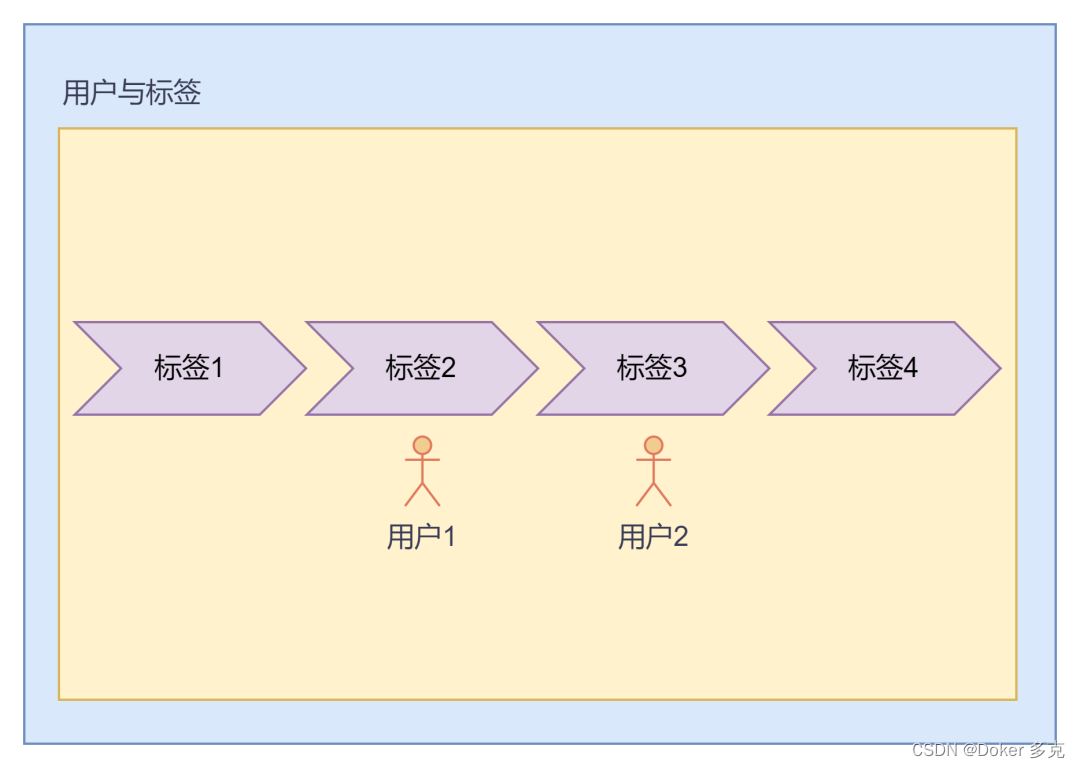

如上图,假设有4个标签,标签1~4分别对应权限1~4(实际设计中,一个标签可能对应多个权限),标签等级为:标签1 > 标签2 >标签3 > 标签4,如果定义了用户1为标签2,用户2为标签3,如下:

则有:

如上,用户1可以访问标签2及其等级以下的权限(权限2、3、4),用户2可以访问标签3及其等级以下的权限(权限3、4)。

如上文所述,“该模型在军事和安全部门中应用较多”,因此在我们平时的产品中比较少接触到,接下来我随便画画,根据上文的定义尝试分析一下这个权限在做产品时可以怎么设计。

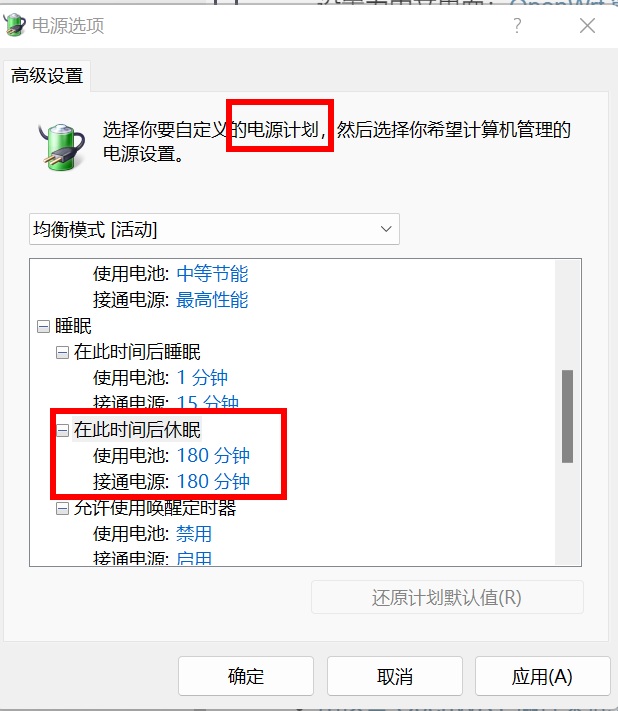

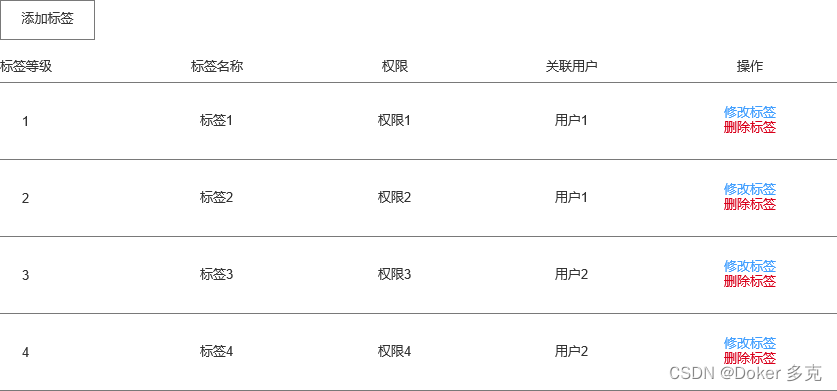

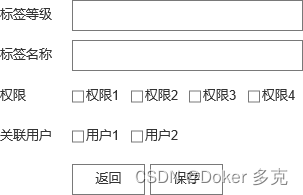

首先需要有设计一个“标签管理”页面:

标签需要有等级关系,等级可以手动输入,但注意等级不能相同,保存后如需调整等级,注意调整前需做好二次确认,一旦标签等级调整,意味着权限也会跟着变化,当标签从低等级往高等级调整时,会给已关联的用户释放更多的权限;删除标签时,如果标签已关联了用户,需要求取消用户关联,否则删除后,所关联的用户将失去所有权限,无法正常访问。

接着需要一个“标签编辑”页:

注意这里的等级不能与其他已添加的标签等级相同,标签名称原则上也不能相同,权限中,已经被其他标签关联的权限需要隐藏或不允许选择,否则如果一个高级别的标签跟一个低级别的标签都关联了同一个权限,这样根据等级授权就没有意义了;

把关联用户也放在标签管理页,是因为标签与用户是一对多的关系,这样配置起来效率更高,同样需要注意,已关联了标签的用户这里需要隐藏或不允许选择,也可以在用户管理页面增加关联用户标签的设计。

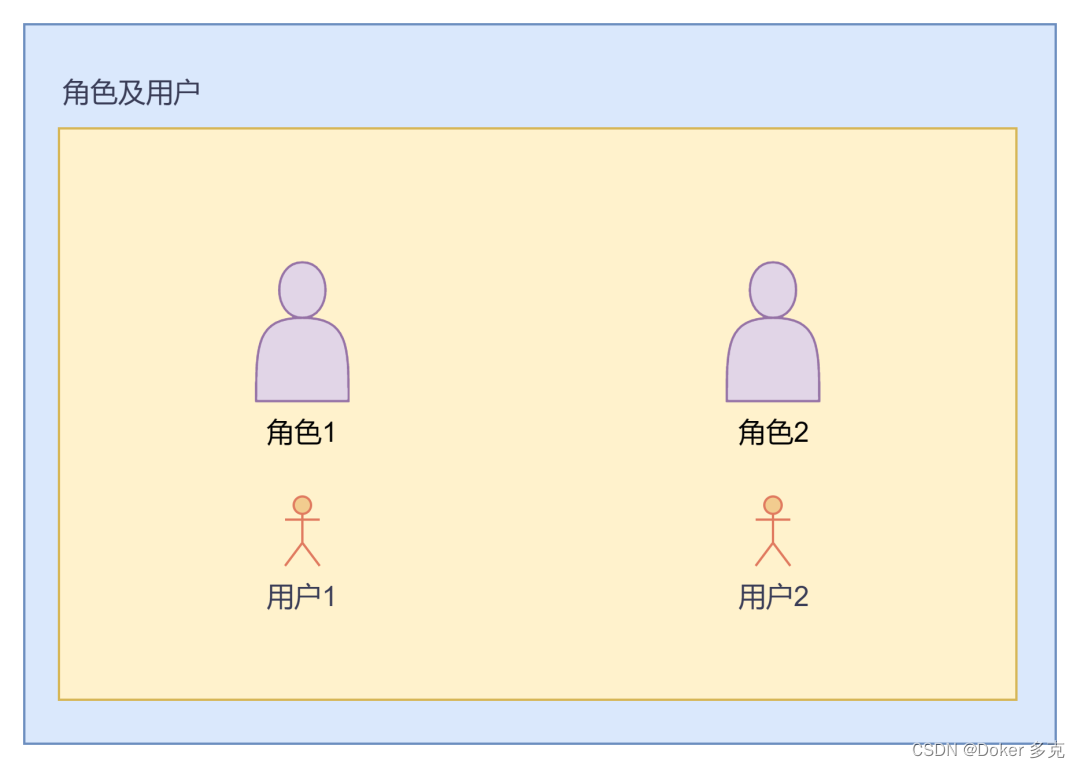

四、RBAC 基于角色的访问控制

RBAC(Role-BasedAccess Control)基于角色的访问控制方式:该模型首先定义一些组织内的角色,如局长、科长、职员;再根据管理规定给这些角色分配相应的权限,最后对组织内的每个人根据具体业务和职位分配一个或多个角色。

《信息系统系项目管理师教程》(第3版)P656

这种可以说是目前绝大多数系统都在用的一种权限管理方式。

如上图,假设有两个角色,角色1分配权限1和权限2,角色2分配权限3和权限4,用户1、2分别属于角色1、2:

则:

用户1可以访问角色1所拥有的权限1、2。

这种权限管理方式相对于另外3种,更具灵活性,在常规的产品设计中,用户与角色一般是一对一关系,即一个用户只能对应一个角色,但为了增加灵活度,也有系统会设计成一对多关系,即一个用户可以对应多个角色,用户的权限等于所对应的角色权限的总和,甚至还发展出给用户单独授权的设计,就是在用户继承了角色所有权限的基础上,还可以额外再给指定的用户单独授权,这样这个用户就比其他同角色的用户拥有更多权限。

还是随便画画,说说这种权限管理怎么设计。

首先需要一个“角色管理”页面:

系统初始提供一个“超级管理员”角色,该角色拥有所有权限,不可修改,不可删除。

接着是添加角色并授权:

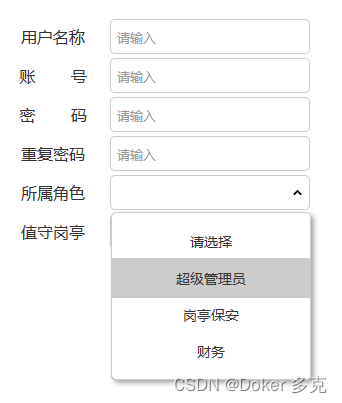

然后是添加用户,除了常规的账号信息,还需要给用户指定一个角色,由此获得相应权限:

在用户列表可以给用户单独授权:

好了,以上便是4种权限管理方式的分析和设计,希望对还没做过权限设计的你有参考价值,感谢阅读!

原文出自:人人都是产品经理