关于PICT

PICT是一款功能强大的信息收集和事件响应工具,该工具可以帮助广大研究人员在受感染的终端节点中收集各种信息,以辅助进行网络安全事件应急响应。这些数据可能不够完整,但确实能够捕捉到很多有价值的取证信息。如果你想要获取完整的取证数据,你可以尝试获取完整的内存转储数据,并导出整个驱动器的镜像。

工具运行机制

该工具由多个Python脚本组成,能够以两种形式收集数据。第一种为摘要文件的形式,包含Shell命令输出以及从数据库提取数据等。比如说,浏览器模块能够输出一个browser_extensions.txt文件,其中将包含Safari、Chrome和Firefox安装的所有浏览器插件摘要信息。

第二种则是从文件系统收集的完整文件,这些文件将存储在集合文件夹中的一个子文件夹中。

工具下载

由于该工具基于Python开发,因此我们首先需要在本地设备上安装并配置好Python环境。接下来,使用下列命令将该项目源码克隆至本地:

git clone https://github.com/thomasareed/pict.git

工具语句

工具脚本的运行非常简单,脚本只接收一个必要参数,通过一个JSON格式的配置脚本传递即可:

./pict.py -c /path/to/config.json

这个配置脚本将描述工具如何收集信息以及需要收集何种信息,脚本内容大致如下:

{

"collection_dest" : "~/Desktop/",

"all_users" : true,

"collectors" : {

"browser" : "BrowserExtCollector",

"persist" : "PersistenceCollector",

"suspicious" : "SuspiciousBehaviorCollector",

"browserhist" : "BrowserHistoryCollector",

"bash_config" : "BashConfigCollector",

"bash_hist" : "BashHistoryCollector",

"processes" : "ProcessCollector",

"network_config" : "NetworkConfigCollector",

"profiles" : "ProfileCollector",

"certs" : "TrustedCertCollector"

},

"settings" : {

"keepL*SData" : true,

"zipIt" : true

},

"moduleSettings" : {

"browser" : {

"collectArtifacts" : true

}

},

"unused" : {

"installs" : "InstallationCollector"

}

}

模块自定义开发

模块必须由一个包含Collector类(在collectors/collector.py中定义)的子类的文件组成,且必须存放在collectors文件夹中。新的Collector模块可以直接通过拷贝collectors/template.py文件来生成,并根据需要进行自定义开发。

def init(self, collectionPath, allUsers)

我们可以根据需要来从重写这个方法,且必须在自定义代码执行之前调用Collector.init()方法,即初始化工具的配置属性。

def printStartInfo(self)

这是一个非常简单的方法,但模块开始执行收集任务的时候会调用这个方法,它会尝试将各种数据和当前场景信息输出到STDOUT,以便广大研究人员了解当前的任务进展情况。

def applySettings(self, settingsDict)

该模块可以应用任何自定义配置,每一个模块都会有一个自定义的设置,其中的settingsDict必须传递给父类,以便Collection类能够获取到模块的设置信息。

def collect(self)

这个方法是模块的核心,每当收集任务开始执行时都会调用这个方法,它能够将收集到的信息写入到文件中,并完成数据收集任务。

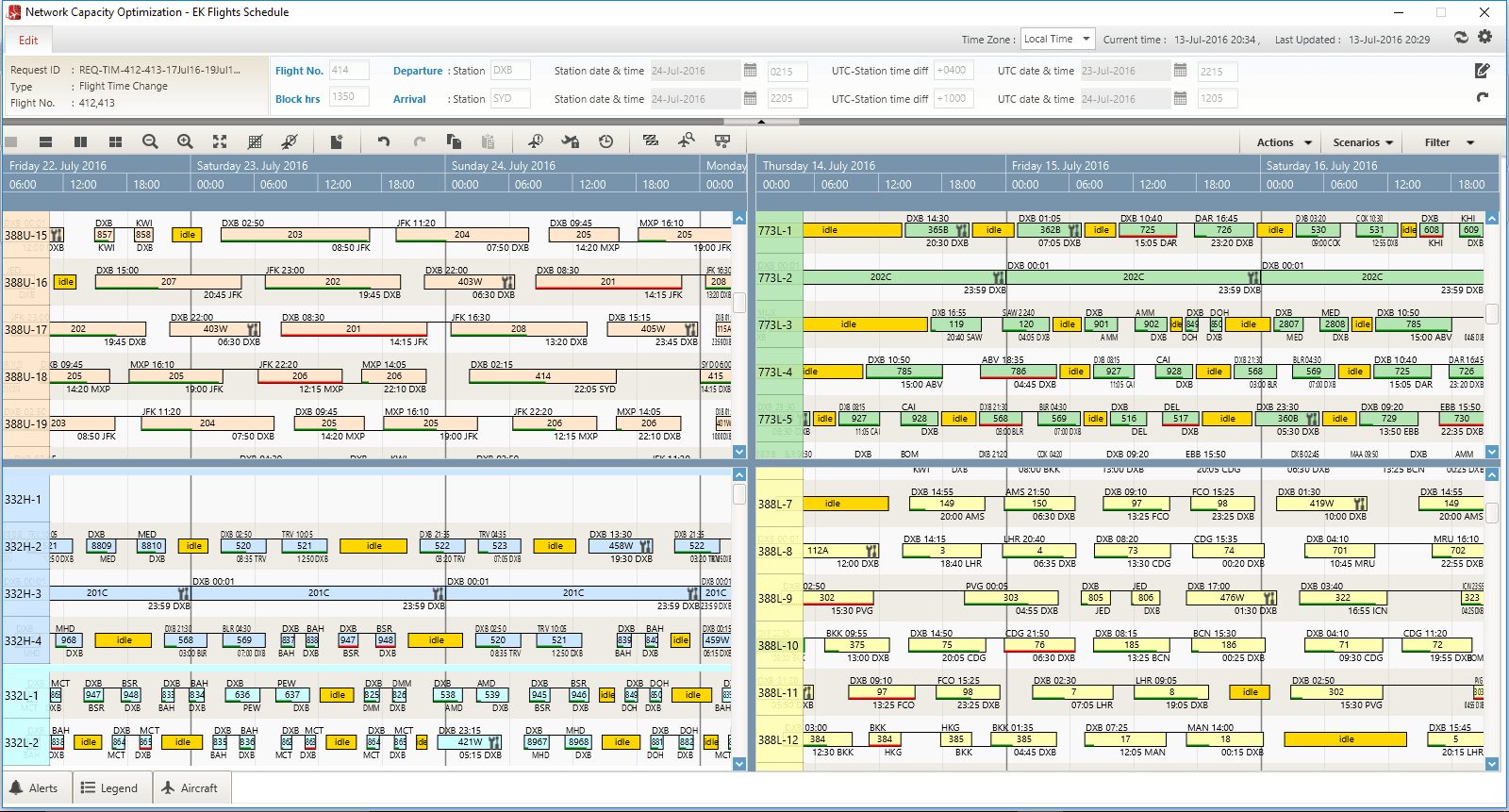

网络安全工程师企业级学习路线

这时候你当然需要一份系统性的学习路线

如图片过大被平台压缩导致看不清的话,可以在文末下载(无偿的),大家也可以一起学习交流一下。

一些我收集的网络安全自学入门书籍

一些我白嫖到的不错的视频教程:

上述资料【扫下方二维码】就可以领取了,无偿分享