目录

一、PKI相关概念

1.1 定义与核心功能

1.2 PKI 系统的组成

1.证书颁发机构(CA, Certificate Authority)

2.注册机构(RA, Registration Authority)

3.数字证书

1.3 PKI 的功能

1.4 PKI认证体系:

工作流程

1.5 优势与挑战

二、windows Server服务器上PKI(证书服务)配置

步骤一:服务器上安装CA服务器

1.查看服务器IP

2.安装IIS服务

3.安装CA证书

4.启动CA服务

步骤二:客户机用web方式申请证书和安装证书

1.客户机安装CA证书

2.申请web浏览器证书

3.用证书服务器给用户颁发证书

4.给客户机上的用户安装颁发的web服务器证书.

步骤三:证书查看及吊销

1.查看安装的web浏览器证书

2.查看“受信任的根证书颁发机构”下的“证书”

3.吊销证书如下:

一、PKI相关概念

1.1 定义与核心功能

PKI(Public Key Infrastructure)即公钥基础设施,是一种基于非对称加密技术(公钥密码)的安全框架,通过数字证书、加密算法和可信第三方机构(如证书颁发机构CA),为网络通信提供身份验证、数据加密、完整性保护及不可否认性服务。其核心目标是解决开放网络中的身份信任问题,确保数据在传输过程中的机密性、真实性和完整性。

1.2 PKI 系统的组成

PKI体系由以下关键组件构成

1.证书颁发机构(CA, Certificate Authority)

是 PKI 的核心,负责接收、审核和颁发数字证书,对证书的真实性和可靠性进行担保。

- 根CA(Root CA):信任链的起点,自签名证书,预装在操作系统或浏览器中。

- 中间CA:由根CA签发,分担证书签发任务,增强安全性。

2.注册机构(RA, Registration Authority)

作为 CA 和用户之间的桥梁,负责收集用户的注册信息,对用户身份进行初步审核,减轻 CA 的负担,提高认证效率。即辅助CA验证用户身份(如企业邮箱、域名所有权),审核证书申请,不直接签发证书。

3.数字证书

是一种由 CA 颁发的电子文件,它将用户的身份信息与用户的公钥绑定在一起,用于证明用户身份的真实性和公钥的合法性。

- 内容:包含证书版本、序列号、签名算法、颁发者、有效期、主体、公钥等信息。

4.证书吊销列表(CRL)与在线证书状态协议(OCSP)

- CRL:定期发布的被吊销证书列表,供用户查询。

- OCSP:实时查询证书状态,替代CRL,提高验证效率。

- 5.证书库

是存放数字证书的数据库,提供证书的存储、检索和查询服务,方便用户获取他人的证书及相关信息。

6.密钥管理系统

负责密钥的生成、存储、分发、更新和销毁等管理工作,确保密钥的安全性和可用性。

7.应用接口

为各种应用系统提供与 PKI 交互的接口,使应用系统能够方便地集成 PKI 的安全功能,如加密、解密、数字签名和身份认证等。

1.3 PKI 的功能

1.身份认证

通过数字证书验证用户的身份,确保通信双方的身份真实可靠,防止身份假冒和欺骗。

2.数据加密

利用公钥加密技术对敏感数据进行加密,只有拥有相应私钥的接收方才能解密,保证数据的保密性。

3.数字签名

用户使用自己的私钥对数据进行签名,接收方可以通过验证签名来确认数据的来源和完整性,防止数据被篡改和伪造。

4.密钥管理

PKI 提供了一套完整的密钥管理机制,包括密钥的生成、分发、更新和销毁等,确保密钥的安全使用。

1.4 PKI认证体系:

工作流程

1.证书申请

用户生成密钥对,提交包含公钥和身份信息的证书签名请求(CSR)给RA。

2.身份验证

RA审核用户身份(如政府ID、域名验证),将CSR转发给CA。

3.证书颁发

CA审核后,用私钥对CSR签名,生成数字证书(X.509格式),用户下载并安装证书。

4.证书使用与验证

通信双方交换证书,通过CRL或OCSP验证有效性,使用公钥加密、私钥解密进行安全通信。

1.5 优势与挑战

优势:

- 安全性高:基于非对称加密,私钥不传输,难以破解。

- 简化密钥管理:CA集中管理证书,用户无需自行分发公钥。

- 支持大规模应用:适用于金融、政务、医疗等高安全需求领域。

挑战:

- 证书管理复杂:需维护证书生命周期(颁发、更新、吊销)。

- 安全风险:私钥泄露可能导致身份伪造,证书吊销不及时影响安全性。

二、windows Server服务器上PKI(证书服务)配置

环境:

服务机:Windows Server 2003

客户机:Windows XP

步骤一:服务器上安装CA服务器

1.查看服务器IP

打开Windows server2003,win+R 输入cmd进入终端,输入ipconfig查看当前的IP地址:192.168.127.139和子网掩码:255.255.255.0

2.安装IIS服务

- 开始——控制面板——添加或删除程序

- 点击左侧“添加、删除Windows组件(A)”,在弹出的“Windows组件向导”中找到并单击[应用程序服务器],双击.在[应用程序服务器的子组件]中,单击[Internet信息服务(IIS)],然后点“确定”,然后点击“下一步”,安装完成后点击“完成”即可

3.安装CA证书

- windows组件向导——组件——勾选“证书服务”

- 选择“独立根CA”,点击“下一步”

- 输入一个公用名称,下一步选择证书数据库和日志的存放地址

4.启动CA服务

Win+R输入“mmc”进入控制台,点击“文件”添加管理单元,“添加/删除管理单元”——“添加”——勾选“证书颁发机构”

如图显示则CA服务成功启用

步骤二:客户机用web方式申请证书和安装证书

1.客户机安装CA证书

- 打开WindowsXP客户机,在客户机上打开IE浏览器,并在地址栏“http://192.168.127.139/certsrv”,选“下载证书,证书链或CRL”

再选安装CA证书

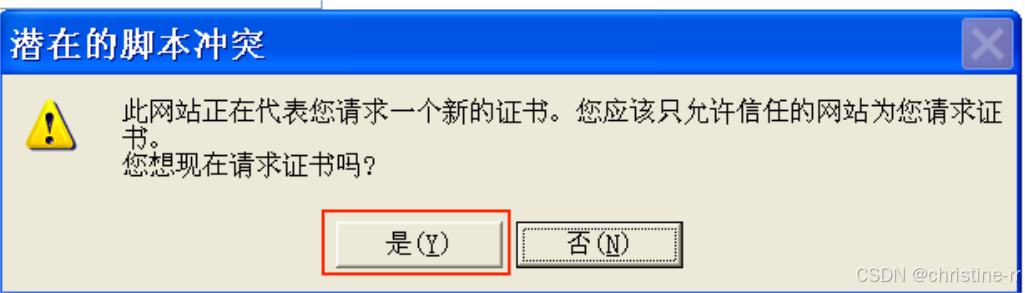

出现如下,选择“是”

- 安装CA证书链后,客户机上的已登陆用户就会信任此CA服务器(证书服务器Windows Server2003)

2.申请web浏览器证书

- 向CA服务器申请web浏览器证书,在客户机上先回证书服务首页,如图选“申请一个证书”

- 选择“web浏览器证书”,然后添加自己个人信息

- 提交信息后出现:

申请成功:ID为2

3.用证书服务器给用户颁发证书

回到Windows Server2003证书服务器上,在挂起的申请上颁发证书

4.给客户机上的用户安装颁发的web服务器证书.

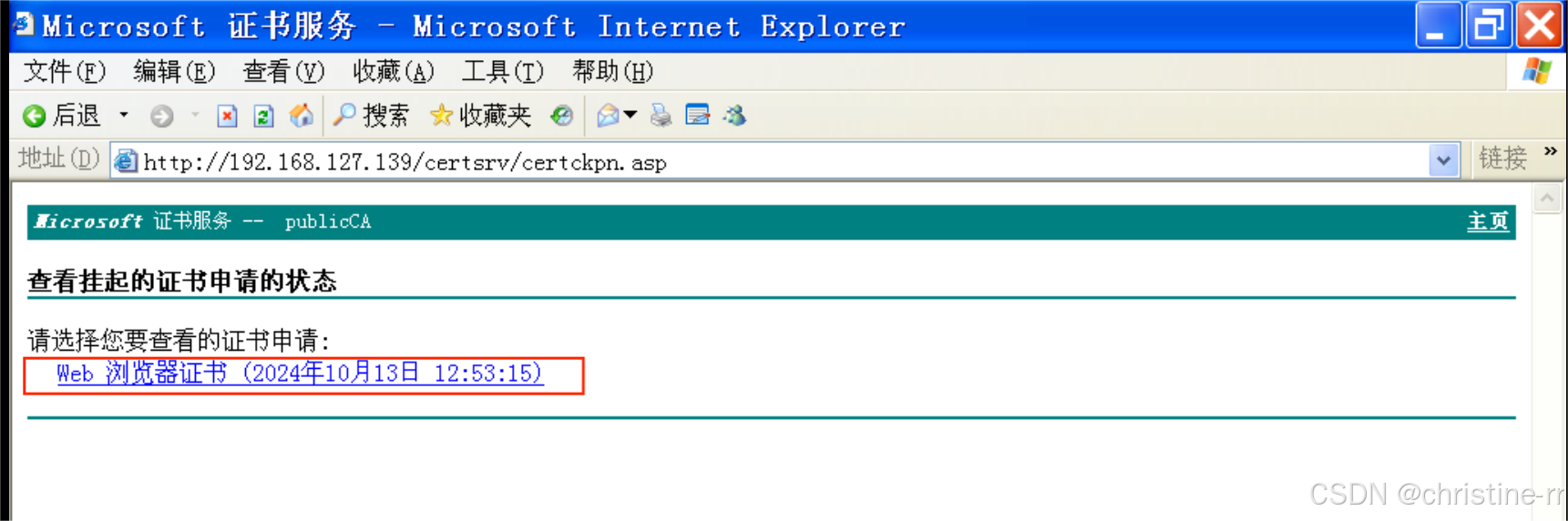

- 在回到客户机上打开IE在地址栏输入“http://192.168.1127.139/certsrv”选“查看挂起的证书申请的状态”

- 查看web浏览器证书

- 安装此证书

- 信任此网站

- 如下图说明证书以安装成功!

步骤三:证书查看及吊销

1.查看安装的web浏览器证书

- Win+R输入mmc,打开Windows XP控制台,点击左上角“文件”——“添加/删除管理单元”——“添加”——“证书”——“我的用户账户”——下一步——确定

- 在此时个人证书可以看到安装的web浏览器证书

2.查看“受信任的根证书颁发机构”下的“证书”

如图所示,可以看到刚刚颁发的证书:

3.吊销证书如下:

在Windows Server2003的根CA服务器上win+R打开“mmc”控制台右击“颁发的证书”吊销如图