下载靶机,可以看到靶机地址

在kali上扫描靶机的端口和目录文件

访问:http://192.168.247.146/test.php,他提示我们参数缺失

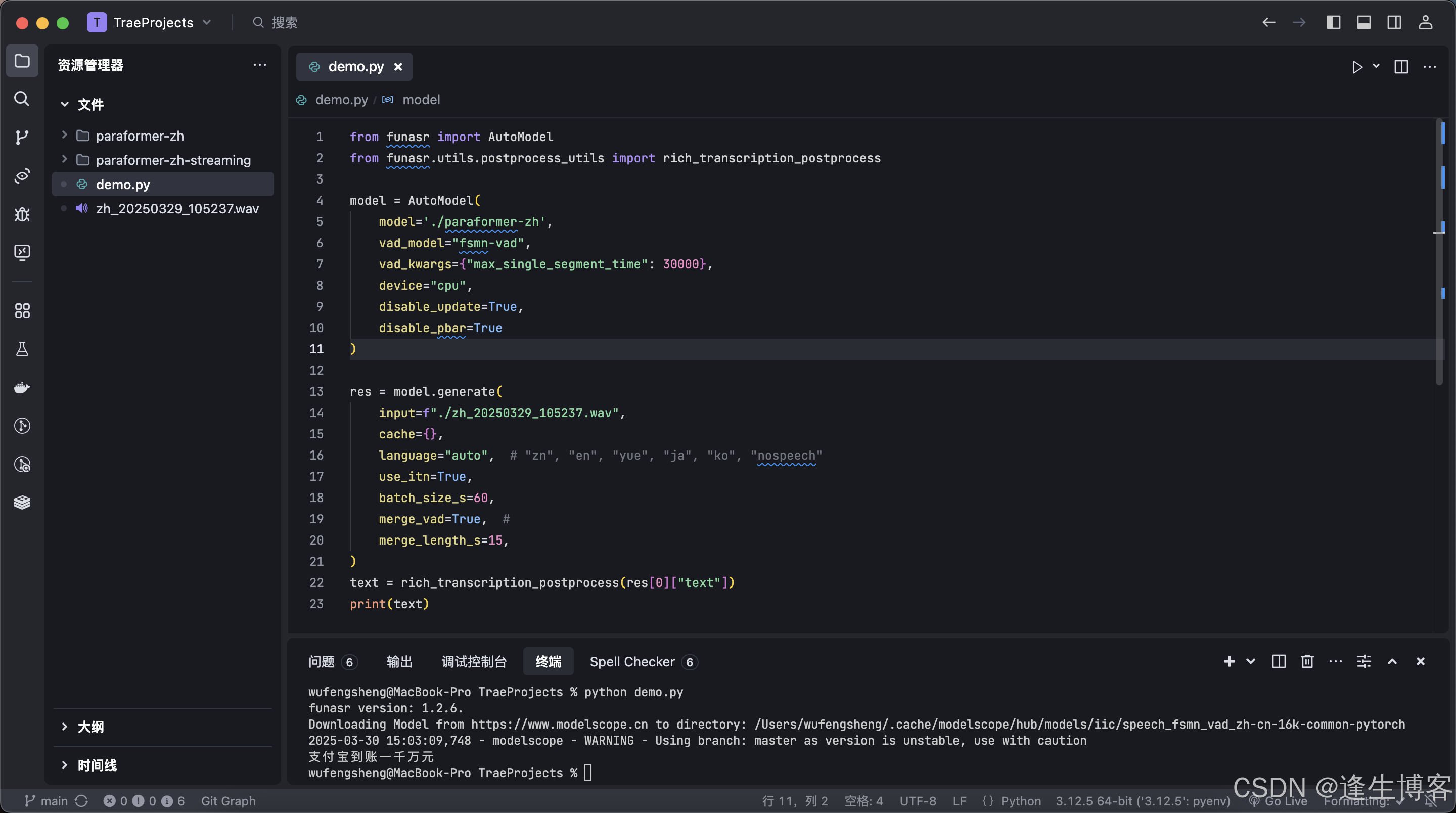

我们爆破一下他的参数

使用kali自带的fuzz

FUZZ就是插入参数的位置

-w 指定字典文件

wfuzz -u "http://192.168.247.146/test.php?FUZZ" -w /root/Desktop/1.txt

可以自己找一个字典

尝试给参数/etc/passwd,发现正常回显了,是一个文件包含的漏洞.

尝试给参数/etc/passwd,发现正常回显了,是一个文件包含的漏洞.

我们在这里尝试利用文件包含来把qiu的ssh私钥显示出来使用

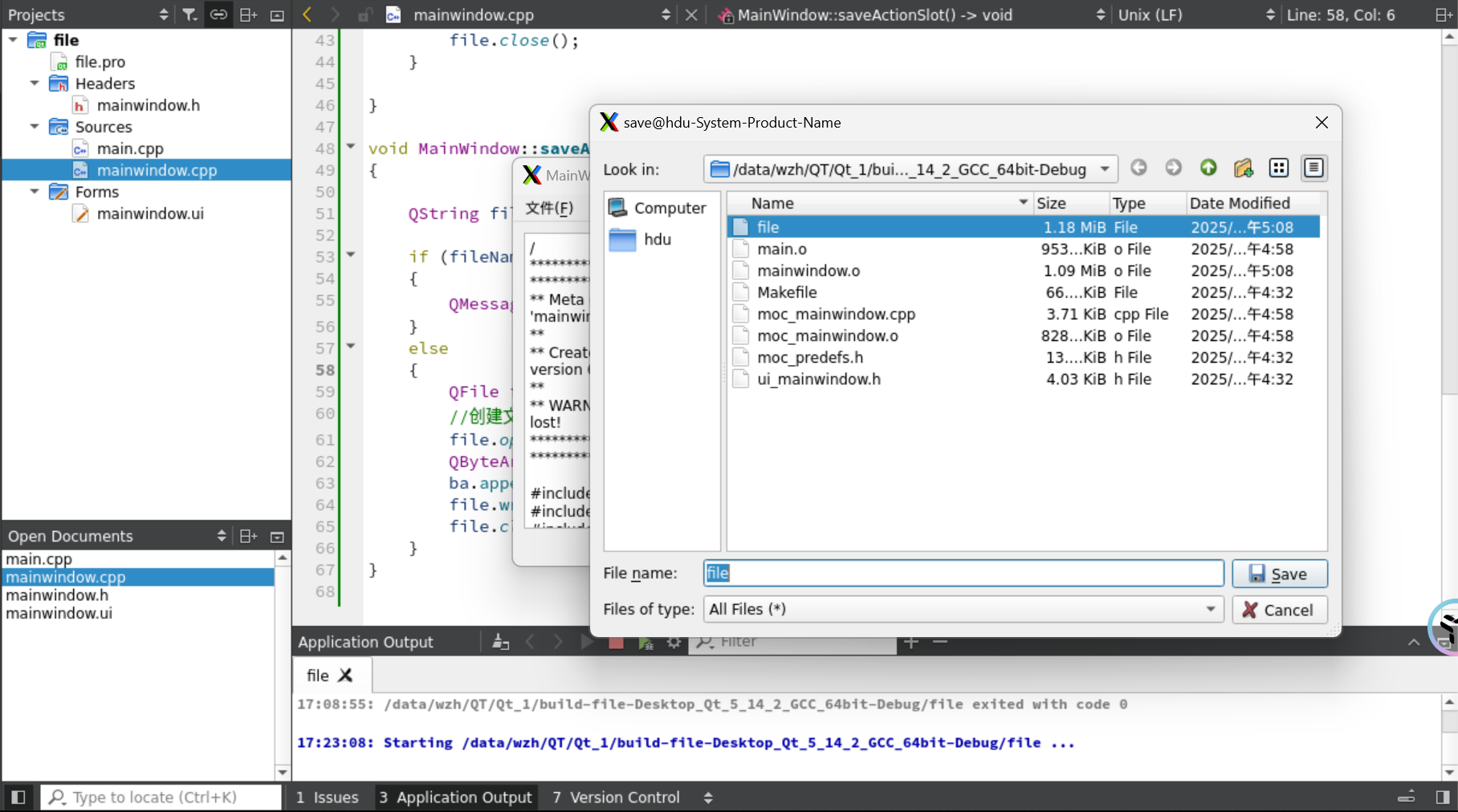

"curl http://192.168.247.146/test.php?file=/home/qiu/.ssh/id_rsa > id_rsa"

命令来导出这个私钥文件,并且用cat查看一下这个文件,防止出现错误

出于openssh的安全性,密钥文件权限需要给600才能够正常使用,所有我们给他提权

chmod 600 id_rsa

我们跟着使用这个私钥登录qiu用户

我们进来之后,用查看一下.bash_history历史记录文件

发现了一个密码"remarkablyawesomE"

我们用"sudo -l"看一下权限

发现密码正确,并且拥有全部的sudo权限

那么我们就可以用"sudo su"命令提权了如下图。

我们再查看flag文件即可,该靶机就已经完成了。