漏洞名称:Mitel MiCollab 企业协作平台 npm-pwg 任意文件读取漏洞(CVE-2024-41713)

English Name:Mitel MiCollab /npm-pwg File Read Vulnerability (CVE-2024-41713)

CVSS core: 6.8

漏洞描述:

Mitel MiCollab 是加拿大 Mitel 公司推出的一款企业级协作平台。该漏洞存在于 MiCollab 的 NuPoint 统一消息 (NPM) 组件中,由于身份验证绕过和输入验证不足,未经身份验证的远程攻击者可以通过路径遍历攻击读取任意文件。成功利用可能导致未授权访问、破坏或删除用户的数据和系统配置。

FOFA自检语句:

body=“MiCollab End User Portal” && title=“Redirecting”

受影响资产数量: 11,926

受影响版本:

<9.8.2.12

解决方案:

建议立即升级 MiCollab 至 9.8 SP2 (9.8.2.12) 或更高版本,以修复该漏洞。对于无法立即升级的用户,可应用 Mitel 提供的补丁作为临时解决方案,同时加强对关键文件的访问控制。

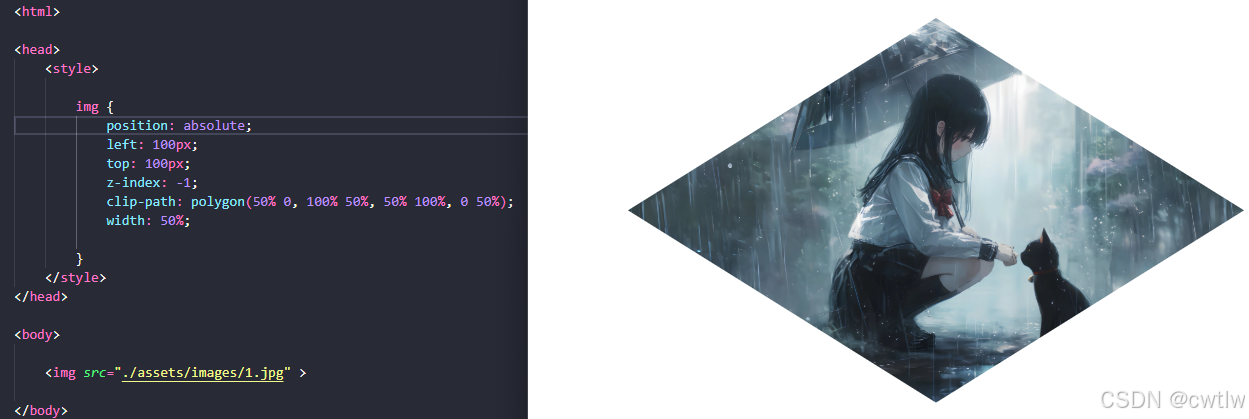

PoC/EXP 编写检测工具:

【Goby AI 2.0】-向智能体输入包含漏洞详情文本或链接,即可智能生成EXP,实战漏洞验证效果如图所示:

了解Goby

Goby预置了最具实战化效果的漏洞引擎,覆盖Weblogic,Tomcat等最严重漏洞,当前红队版已覆盖2000+PoC

了解Goby AI 2.0

Goby AI 2.0 :只需输入附带漏洞Payload细节的文本或公网链接,即可智能输出PoC/EXP,实现漏洞检测、实战化漏洞验证,显著提升实战化漏洞复现与研究的效率。