目录

- 网络安全基础

- 你了解被动攻击吗?

- 你了解主动攻击吗?

- 你了解病毒吗?

- 说说基本的防护措施和安全策略?

网络安全基础

网络安全威胁是指任何可能对网络系统造成损害的行为或事件。这些威胁可以是被动的,也可以是主动的。被动威胁通常涉及数据的窃听和截获,而主动威胁则可能包括数据的篡改、破坏或拒绝服务。

你了解被动攻击吗?

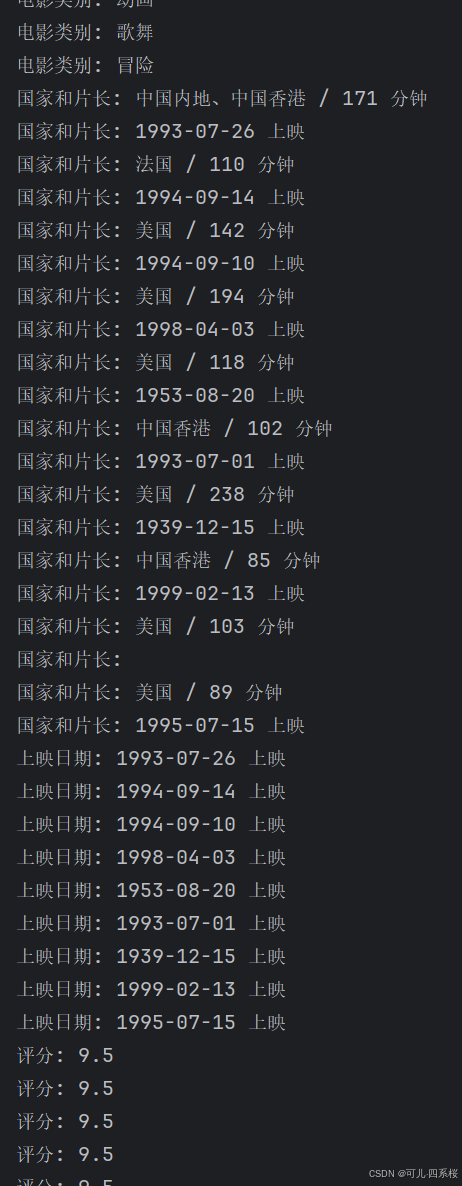

被动攻击,又称为截获攻击,是指攻击者试图在不被发现的情况下截获或窃取网络传输中的数据。这种攻击的目的是获取敏感信息,如用户登录凭证、个人身份信息或商业机密。被动攻击通常不会对网络系统造成直接的破坏,但可能导致严重的数据泄露。

常见被动攻击手段

| 名称 | 说明 |

|---|---|

| 网络监听 | 用各种可能的合法或非法手段窃取系统中的信息资源和敏感信息 |

| 流量分析 | 分析网络流量模式,推断出敏感信息 |

| 侧信道攻击 | 通过分析系统的物理实现(如功耗、电磁泄漏等)来获取加密密钥 |

| 非法登录 | 部分人们将其归为被动攻击 |

防御措施

- 加密:使用强加密算法保护数据传输。

- 网络隔离:将敏感数据与公共网络隔离。

- 监控和审计:定期监控网络流量,审计数据访问日志。

你了解主动攻击吗?

主动攻击则更为直接和破坏性,攻击者会尝试篡改、破坏或拒绝服务。这些攻击通常涉及对网络系统的直接干预,可能导致服务中断、数据丢失或系统损坏。

将其划分类别可分为:中断(破坏可用性)、篡改(破坏完整性)、伪造(破坏真实性)。

常见主动攻击手段

| 名称 | 说明 |

|---|---|

| 拒绝服务攻击(DoS) | 通过发送大量请求使服务不可用 |

| 分布式拒绝服务攻击(DDoS) | 从多个源头发起DoS攻击,更难防御 |

| SQL注入 | 在Web应用中注入恶意SQL代码,获取数据库控制权 |

| 假冒攻击 | 欺骗系统达到非法用户冒充合法用户的目的(大多数黑客攻击采用此方法) |

| 旁路攻击 | 攻击者利用系统的安全缺陷或安全性上的脆弱之处获得非授权的权力或特权 |

| 重放攻击 | 利用截获的某次合法的通信数据拷贝,处于非法目的而被重新发送 |

防御措施

- 防火墙和IDS/IPS:部署防火墙和入侵检测/防御系统来监控和阻断恶意流量。

- 定期更新和打补丁:保持系统和应用程序的最新状态,修复已知漏洞。

- 访问控制:实施严格的访问控制策略,限制对敏感资源的访问。

你了解病毒吗?

病毒是一种恶意软件,它能够自我复制并传播到其他系统。病毒可以通过电子邮件附件、下载的文件或受感染的USB设备传播。一旦执行,病毒可能会破坏数据、窃取信息或使系统无法使用。

常见病毒

| 名称 | 说明 |

|---|---|

| 文件感染病毒 | 它们附着在可执行程序上,通常感染扩展名为.exe或.com的文件,这类病毒可能会覆盖主机文件,或损坏硬盘驱动器的格式 |

| 宏病毒 | 宏病毒常见于Microsoft Office软件中,如Word或Excel,它们通常通过文档传播,当文件作为电子邮件附件被发送时,可以感染其他计算机。 |

| 引导扇区病毒 | 这些病毒通过外部硬盘驱动器或USB等物理介质传播。一旦计算机感染,它们会自动加载到内存中,控制计算机。 |

| 多态性病毒 | 多态性病毒能够逃避防病毒软件,因为它们每次执行时都会更改代码,使得检测变得更加困难。 |

| 常驻病毒 | 常驻病毒存储在计算机内存中,可以感染文件并干扰操作系统,导致文件和程序损坏。 |

历史上著名病毒

-

WannaCry 勒索软件

- 时间:2017年

- 特点:利用Windows漏洞传播,加密用户文件并要求支付比特币作为赎金。

-

ILOVEYOU 病毒(爱情信)

- 时间:2000年

- 特点:通过电子邮件传播,附件名为“LOVE-LETTER-FOR-YOU.TXT.vbs”,一旦用户打开,它会向通讯录中的所有联系人发送自身副本。

-

Code Red 蠕虫

- 时间:2001年

- 特点:不需要文件即可在网络中传播,利用了Microsoft IIS服务器的漏洞。

-

Stuxnet 蠕虫

- 时间:2010年

- 特点:针对工业控制系统,特别是伊朗的核设施,被认为是第一个专门针对现实世界基础设施的网络武器。

-

Melissa 宏病毒

- 时间:1999年

- 特点:通过Microsoft Word文档传播,是最早引起广泛关注的宏病毒之一。

-

CIH 病毒(切诺比病毒)

- 时间:1998年

- 特点:能够破坏BIOS,导致系统无法启动。

-

MyDoom 蠕虫

- 时间:2004年

- 特点:通过电子邮件附件传播,是当时传播速度最快的病毒之一。

-

Sasser 蠕虫

- 时间:2004年

- 特点:利用Windows漏洞,能够使受影响的计算机变得缓慢,甚至完全无法使用。

-

Zeus 银行木马

- 时间:2007年

- 特点:旨在窃取银行凭证和其他敏感信息,通过键盘记录和其他技术进行间谍活动。

-

CryptoLocker 勒索软件

- 时间:2013年

- 特点:加密用户文件,并要求支付赎金以获取解密密钥,是WannaCry出现之前最臭名昭著的勒索软件之一。

-

NotPetya 勒索软件

- 时间:2017年

- 特点:伪装成宠物软件更新,实际上是一个擦除器,旨在破坏乌克兰的计算机系统。

-

Conficker 蠕虫

- 时间:2008年

- 特点:通过多种方式传播,包括USB驱动器和网络共享,能够使受影响的计算机加入僵尸网络。

防御措施

- 反病毒软件:安装和更新反病毒软件,定期扫描系统。

- 用户教育:教育用户不要打开未知来源的附件或下载不信任的软件。(重中之重!!!)

- 数据备份:定期备份重要数据,以防万一。

说说基本的防护措施和安全策略?

网络安全中的基本防护措施和安全策略是构建安全网络环境的关键。以下是一些常见的防护措施和策略:

-

物理安全:

- 确保服务器和网络设备存放在安全的物理位置,防止未授权访问。

- 使用门禁系统、监控摄像头和报警系统来增强物理安全。

-

访问控制:

- 实施基于角色的访问控制(RBAC),确保用户只能访问其工作所需的资源。

- 使用多因素身份验证(MFA)增加账户安全性。

-

密码管理:

- 强制执行强密码策略,包括密码复杂性、定期更换和禁止使用常见密码。

- 教育用户不要在多个账户中使用相同的密码。

-

防火墙:

- 部署网络防火墙来监控和控制进出网络的流量,阻止未授权访问。

- 定期更新防火墙规则以应对新的威胁。

-

入侵检测和防御系统(IDS/IPS):

- 使用IDS监控网络流量以检测可疑活动。

- 使用IPS自动阻止检测到的攻击。

-

安全信息和事件管理(SIEM):

- 集中收集、分析和报告安全事件,以便快速响应。

-

数据加密:

- 对敏感数据进行加密,无论是在传输过程中还是存储在数据库中。

- 使用安全的加密协议,如TLS/SSL。

-

安全补丁管理:

- 定期更新操作系统、应用程序和固件,修补已知的安全漏洞。

- 实施自动化工具来管理补丁部署。

-

网络隔离:

- 将关键系统和数据隔离在受保护的网络区域,减少攻击面。

-

安全审计和合规性:

- 定期进行安全审计,以确保遵守行业标准和法规要求。

- 实施合规性检查,如ISO 27001、GDPR等。

-

安全意识培训:

- 定期对员工进行安全意识培训,提高他们识别和防范社会工程学攻击的能力。

-

备份和灾难恢复计划:

- 定期备份关键数据,并确保有有效的灾难恢复计划。

-

网络分段:

- 将网络划分为多个子网,以减少潜在的攻击范围。

-

安全配置管理:

- 确保所有设备和应用程序都按照安全最佳实践进行配置。

-

应用安全:

- 对Web应用程序进行安全编码和定期安全测试,以防止SQL注入、XSS等攻击。

-

端点安全:

- 在用户设备上部署防病毒软件和反恶意软件工具。

- 使用端点检测和响应(EDR)解决方案来监控和保护端点设备。

-

云安全:

- 如果使用云服务,确保遵循云服务提供商的安全最佳实践,如使用虚拟私有云(VPC)和最小权限原则。