国内外要闻

Ubuntu 服务器 Needrestart 软件包惊现严重安全漏洞

近日,Ubuntu 服务器(自 21.04 版本起默认安装)的 Needrestart 软件包被曝存在多个可追溯至数十年前的安全漏洞。这些漏洞允许本地攻击者在无需用户交互的情况下获取根权限,严重威胁系统安全。

Qualys 威胁研究部门(TRU)于上月初发现并报告了这些漏洞,其表示漏洞极易被利用,相关用户需尽快采取行动修复。这些漏洞被认为自 2014 年 4 月 27 日 Needrestart 0.8 版本引入解释器支持时就已存在。

此次披露的安全漏洞共五个,包括三个可通过控制环境变量(如 PYTHONPATH 和 RUBYLIB)使 Needrestart 运行特定解释器从而执行任意代码的漏洞(CVE - 2024 - 48990、CVE - 2024 - 48991、CVE - 2024 - 48992),以及两个利用 libmodule - scandeps - perl 软件包(1.36 版本之前)问题执行任意 shell 命令的漏洞(CVE - 2024 - 11003、CVE - 2024 - 10224)。

Ubuntu 官方已在 3.8 版本中修复了这些漏洞,并建议用户尽快下载最新补丁。同时,官方也提供了临时缓解措施,即用户可在 Needrestart 配置文件中禁用解释器扫描器,但在更新应用后需恢复原设置。

安全专家警告,攻击者若成功利用这些漏洞,将可获取系统根访问权限,进而破坏系统的完整性与安全性,影响涉及 Ubuntu 在内的多个 Linux 发行版,广大用户及相关系统管理员务必高度重视并及时处理。

Apple 紧急发布更新修复已遭利用的零日漏洞

近日,苹果公司针对 iOS、iPadOS、macOS、visionOS 及其 Safari 浏览器发布了安全更新,旨在修复两个正在被野外恶意利用的零日漏洞。

这两个漏洞具体如下:

- CVE - 2024 - 44308:存在于 JavaScriptCore 中的漏洞,在处理恶意网页内容时可能导致任意代码执行。

- CVE - 2024 - 44309:WebKit 中的 cookie 管理漏洞,在处理恶意网页内容时可能引发跨站脚本(XSS)攻击。

苹果公司表示,已分别通过改进检查机制和状态管理来修复 CVE - 2024 - 44308 与 CVE - 2024 - 44309 漏洞。尽管目前关于漏洞利用的具体细节尚不清楚,但苹果已确认这两个漏洞“可能已在基于英特尔的 Mac 系统上被积极利用”。

谷歌威胁分析小组(TAG)的克莱门特·勒西涅(Clément Lecigne)和贝努瓦·塞文斯(Benoît Sevens)因发现并报告这两个漏洞而受到赞誉,这表明这些漏洞可能被用于高度针对性的政府支持或雇佣间谍软件攻击。

此次更新适用于以下设备和操作系统:

- iOS 18.1.1 和 iPadOS 18.1.1:适用于 iPhone XS 及更新机型、iPad Pro 13 英寸、iPad Pro 12.9 英寸第三代及更新机型、iPad Pro 11 英寸第一代及更新机型、iPad Air 第三代及更新机型、iPad 第七代及更新机型以及 iPad mini 第五代及更新机型。

- iOS 17.7.2 和 iPadOS 17.7.2:适用于 iPhone XS 及更新机型、iPad Pro 13 英寸、iPad Pro 12.9 英寸第二代及更新机型、iPad Pro 10.5 英寸、iPad Pro 11 英寸第一代及更新机型、iPad Air 第三代及更新机型、iPad 第六代及更新机型以及 iPad mini 第五代及更新机型。

- macOS Sequoia 15.1.1:适用于运行 macOS Sequoia 的 Mac 电脑。

- visionOS 2.1.1:适用于 Apple Vision Pro。

- Safari 18.1.1:适用于运行 macOS Ventura 和 macOS Sonoma 的 Mac 电脑。

今年以来,苹果已累计修复了四个零日漏洞,其中包括在 Pwn2Own 温哥华黑客竞赛中被展示利用的 CVE - 2024 - 27834 漏洞,另外三个漏洞分别在 2024 年 1 月和 3 月得到修复。苹果公司建议用户尽快将设备更新至最新版本,以防范潜在的安全威胁。

Oracle 警告 Agile PLM 高危漏洞遭在野利用

近日,Oracle 发出警告,其 Agile 产品生命周期管理(PLM)框架存在一个高严重性安全漏洞,且已在野外被恶意利用。

该漏洞编号为 CVE - 2024 - 21287(CVSS 评分:7.5),攻击者无需身份验证即可利用此漏洞泄露敏感信息。Oracle 在一份公告中表示:“此漏洞可在无需身份验证的情况下被远程利用,也就是说,可通过网络在无用户名和密码的情况下被利用。若成功利用,可能导致文件泄露。”

网络安全研究人员 Joel Snape 和 Lutz Wolf 因发现并报告该漏洞而受到赞誉。目前,关于谁在利用此漏洞、恶意活动的目标以及攻击的广泛程度等信息均暂未可知。

Oracle 安全保障副总裁 Eric Maurice 称:“若漏洞被成功利用,未授权的攻击者可从目标系统下载在 PLM 应用程序所使用权限下可访问的文件。”

鉴于该漏洞已被积极利用,建议用户尽快应用最新补丁以获得最佳防护。《黑客新闻》已联系 Oracle 和 CrowdStrike 征求意见,若收到回复将更新此报道。

爱尔兰网络改进资助:企业网络安全的有力后盾

在当今数字化时代,网络安全对于企业的生存与发展至关重要。爱尔兰企业局推出的网络改进资助项目,犹如一盏明灯,为企业照亮了网络安全防护之路。

该资助项目是在企业完成网络安全审查后进一步强化安全的关键举措。资助金额上限为 6 万欧元,其中 80%由资助方承担,极大地减轻了企业的经济负担。申请截止时间为 2024 年 12 月 8 日,且项目需在 2025 年 6 月 30 日前完成实施与报销流程,时间安排紧凑有序。

其涵盖的服务全面且深入。在软件与许可证方面,企业可获取如安全补丁等关键工具,及时填补漏洞。咨询与顾问服务能引入专业智慧,助力企业精准决策,从合规遵循到软件选型都有专业指导。员工培训则着眼于提升全员网络安全意识,让每一位员工都成为网络安全防线的守护者。

从预期成果来看,企业的网络安全态势将得到显著改善,能够有效抵御已知威胁并灵活应对新兴风险。众多行业面临严格的监管要求,该资助有助于企业轻松达标,避免因违规而遭受罚款或法律纠纷。通过实施多因素认证、防火墙部署等先进控制手段,长期的网络攻击风险得以缓解。同时,完善的事件响应计划能在安全事件发生时迅速反应,减少停机时间与财务损失,并且后续的评估还能进一步验证安全工作的成效。

一句话总结下,爱尔兰网络改进资助项目为企业提供了难得的机遇与强大的支持,让企业在复杂多变的网络环境中得以稳健前行,为未来的可持续发展奠定坚实的网络安全基石。

大学网络安全课程课前声明引争议

近日,有消息称某大学的网络安全专业学生被要求填写一份声明,承诺不会利用所学技能实施网络犯罪。据悉,该要求自 2017 年起在部门协商后开始实施。然而,大学方面表示没有关于该文件实施的具体记录信息。

令人关注的是,并没有其他专业或课程的学生被要求做出类似声明,只有网络安全专业的学生需要完成这份声明。此外,虽然学生被要求填写声明,但大学工作人员并不需要填写这份特定的声明,他们只需作为职业责任的一部分参加强制性的网络安全培训。

这一情况引起了一些争议,有声音表示失望,认为这种要求对网络安全专业的学生似乎不太公平。究竟为何只有网络安全专业的学生需要做出这样的声明,这一问题引发了人们的思考。

知识分享

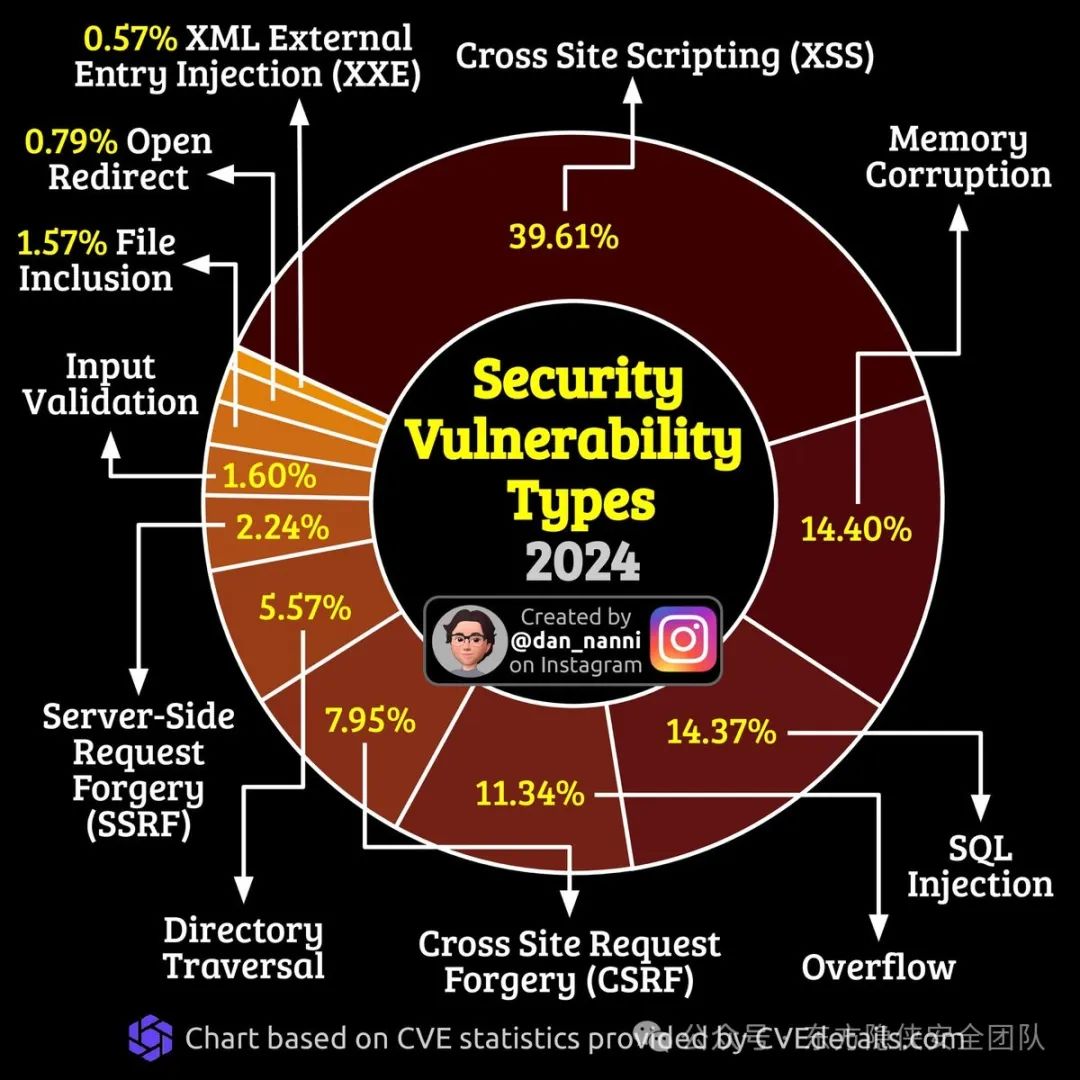

2024年常见网络安全漏洞类型及分析

在网络安全领域,了解各种常见的漏洞类型对于保护系统和数据至关重要。下面为大家介绍一些主要的网络安全漏洞类型,这些信息基于 CVEdetails.com 提供的 CVE 统计数据。

一、文件包含漏洞(File Inclusion)

文件包含漏洞占比高达 39.61%,是一种较为常见且危害较大的漏洞类型。攻击者可以利用此漏洞包含恶意文件,从而获取敏感信息、执行任意代码或控制服务器。例如,通过构造特定的请求,让服务器包含攻击者指定的外部文件,可能导致服务器执行恶意脚本。

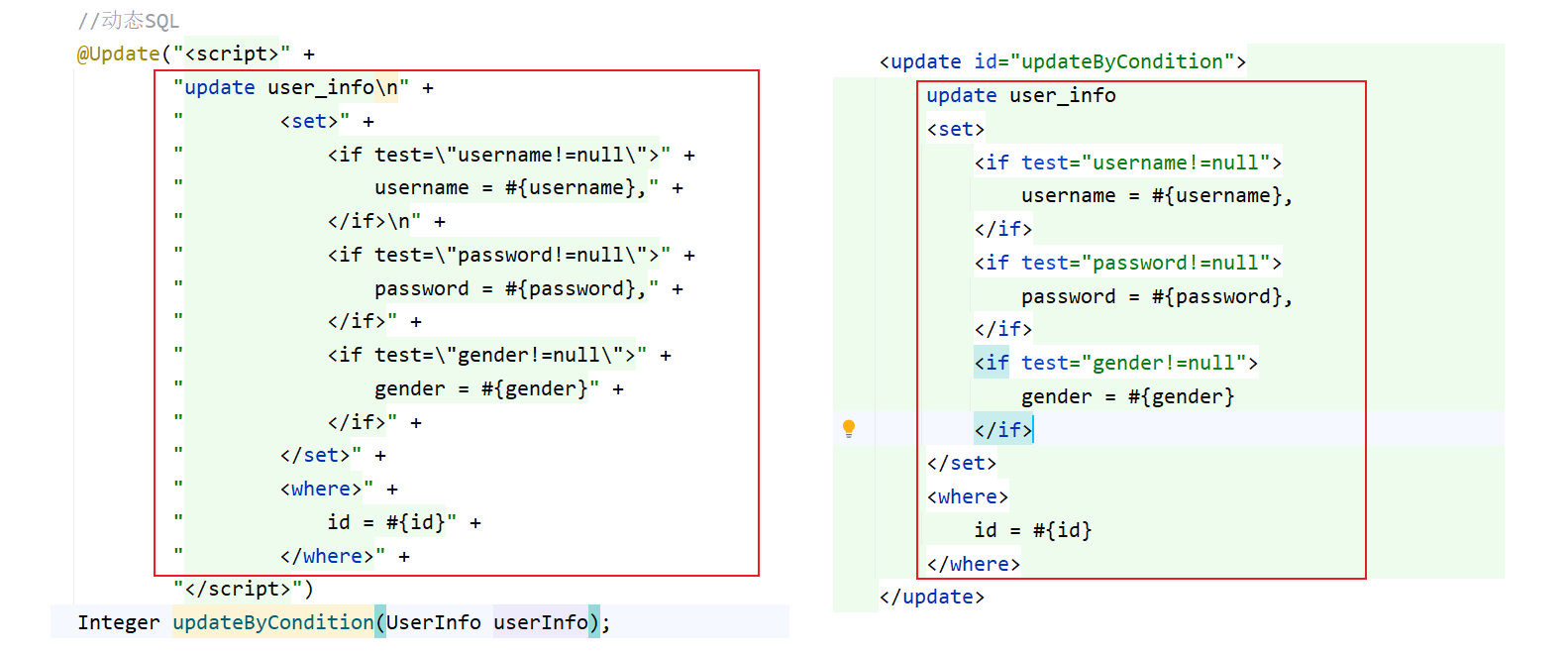

二、SQL 注入(SQL Injection)

占比 14.37%的 SQL 注入漏洞也是一个重大威胁。攻击者通过在输入数据中插入恶意的 SQL 语句,欺骗数据库服务器执行这些语句,从而获取、修改或删除数据库中的数据。这可能导致敏感信息泄露、数据被篡改甚至整个数据库被控制。

三、服务器端请求伪造(Server-Side Request Forgery,SSRF)

SSRF 漏洞占比 7.95%。攻击者可以利用此漏洞让服务器发起伪造的请求,访问内部网络中的其他服务或资源,可能导致敏感信息泄露或进一步的攻击。例如,攻击者可以通过 SSRF 漏洞让服务器访问内部的管理接口或其他受限资源。

四、跨站请求伪造(Cross Site Request Forgery,CSRF)

CSRF 漏洞占比 11.34%。攻击者利用此漏洞诱导用户在已登录的状态下执行恶意操作,而用户往往在不知情的情况下完成这些操作。例如,攻击者可以构造一个恶意链接,当用户点击该链接时,会在用户的浏览器上自动执行一些对目标网站的恶意请求。

五、XML 外部实体注入(Entry injection - XXE)

XXE 漏洞占比 0.57%。攻击者可以通过此漏洞读取服务器上的任意文件、执行命令或进行拒绝服务攻击。例如,攻击者可以在 XML 输入中引入外部实体,让服务器解析这些实体时执行恶意操作。

六、XML 跨站脚本攻击(XML External Cross Site Scripting,XSS)

XML XSS 漏洞占比 0.79%。与传统的 XSS 漏洞类似,攻击者可以通过在 XML 数据中插入恶意脚本,当服务器处理这些数据时,恶意脚本会在用户浏览器中执行,从而窃取用户信息或进行其他恶意操作。

七、开放重定向漏洞(Open Redirect)

开放重定向漏洞占比 1.57%。攻击者可以利用此漏洞将用户重定向到恶意网站,进行钓鱼攻击或传播恶意软件。例如,攻击者可以构造一个看似合法的链接,但实际上会将用户重定向到恶意网站。

八、输入验证漏洞(Validation Input Security Vulnerability)

输入验证漏洞占比 2.24%。如果对用户输入的数据没有进行充分的验证和过滤,攻击者可以输入恶意数据,从而导致各种安全问题,如 SQL 注入、XSS 攻击等。

九、目录遍历漏洞(Directory Traversal)

目录遍历漏洞可以让攻击者访问服务器上的任意文件和目录,占比 14.40%。攻击者可以通过构造特定的请求,突破服务器的目录限制,访问敏感文件或系统文件。

了解这些常见的网络安全漏洞类型,有助于开发人员和管理员采取相应的防范措施,加强系统的安全性,保护用户数据和系统的稳定运行。

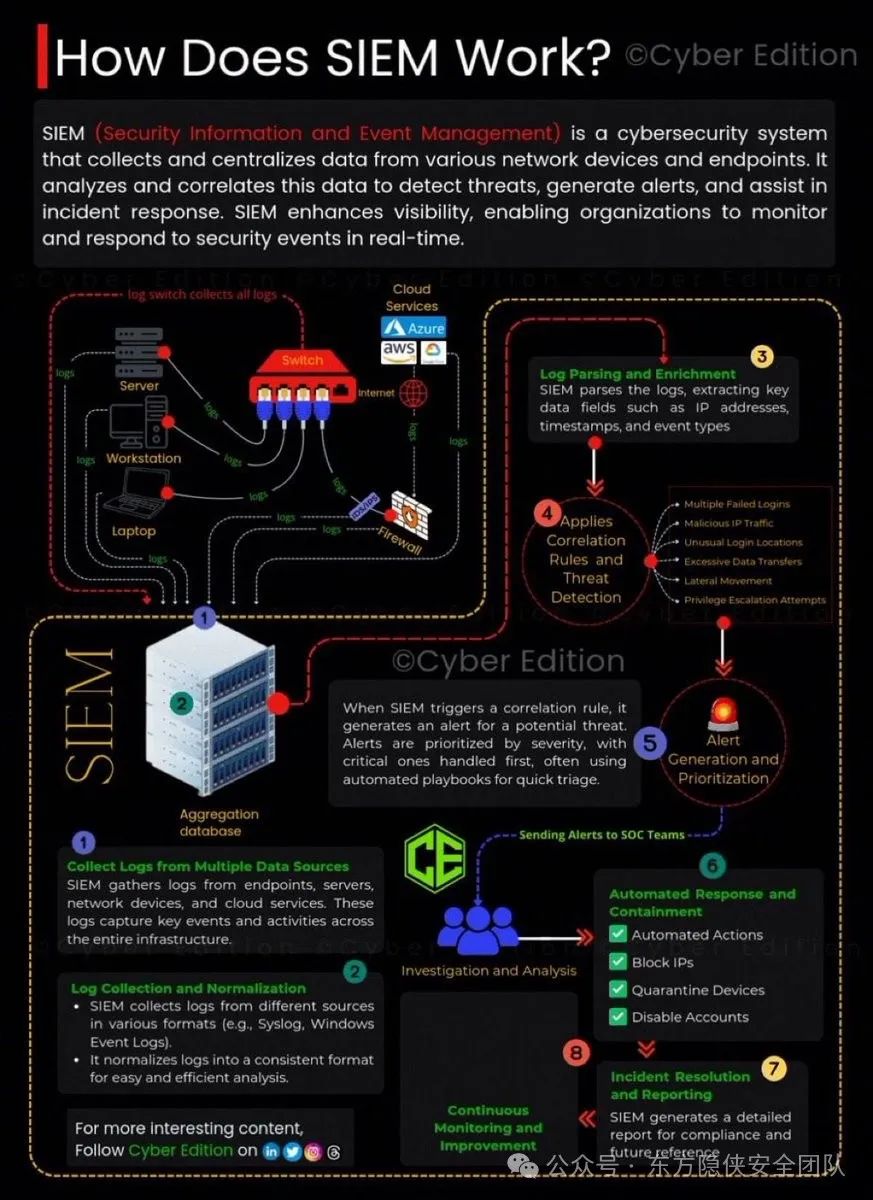

深入了解安全信息与事件管理系统(SIEM)

在当今复杂的网络安全环境中,安全信息与事件管理系统(SIEM)成为了保护企业网络安全的重要工具。

SIEM 是一种强大的网络安全系统,它的主要作用是收集并集中来自各种网络设备和端点的数据。无论是服务器、工作站、笔记本电脑,还是防火墙等网络设备,以及来自云服务如 Azure 和 AWS 的日志,SIEM 都能将它们全面收集起来。

首先是日志收集和归一化阶段。SIEM 可以从不同的数据源以各种格式(如 Syslog、Windows 事件日志等)收集日志,然后将这些日志归一化为一致的格式,以便进行轻松高效的分析。

接着是日志解析和丰富化过程。SIEM 会对收集到的日志进行解析,提取关键的数据字段,例如 IP 地址、时间戳和事件类型等。这使得系统能够更好地理解和分析发生的各种活动。

然后是关联分析阶段。SIEM 会根据规则对不同的事件进行关联,比如检测到多个失败的登录尝试、恶意 IP 流量、不寻常的登录位置、规则违反以及过度的数据传输等情况,还能检测到威胁横向移动和特权提升尝试等潜在的安全风险。当触发关联规则时,SIEM 会生成一个潜在威胁的警报。这些警报会根据严重程度进行优先级排序,关键的警报会被优先处理,通常会使用自动化的预案进行快速分类。

一旦生成警报,SIEM 会将其发送给安全运营中心(SOC)团队。同时,SIEM 还可以采取自动化的响应和遏制措施,如封锁 IP、隔离设备或禁用账户等。

最后,SIEM 会生成详细的报告,用于合规性审查以及为未来的事件处理提供参考。通过持续的监测和改进,SIEM 不断提升对网络安全事件的响应能力和防范水平。