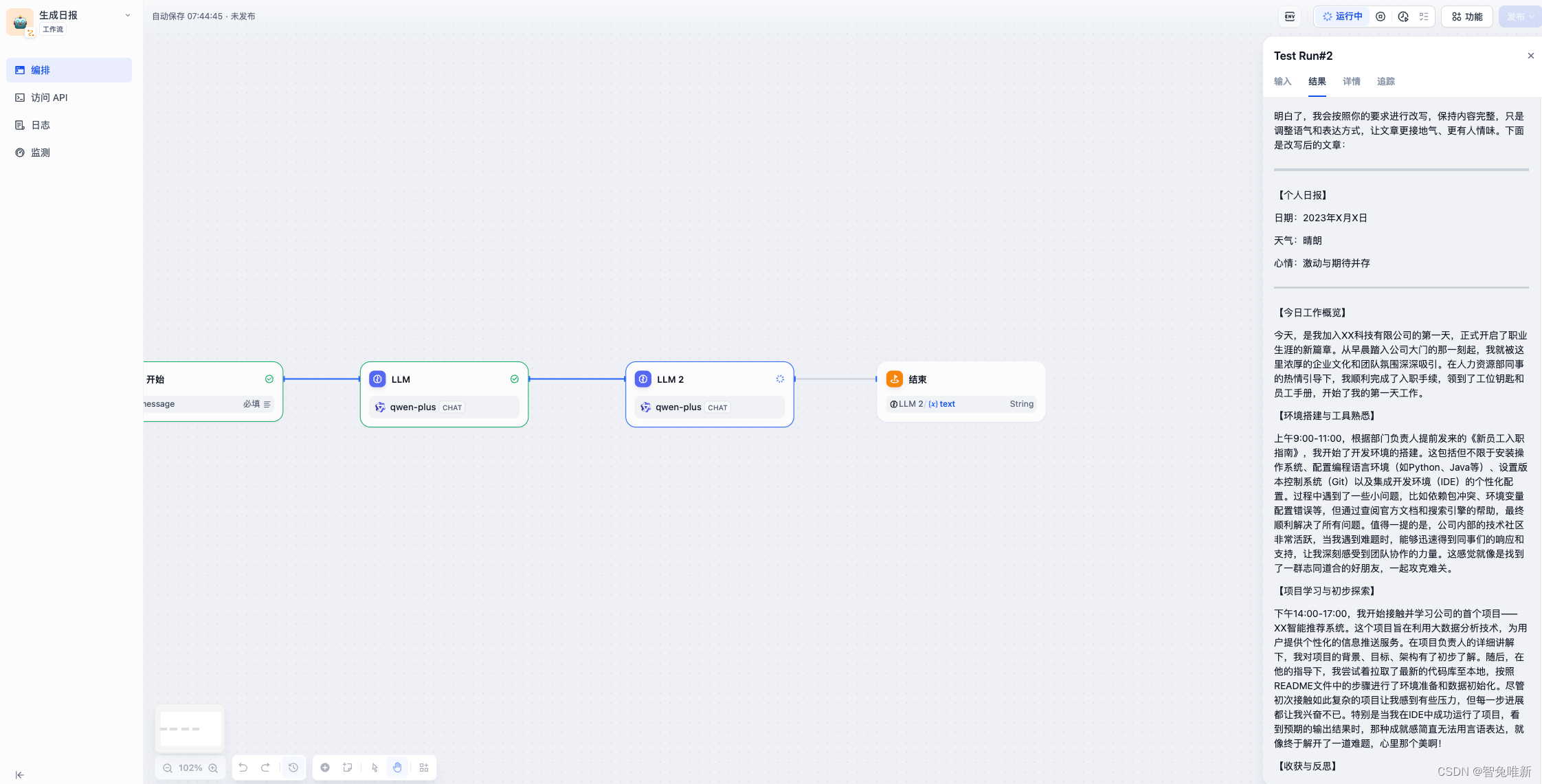

如何在Linux系统中使用SSH Key认证进行无密码登录

- SSH Key认证简介

- 安装SSH

- 在Debian/Ubuntu系统中检查

- 在CentOS/RHEL系统中检查

- 生成SSH密钥

- 复制公钥到远程服务器

- 配置SSH服务端

- 编辑SSH配置文件

- 重启SSH服务

- 测试无密码登录

- SSH Key认证的高级配置

- 设置密钥的权限

- 限制密钥的使用

- 使用SSH代理

- SSH Key认证的安全性

- 保护私钥

- 使用强密码

- SSH Key认证的常见问题

- 错误提示“Host key verification failed”

- 总结

在Linux系统中,使用SSH Key认证可以实现无密码登录,不仅提高了安全性,也方便了自动化运维的需求。本文将详细介绍如何在Linux系统中配置和使用SSH Key认证进行无密码登录。

SSH Key认证是一种基于公钥加密技术的身份验证方法,用户使用私钥进行身份验证,而公钥则存储在远程服务器上。 大多数Linux发行版默认已经安装了OpenSSH服务端和客户端。 使用dpkg -l来检查是否已安装OpenSSH。

dpkg -l | grep openssh

rpm -q来检查是否已安装OpenSSH。

rpm -q openssh

ssh-keygen命令生成一对密钥。

ssh-keygen -t rsa

此命令将会引导你生成一个RSA类型的密钥对。

ssh-copy-id user@remote_host

如果ssh-copy-id命令不可用,可以手动复制公钥。

echo "cat ~/.ssh/id_rsa.pub" | ssh user@remote_host 'cat >> .ssh/authorized_keys'

/etc/ssh/sshd_config文件,确保以下选项被正确配置。

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys

sudo service ssh restart

ssh user@remote_host

.ssh目录和

authorized_keys文件的权限正确设置。

chmod 700 ~/.ssh

chmod 600 ~/.ssh/authorized_keys

command="/bin/true",no-port-forwarding,no-x11-forwarding,no-agent-forwarding,no-pty

ssh-add ~/.ssh/id_rsa

ssh-keyscan remote_host >> ~/.ssh/known_hosts

使用SSH Key认证不仅提高了安全性,也简化了日常的运维工作。