引言

在网络攻防的战场上,横移攻击如同隐匿的刺客,一旦突破边界,便在内网肆意游走,给企业网络安全带来致命损害。当前多数企业数据中心内网如同未设防的城池,面对突破外围边界的“刺客”毫无招架之力。蔷薇灵动基于多年微隔离技术创新实践,通过“三步法”为用户提供高效的内网隔离方案,助力用户重塑内网业务边界,有效应对横移攻击。

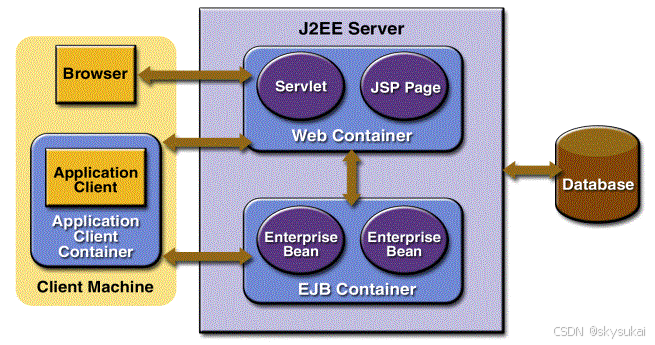

微隔离——管好“东西向”的新一代防火墙

横移攻击是指攻击者成功侵入目标网络后,为进一步“扩大战果”而进行的一系列扫描、入侵、提权、控制等攻击行为。从实战攻击全过程看,“横移”是一次攻击的“最后一公里”,由此引发了企业对于内网安全的深度关注。

通过对内网中的东西向流量进行最小权限访问控制,能够显著增强内网防御能力,有效抵抗横移攻击。然而,做好东西向访问控制却面临重重挑战和困难。

- 连接关系复杂,理不清

内网流量的连接关系盘根错节,其复杂程度远远大于跨域的南北向访问。多年微隔离实践告诉我们,即便是管理水平极高的用户、直接负责应用开发的人员,也很难理清业务资产的访问需求,这直接导致内网的安全策略难以设计和定义。

- 策略规模庞大,管不了

内网资产多、流量杂,即使经过梳理能够定义出合理的策略,要利用基于IP的五元组策略实现精细化管控也充满挑战。规模庞大的策略规则给运维管理带来了“灾难性”负担,不但费时费力、易出错误,同时也难以持续。

- 传统防火墙,控不住

更为核心的问题是,内网流量并不经过边界防火墙,将传统的防火墙系统高密度部署在结构复杂的内网中显然并不现实,企业缺失能够执行细粒度策略的控制点。这样,无论策略定义的再合理、再精细,内网流量也无法被防火墙策略所覆盖。

微隔离是专门为东西向流量管理而生的新一代防火墙。首先,微隔离能够学习每一个工作负载的访问连接,帮助用户“理清”复杂的业务关系链条,使策略定义有据可依。其次,基于标签化的策略管理体系,微隔离能够将策略规则总量下降90%,即使面对数万点的庞大管理规模,也能帮助用户轻松“管好”策略。更为重要的是,微隔离将策略执行点下沉到了每一个工作负载上,能够使策略完全“控住”所有东西向访问。微隔离以其独特的技术内核,逾越了传统防火墙所无法突破的技术鸿沟。

仅需三步,一键隔离——微隔离上线“三步法”

在微隔离的帮助下,企业能够对内网业务进行访问关系梳理,并灵活定义、精准执行安全策略,从而重塑内网边界、对抗横移攻击。基于蔷薇灵动方案提供的完善微隔离能力和策略规划特性,用户仅需三步即可实现微隔离防护的“快速见效”。

第一步:分组打标签

首先,在明确待防护的业务范围后,用户需在各业务系统的工作负载上完成微隔离策略执行组件的批量安装,实现待保护资产接入纳管。然后,可按照资产的业务归属对所有工作负载进行分组,以便于后续微隔离策略的定义。在实践中,多数用户都具备的“资产信息表”将发挥重大作用,借助配套工具可以按照表格中的资产业务属性字段快速完成分组和标签设置。

第二步:策略自学习

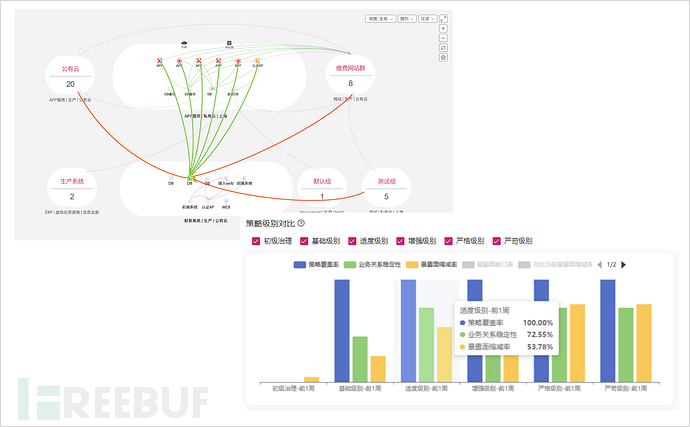

完成工作负载标签设置后,微隔离系统将进入策略自学习状态,随着学习周期的行进,业务应用间、工作负载间的连接关系链条将逐步清晰可见。在此过程中用户无需操作干预,通常情况下系统经过2周学习即可比较全面且准确的建立起业务级的访问关系基线。同时,系统还将对业务级、角色级的访问关系进行持续的稳定性评估,用于辅助用户判断在不同的管控粒度下,策略自学习时间是否充分、生成策略的时机是否成熟,从而提升用户对策略规则准确性的把握度。

第三步:一键微隔离

当“业务稳定性”指标达到预期后,用户可通过“一键微隔离”选项实现策略的批量定义和下发。根据最佳实践经验,用户选择的策略级别越高,则达成“业务稳定”的学习周期也越长,原则上可以先将策略定义为业务间隔离,再通过策略自学习实现逐步细化,也可针对逐个业务进行独立分析,并根据业务重要性、业务关系稳定程度进行差异防护。

重塑内网边界,切断攻击横移

在微隔离策略的加持下,内网的业务边界得以重构,内网防御能力在高压实战环境中能够得到快步提升。

实测数据表明,在一个具有100个工作负载的内网环境中,通过制定业务间隔离策略,可使攻击难度提升4.5倍,而随着微隔离管理规模的增大,横移攻击难度将指数级放大。基于大量现网数据分析,企业内网的应用系统中存在依赖关系的业务系统大约占30%,这意味着随着业务边界的构建,用户能够对70%的业务应用实现业务间的横移攻击防护。此外,业务资产上普遍存在的“无访问”端口占比约为75%,用户还可以利用知心平台对此类非必要暴露端口进行一键封堵,实现暴露面的进一步下降,以达成更优的防护效果。

网络安全学习路线 (2024最新整理)

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言扣1或者关注我我后台会主动发给你!

第一阶段:安全基础

网络安全行业与法规

Linux操作系统

计算机网络

HTML PHP Mysql Python基础到实战掌握

第二阶段:信息收集

IP信息收集

域名信息收集

服务器信息收集

Web网站信息收集

Google hacking

Fofa网络安全测绘

第三阶段:Web安全

SQL注入漏洞

XSS

CSRF漏洞

文件上传漏洞

文件包含漏洞

SSRF漏洞

XXE漏洞

远程代码执行漏洞

密码暴力破解与防御

中间件解析漏洞

反序列化漏洞

第四阶段:渗透工具

MSF

Cobalt strike

Burp suite

Nessus Appscea AWVS

Goby XRay

Sqlmap

Nmap

Kali

第五阶段:实战挖洞

漏洞挖掘技巧

Src

Cnvd

众测项目

热门CVE漏洞复现

靶场实战

学习资料的推荐

学习框架已经整理完毕,现在就差资料资源了,我这里整理了所有知识点对应的资料资源文档,大家不想一个一个去找的话,可以参考一下这些资料!

1.视频教程

2.SRC技术文档&PDF书籍

3.大厂面试题

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。