💗想加内部圈子,请联系我!

💗文章交流,请联系我!

🍬 博主介绍

👨🎓 博主介绍:大家好,我是 一个想当文人的黑客 ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【edusrc漏洞挖掘】 【VulnHub靶场复现】【面试分析】

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🍬 博主资源

🎉需要如下资料和培训的可加微信和知识星球(前50名为邀请嘉宾) 知识星球号:9081196🎉

1、全国职业技能大赛——信息安全管理与评估WP+环境

2、全国职业技能大赛——司法技术赛项WP+环境

3、CTF最新资料+相关工具(圈子交流)

4、SRC漏洞挖掘的大量原创报告

文章目录

- 0x1 前言

- 0x2 信息打点方向

- 1、目标公司相关

- 2、供应商(供应链攻击)

- 0x3 常见打点思路

- 1、远程WEB打点

- 2、近源渗透攻击

- 3、社工钓鱼攻击

- 0x4 域名/子域名收集

- 浅谈

- 1、灯塔ARL资产收集

- 2、Oneforall子域名收集

- 3、Subfinder子域收割机

- 4、httpx工具探测

- 简介

- 简单入门

- 0x5 常见空间搜素引擎

- 一、通过icon图标进行识别

- 二、通过网页内容进行识别

- 2、鹰图

- 简介

- 简单使用

- 3、shodan搜素引擎

- Shodan简介

- 4、360 Quake

- 简介

- 0x6 综合资产测绘

- 1、企查查/小蓝本

- 2、Google黑客工具

- 3、Pentest-Tools-Framework

- Pentest-Tools-Framework工具简介

- 4、零零信安

- 浅谈

- 快速入门

- 5、DNS共享记录

- 关于DNS

- 利用价值

- 手法

- 在线网站

- 6、whois/IP反查/域名解析

- whois

- IP反查

- 7、狗狗查询

- 简介

- 简单入手

- 0x7 总结

0x1 前言

本篇文章主要是汇总自己在以往的信息收集打点中的一些总结,然后给师傅们分享下个人信息打点的各种方式,以及使用工具的快、准、狠的重要性。让师傅们在后面的一些红队和众测包括src的项目中可以拿到一个不错的结果。

0x2 信息打点方向

探讨下师傅们在红队渗透拿到一个目标名或者刷src和在众测的时候,怎么快速信息收集和批量检测来打到一个点,总的来讲往往在实际项目中就是拼手速。

1、目标公司相关

首先我们最为直接的就是看目标直接开放的资产业务等。

然后就是看相关单位,这个方法与供应链攻击类似,都是采用迂回战术。一般来说,参与演练的企业总部的安全防护比较严格,很难正面攻破,而其下属单位的防护相比之下则弱很多。此外,一个集团内部各个分公司之间的内网的隔离并不彻底,很容易从一个公司的内网,进入同一集团下另一个公司的内网。

2、供应商(供应链攻击)

这是一种典型的迂回攻击方式。攻击者将目光聚集在目标企业的上下游供应商,比如IT供应商、安全供应商等,从这些上下游企业中找到软件或系统、管理上的漏洞,进而攻进目标企业内部。

- 商业购买系统

- 软件开发商

- 外包业务

- 代理商

- 招投标文件

0x3 常见打点思路

1、远程WEB打点

- 互联网边界资产渗透:几乎所有企业都有部分开放于互联网的设备或系统,比如邮件、官网等。红队会以这些设备或系统的开放性特点,将其作为入侵的切入点。

- **通用产品组件漏洞利用:**信息化产品虽然提高了企业的运行效率,但其自身的安全漏洞也给企业带来了很多潜在隐患。红队在攻防演练中就经常通过利用产品组件的漏洞来达成攻击目标,比如:OA漏洞、中间件漏洞、数据 库漏洞等。

- **0day攻击。**在攻防演练中,0day攻击已成为常态,由于0day漏洞能够穿透现有基于规则的防护技术,被视为红队最为有效的手段之一。演习期间,红队不断爆出各类0day漏洞,这些漏洞大部分和暴露在互联网上的Web应用相关,直接威胁到核心系统的安全。

- **弱口令。**除了系统、应用等漏洞以外,红队还会探测目标企业在人员和管理上的漏洞,最典型的方法就是弱密码,包括弱强度密码、默认密码、通用密码、已泄露密码等不同类型。在攻防演练中,红队通过弱密码获得访问权限的比例高达90%。

2、近源渗透攻击

- 线下门店Wi-Fi: 连接上门店Wi-Fi后攻击工作人员电脑,或者网络中的其他设备资产等,常见连接方式为:万能钥匙、密码暴破。

- Wi-Fi伪造: 干扰正常Wi-Fi运行,伪造同样的Wi-Fi等待目标现场的工作人员连接,再分析抓到的数据包,看看是否存在关键的业务地址、密码等。

- BadUSB: 类似U盘的东西插入到工作人员电脑,该设备会自动模拟鼠标键盘等,从而在目标电脑上执行系统命令。

3、社工钓鱼攻击

- 邮件钓鱼(广撒网+精准钓鱼)

- 通讯软件(QQ、微信等)

- 网页钓鱼

- 电话社工

- 水坑攻击

0x4 域名/子域名收集

浅谈

比如我们平常的红队攻防行动live、平常的各大漏洞平台众测和src漏洞挖掘的相关工作,有一个好的信息收集的工具是非常重要的,它能够帮助师傅们快、狠、准地抓住有用的信息,快速利用有效的信息然后去进行打点和测试,然后快速提交漏洞和渗透测试报告。

想要更快更全面的发现资产的脆弱点,这就需要一个甚至多个好用的信息收集工具,这里就给推荐大家几个好用的红队快速打点工具。

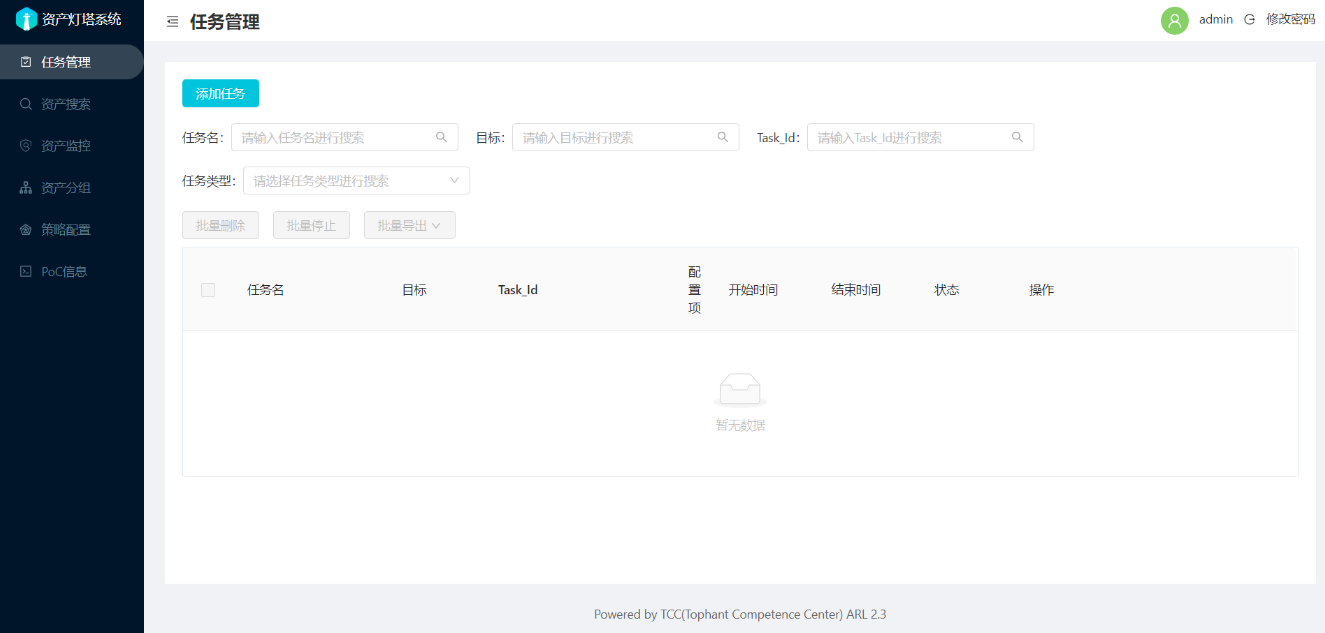

1、灯塔ARL资产收集

ARL(Asset Reconnaissance Lighthouse)资产侦察灯塔系统,不仅仅是域名收集。

旨在快速侦察与目标关联的互联网资产,构建基础资产信息库。 协助甲方安全团队或者渗透测试人员有效侦察和检索资产,发现存在的薄弱点和攻击面。

目前由于灯塔的开源站点以及停止更新等相关服务,加上docker从国内停止访问,所有很多新手师傅都不知道该如何搭建灯塔,下面给师傅们分享下地图大师的灯塔下载方法,很简单。

下面就是给师傅们分享的地铁大师的ARL压缩包下载以及b站上面的视频,如下:

灯塔打包环境下载123网盘不限速下载:

https://www.123pan.com/s/qqJfTd-mhrh.html

提取码:dtos

做简单但没人做的事 --地图大师returnwrong

【【地图大师src漏洞挖掘番外篇】ARL资产灯塔自救指南】 https://www.bilibili.com/video/BV14W421R77j/?share_source=copy_web&vd_source=268f8d699ac32cf11e9bdc248399c5bd

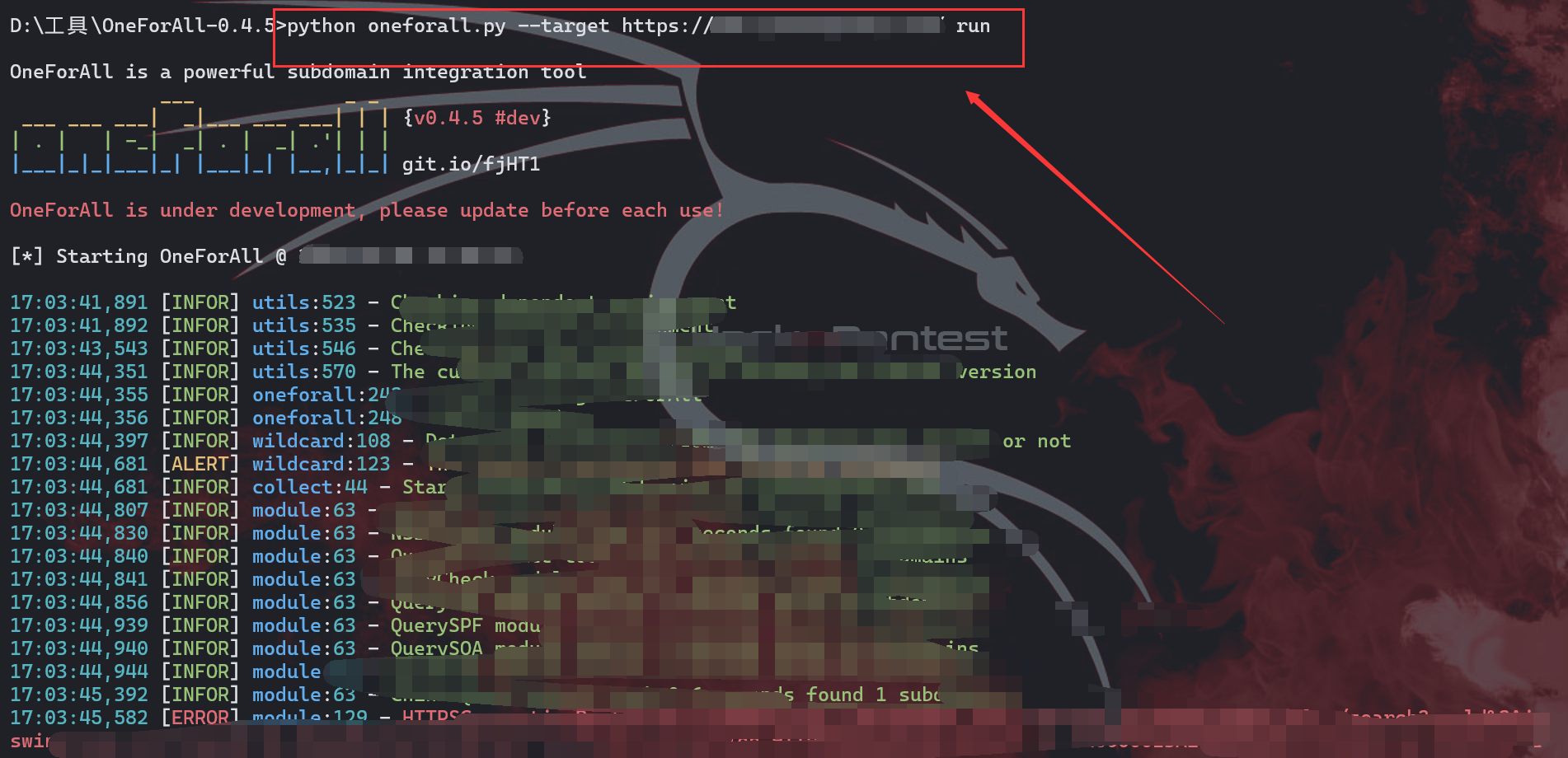

2、Oneforall子域名收集

OneForAll是一款功能强大的子域收集工具

https://github.com/shmilylty/OneForAll

OneForAll,是 shmilylty 在 Github 上开源的子域收集工具,目前版本为 v0.4.5。

- 收集能力强大,利用证书透明度收集子域、常规检查收集子域、利用网上爬虫档案收集子域、利用DNS数据集收集子域、利用DNS查询收集子域、利用威胁情报平台数据收集子域、利用搜索引擎发现子域,在搜索模块中除特殊搜索引擎,通用的搜索引擎都支持自动排除搜索,全量搜索,递归搜索。

- 支持

子域爆破,该模块有常规的字典爆破,也有自定义的fuzz模式,支持批量爆破和递归爆破,自动判断泛解析并处理。 - 支持

子域验证,默认开启子域验证,自动解析子域DNS,自动请求子域获取title和banner,并综合判断子域存活情况。 - 支持

子域爬取,根据已有的子域,请求子域响应体以及响应体里的JS,从中再次发现新的子域。 - 支持

子域置换,根据已有的子域,使用子域替换技术再次发现新的子域。 - 支持

子域接管,默认开启子域接管风险检查,支持子域自动接管(目前只有Github,有待完善),支持批量检查。 处理功能强大,发现的子域结果支持自动去除,自动DNS解析,HTTP请求探测,自动筛选出有效子域,拓展子域的Banner信息,最终支持的导出格式有txt, csv, json。速度极快,收集模块使用多线程调用,爆破模块使用massdns,DNS解析速度每秒可解析350000以上个域名,子域验证中DNS解析和HTTP请求使用异步多协程,多线程检查子域接管风险。

3、Subfinder子域收割机

SubFinder是一个子域发现工具,可以为任何目标枚举海量的有效子域名。它已成为sublist3r项目的继承者。SubFinder使用被动源,搜索引擎,Pastebins,Internet Archives等来查找子域,然后使用灵感来自于altdns的置换模块来生成排列,并使用强大的bruteforcing引擎快速的解析它们。如果需要,它也可以执行纯粹的爆破。此外,SubFinder还具有高可定制性。其代码构建模块化的特点,使你能够轻松地添加功能或移除错误。

https://github.com/projectdiscovery/subfinder

4、httpx工具探测

简介

httpx 是一个快速且多用途的 HTTP 工具包,允许使用 retryablehttp 库运行多个探测。

https://github.com/projectdiscovery/httpx

- 简单而模块化的代码库使其易于贡献。

- 快速且完全可配置的标志来探测多个元素。

- 支持多种基于 HTTP 的探测。

- 默认从 https 自动智能回退到 http。

- 支持主机、URL 和 CIDR 作为输入。

- 处理边缘情况,执行重试、退避等以处理 WAF。

简单入门

先通过FOFA导出我们的测试目标,然后把url和域名等导入一个txt中,再使用httpx工具批量

探测存活的web站点,命令如下

httpx -l url.txt -o out.txt

-l 要检测域名文件地址

-o 存活结果输出为

不需要加其他参数

0x5 常见空间搜素引擎

空间引擎也是目前网络安全相关爱好人员的常见工具了。

网上目前有很多的空间引擎,都很不多,在我们进行渗透测试、红队攻防打点、众测等项目的过程中必不可少的一款工具了。其中我常用的就是FOFA和鹰图这两款空间引擎了,使用的语法也都很简单,站点里面都有相关的提示。

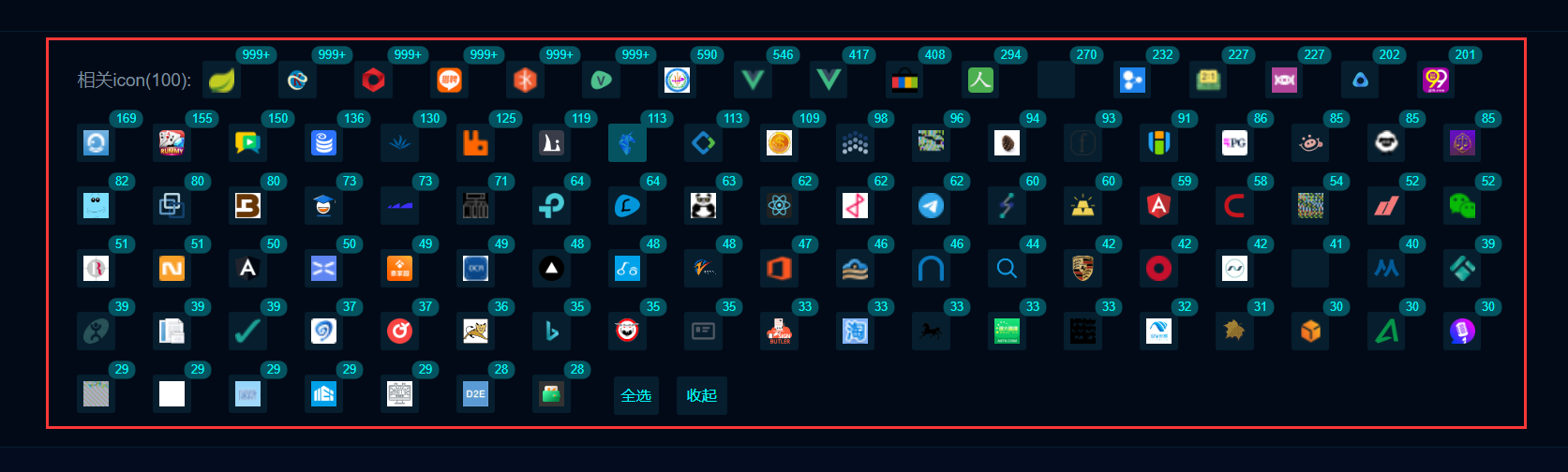

一、通过icon图标进行识别

可以直接利用icon图标,可以直接找一个这样的网站,然后利用FOFA检索

可以搜索到八十万条左右的资产数据,说明Spring Boot框架是应用广泛哈哈~

(其中还有很多服务更改了默认的ico图标,所以这个语法找不到)

二、通过网页内容进行识别

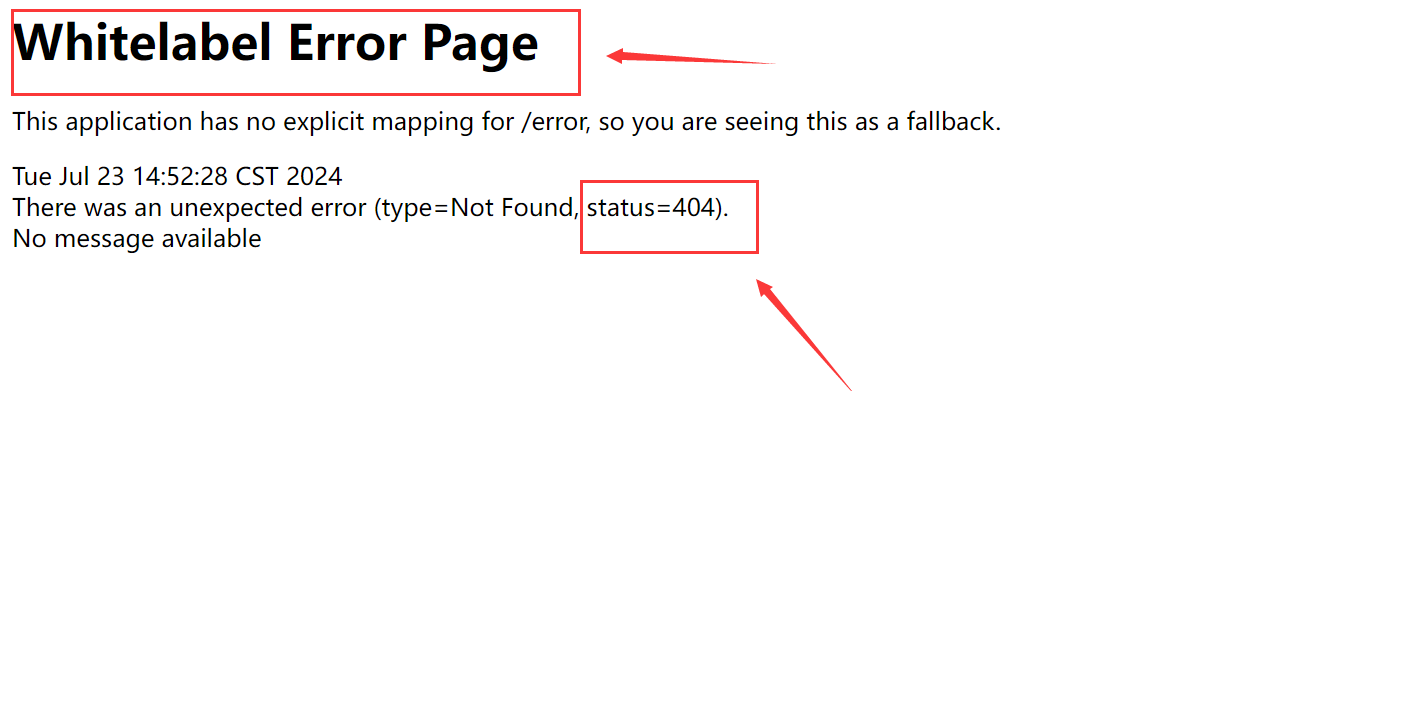

通过网页内容那就是要判断这个网页的特征了,师傅们可以看下这个经典的Spring-Boot报错页面

我们可以通过网页内容进行识别,因为在Spring-Boot报错页面中都存Whitelabel Error Page 关键字,所以就可以直接检索这个

FOFA语句:

body="Whitelabel Error Page"

可以看到里面的icon数量非常多,

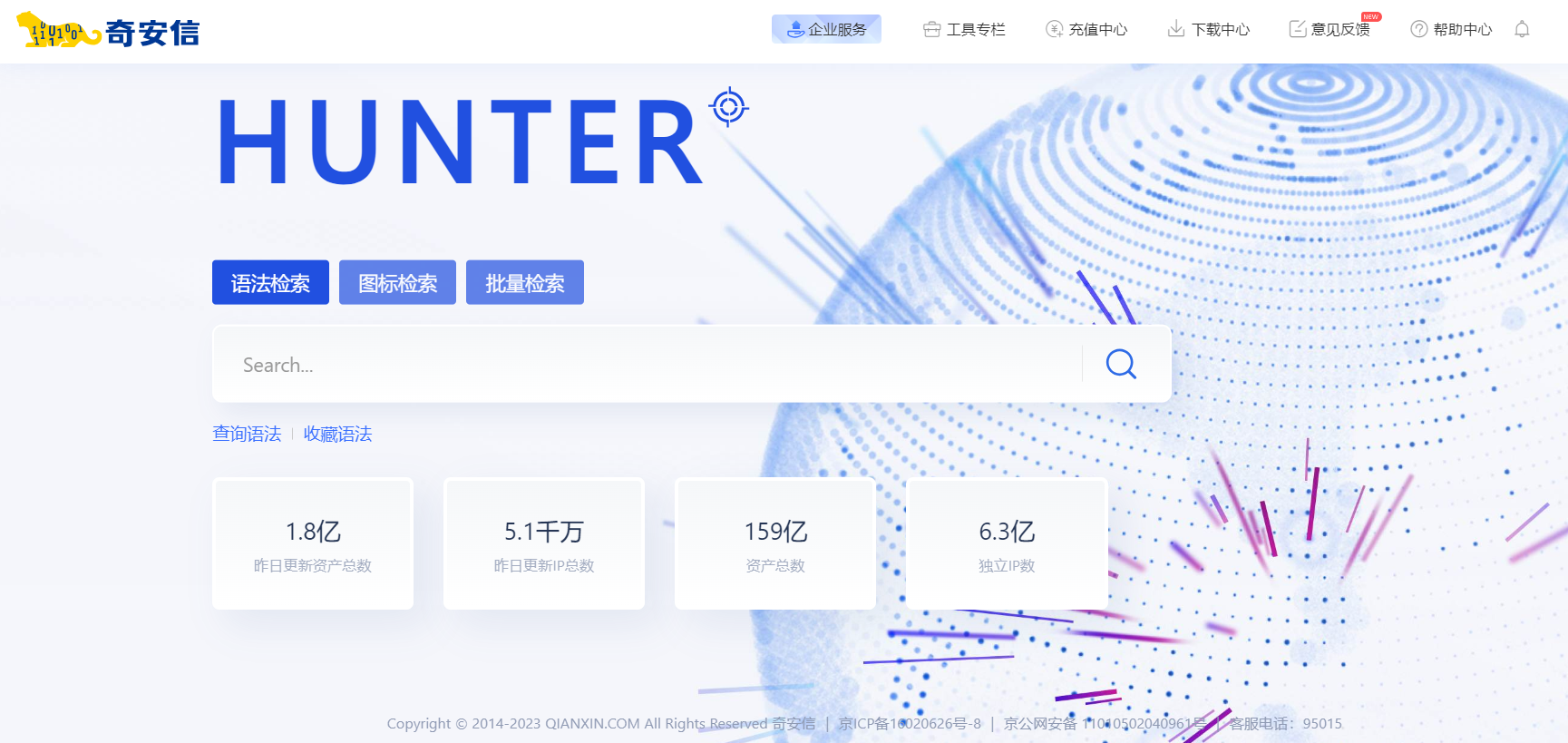

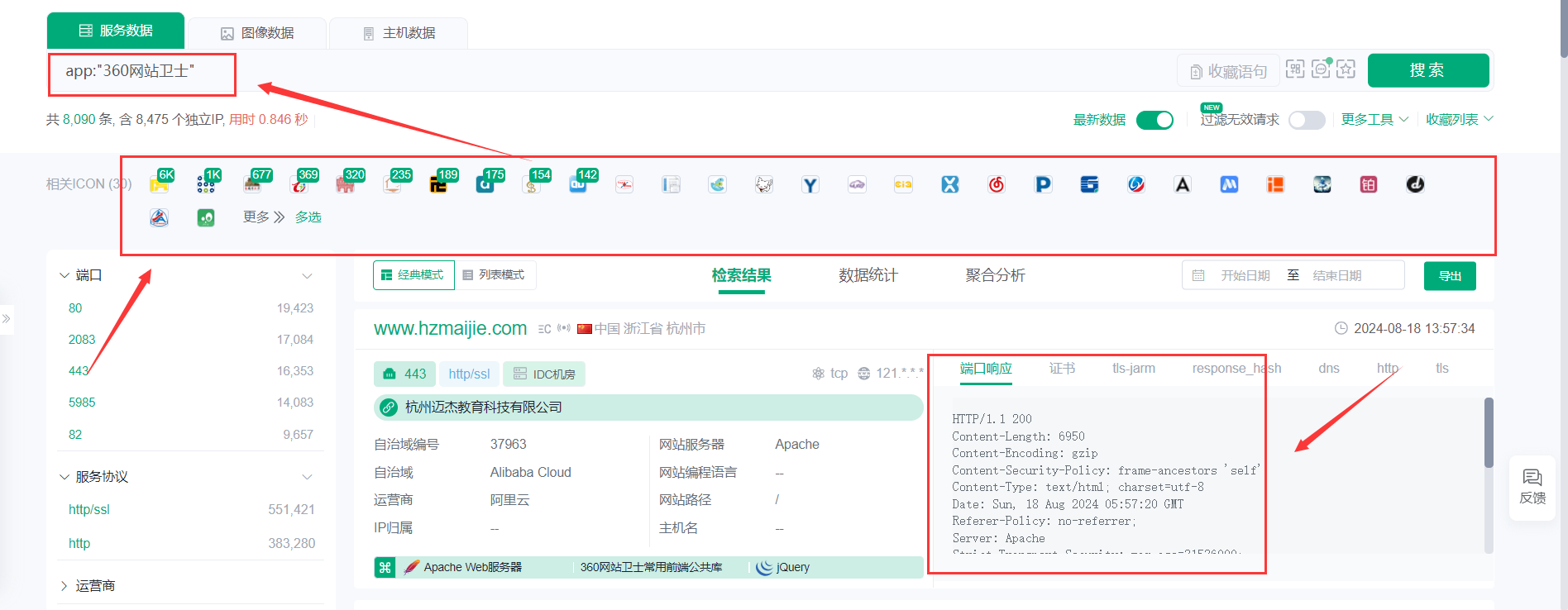

2、鹰图

简介

Inner_Huner是Qianxin-Hunter鹰图(内网和外网)的一款空间测绘gui图形界面化工具,使用Java语言进行开发

网址:https://hunter.qianxin.com/

鹰图常见检索语法如下:

web.title="北京" 从网站标题中搜索“北京”

ip.country="CN" 搜索IP对应主机所在国为”中国“的资产

icp.web_name="奇安信" 搜索ICP备案网站名中含有“奇安信”的资产

icp.name="奇安信" 搜索ICP备案单位名中含有“奇安信”的资产

domain="qq.com" 搜索域名包含"qq.com"的网站

domain.suffix="qq.com" 搜索主域为qq.com的网站

app.vendor="PHP"NEW 查询包含组件厂商为"PHP"的资产

app.version="1.8.1"NEW 查询包含组件版本为"1.8.1"的资产

header="elastic" 搜索HTTP请求头中含有"elastic"的资产

header.status_code="402" 搜索HTTP请求返回状态码为”402”的资产

web.body="网络空间测绘" 搜索网站正文包含”网络空间测绘“的资产

header.server=="Microsoft-IIS/10" 搜索server全名为“Microsoft-IIS/10”的服务器

ip="1.1.1.1" 搜索IP为 ”1.1.1.1”的资产

ip="220.181.111.1/24" 搜索起始IP为”220.181.111.1“的C段资产

ip.port="6379" 搜索开放端口为”6379“的资产

ip.os="Windows" 搜索操作系统标记为”Windows“的资产

ip.isp="电信" 搜索运营商为”中国电信”的资产

简单使用

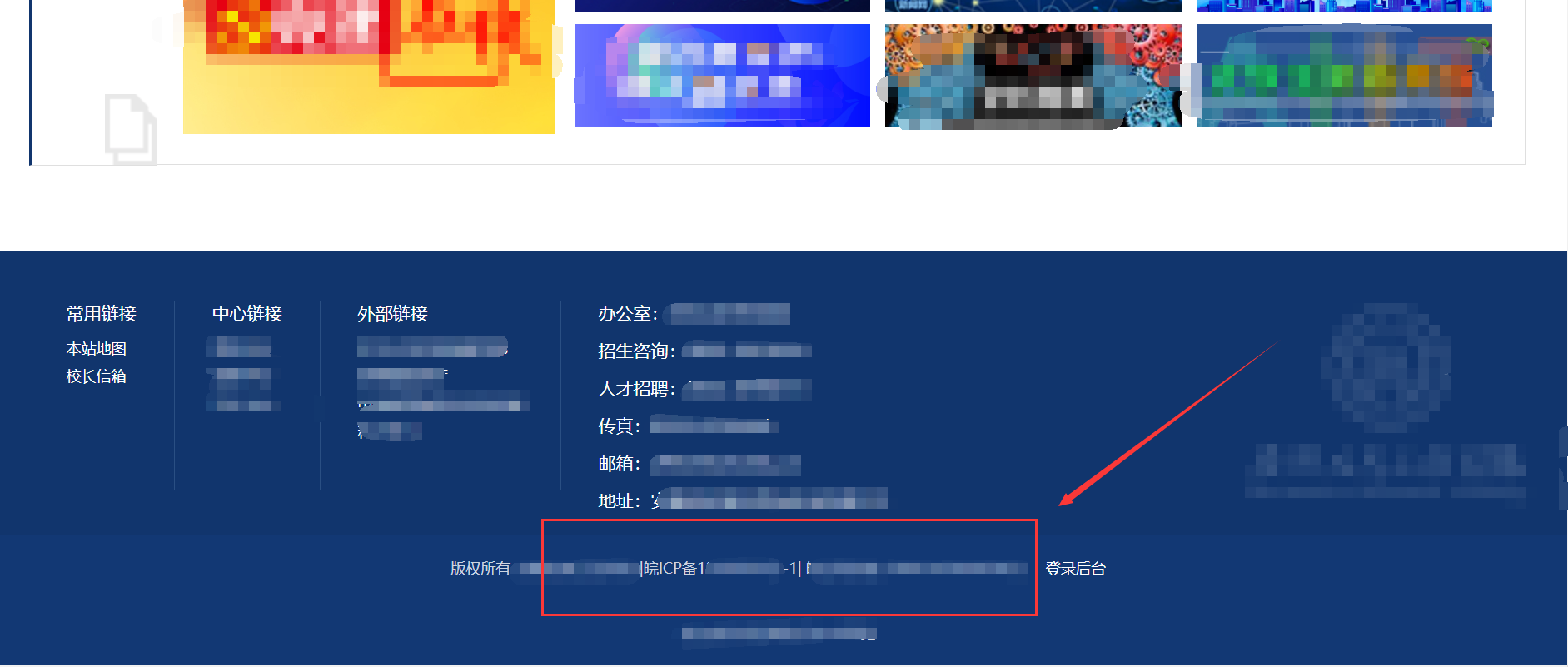

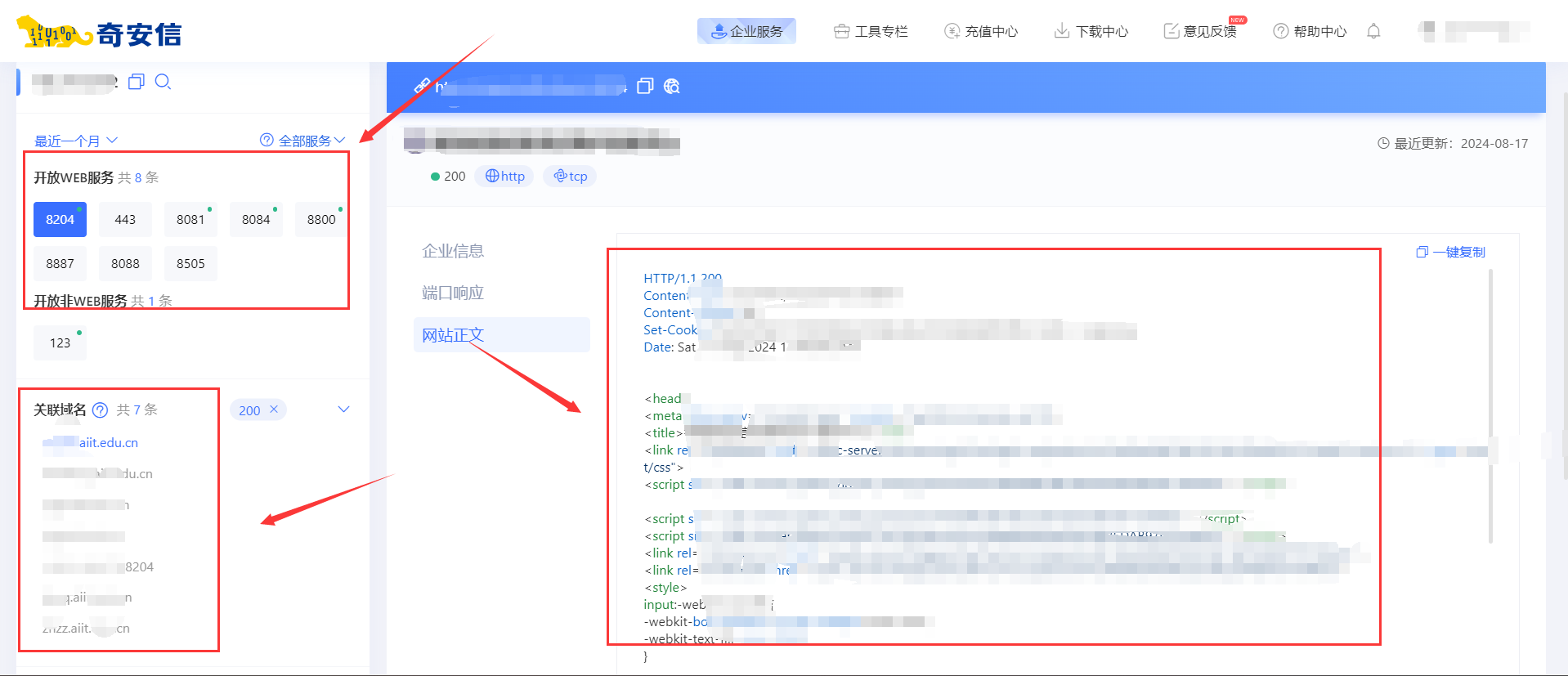

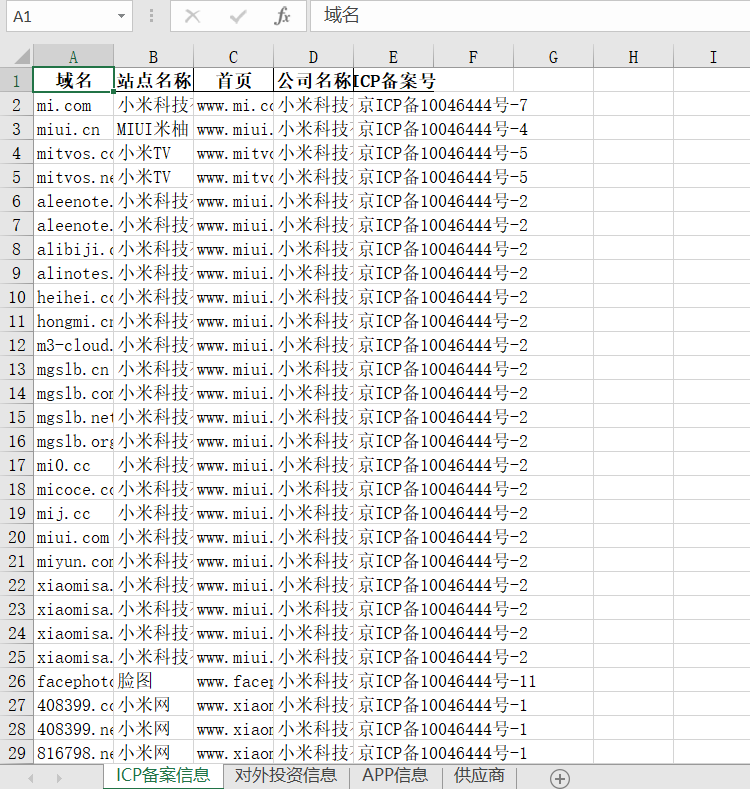

比如平常我们需要对某个域名进行批量检索,包括利用ICP备案查询等,使用空间引擎非常方便,而且可以很直观看出各个站点的信息

可以使用鹰图进行一个icp备案的查询操作,可以在里面找找相关有价值的信息

其中鹰图,我比较喜欢的就是可以查看这些企业的资产详情,如下

3、shodan搜素引擎

Shodan简介

Shodan是互联网上最可怕的搜索引擎,与谷歌不同的是,Shodan不是在网上搜索网址,而是直接进入互联网的背后通道。Shodan可以说是一款“黑暗”谷歌,一刻不停的寻找所有和互联网关联的服务器,摄像头,打印机,路由器。

网站地址:https://www.shodan.io

shodan常用检索语法:

hostname:搜索指定的主机或域名,例如 hostname:"google"

port:搜索指定的端口或服务,例如 port:"21"

country:搜索指定的国家,例如 country:"CN"

city:搜索指定的城市,例如 city:"Hefei"

org:搜索指定的组织或公司,例如 org:"google"

isp:搜索指定的ISP供应商,例如 isp:"China Telecom"

product:搜索指定的操作系统/软件/平台,例如 product:"Apache httpd"

version:搜索指定的软件版本,例如 version:"1.6.2"

geo:搜索指定的地理位置,参数为经纬度,例如 geo:"31.8639, 117.2808"

before/after:搜索指定收录时间前后的数据,格式为dd-mm-yy,例如 before:"11-11-15"

net:搜索指定的IP地址或子网,例如 net:"210.45.240.0/24"

常用 Shodan 库函数:

shodan.Shodan(key) :初始化连接API

Shodan.count(query, facets=None):返回查询结果数量

Shodan.host(ip, history=False):返回一个IP的详细信息

Shodan.ports():返回Shodan可查询的端口号

Shodan.protocols():返回Shodan可查询的协议

Shodan.services():返回Shodan可查询的服务

Shodan.queries(page=1, sort='timestamp', order='desc'):查询其他用户分享的查询规则

Shodan.scan(ips, force=False):使用Shodan进行扫描,ips可以为字符或字典类型

Shodan.search(query, page=1, limit=None, offset=None, facets=None, minify=True):查询Shodan数据

4、360 Quake

简介

Quake网络空间测绘系统是360安全大脑-测绘云的核心系统

持续性探测全球IPv4、IPv6地址,做到实时感知全球网络空间中各类资产并发现其安全风险

网址:https://quake.360.net/quake

360的Quake相对来说使用的少点,但是这个空间引擎也是很不错的一款,使用起来也蛮简单的,里面都有检索的语法提示,包括这个引擎的检索内容也比较全。

可以看到检索的内容里面的一些响应包之类的都很清楚,跟FOFA很像,然后检索的icon图标也很清晰,检索的内容来讲也很全。

0x6 综合资产测绘

1、企查查/小蓝本

这里给师傅们分享下使用企查查和小蓝本相关的操作,我们在平常对于某一个站点目标进行打点的时候,会经常碰到要收集该目标的相关资产或者说收集到的资产不全。那么我们就可以利用企查查和小蓝本的作用了,特别是里面的vip付费的模块,可以很大程度的帮我们快速找到对应的目标的相关资产。

比如下面拿企查查查询某个资产,然后可以特别关注下面的知识产权

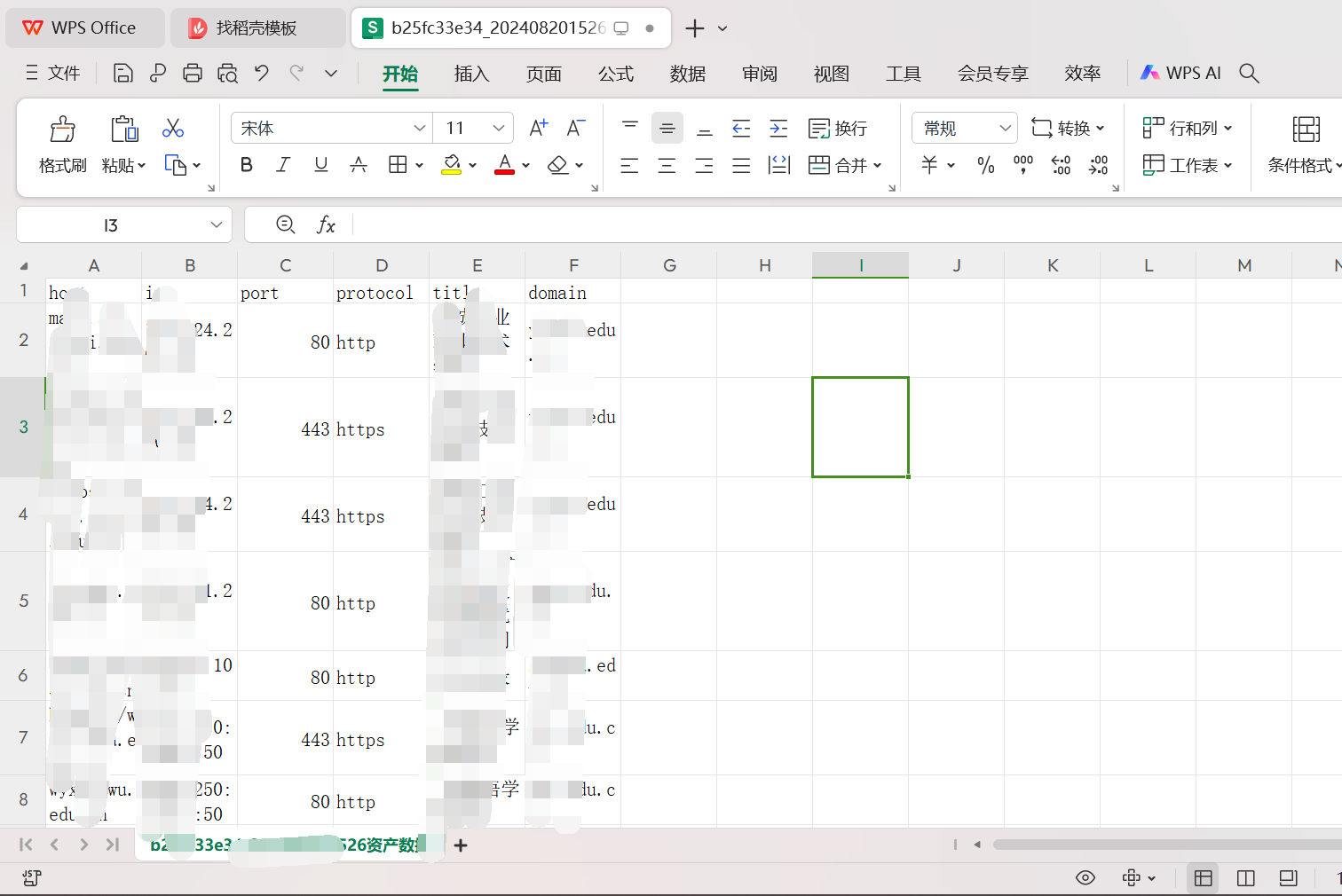

下面的域名收集起来,然后使用灯塔ARL或者oneforall子域名收割机去跑相关资产的子域名,然后进行去重,然后就可以收集到很多可以打点的资产了

还有就是微信小程序的一个收集了,有些时候web端没有账号密码进不去,那么我们就可以尝试下在微信小程序进行一波打点,然后通过微信小程序的一个漏洞打点然后再到web端

力推小蓝本可以直接新媒体 能查到公司旗下有哪些公众号小程序或者APP

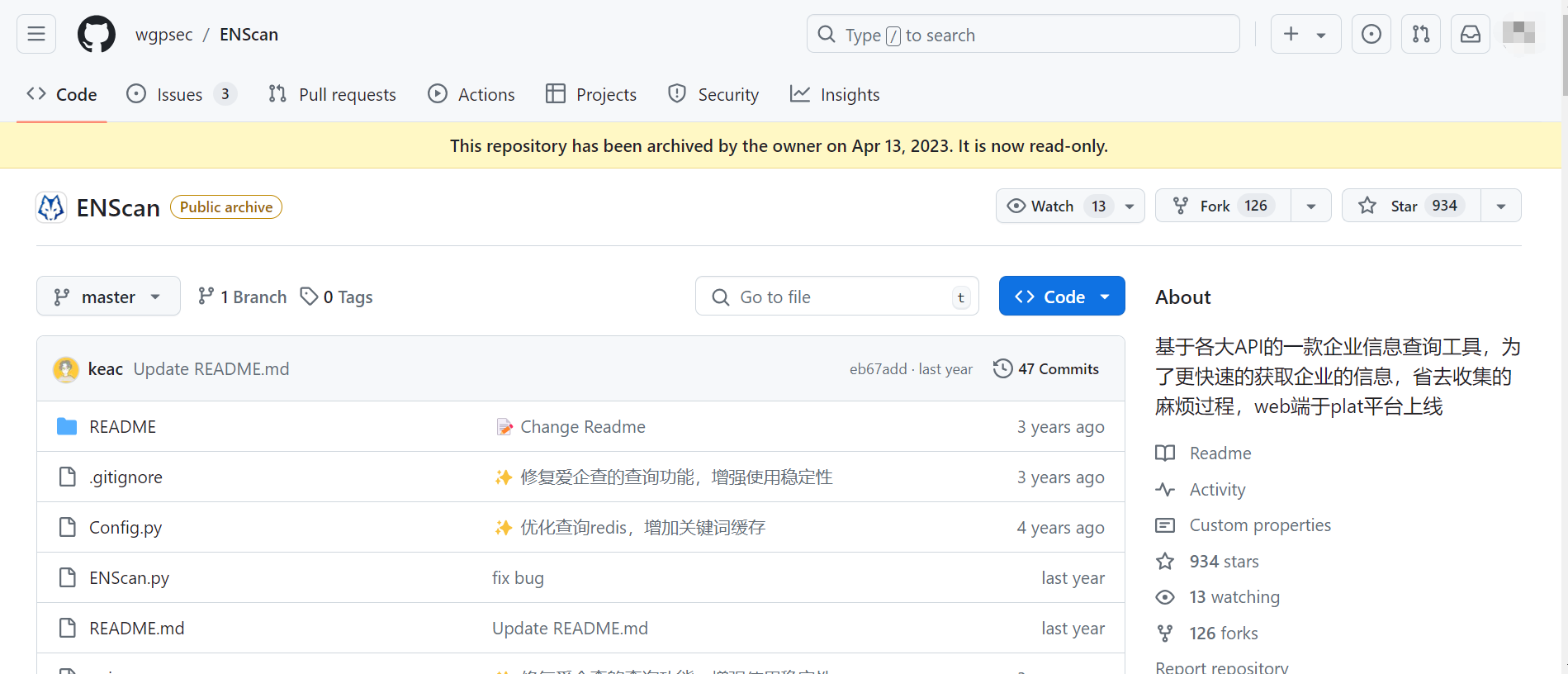

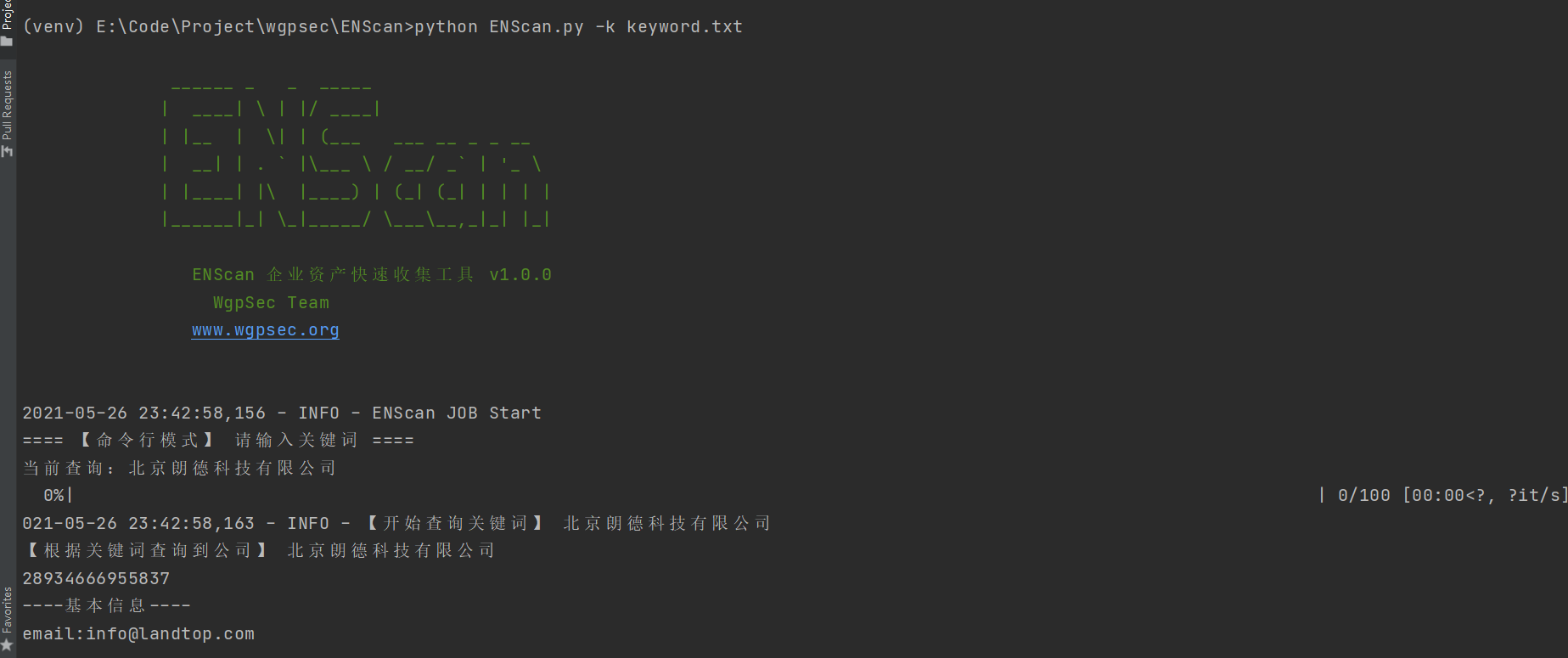

下面推荐一下狼组大佬的爬虫工具,专门针对于企查查和小蓝本的一些付费功能的信息

基于各大API的一款企业信息查询工具,为了更快速的获取企业的信息,省去收集的麻烦过程,web端于plat平台上线

python ENScan.py -k keyword.txt

//keyword.txt里面填企业名称

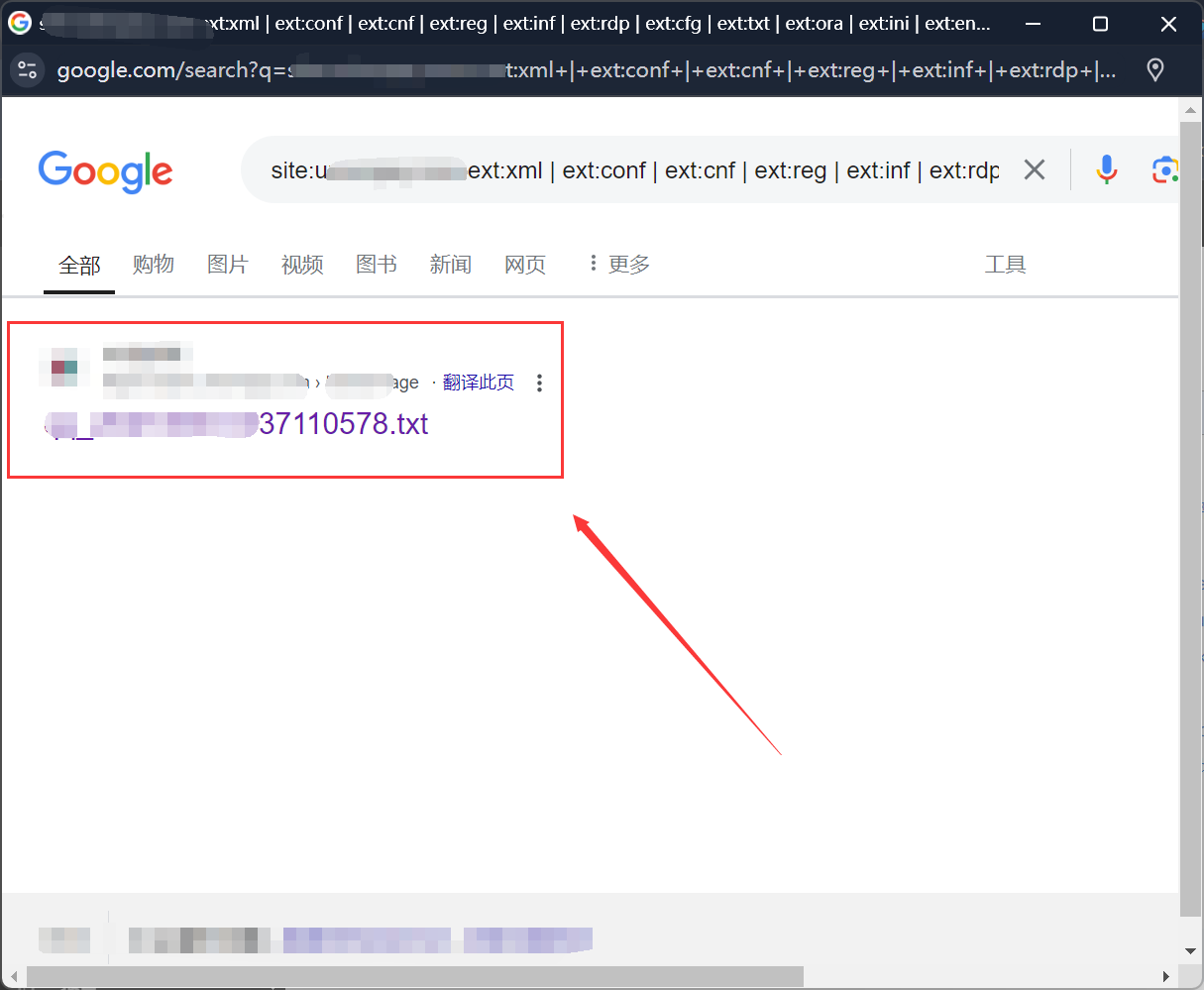

2、Google黑客工具

收到信息收集和资产收集怎么可能少的了Google浏览器呢,Google浏览器的黑客语法是一个十分强大的存在,特别是在以前网络方面管的不是很严控的时候,很多大牛都是使用一些厉害的Google语法进行一个资产的收集,在以前学校的一些身份证和学号信息经常能够利用这些语法找到的。

下面我也简单的给师傅们整理了下一些常见的一些Google检索的语法,如下:

1.site:域名 intext:管理|后 台|登陆|用户名|密码|验证码|系统|帐号|manage|admin|login|system

2.site:域名 inurl:login|admin|manage|manager|admin_login|login_admin|system

3.site:域名 intext:"手册"

4.site:域名 intext:"忘记密码"

5.site:域名 intext:"工号"

6.site:域名 intext:"优秀员工"

7.site:域名 intext:"身份证号码"

8.site:域名 intext:"手机号"

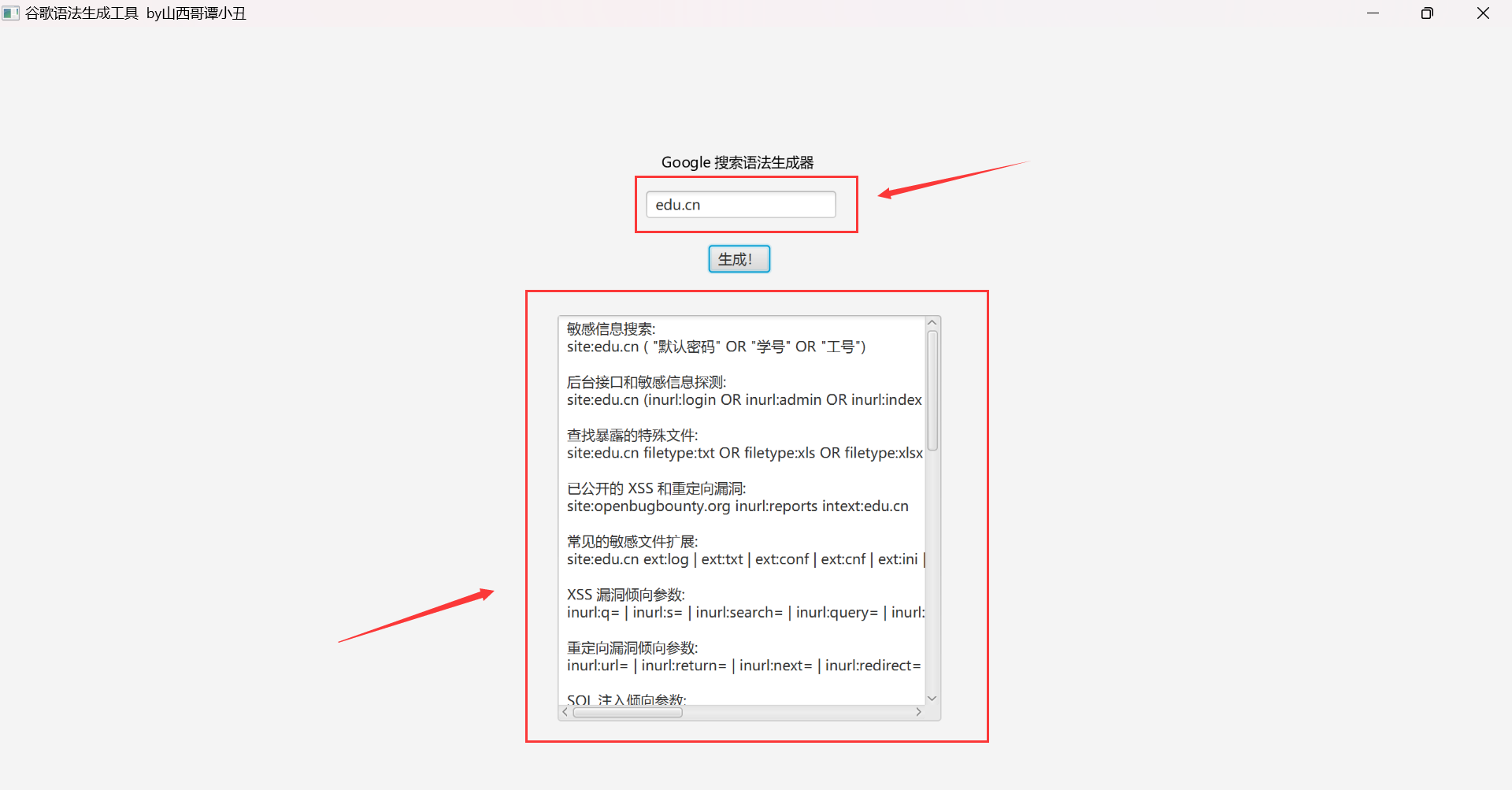

然后还有就是使用厉害师傅手写的工具,你把你想检索的关键字放进去,然后这个工具给你相关信息搜集的Google语法,比如下面的这个工具比较喜欢,感兴趣的师傅们可以去github上下载

**tips:**工具下载链接:https://bbs.zkaq.cn/t/31783.html

3、Pentest-Tools-Framework

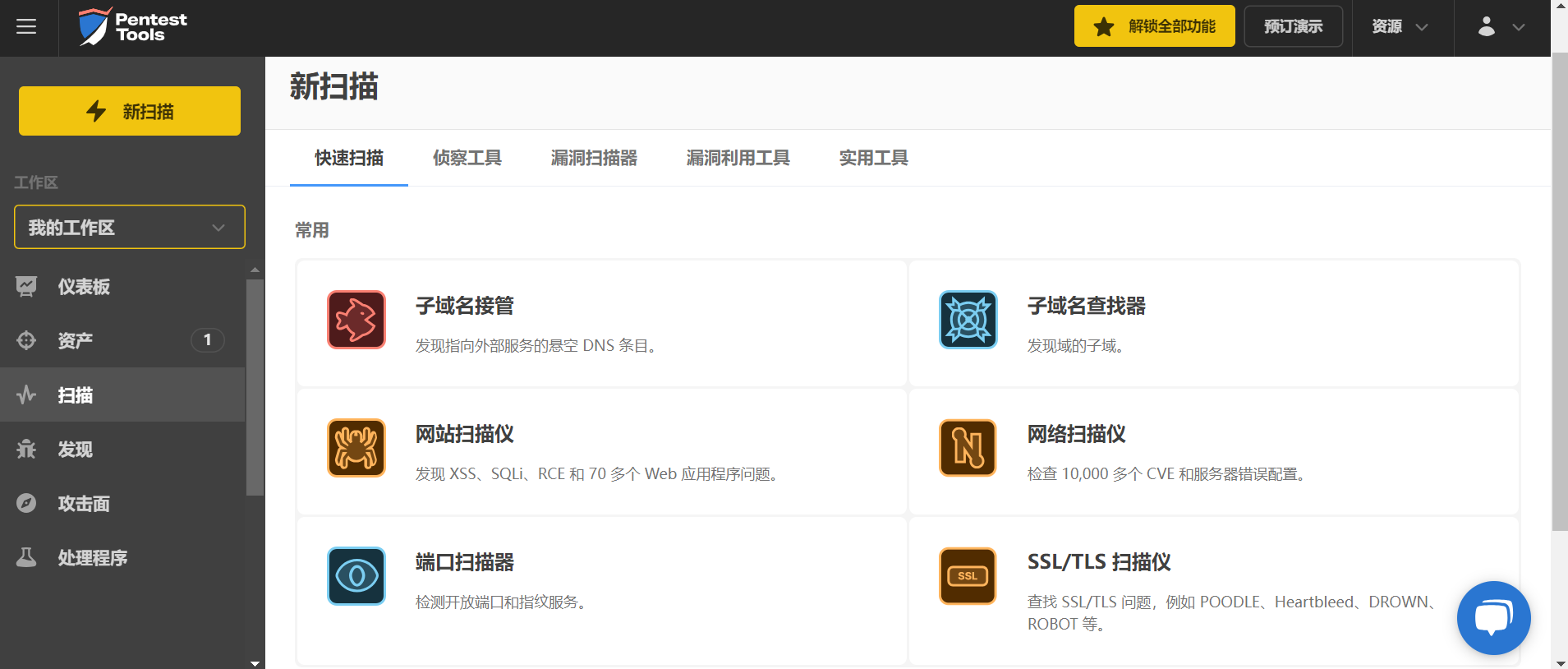

Pentest-Tools-Framework工具简介

Pentest-Tools-Framework是一个专为渗透测试设计的框架,其中包含了大量漏洞利用脚本、漏洞扫描器以及渗透测试工具。它是一款功能十分强大的框架,并给广大渗透测试初学者们提供了大量的工具,它甚至还可以帮助我们成功利用各种内核漏洞以及网络漏洞。

Pentest-Tools-Framework是一款免费的软件,并且非常适合渗透测试初学者使用。除此之外,该工具还提供了UX/UI接口,易于使用且方便管理。

该工具可以直接使用在线网站,也也可以使用kali进行安装

kali进行命令行安装命令如下:

root<span>@kali~#</span> git clone https://github.com/pikpikcu/Pentest-Tools-Framework.git

root<span>@kali~#</span> cd Pentest-Tools-Framework

root<span>@kali~#</span> pip install -r requirements.txt

root<span>@kali~#</span> python install.py

懒人版,在线网站如下:

https://app.pentest-tools.com/scans/new-scan

这个站点的功能十分强大,但是很多都是需要付费升级的功能里面还有很先进的AI漏洞挖掘分析的功能,但是要付费,里面的免费模块也是蛮不错的,

我下面进行对一个企业src的域名进行子域名挖掘,一分钟的时间就挖掘出来了62个子域名,且使用十分简单

十分可以看到这个侦察工具这里,有一个Google黑客

可以看到里面直接把一些重要的查询功能点都给你列出来了,十分简单,对小白师傅们十分友好

下面的配置文件信息,直接就可以查询到了,不需要你会Google语法,直接使用这个工具你也可以很强大

4、零零信安

浅谈

在攻防演练中,攻击队不仅会利用信息系统的各类漏洞和口令攻击方法,更会在影子资产、移动应用中寻找攻击点。而在实战攻防中,攻击者则会在此基础上,加入大量基于邮箱和人员的攻击(例如钓鱼)、在泄露的文档和代码中寻找攻击点、针对企业VIP(高管、IT管理员等)进行信息化攻击、利用暗网中的情报数据(例如社工库、租用/购买勒索软件等)以及针对M&A和供应链的风险进行攻击。

而防御者视角下,往往只能关注到已知风险并设计防御策略,而忽略很多未知风险。

在此背景下,零零信安推出了攻击面查询和收敛平台——0.zone(登录网址:https://0.zone),它是一个免费的外部攻击面管理SaaS平台,供红蓝队使用,为防御者提供攻击者视角下的企业外部攻击面数据,减少攻防信息差,以促进企业攻击面的收敛和管理。

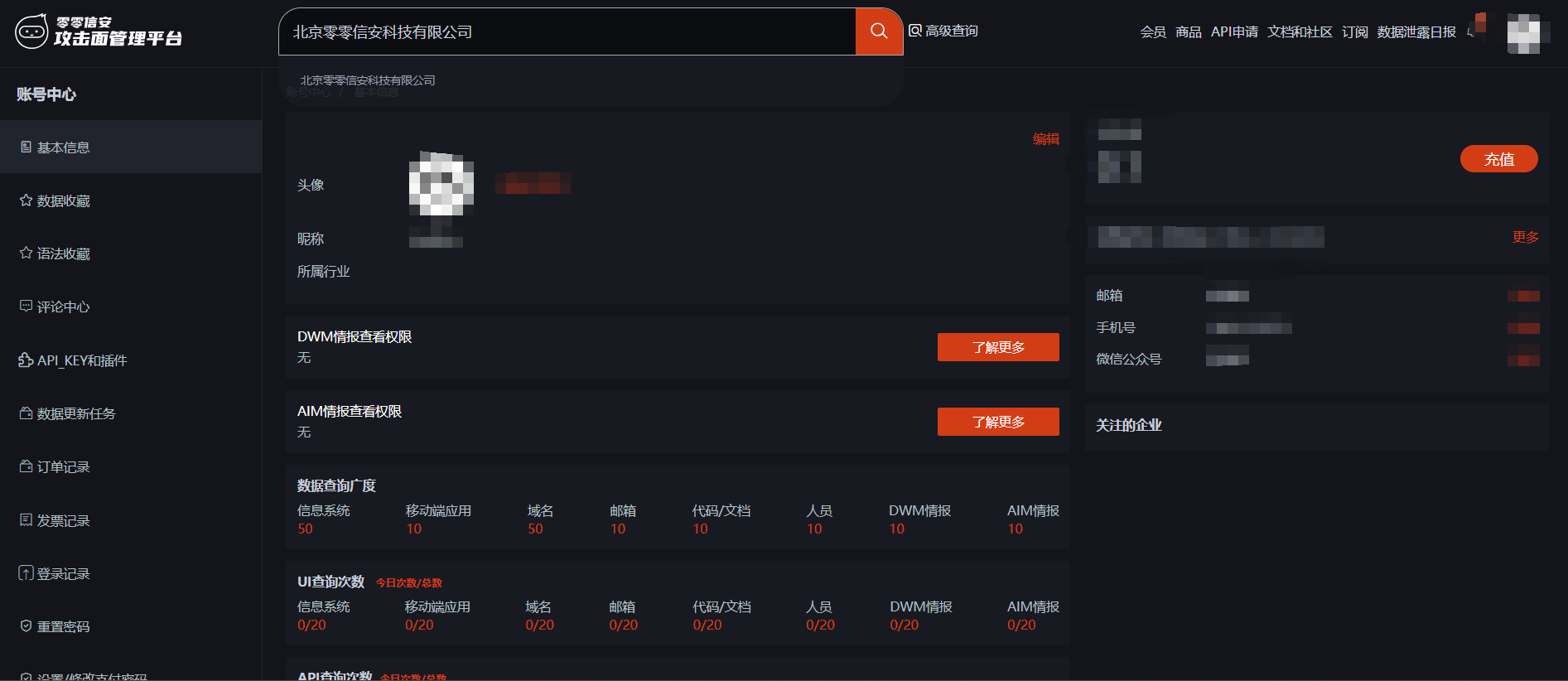

快速入门

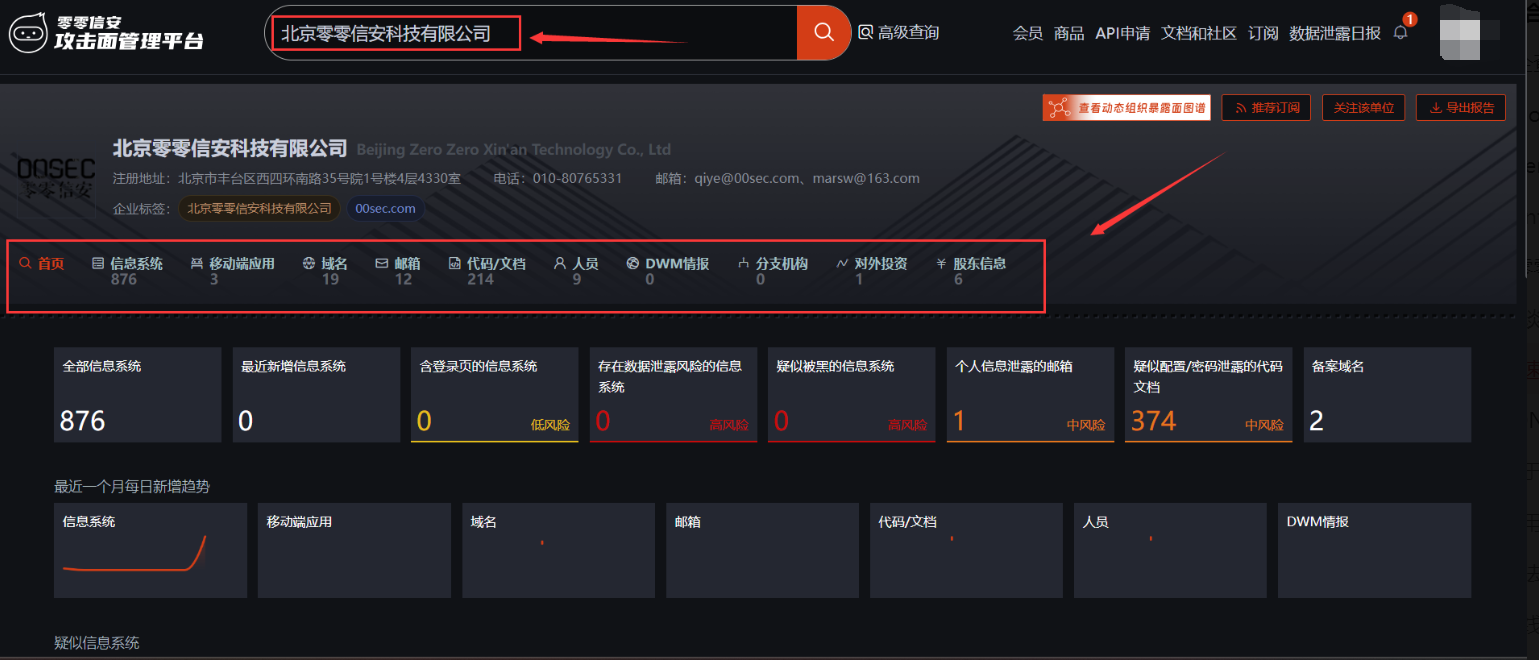

1、登录https://0.zone,在搜索框输入您的【企业名称】,即可获得攻击面报告(这里以“北京零零信安科技有限公司”为例):

2、点击上图红框部分,获得详细信息:

师傅们可以看到下面的截图,红框部分内,为“零零信安”公司全部外部攻击面信息,包括:信息系统暴露、移动端应用(APP、API、小程序、公众号)、敏感目录、邮箱泄露、文档和代码、域名、人员、DWM情报等。

3、以查询、导出、订阅、API等形式获取需要的数据:

5、DNS共享记录

关于DNS

DNS(Domain Name Server,域名服务器)是进行域名(domain name)和与之相对应的IP地址 (IP address)转换的服务器。DNS中保存了一张域名(domain name)和与之相对应的IP地址 (IP address)的表,以解析消息的域名,即保存了IP地址和域名的相互映射关系。域名是Internet上某一台计算机或计算机组的名称,用于在数据传输时标识计算机的电子方位(有时也指地理位置)。域名是由一串用点分隔的名字组成的,通常包含组织名,而且始终包括两到三个字母的后缀,以指明组织的类型或该域所在的国家或地区。也正是因为DNS的存在,访问相应服务只需记住域名,不需要记住无规则的ip地址。

- DNS服务器端口: tcp/udp 53。

- 常用DNS记录:

| 记录类型 | 说明 |

|---|---|

| A 记录 | 将域名指向一个 IP 地址(外网地址)。 |

| CNAME 记录 | 将域名指向另一个域名,再由另一个域名提供 IP 地址(外网地址)。 |

| MX 记录 | 电子邮件交换记录,记录一个邮件域名对应的IP地址,设置邮箱,让邮箱能收到邮件。 |

| NS 记录 | 域名服务器记录,记录该域名由哪台域名服务器解析。如将子域名交给其他 DNS 服务商解析。 |

| AAAA 记录 | 将域名指向一个 IPv6 地址。 |

| SRV 记录 | 用来标识某台服务器使用了某个服务,常见于微软系统的目录管理。 |

| TXT 记录 | 对域名进行标识和说明,绝大多数的 TXT 记录是用来做 SPF 记录(反垃圾邮件)。 |

利用价值

可以通过查询共享DNS服务器的主机来获取到相关的域名,一般多是用于自建DNS服务器。如果是公开的DNS服务器,那么查询的效果将会特别差。

手法

- 查询目标是否存在自建的NS服务器

nslookup -query=ns baidu.com 8.8.8.8

在线网站

- https://www.dynu.com/zh-CN/NetworkTools/DNSLookup

- https://www.dute.org/dns

- https://ultahost.com/zh/domain-dns-lookup

6、whois/IP反查/域名解析

whois

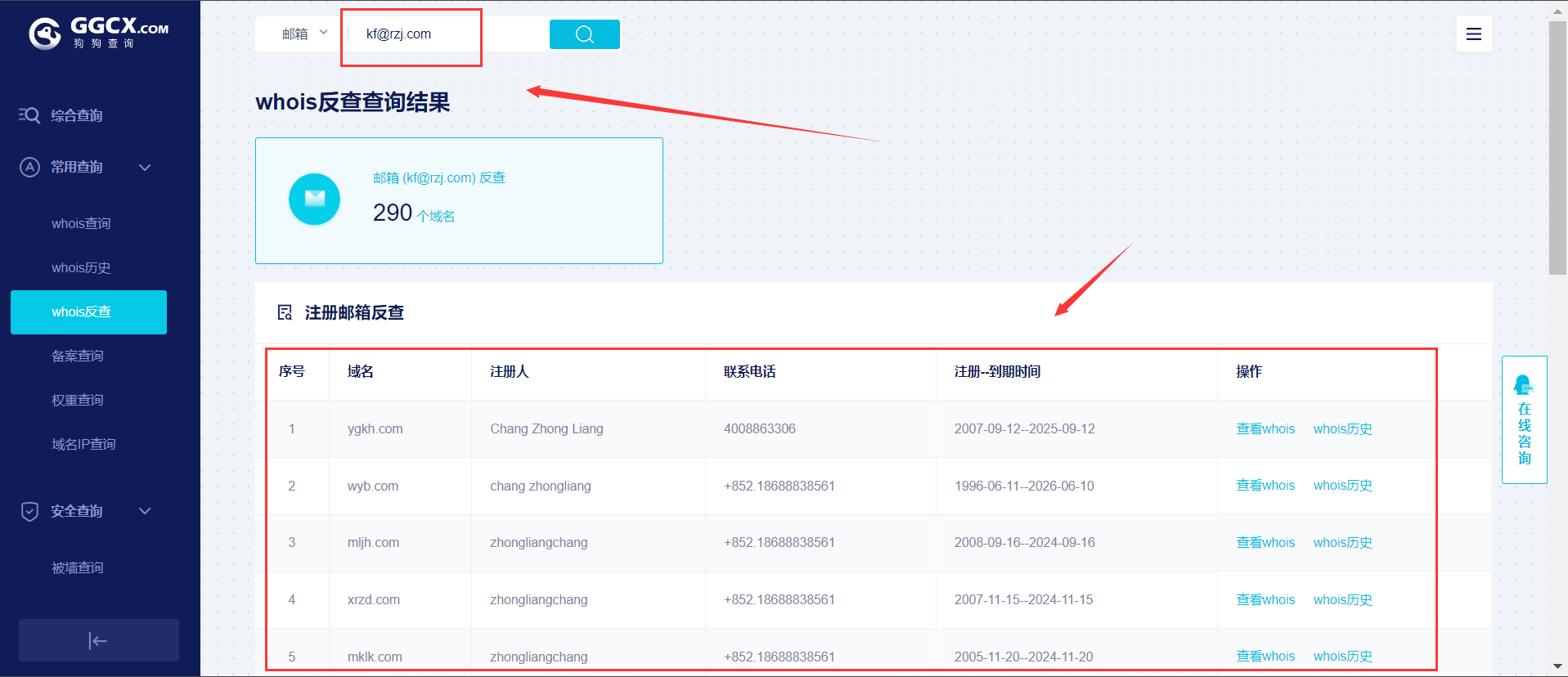

通过whois信息可以获取注册人的关键信息。如注册商、联系人、联系邮箱、联系电话,也可以对注册人、邮箱、电话反查域名,也可以通过搜索引擎进一步挖掘域名所有人的信息。深入可社工、可漏洞挖掘利用。

站长之家网址:https://whois.aizhan.com/

然后在里面解析完成以后,可以看到该站点的详细信息

IP反查

ps:

目标可能存在多个域名绑定于同一ip上,通过ip反查可以获取到其他域名信息。比如旁站。

通过获取目标真实IP后,进行反查的旁站更真实。

查询站点需复杂性,单一的站点会有反查不出信息的可能。

大型企业不同的站点收录可能不一样

个人推荐3个不同站点反查

IP反查,站长在线工具:https://tool.chinaz.com/same

下面以阿里的为例,可以看到该IP解析之后的信息,可以看到这个IP的备案信息包括这个IP解析出来的域名详细信息,这些信息对于我们后面的渗透测试来讲,很有帮助的

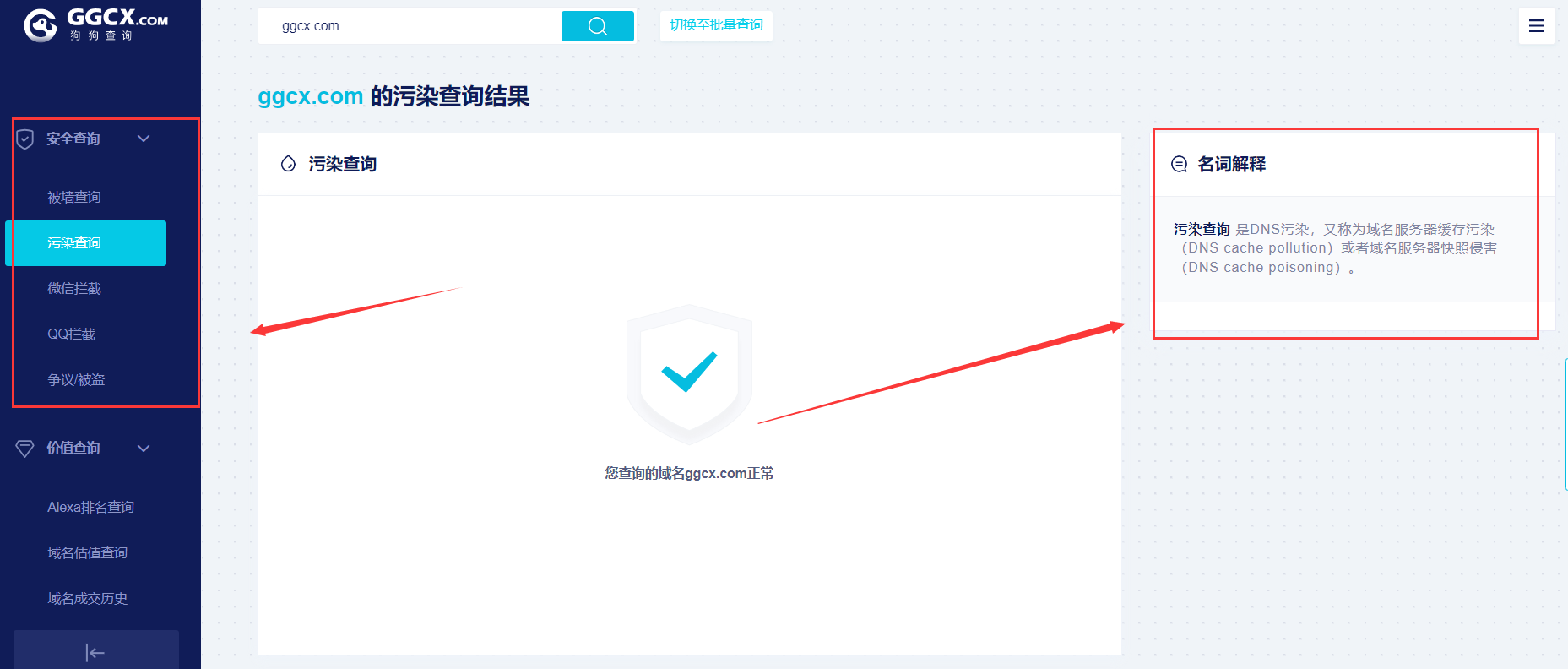

7、狗狗查询

简介

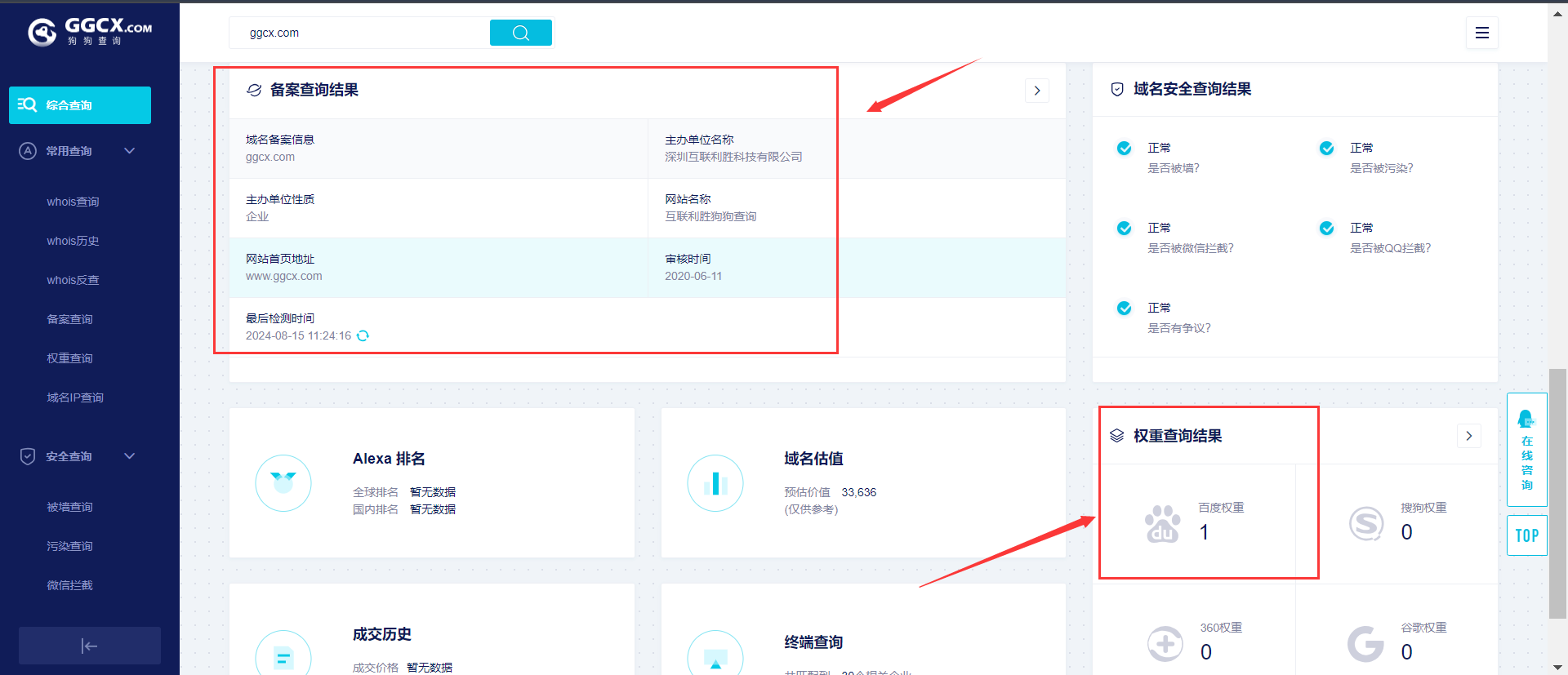

狗狗查询中“常用查询”包括了米友们最常用的“whois查询”、“whois历史”、“whois反查”以及备案查询功能,用户仅需在搜索框内输入域名后,点击页面导航栏,切换域名查询功能,即可查看域名详细信息。

无论是域名投资人,还是域名圈的新手小白,狗狗查询都是一款操作简单、功能齐全、信息全面的优质域名搜索工具。立刻拿起手机或点开搜索引擎,输入GGCX.com,无需注册、无需收费,即可全面查询域名相关信息;域名信息查询,就上狗狗查询!

狗狗查询网址:https://ggcx.com/

师傅们可以看下这个狗狗查询的功能点,是非常全的,在里面查询的速度也很快,然后查询也是免费的,比如师傅们在进行渗透测试的时候,对于一些信息的挖掘,就可以放到这里面去查询一下,个人觉得蛮不错的哈

简单入手

1、这里拿ggcx.com域名来演示下

可以看到该域名的备案信息,包括可以查询的百度权重都可以一键查询到了

2、还可以对于邮箱和联系电话进行一波查询,该狗狗查询都有这个功能

3、安全查询

面对低于市场行情价或是需要大额交易的域名,买家往往会格外注重“域名安全”的问题。使用狗狗域名查询的“安全查询”工具,可快速查询域名是否被墙、被污染、被劫持、被拦截以及存在被盗/争议的风险;无需注册登录,无需额外收费,域名安全信息一目了然。

另外,狗狗查询还贴心地附上针对域名存在安全问题的原因解析,以及处理方案建议,高效地帮助用户解决域名安全问题。

4、价格查询

部分米友在进行域名交易前,都会格外关注域名的价值。由于所需要的信息不同,所以会在多个网站中,查询关于域名的行情、历史成交价、对应终端等相关信息,打开多个页面繁冗复杂不说,还容易出现信息遗漏、收集不全面等问题。

而狗狗查询“价值查询”工具,可浏览域名的ALEXA排名、域名估值、成交历史、对应终端以及最新的域名市场行情等先关信息,同样不需要收取任何的费用,为用户提供一个完整的价值参考。

0x7 总结

信息收集很重要,如确定资产,比如他有哪些域名、子域名、C 段、旁站、系统、微信小程序或者公众号,确定好站点或者目标系统之后,就是常规的指纹识别,像中间件、网站,扫目录,后台,确定功能然后分析每个功能点上会有哪些漏洞,就比如一个登录页面,我们可以考虑的是爆破账号密码,社工账号密码,SQL 注入,XSS 漏洞,逻辑漏洞绕过等。

文章中涉及的敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打码处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!