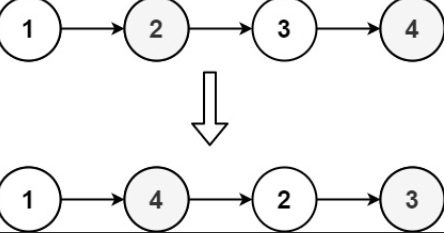

如下图,所示为TS1 order序列。该序列有16个symbol组成。

常见的symbol有,PAD和COM等。PAD是K symbol,还有D symbol。下文先给出COM symbol的解读。读协议文档可知COM常被称为K28.5。K是symbol的类型,注意symbol是编码过的数据。K可以理解为关键的意思,为了实现DC的平衡,需要对原有的byte进行各种编码,本文只设计8/10编码,不涉及128b/130b编码。28.5顾名思义是28和5。28 二进制为11100,5为101。如下图所示,可以看到紫色区域为11100。合起来二进制计数为0XBC,值得注意0xBC为未进行8b/10b编码的数据。而真正在lane上传输的是编码的数据。如图下面所示,从右往左念,K5.48。哈哈,业界没有这样的说嘛。PAD等symbol编码不在赘述。

返回第一幅图片,可以看到最后结束时4a,显然是TS1 order序列。4a==01001010。按照拆分规则,可知4a可以读作10.2。由8b/10b的编码表可知,4a不会属于K编码。那就称作D10.2,这点和协议规范是吻合的。D10.2就是TS1的标志码。协议的TS1规定如下。

symbol4为e说明,该link可以支持GEN3速率。但是具体是在polling的那个阶段,是无法从这个TS1序列看出来的,这个需要算。好了小编只是抛砖引玉,感兴趣的读者可以深入阅读PCIE spec。