前言

- 各位师傅大家好,我是qmx_07,今天继续讲解MISC的相关知识

喵喵喵

- 附件信息:

- 尝试了常规的binwalk,foremost扫描是否有隐藏文件、均失败

- 在stegsolve工具发现 Red plan 0、 Blue plan 0、 Green plan 0 有问题,怀疑是LSB隐写

- Data Extract 选项卡选择 LSB 、BGR选项,保存为png图片

- png图片显示损坏,扔到hxd检索信息

- png图片文件头异常,尝试删除字段,保存

- 图片是半张二维码截图,可能是图片宽高异常

- 使用github开源项目 CTF计算图片高度

- 将计算好高度的图片,重新生成

- 使用QR research工具扫描二维码,得到网盘链接

- 猜测可能是NTFS 数据流,使用ntfsstreamseditor工具

- 扫描后 发现pyc文件,尝试反编译

- pyc反编译网站

#!/usr/bin/env python

# visit https://tool.lu/pyc/ for more information

# Version: Python 2.7

import base64

def encode():

flag = '*************'

ciphertext = []

for i in range(len(flag)):

s = chr(i ^ ord(flag[i])) //异或ascii码操作

if i % 2 == 0:

s = ord(s) + 10

else:

s = ord(s) - 10

ciphertext.append(str(s)) //添加到ciphertest列表

return ciphertext[::-1]//翻转

ciphertext = [

'96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']

- 编写脚本

test = ['96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']

test = test[::-1]

flag = ''

for i in range(len(test)):

if i % 2 == 0:

s = int(test[i]) - 10

else:

s = int(test[i]) + 10

s = s ^ i

flag += chr(s)

print(flag)

- 将翻转的ciphertext变为正序,第二次异或等于数据本身,再添加到列表里

flag{Y@e_Cl3veR_C1Ever!}

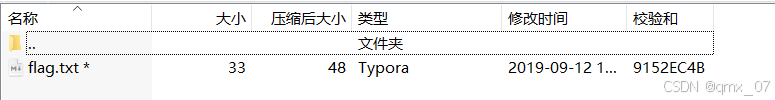

小易的U盘

- 附件信息:

- 使用binwalk工具拆分文件

- INF 文件是 “设备信息文件“”,在 Windows 操作系统中用于安装和配置硬件设备驱动程序、软件组件以及系统服务等

- inf文件显示副本32,使用notepad++打开搜索flag相关信息

flag{29a0vkrlek3eu10ue89yug9y4r0wdu10}

[WUSTCTF2020]爬

- 附件信息:

- 在hxd中,可以看到头文件是pdf格式,尝试更改后缀

- 显示被图片覆盖,pdf没办法修改文件,尝试转成docx

- 移开图片之后,发现一段十六进制数据

ocr识别

十六进制转文本网址

wctf2020{th1s_1s_@_pdf_and_y0u_can_use_phot0sh0p}

[RoarCTF2019]黄金6年

-

附件信息:

-

一段mp4文件

-

在hxd中发现一段base64编码

-

这段base64编码,疑似是一段rar文件

import base64

code = "UmFyIRoHAQAzkrXlCgEFBgAFAQGAgADh7ek5VQIDPLAABKEAIEvsUpGAAwAIZmxhZy50eHQwAQADDx43HyOdLMGWfCE9WEsBZprAJQoBSVlWkJNS9TP5du2kyJ275JzsNo29BnSZCgMC3h+UFV9p1QEfJkBPPR6MrYwXmsMCMz67DN/k5u1NYw9ga53a83/B/t2G9FkG/IITuR+9gIvr/LEdd1ZRAwUEAA=="

base64_code = base64.b64decode(code)

file = open("flag.rar","wb")

file.write(base64_code)

file.close

- 将base64解码,以二进制写入文件,保存为.rar后缀

- 里面有一个flag文件,但是有密码,暴力破解失败,尝试静帧观看mp4文件

- 陆续放到QR research检索二维码,数据是:iwantplayctf

flag{CTF-from-RuMen-to-RuYuan}

[WUSTCTF2020]alison_likes_jojo

- 附件信息:

- 由于boki文件比较大,放到hxd查看

- 发现PK压缩包字段

- 更改后缀后,发现需要密码,尝试使用Ziperello暴力破解

- 密码是:888866

- 疑似base64加密

- 数据经过多次base64加密,多解码几次

- killerqueen 可能是key密钥,使用outguess对jljy.jpg进行隐写检索

flag{pretty_girl_alison_likes_jojo}

总结

- 介绍了pyc反编译、图片宽高复原、Ziperello暴力破解工具