随着传统漏洞管理的发展,TEM 解决了因攻击面扩大和安全工具分散而产生的巨大风险。

主动式 TEM 方法优先考虑风险并与现有安全工具无缝集成,使组织能够在威胁被有效利用之前缓解威胁。

为什么威胁暴露管理 (TEM) 在现代网络安全策略中变得至关重要?

公平地说,我会称其为“漏洞查找器”。威胁暴露管理是传统漏洞管理的演变。多种趋势使其成为现代安全团队的首要任务。

1. 越来越多的发现让资源有限的团队难以承受

2. 随着攻击面扩大到云和应用程序,发现的数量因碎片化而增加。云、本地和 AppSec 漏洞来自不同的工具。身份配置错误则来自其他工具。

3. 这需要大量的手动工作,需要使用常见的风险方法对发现的结果进行集中、重复数据删除和优先排序。

4.最后,所有这一切都发生在攻击者的行动速度比以往任何时候都快的同时,最近的报告显示,利用漏洞的平均时间不到一天!

威胁暴露管理至关重要,因为它使用适用于您组织的风险环境,持续识别和优先处理所有资产中的风险(例如漏洞和错误配置)。

通过与现有安全工具集成,TEM 提供了对潜在威胁的全面了解,使团队能够采取主动、自动化的措施,在风险被利用之前降低风险。

同时,通过将安全堆栈的技术策略映射到威胁形势,TEM 使 CISO 能够衡量其整体安全控制的有效性并评估投资回报率。

部署主动减轻风险的工具和流程是不够的,您还需要能够衡量它并采取行动。

全面的 TEM 策略的核心组成部分是什么?组织如何优先关注风险暴露还是风险缓解?

现代 TEM 策略包含三个关键要素:

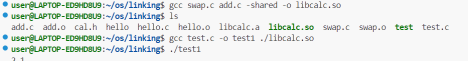

发现:初始阶段涉及连接所有现有扫描程序,以创建单一、统一的漏洞视图。此外,它使用无代理、基于 API 的方法与端点检测和响应 ( EDR ) 控制、网络安全和身份控制集成。

通过识别技术安全控制中的错误配置并将其与来自综合评估源的资产、漏洞和暴露数据相关联,组织可以了解其安全状况。

优先级排序:有效的风险管理始于计算每个漏洞的基本风险。此评估考虑了漏洞评分、运行时存在、互联网可达性以及漏洞是否正在被利用等因素。要确定对企业的剩余风险,必须考虑现有的补偿控制措施。这意味着将安全控制措施与资产和漏洞信息叠加在一起。

通过这样做,组织可以根据漏洞造成的实际风险对漏洞进行优先级排序,而不是仅仅依赖严重性评分。

动员:最后阶段涉及在技术安全控制中实施特定的缓解策略。这包括进行必要的配置更改、制定自定义检测规则以及应用虚拟补丁来及时解决漏洞。评估网络、主机和云控制的部署和配置方式有助于防止漏洞被利用。

通过采用这种基于风险的方法,安全运营团队可以有效地管理数百万个漏洞,专注于那些存在最大风险的漏洞,而不是试图“修补所有关键漏洞”。

通过在有凝聚力的威胁暴露管理计划中系统地应用这些最佳实践,组织可以主动应对威胁,降低整体网络风险暴露,并更有效地分配资源以保护关键资产。

实施 TEM 最常见的障碍是什么?如何克服?

TEM 的范围比传统漏洞管理扩大了,带来了新的复杂性和预算挑战。许多组织缺乏端到端威胁意识的集成流程,通常将工作限制在合规性驱动的扫描上,从而留下安全漏洞。

此外,现代攻击非常复杂,需要专门的技能才能理解和应对。

为了克服这些挑战,CISO应该:

1. 与整个组织的关键利益相关者建立协议,共同解决风险。

2. 向董事会明确传达网络安全风险,以确保提高威胁意识和响应能力所需的资源。

3. 制定详细的反应策略,及时应对已发现的威胁,确保组织不仅进行监控,而且随时准备采取行动。

将 CTEM 战略与更广泛的企业目标(如数字化转型、云迁移或零信任架构)相结合的最佳实践有哪些?

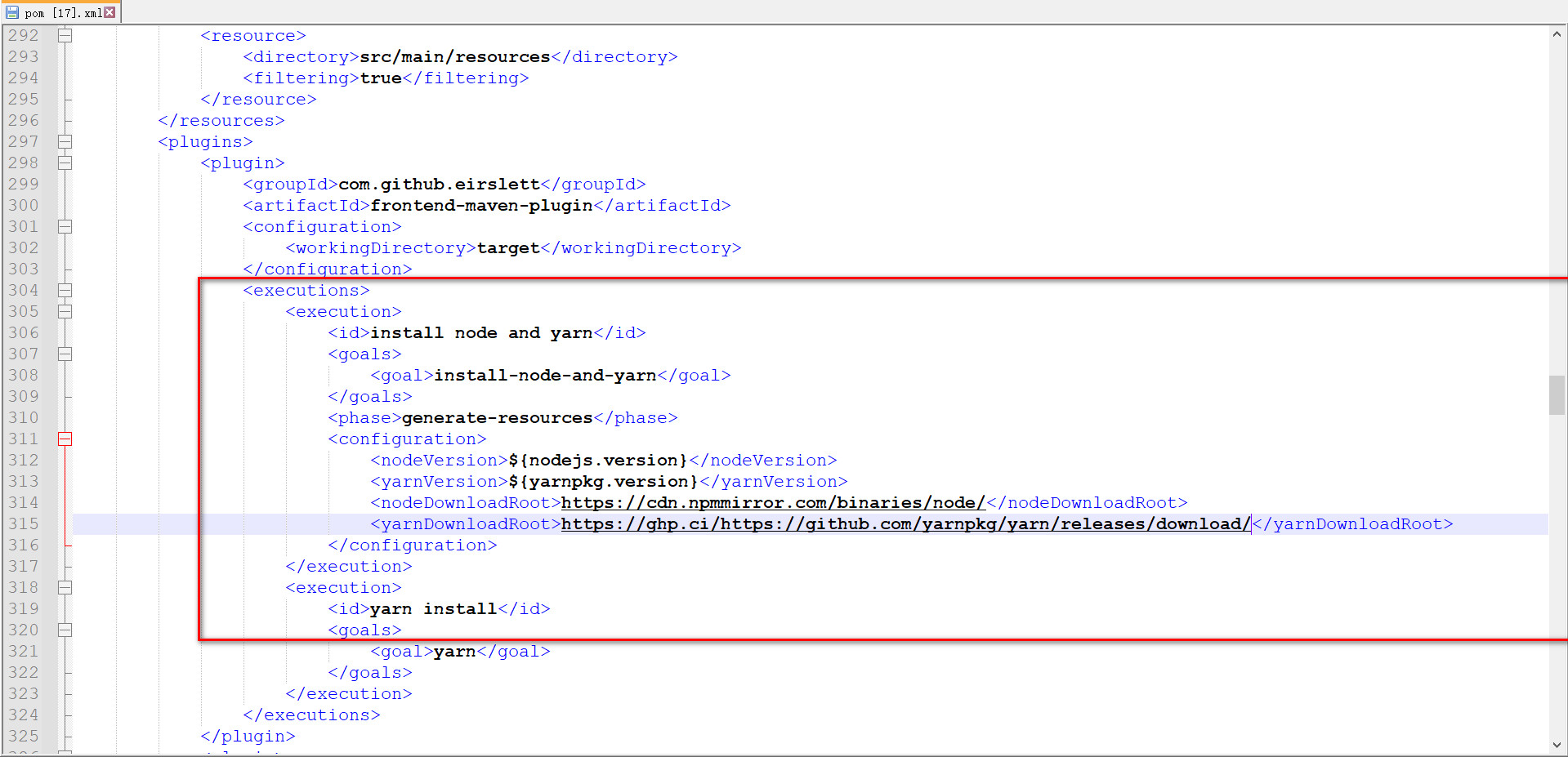

企业对更广泛的 CTEM 战略的需求与数字化转型和云迁移密不可分。迁移到云会增加发现的数量和碎片化,这需要新的工具和流程来统一整个组织的风险管理。

数字化转型还会导致攻击面扩大,超出与 CTEM 相关的漏洞(例如身份、SaaS 应用程序、供应链风险)。

简而言之,随着我们的攻击面扩大,建立可扩展流程和技术以揭示、补救和减轻暴露风险的需求也在扩大。