文章目录

- 导图

- Linux 安全模型

- 用户层权限管理的细节

- 多用户环境中的权限管理

- 文件权限与目录权限

- 最小权限原则的应用

- Linux 系统中的认证、授权和审计机制

- 认证机制

- 授权机制

- 审计机制

- 主机入侵检测系统(HIDS)_ Host-based Intrusion Detection System

- HIDS 的概念和功能

- HIDS 分类与技术差异

- HIDS 最佳实践

- 常用 HIDS 工具

- 总结

导图

Linux 安全模型

Linux 系统可以分为内核层和用户层:

- 内核层负责对资源的直接管理,包括进程调度、内存管理、文件系统和硬件控制等。它的安全机制主要通过内置的权限管理、进程隔离和内存保护来确保稳定和安全。

- 如果黑客能够成功突破内核层安全(例如通过漏洞获取 root 权限),他们可以绕过用户层的所有安全措施。这时,即使我们在用户层配置再复杂的权限,也无济于事。

- 用户层是我们日常操作的主要部分,提供对系统资源的访问。开发者和运维人员通过用户层访问内核提供的服务。我们日常关注的安全措施,如文件权限、进程权限、日志管理等,都在用户层进行。

内核层安全重点:

- 内核层安全是通过定期更新和修补漏洞来维护的。Linux 社区会发布安全更新来修复内核中的已知漏洞,定期使用官方发行的镜像、打补丁来防止攻击者利用漏洞。

用户层安全重点:

- 权限配置:用户层的权限设置确保不同用户之间的数据和进程隔离,防止越权访问。

- 进程隔离:Linux 通过权限和用户身份管理实现进程之间的隔离,确保一个用户的进程不会影响其他用户的进程或数据。

用户层权限管理的细节

多用户环境中的权限管理

在 Linux 多用户环境中,用户层的安全性依赖于正确的权限配置。Linux 系统使用 UID(用户 ID)和 GID(组 ID)来标识用户及其所属的组,权限则通过用户、组和其他人三类身份来控制文件和进程的访问。

主体 -> 请求 -> 客体模型:

- 主体是用户(或进程),请求是操作(如读、写、执行),客体是文件、目录或系统资源。

- 例如,当一个用户试图读取

/etc/passwd文件时,Linux 会检查该用户是否有权限执行这个请求,只有具备合适权限,操作才会成功。

文件权限与目录权限

Linux 中,所有文件和目录都有与之关联的权限,权限分为:

- r(读):用户是否能读取文件或查看目录内容。

- w(写):用户是否能修改文件或在目录中创建、删除文件。

- x(执行):用户是否能执行文件或进入目录。

权限通过 ls -l 命令可以查看,并通过 chmod 命令进行修改。对于文件和目录的权限作用有所不同:

- 文件的权限:决定谁可以读取、修改和执行该文件。

- 目录的权限:决定谁可以查看、添加、删除目录中的文件。

除了基本权限,Linux 还提供了额外的权限控制手段:

- SUID/SGID:用于文件时,这些位允许用户以文件所有者或组的权限运行程序,常用于特定的系统命令。

- 粘滞位(Sticky Bit):常用于共享目录(如

/tmp),确保用户只能删除自己创建的文件,防止滥用删除他人文件。chmod +t /tmp可以阻止删除 /tmp 目录下其他用户的文件

最小权限原则的应用

在 Linux 系统中,最小权限原则是安全管理的核心。即为每个用户或进程分配最少的权限,以减少潜在的攻击面。尤其是在多用户共用服务器时,过多的权限可能会导致数据泄露或服务滥用。

以下是几种常见的实践:

-

使用普通用户而非 root 用户运行服务:

例如,运行 MySQL 服务时,使用mysqld命令以mysql用户启动进程,而不是 root。这样,即使 MySQL 服务出现漏洞,攻击者也无法直接获取 root 权限。sudo -u mysql mysqld_safe -

服务进程的权限隔离:

在启动 Nginx 时,Nginx 的工作进程使用nobody用户身份运行。这种方法确保了即使 Web 服务遭到攻击,也无法轻易危害到系统其他部分。# Nginx 进程运行状态 ps aux | grep nginx root 7083 0.0 0.0 61032 5324 ? Ss Aug12 0:01 nginx: master process nobody 331122 0.0 0.0 90768 31776 ? S 11:44 0:00 nginx: worker processnobody 通常拥有整个操作系统中最小的权限

-

通过文件属性保护关键文件:

使用chattr +i命令可以为重要的文件添加不可修改属性(immutable),防止即使有权限的用户修改关键配置文件。sudo chattr +i /etc/passwd

Linux 系统中的认证、授权和审计机制

认证机制

认证确保用户的身份合法,防止未经授权的用户访问系统资源。在 Linux 系统中,用户信息存储在 /etc/passwd 和 /etc/shadow 文件中。

-

/etc/passwd:保存用户账户信息,但不会存储密码,而是将密码占位为x。 -

/etc/shadow:保存加密后的用户密码和密码策略(如密码有效期、密码失效天数等)。

配置密码策略可以有效提升安全性,如使用chage命令设置密码过期时间:sudo chage -M 60 testuser # 强制 testuser 每 60 天更改密码

弱密码检测:

为了防止弱密码攻击,可以使用工具如 John the Ripper 对密码进行审计:

unshadow /etc/passwd /etc/shadow > mypasswd

john mypasswd # 开始检测弱密码

john --show mypasswd # 显示已破解的密码

授权机制

授权是在用户通过认证后,系统根据权限决定其能访问哪些资源。Linux 系统通过读、写、执行权限,控制用户对文件和目录的访问。除此之外,Linux 还提供了 ACL(访问控制列表)来实现更精细的权限控制。

最小权限原则的扩展:

滥用 root 是 Linux 安全中的普遍问题,所有长时间运行的进程(如数据库、Web 服务)应尽量避免使用 root 权限,而使用特定用户账户来运行这些进程。例如:

sudo -u redis redis-server # 使用非 root 账户运行 Redis

审计机制

审计是指对系统操作进行记录和分析,以便在出现问题时能够追踪到源头。在 Linux 系统中,主要的日志文件位于 /var/log 目录下,常见的日志包括:

- /var/log/wtmp 和 /var/run/utmp:记录用户登录和注销事件。 用户登录日志本身为二进制文件,我们无法直接通过文本方式查看,但是可以配合who/users/last/lastlog这样的命令来获取

- /var/log/secure:记录与安全相关的事件,如用户的认证尝试。

- /var/log/messages:记录系统及应用的普通信息。

可以通过命令 who 或 last 来查看用户登录日志。例如:

last # 查看最近的用户登录记录

日志管理与分析:

默认情况下,Linux 会通过 logrotate 对日志执行相应的保留策略(比如日志切割和旧日志删除等)。通过配置/etc/logrotate.conf可以对不同日志的保留策略进行修改日志可以通过 logrotate 来管理,定期归档旧日志,避免日志文件过大。

此外,使用日志分析工具如 ELK 或 Zabbix,可以对系统日志进行实时监控,配置安全报警规则来检测潜在的攻击行为。

主机入侵检测系统(HIDS)_ Host-based Intrusion Detection System

HIDS 的概念和功能

主机入侵检测系统(HIDS)是一种监控和分析单个计算机或服务器的活动日志、文件完整性、配置更改、系统调用等,以检测入侵行为或异常活动的安全工具。它与网络入侵检测系统(NIDS)不同,侧重于主机层面的检测,帮助识别未经授权的操作或潜在攻击。

HIDS 分类与技术差异

HIDS 主要分为以下两种类型:

- 基于签名的 HIDS:通过匹配已知攻击模式或签名来检测入侵。这种方法对已知威胁有效,但对未知攻击或零日漏洞可能不敏感。

- 基于行为的 HIDS:通过分析系统的正常行为基线,检测异常的操作或活动。这种方法能够发现未知威胁,但可能会产生更多的误报。

HIDS 最佳实践

为了有效实施 HIDS,可以参考以下最佳实践:

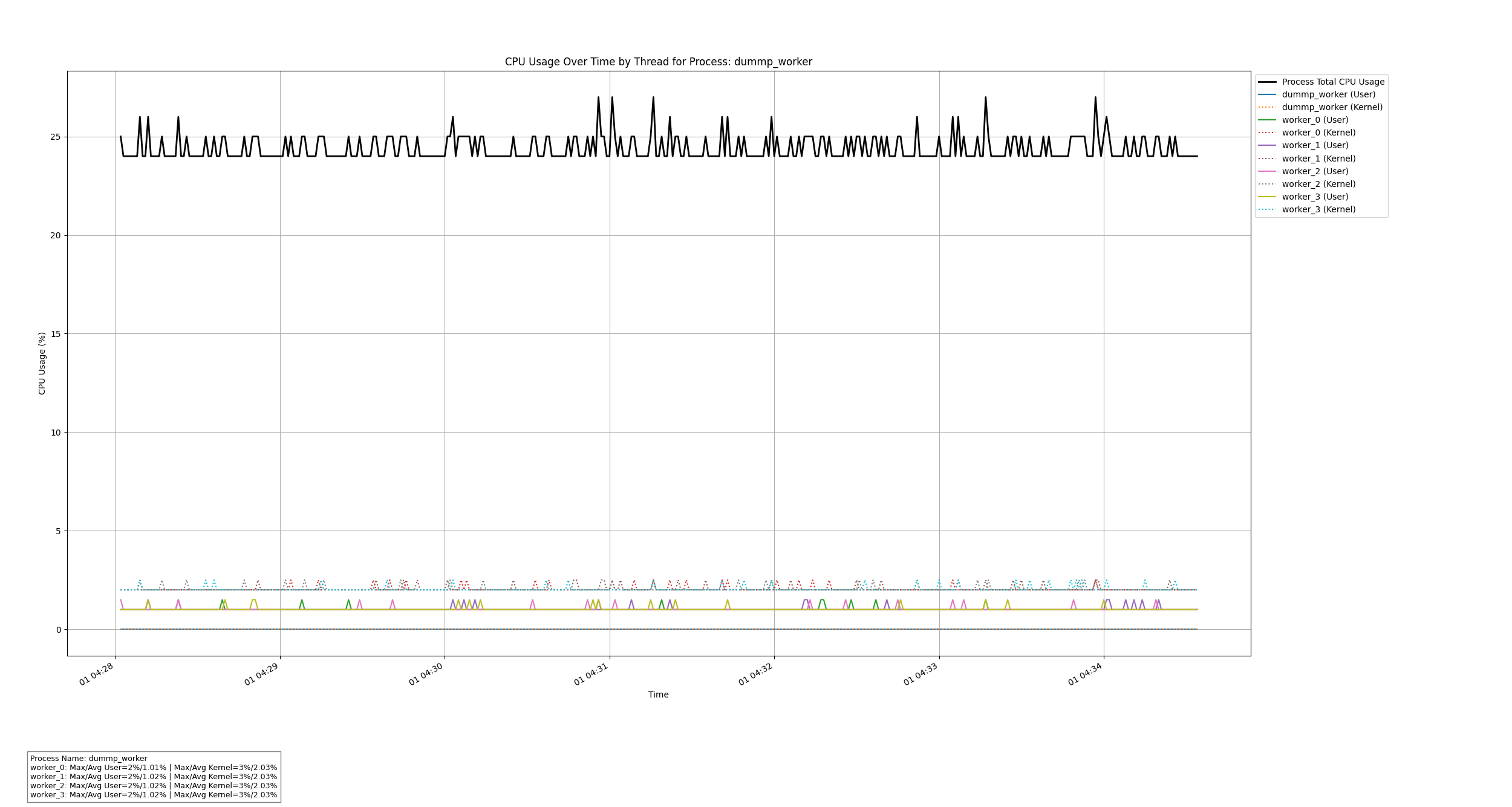

- 系统选择与资源规划:选择适合的 HIDS 工具,并考虑主机的资源占用问题。过高的资源消耗可能影响系统性能。

- 配置日志收集与分析:配置 HIDS 以收集关键日志,如认证、文件系统变更、系统调用等,并定期分析。结合 Syslog、Auditd 等工具可以进一步增强日志记录的深度。

- 文件完整性监控:HIDS 通过文件完整性监控(FIM)来检测关键文件的异常更改。可以利用工具如 Tripwire 或 AIDE 来实现。

- 基线建立与异常检测:设置基线行为,定义正常的操作模式,并通过 HIDS 监控这些基线是否出现异常。

- 警报管理:配置灵敏但不冗余的报警规则,避免误报过多。结合邮件、短信或其他告警系统,确保及时响应。

- 定期更新与维护:定期更新 HIDS 规则库,确保可以识别最新的威胁。

常用 HIDS 工具

- OSSEC:一个开源且功能强大的 HIDS,支持日志分析、文件完整性监控和实时警报,适用于 Linux、Windows、macOS 等操作系统。

- Tripwire:专注于文件完整性监控,广泛用于检测文件篡改、配置变更等,适合企业环境。

- AIDE(Advanced Intrusion Detection Environment):轻量级 HIDS 工具,专注于文件完整性监控和日志分析。

- Wazuh:基于 OSSEC 的扩展,提供增强的日志管理、威胁检测功能,且支持可视化仪表板。

总结

Linux 安全体系的核心是正确的权限配置和最小权限原则的实践。通过配置合适的权限、使用非 root 账户运行服务,以及对日志的有效监控,可以大大提升系统的安全性。配合 HIDS 等安全工具,为 Linux 系统提供额外的保护层。