内网基础知识

寄了,最后net time /domain命令还是运行不了

内网也指局域网(Local Area Network,LAN),是指在某一区域内由多台计算机互连而成的计算机组,组网范围通常在数千米以内。

工作组 work group

一种资源管理模式,为方便管理,将不同类型的设备按功能分别列入不同的组中

文章目录

- 内网基础知识

- 域 Domain

- 域内权限

- 搭建简单域环境

- 1. 父域提升域控

- 2. 子域加入父域

- 3. 更改子域DC的名称

- 4. 父子域添加域内用户

- 5. 成员主机加入域绑定用户

- 6. 尝试访问域敏感组

- 其它参考

域 Domain

是一个有安全边界的计算机集合,用户访问域内资源,需要合法的身份登录域(不同身份有不同权限)

域控制器(Domain Controller,DC)(域中一台管理服务器的计算机,负责所有连入的验证;存储这个域的账户、密码、计算机等信息)域内的计算机如果想互相访问,都要经过域控制器的审核。

域中一般有以下几个环境。

单域

通常在一个地理位置固定的小公司里面,建立一个域就可以满足需求。在一个域内,一般要有至少两台域服务器,一台作为DC,另一台作为备份DC。

父域和子域

出于管理及其他需求,需要在网络中划分多个域。第一个域称为父域,各分部的域称为该域的子域。例如,一个大公司的各个分公司位于不同的地点,可以使用使用父域abc.com,子域asia.abc.com等。

域树

域树(Tree)是多个域通过建立信任关系组成的集合。一个域管理员只能管理本域,不能访问或者管理其他域。如果两个域之间需要互相访问,则需要建立信任关系(Trust Relation)。域树内的父域与子域,不但可以按照需要互相管理,还可以跨网络分配文件和打印机等设备及资源,从而在不同的域之间实现网络资源的共享与管理、通信及数据传输。

域森林

域森林(Forest)是指多个域树通过建立信任关系组成的集合。

域名服务器(DNS),用于实现域名和与之相对应的IP地址转换(即用来定位域控制器、服务器及其他计算机、网络服务等;且DNS服务器和域控制器通常配置在同一台机器上)

活动目录(Activity Directory,AD),域环境中提供目录服务的组件(集中式管理机制,如账号、软件、环境等),存储用户、组、计算机、共享资源等信息。(安装了AD的计算机简称DC,存储活动目录数据库的计算机)。

DMZ区域:DMZ称为隔离区,是为了解决安装防火墙后外部网络不能访问内部网络服务器的问题而设立的一个非安全系统与安全系统之间的缓冲区。

一般来说内网可访问外网和DMZ,DMZ不能访问外网和内网,外网能访问DMZ,但不能访问内网。

渗透的顺序:外网—>防火墙—>DMZ区域(有很多防护工具)—>防火墙—>内网

域内权限

域本地组:多域用户访问单域资源(访问同一个域)。主要用于授予本域内资源的访问权限,可以从任何域中添加用户账号、通用组和全局组。域本地组无法嵌套在其他组中。

全局组:单域用户访问多域资源(必须是同一个域中的用户),只能在创建该全局组的域中添加用户和全局组,但可以在域森林中的任何域内指派权限,也可以嵌套在其他组中

通用组:多域用户访问多域资源,成员信息不保存在域控制器中,而是保存在全局编录(GC)中,任何变化都会导致全林复制

域本地组:来自全林作用于本域

全局组:来自本域作用于全林

通用组:来自全林作用于全林

本地域组的权限

Administrators(管理员组) ——最重要的权限

Remote Desktop Users(远程登录组)

Print Operators(打印机操作员组)

Account Operators(帐号操作员组)

Server Operaters(服务器操作员组)

Backup Operators(备份操作员组)

全局组、通用组的权限

Domain Admins(域管理员组)——最最最重要的权限,一般来说域渗透是看重这个

Enterprise Admins(企业系统管理员组)——最重要的权限,其次是去看重这个权限

Schema Admins(架构管理员组)—-最重要的权限

Domain Users(域用户组)

A-G-DL-P策略:将用户账号添加到全局组中,将全局组添加到域本地组中,然后为域本地组分配资源权限

A(account),表示用户账号

G(Globalgroup),表示全局组

U(Universalgroup),表示通用组

DL(Domainlocalgroup),表示域本地组

P(Permission许可)表示资源权限

企业域环境内会划分不同的组织单位 (Organizational Unit) 简称 OU,将不同部门的用户划入对应 OU,可以实现对不同部门更方便的管理设置不同的访问权限。

搭建简单域环境

win7虚拟机安装配置 七维大脑

注意 windows 10 家庭版加入不了域控,按照网上教程会导致虚拟机蓝屏损坏。

准备4台虚拟机,可以克隆一下,我这是硬盘没空间了,用了个win10的。

父域DC:Windows Server 2016 B

子域DC:Windows Server 2016

父主机 Windows 7 x64

子主机 windows 7 x64 B

主机连接了手机校园卡热点,虚拟机均采用NAT模式

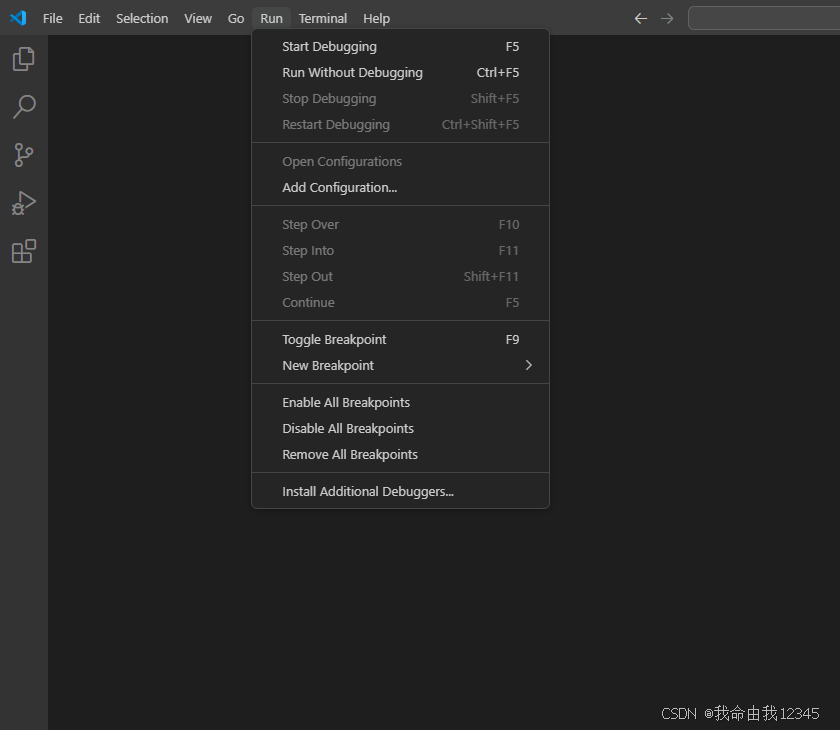

1. 父域提升域控

先在Windows Server 2016 B改名为DC,然后重启。

接着去网络适配器更改DC的IP为静态IP,对着IPconfig的结果填。

添加DNS服务与AD域服务

提升为域控服务器

添加新林,根域名jk.org

下一步填一下密码,下一步dns委派会有黄色预警,不用理会。

安装完成后重启。

2. 子域加入父域

windows server 2016,重命名成GADC,添加AD域服务。

子域控网关指向有网的,DNS服务器指向父域控的IP,子域控下的计算机的DNS服务器要指向子域控的IP。

重启后部署域服务,按下图操作,新域名填写ga。

安装完重启后,在父域的AD站点和服务可以看到子域DC的名称MIN-VPM5CJKJKRR

前面忘改名了,下面改下名

3. 更改子域DC的名称

这里可直接改计算机名为GADC,然后重启

检查一下

netdom computername GADC /enumerate

参考1:https://blog.51cto.com/duwei025/1585644

参考2:https://blog.51cto.com/duwei025/1585644

4. 父子域添加域内用户

父域DC添加域内用户,AD用户和计算机->新建用户

子域DC添加域内用户xchg

5. 成员主机加入域绑定用户

父主机windows 7 x64首先改下IP属性,使DNS服务器指向父域DC的IP,然后加入域绑定域内账户,输入账号密码。

子主机windows 7 x64 B更改ip属性,dns服务器指向子域控IP。

6. 尝试访问域敏感组

子域PC windows 7 x64 B尝试以下命令net group "domain controllers" /domain

拒绝访问,因为当前用户权限不够。

其他参考提到的打开computer browser服务没有用哈。

找到这篇文章:

Bypass 域敏感组访问控制信息查询

尝试了一下把用户xchg加进domain admins组,然后domain admins权限全开,失败了

会不会是我AD域服务安装时少点了几个组件,domain admins属性里没有安全那一栏?

不太清楚,有无大佬解释下。。。

其它参考

小迪安全

《内网安全攻防 MS08067 Team》

内网安全-基础

内网对抗 SuperherRo

![[SAP ABAP] PARAMETERS](https://i-blog.csdnimg.cn/direct/dee51a10f4234d77a3f3a2ecfe6815d3.png)