前言

网络攻击的一般过程是一个复杂且系统化的行为,其目标往往在于未经授权地访问、破坏或窃取目标系统的信息。

一、侦查与信息收集阶段

- 开放源情报收集:攻击者首先会通过搜索引擎、社交媒体、论坛等公开渠道获取目标的基本信息,如姓名、地址、手机号码等。

- 被动信息收集:利用监听、嗅探等技术手段,获取目标的网络活动信息,如IP地址、开放端口、操作系统版本等。

- 主动信息收集:通过漏洞扫描、端口扫描等技术手段,主动获取目标主机的漏洞情况和开放端口信息。这一过程可能使用到如Nmap、OpenVAS、Nessus等工具进行网络扫描和漏洞扫描。

二、扫描与漏洞发现阶段

- 网络扫描:对目标网络进行全面扫描,以发现可能存在的弱点。这包括端口扫描、服务扫描等,以了解目标网络中哪些服务正在运行,以及这些服务所使用的端口和版本。

- 漏洞扫描:利用漏洞扫描器对目标系统进行全面扫描,识别已知的安全漏洞。这一阶段的目标是发现目标系统中可以被利用的漏洞,为后续的攻击做准备。

- 渗透测试:通过模拟黑客攻击,对目标系统的安全性进行评估,发现潜在的安全隐患。渗透测试可能包括尝试利用已发现的漏洞进行攻击,以评估这些漏洞的实际威胁程度。

三、攻击与权限获取阶段

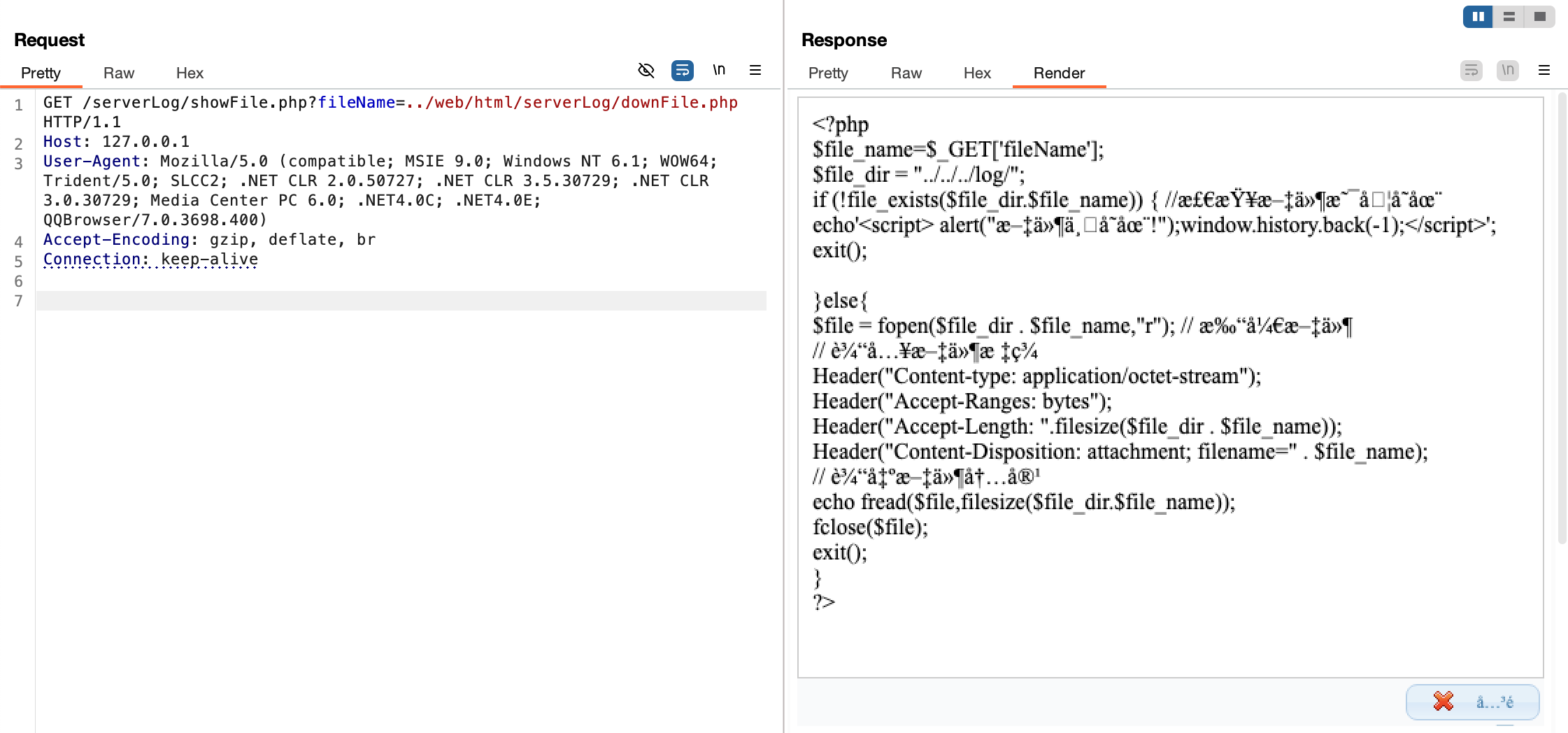

- 漏洞利用:根据扫描阶段发现的漏洞,利用相应的漏洞利用工具或编写自定义的exploit代码,对目标系统进行攻击,以获取系统权限。这一过程可能涉及到对目标系统的深入探索和利用,以找到最佳的攻击路径。

- 密码破解:使用暴力破解、字典攻击等技术手段,尝试破解目标系统的登录密码。这通常是在漏洞利用不成功或无法直接获取系统权限时采用的手段。

- 社会工程学:通过欺骗、伪装等手段,诱骗目标用户泄露敏感信息,如登录凭证、验证码等。社会工程学是攻击者常用的一种手段,它利用人性的弱点来达成攻击目的。

四、维持与后门植入阶段

- 后门植入:在目标系统中植入后门程序,如特洛伊木马、远程控制软件等,以便在需要时能够重新进入系统。后门程序是攻击者为了长期控制目标系统而设置的一种机制。

- 数据窃取:利用已获取的权限,窃取目标系统中的敏感数据,如用户信息、财务记录等。数据窃取是攻击者进行网络攻击的主要目的之一。

- 横向移动:在目标网络中横向扩散,探测其他主机,以获取更多的敏感信息和权限。这有助于攻击者进一步扩大攻击范围,提高攻击效果。

五、痕迹清除与隐匿阶段

- 痕迹清除:删除访问日志、修改系统时间、干扰入侵检测系统等,以清除入侵痕迹,避免被发现。这是攻击者为了保护自己的身份和避免被追踪而采取的一种手段。

- 隐匿身份:使用代理服务器、VPN、伪造IP地址等技术手段,隐匿自己的真实身份和攻击来源。这有助于攻击者逃避法律追究和追踪。

总结

综上所述,网络攻击的一般过程是一个复杂且系统化的行为,涉及多个阶段和多个技术手段。了解这些阶段和技术手段有助于我们更好地防范网络攻击和保护网络安全。

![]() 结语

结语

我们生活的目的是快乐

要快乐幸福的生活

!!!