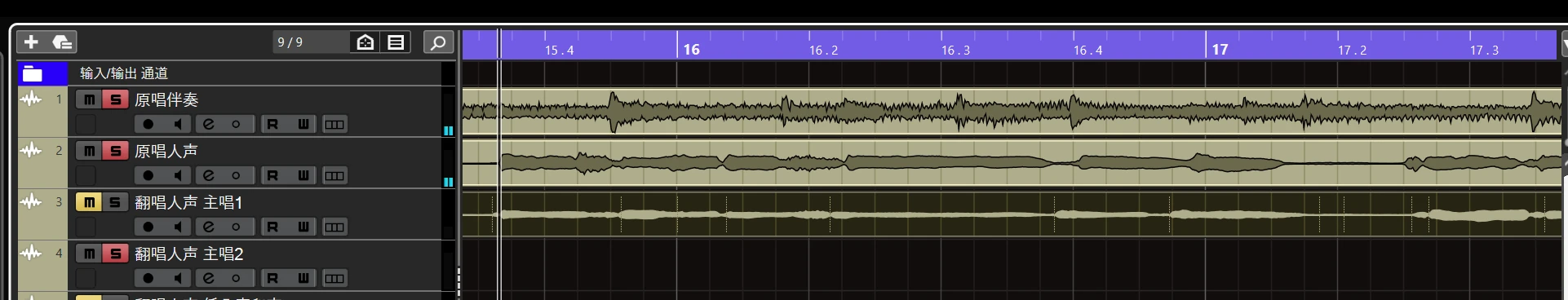

在当今高度互联的网络世界中,网络安全威胁日益严峻,其中HTTP DDoS(Distributed Denial of Service,分布式拒绝服务)攻击作为一种常见的网络攻击手段,给企业和个人用户带来了巨大的挑战。今天我们就来详细介绍一下HTTP DDoS攻击的定义、类型、特点,以及有哪些有效的防护措施。

一、什么是HTTP DDoS攻击?

HTTP DDoS(Distributed Denial of Service,分布式拒绝服务)攻击是DDoS攻击的一种类型,是通过利用HTTP协议向目标服务器发送大量无效或恶意的HTTP请求,从而耗尽服务器资源,导致服务器无法响应正常用户请求的攻击方式。这种攻击方式利用HTTP协议的合法性和广泛性,使得攻击难以被传统的安全设备识别和拦截。

二、HTTP DDoS攻击类型

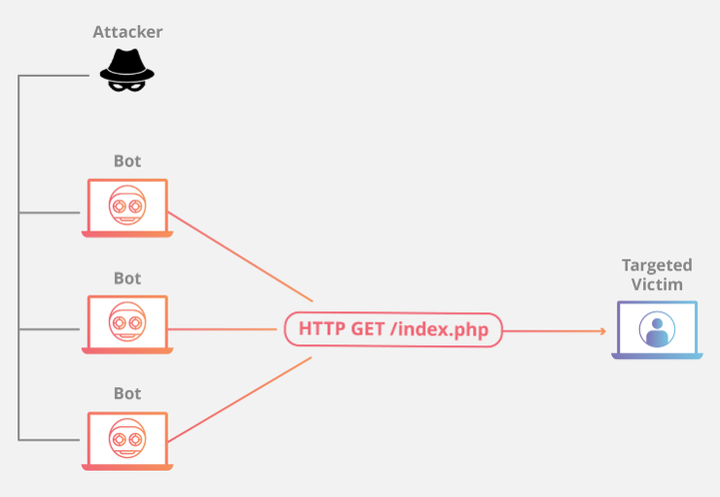

1、HTTP GET Request Floods

攻击者通过构造大量的HTTP GET请求报文,向目标服务器发送针对特定资源(如网页、图片等)的请求。这种攻击方式成本低廉,因为发送HTTP GET请求的计算和带宽成本较低,但目标服务器响应这些请求的成本可能很高,尤其是当请求涉及数据库查询、文件加载等操作时。

2、HTTP POST Request Floods

与GET请求洪水不同,POST请求洪水通常携带表单参数或请求体信息,这增加了服务器解析和处理这些请求的负担。攻击者通过发送大量复杂的POST请求,使目标服务器在处理这些请求时消耗大量CPU和内存资源,从而导致服务拒绝。

3、Slowloris/Slow Post/Read Attacks

这类攻击通过发送不完整的HTTP请求(如保持连接不断开但长时间不发送完整请求)或低速发送大量数据,来占用服务器的连接资源或处理线程。由于这些连接看似正常,服务器可能会保持它们开放,直到超时,从而消耗大量资源。

这种类型的攻击更多是面向连接层面,以基于线程的Web服务器为目标,通过慢速请求来捆绑每个服务器线程,从而消耗服务器的线程&连接资源,这类攻击中主要可分为Slowloris、Slow Post/Read attack几种攻击方式。

三、HTTP DDoS攻击特点

1、低带宽高效果

相较于其他类型的DDoS攻击,HTTP DDoS攻击往往不需要大量的带宽就能实现显著的效果。攻击者可以利用少量的带宽资源,通过发送大量的HTTP请求来耗尽目标服务器的处理能力。

2、目标精确

HTTP DDoS攻击可以针对特定的服务接口或页面进行攻击,而不需要瘫痪整个网络。这使得攻击者能够更精确地影响目标业务,造成更大的经济损失或声誉损害。

3、难以检测

由于HTTP DDoS攻击通常使用合法的HTTP请求,其报文特征往往难以与正常请求区分。这使得传统的基于流量特征的检测方法难以有效识别此类攻击。

4、分布式和隐蔽性

攻击源分布广,隐匿性强,攻击者常常利用大量的肉鸡(被控制的计算机)或代理IP来发起攻击,这使得攻击源更加分散和隐蔽。即使部分攻击源被封禁,攻击者也能迅速更换新的攻击源继续攻击。

5、攻击手法不断演进

随着技术的不断发展,HTTP DDoS攻击的手法也在不断演进,攻击者可能会采用更复杂的请求模式、更隐蔽的伪装技巧或更高效的资源消耗策略来绕过现有的防护措施。攻击请求的报文特征会处在一个难以判定好坏的区间,有时部分的异常特征不足以支撑执行拦截决策。

四、如何防护HTTP DDOS攻击

针对日益复杂的HTTP DDOS攻击,推荐使用德迅云安全推出的安全加速SCDN,是集分布式DDoS防护、CC防护、WAF防护、BOT行为分析为一体的安全加速解决方案。已使用内容分发网络(CDN)或全站加速网络(ECDN)的用户,购买服务后可为加速域名一键开启安全防护相关配置,全方位保障业务内容分发。

针对HTTP DDOS攻击,德迅云安全SCDN提供全方位的安全防护:

CC、HTTP Flood攻击防御

威胁情报库:通过大数据分析平台,实时汇总分析攻击日志,提取攻击特征并进行威胁等级评估,形成威胁情报库。

个性化策略配置:如请求没有命中威胁情报库中的高风险特征,则通过IP黑白名单、访问频率控制等防御攻击。

日志自学习:实时动态学习网站访问特征,建立网站的正常访问基线。

人机校验:当请求与网站正常访问基线不一致时,启动人机校验(如JS验证、META验证等)方式进行验证,拦截攻击。

慢连接攻击防御

对Slow Headers攻击,通过检测请求头超时时间、最大包数量阈值进行防护。

对Slow Post攻击,通过检测请求小包数量阈值进行防护。

HTTP流量管理

支持HTTP流量管理

可以设置源IP或者特点接口访问速率,对超过速率的访问进行排队处理,减缓服务器压力。

请求头管理

可以根据业务需要对请求头和响应头进行处理,可进行请求头替换或者敏感信息隐藏设置。

五、总结

综上所述,HTTP DDoS攻击具有低带宽高效果、目标精确、难以检测、分布式和隐蔽性等特点。一起复杂的HTTP DDoS攻击,通常不会使用畸形报文,也无需使用伪装技巧。通过使用大量的肉鸡+IP代理池发起,简单的封禁策略往往难以起到预期效果。

为了有效应对此类攻击,我们需要采取合适的防护措施,类似安全SCDN服务,可以有效应对此类攻击,确保业务的安全和稳定。